Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Dimulai dengan DMS v3.5.3, Anda dapat mengonfigurasi titik akhir sumber Oracle atau SQL Server Anda untuk terhubung ke instance database Anda menggunakan otentikasi Kerberos. DMSmendukung AWS Directory Service untuk Microsoft Active Directory dan otentikasi Kerberos. Untuk informasi selengkapnya tentang akses AWS terkelola ke Microsoft Active Directory Services, lihat Apa itu? AWS Directory Service .

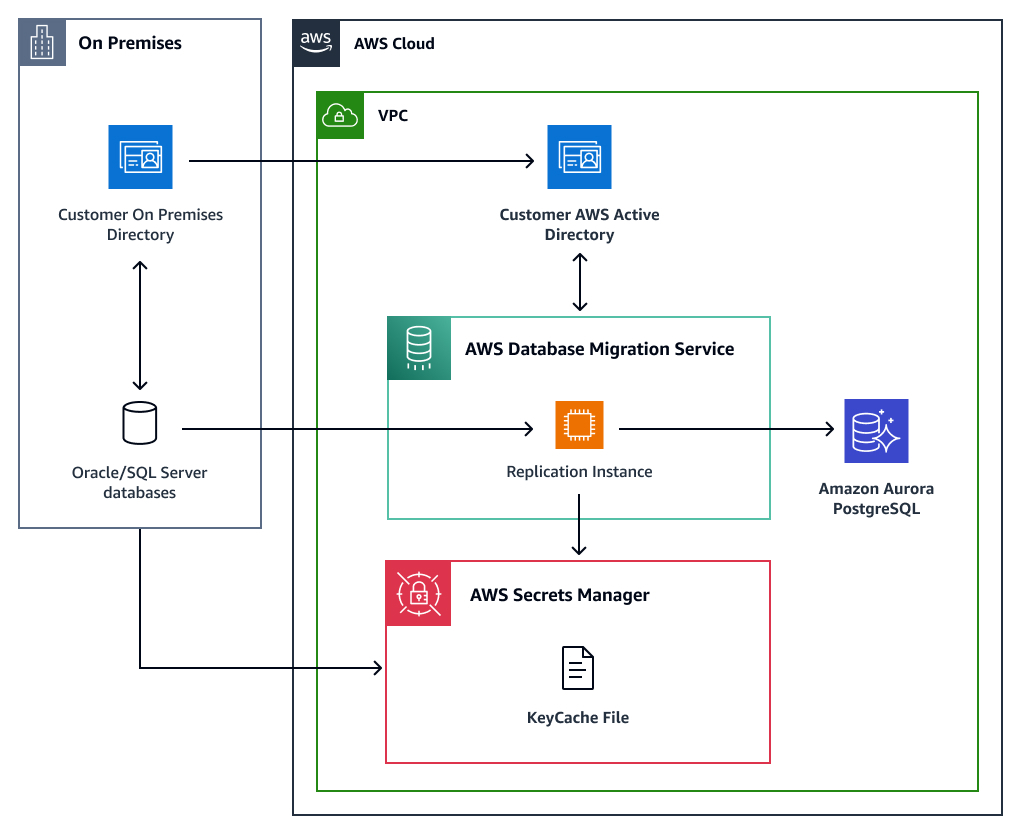

AWS DMS Ikhtisar Arsitektur Otentikasi Kerberos

Diagram berikut memberikan gambaran tingkat tinggi dari alur kerja otentikasi AWS DMS Kerberos.

Batasan menggunakan otentikasi Kerberos dengan AWSAWS DMS

Batasan berikut berlaku saat menggunakan otentikasi Kerberos dengan: AWS AWS DMS

DMScontoh replikasi mendukung satu file Kerberos dan satu

krb5.conffile keycache.Anda harus memperbarui file keycache Kerberos di Secrets Manager setidaknya 30 menit sebelum tiket kedaluwarsa.

DMSTitik akhir berkemampuan Kerberos hanya berfungsi dengan instance replikasi berkemampuan KerberOS. DMS

Prasyarat

Untuk memulai, Anda harus menyelesaikan prasyarat berikut dari Active Directory atau host yang diautentikasi KerberOS yang ada:

Buat hubungan kepercayaan Active Directory dengan AD lokal Anda. Untuk informasi selengkapnya, lihat Tutorial: Membuat hubungan kepercayaan antara iklan Microsoft AWS Terkelola dan domain Direktori Aktif yang dikelola sendiri.

Siapkan versi sederhana dari file

krb5.confkonfigurasi Kerberos. Sertakan informasi tentang ranah, lokasi server admin domain, dan pemetaan nama host ke ranah Kerberos. Anda perlu memverifikasi bahwakrb5.confkonten diformat dengan casing campuran yang benar untuk ranah dan nama ranah domain. Sebagai contoh:[libdefaults] dns_lookup_realm = true dns_lookup_kdc = true forwardable = true default_realm = MYDOMAIN.ORG [realms] MYDOMAIN.ORG = { kdc = mydomain.org admin_server = mydomain.org } [domain_realm] .mydomain.org = MYDOMAIN.ORG mydomain.org = MYDOMAIN.ORGSiapkan file keycache Kerberos. File tersebut berisi kredensi Kerberos sementara dari informasi utama klien. File tidak menyimpan kata sandi klien. DMSTugas Anda menggunakan informasi tiket cache ini untuk mendapatkan kredensyal tambahan tanpa kata sandi. Jalankan langkah-langkah berikut pada Active Directory yang ada atau host yang diautentikasi KerberOS untuk menghasilkan file keycache.

Buat file tab kunci Kerberos. Anda dapat membuat file keytab menggunakan utilitas kutil atau ktpass.

Untuk informasi selengkapnya tentang utilitas Microsoft ktpass, lihat ktpass di dokumentasi

Windows Server. Untuk informasi selengkapnya tentang utilitas MIT kutil, lihat kutil di Dokumentasi MIT

Kerberos. Buat file keycache Kerberos dari file keytab menggunakan utilitas kinit. Untuk informasi lebih lanjut tentang utilitas kinit, lihat kinit

di Dokumentasi MITKerberos.

-

Simpan file keycache Kerberos di Secrets Manager menggunakan parameter.

SecretBinarySaat Anda mengunggah file keycache ke Secrets ManagerDMS, mengambilnya, dan kemudian memperbarui file cache lokal setiap 30 menit. Ketika file keycache lokal melebihi stempel waktu kedaluwarsa yang telah ditentukan, dengan anggun menghentikan tugas. DMS Untuk menghindari kegagalan otentikasi selama tugas replikasi yang sedang berlangsung, perbarui file keycache di Secrets Manager setidaknya 30 menit sebelum tiket kedaluwarsa. Untuk informasi selengkapnya, lihat createsecret di Referensi Secrets Manager API. AWS CLI Contoh berikut menunjukkan cara menyimpan file keycache dalam format biner di Secrets Manager:aws secretsmanager create-secret —name keycache —secret-binary fileb://keycachefile Berikan IAM peran

GetSecretValuedanDescribeSecretizin untuk mendapatkan file keycache dari Secrets Manager. Pastikan bahwa IAM peran tersebut mencakup kebijakandms-vpc-rolekepercayaan. Untuk informasi lebih lanjut tentang kebijakandms-vpc-rolekepercayaan, lihatMembuat IAM peran untuk digunakan dengan AWS DMS.

Contoh berikut menunjukkan kebijakan IAM peran dengan Secrets Manager GetSecretValue dan DescribeSecret izin. <keycache_secretsmanager_arn>Nilainya adalah Secrets Manager Keycache yang ARN Anda buat di langkah sebelumnya.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": [<keycache_secretsmanager_arn>] } ] }

Mengaktifkan dukungan Kerberos pada instance replikasi AWS DMS

Alam Kerberos identik dengan domain di Windows. Untuk menyelesaikan ranah prinsip, Kerberos mengandalkan Layanan Nama Domain (). DNS Saat Anda menyetel dns-name-servers parameter, instance replikasi Anda akan menggunakan kumpulan DNS server kustom yang telah ditentukan sebelumnya untuk menyelesaikan ranah domain Kerberos. Opsi alternatif lain untuk menyelesaikan kueri ranah Kerberos adalah mengonfigurasi Amazon Route 53 pada instance replikasi virtual private cloud (). VPC Untuk informasi lebih lanjut, lihat Rute 53.

Mengaktifkan dukungan Kerberos pada instance DMS replikasi menggunakan AWS Management Console

Untuk mengaktifkan dukungan Kerberos menggunakan konsol, masukkan informasi berikut di bagian otentikasi Kerberos pada halaman Buat Instans Replikasi atau Ubah Instance Replikasi:

Konten dari

krb5.conffile AndaRahasia Secrets Manager yang berisi file keycache ARN

ARNIAMPeran yang memiliki akses ke manajer rahasia ARN dan izin untuk mengambil file keycache

Mengaktifkan dukungan Kerberos pada instance DMS replikasi menggunakan AWS CLI

AWS CLI Contoh panggilan berikut membuat instance DMS replikasi pribadi dengan dukungan Kerberos. Instance replikasi menggunakan kustom DNS untuk menyelesaikan ranah Kerberos. Untuk informasi selengkapnya, lihat create-replication-instance.

aws dms create-replication-instance --replication-instance-identifier my-replication-instance --replication-instance-class dms.t2.micro --allocated-storage 50 --vpc-security-group-ids sg-12345678 --engine-version 3.5.4 --no-auto-minor-version-upgrade --kerberos-authentication-settings'{"KeyCacheSecretId":<secret-id>,"KeyCacheSecretIamArn":<secret-iam-role-arn>,"Krb5FileContents":<krb5.conf file contents>}' --dns-name-servers<custom dns server>--no-publicly-accessible

Mengaktifkan dukungan Kerberos pada titik akhir sumber

Sebelum mengaktifkan otentikasi Kerberos pada titik akhir sumber DMS Oracle atau SQL server, pastikan Anda dapat mengautentikasi ke database sumber menggunakan protokol Kerberos dari mesin klien. Anda dapat menggunakan AWS DMS Diagnostik AMI untuk meluncurkan EC2 instance Amazon VPC sama dengan instance replikasi, lalu menguji otentikasi kerberos. Untuk informasi selengkapnya tentang AMI, lihat Bekerja dengan dukungan AWS DMS diagnostik AMI.

Menggunakan konsol AWS DMS

Di bawah Access to endpoint database, pilih otentikasi Kerberos.

Menggunakan AWS CLI

Tentukan parameter pengaturan titik akhir dan atur AuthenticationMethod opsi sebagai kerberos. Sebagai contoh:

Oracle

aws dms create-endpoint --endpoint-identifier my-endpoint --endpoint-type source --engine-name oracle --username dmsuser@MYDOMAIN.ORG --server-namemydatabaseserver--port 1521 --database-namemydatabase--oracle-settings "{\"AuthenticationMethod\": \"kerberos\"}"

SQLServer

aws dms create-endpoint --endpoint-identifier my-endpoint --endpoint-type source --engine-name sqlserver --username dmsuser@MYDOMAIN.ORG --server-namemydatabaseserver--port 1433 --database-namemydatabase--microsoft-sql-server-settings "{\"AuthenticationMethod\": \"kerberos\"}"

Menguji titik akhir sumber

Anda harus menguji titik akhir berkemampuan KerberOS terhadap instance replikasi berkemampuan KerberOS. Jika Anda tidak mengonfigurasi instance replikasi atau titik akhir sumber untuk otentikasi Kerberos dengan benar, test-connection tindakan titik akhir akan gagal, dan mungkin mengembalikan kesalahan terkait Kerberos. Untuk informasi selengkapnya, lihat koneksi uji