Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Schritt 1: Ihre Umgebung für Vertrauensstellungen einrichten

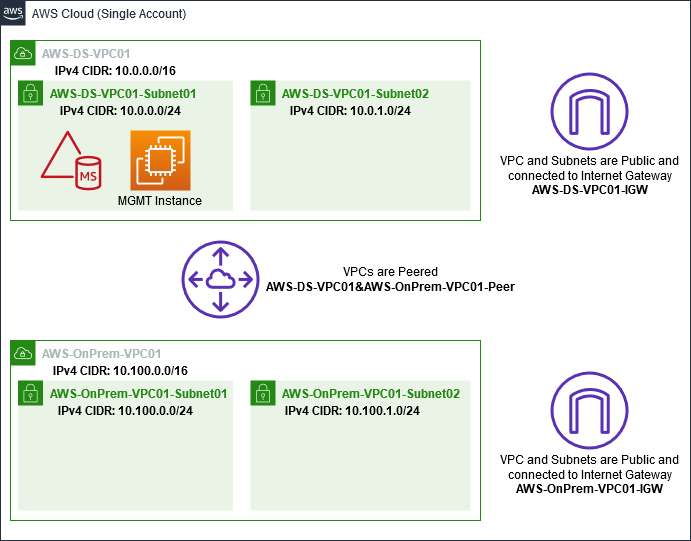

In diesem Abschnitt richten Sie Ihre EC2 Amazon-Umgebung ein, stellen Ihre neue Gesamtstruktur bereit und bereiten Ihre VPC auf Vertrauensstellungen mit vor. AWS

Erstellen Sie eine Windows Server 2019-Instance EC2

Gehen Sie wie folgt vor, um einen Windows Server 2019-Mitgliedsserver in Amazon zu erstellen EC2.

So erstellen Sie eine Windows Server EC2 2019-Instance

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie in der EC2 Amazon-Konsole Launch Instance aus.

-

Suchen Sie auf der Seite Schritt 1

xxxxxxxxxxxxxxxxxin der Liste nach Microsoft Windows Server 2019 Base - ami-. Wählen Sie anschließend Select aus. -

Wählen Sie auf der Seite Step 2 die Option t2.large und wählen Sie dann Next: Configure Instance Details.

-

Führen Sie auf der Seite Step 3 die folgenden Schritte aus:

-

Wählen Sie für Subnetz subnet - | - -VPC01-Subnet01

xxxxxxxxxxxxxxxxx| AWS- -VPC01 aus. OnPrem AWS OnPrem -

Wählen Sie für Auto-assign Public IP die Option Enable (falls die Subnetz-Einstellung nicht standardmäßig auf Enable gesetzt ist).

-

Übernehmen Sie für die anderen Einstellungen die Standardwerte.

-

Wählen Sie Next: Add Storage aus.

-

Behalten Sie auf der Seite Step 4 die Standardeinstellungen bei und wählen Sie dann Next: Add Tags.

-

Wählen Sie auf der Seite Step 5 die Option Add Tag aus. Geben Sie unter Key die Zeichenfolge

example.local-DC01ein und wählen Sie dann Next: Configure Security Group. -

Wählen Sie auf der Seite Schritt 6 die Option Bestehende Sicherheitsgruppe auswählen, wählen Sie die AWS -On-Premises-Testumgebungs-Sicherheitsgruppe (die Sie zuvor im Base-Tutorial eingerichtet haben) und wählen Sie dann Überprüfen und starten, um Ihre Instance zu überprüfen.

-

Überprüfen Sie auf der Seite Step 7 die Seite und wählen Sie dann Launch.

-

Erledigen Sie im Dialogfeld Select an existing key pair or create a new key pair Folgendes:

-

Wählen Sie Vorhandenes Schlüsselpaar auswählen aus.

-

Wählen Sie unter Schlüsselpaar auswählen die Option AWS-DS-KP (die Sie zuvor im Base-Tutorial eingerichtet haben).

-

Markieren Sie das Kontrollkästchen I acknowledge....

-

Wählen Sie Instances starten aus.

-

-

Wählen Sie View Instances, um zur EC2 Amazon-Konsole zurückzukehren und den Status der Bereitstellung einzusehen.

Ihren Server zu einem Domain-Controller ernennen

Bevor Sie Vertrauensbeziehungen erstellen können, müssen Sie den ersten Domain-Controller für einen neuen Forest erstellen und bereitstellen. Während dieses Prozesses konfigurieren Sie einen neuen Active Directory-Forest, installieren DNS und richten Sie diesen Server so ein, dass er den lokalen DNS-Server für die Namensauflösung verwendet. Nach Abschluss dieses Verfahrens müssen Sie den Server neu starten.

Anmerkung

Wenn Sie einen Domain-Controller erstellen möchten AWS , der sich mit Ihrem lokalen Netzwerk repliziert, müssen Sie die EC2 Instance zunächst manuell mit Ihrer lokalen Domain verbinden. Anschließend können Sie den Server einem Domain-Controller bekanntgeben.

Ihren Server einem Domain-Controller bekanntgeben

-

Wählen Sie in der EC2 Amazon-Konsole Instances, wählen Sie die Instance aus, die Sie gerade erstellt haben, und wählen Sie dann Connect aus.

-

Wählen Sie im Dialogfeld Connect To Your Instance Download Remote Desktop File aus.

-

Geben Sie im Dialogfeld Windows Security Ihre lokalen Administrator-Anmeldeinformationen für den Windows Server-Computer ein, um sich anzumelden (z. B.

administrator). Wenn Sie das lokale Administratorkennwort noch nicht haben, kehren Sie zur EC2 Amazon-Konsole zurück, klicken Sie mit der rechten Maustaste auf die Instance und wählen Sie Get Windows Password. Navigieren Sie zu IhrerAWS DS KP.pemDatei oder Ihren persönlichen.pemSchlüssel, und wählen Sie dann Decrypt Password. -

Wählen Sie im Menü Start die Option Server Manager.

-

Wählen Sie im Dashboard Add Roles and Features.

-

Wählen Sie im Add Roles and Features Wizard Next.

-

Wählen Sie auf der Seite Select installation type die Option Role-based or feature-based installation und wählen Sie Next.

-

Stellen Sie sicher, dass auf der Seite Select destination server der lokale Server ausgewählt ist, und wählen Sie dann Next.

-

Wählen Sie auf der Seite Select server roles die Option Active Directory Domain Services. Überprüfen Sie im Dialogfeld Add Roles and Features Wizard, ob das Kontrollkästchen Include management tools (if applicable) ausgewählt ist. Wählen Sie Add Features und anschließend Next aus.

-

Wählen Sie auf der Seite Features auswählen die Option Weiter aus.

-

Wählen Sie auf der Seite Active Directory Domain Services Next.

-

Wählen Sie auf der Seite Confirm installation selections Install.

-

Nachdem die Active Directory-Binärdateien installiert wurden, wählen Sie Close.

-

Wenn Server Manager geöffnet wird, suchen Sie nach einem Flag oben neben dem Wort Manage. Wenn dieses Flag gelb wird, kann der Server bekanntgegeben werden.

-

Wählen Sie das gelbe Flag und wählen Sie dann Promote this server to a domain controller.

-

Wählen Sie auf der Seite Deployment Configuration Add a new forest. Geben Sie in Root domain name die Zeichenfolge

example.localein und wählen Sie Next. -

Erledigen Sie auf der Seite Domain Controller Options Folgendes:

-

Wählen Sie in Forest functional level und Domain functional level die Option Windows Server 2016.

-

Vergewissern Sie sich, dass unter Domain-Controller-Funktionen angeben sowohl DNS-Server als auch Global Catalog (GC) ausgewählt sind.

-

Geben Sie ein DSRM-Passwort (Directory Services Restore Mode) ein und bestätigen Sie es. Wählen Sie anschließend Weiter.

-

-

Ignorieren Sie auf der Seite DNS Options die Warnung über die Delegation und wählen Sie Next.

-

Vergewissern Sie sich, dass auf der Seite Zusätzliche Optionen EXAMPLE als NetBios Domainname aufgeführt ist.

-

Behalten Sie auf der Seite Paths die Standardwerte bei, und wählen Sie dann Next.

-

Wählen Sie auf der Seite Review Options Weiter. Der Server prüft jetzt, ob alle Voraussetzungen für den Domain-Controller erfüllt sind. Möglicherweise werden einige Warnungen angezeigt, Sie können sie jedoch einfach ignorieren.

-

Wählen Sie Installieren aus. Nachdem die Installation abgeschlossen ist, wird der Server neu gestartet und wird dann zu einem funktionalen Domain-Controller.

Konfigurieren Ihrer VPC

Die folgenden drei Verfahren führen Sie durch die Schritte zum Konfigurieren Ihrer VPC für die Anbindung an AWS.

Konfigurieren Ihrer ausgehenden VPC-Regeln

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Security Groups (Sicherheitsgruppen) aus.

-

Suchen Sie nach Ihrer AWS Managed Microsoft AD-Verzeichnis-ID. Wählen Sie in den Suchergebnissen das Element mit der Beschreibung aus, die Sicherheitsgruppe für

xxxxxxD-Directory-Controller AWS erstellt wurde.Anmerkung

Diese Sicherheitsgruppe wurde automatisch erstellt, als Sie Ihr Verzeichnis erstellt haben.

-

Wählen Sie die Registerkarte Outbound Rules unter dieser Sicherheitsgruppe. Wählen Sie Edit, Add another rule und fügen Sie die folgenden Werte hinzu:

-

Wählen Sie für Type die Option All Traffic aus.

-

Geben Sie für Destination den Wert

0.0.0.0/0ein. -

Übernehmen Sie für die anderen Einstellungen die Standardwerte.

-

Wählen Sie Speichern.

-

So überprüfen Sie, ob die Kerberos-Vorauthentifizierung aktiviert ist

-

Öffnen Sie auf dem Domain-Controller example.local Server Manager.

-

Wählen Sie im Menü Tools den Eintrag Active Directory Users and Computers.

-

Gehen Sie in das Verzeichnis Users (Benutzer), klicken Sie mit der rechten Maustaste auf einen Benutzer und wählen Sie Properties (Eigenschaften). Wählen Sie dann die Registerkarte Account (Konto). Scrollen Sie in der Liste Account options nach unten und stellen Sie sicher, dass Do not require Kerberos preauthentication nicht ausgewählt ist.

-

Führen Sie dieselben Schritte für die Domain corp.example.com aus der Instance corp.example.com-mgmt aus.

So konfigurieren Sie DNS-bedingte Weiterleitungen

Anmerkung

Eine bedingte Weiterleitung ist ein DNS-Server in einem Netzwerk, der DNS-Abfragen entsprechend dem DNS-Domainnamen in der Anfrage weiterleitet. Ein DNS-Server kann beispielsweise so konfiguriert werden, dass er alle Anfragen, die er für Namen mit der Endung widgets.example.com erhält, an die IP-Adresse eines bestimmten DNS-Servers oder an die IP-Adressen mehrerer DNS-Server weiterleitet.

-

Öffnen Sie die AWS Directory Service -Konsole

. -

Wählen Sie im Navigationsbereich Verzeichnisse aus.

-

Wählen Sie die Verzeichnis-ID Ihres AWS Managed Microsoft AD aus.

-

Notieren Sie sich den vollqualifizierten Domainnamen (FQDN), corp.example.com, und die DNS-Adressen Ihres Verzeichnisses.

-

Jetzt kehren Sie zurück zu Ihrem Domain-Controller example.local und öffnen dann Server Manager.

-

Wählen Sie im Menü Tools den Eintrag DNS.

-

Erweitern Sie in der Konsolenstruktur den DNS-Server der Domain, für die Sie die Vertrauensbeziehung einrichten, und gehen Sie zu Conditional Forwarders.

-

Klicken Sie mit der rechten Maustaste auf Conditional Forwarders, und wählen Sie dann New Conditional Forwarder.

-

Geben Sie als DNS-Domain

corp.example.comein. -

Wählen Sie unter IP-Adressen der Primärserver die Option <Klicken Sie hier, um hinzuzufügen... >, geben Sie die erste DNS-Adresse Ihres AWS verwalteten Microsoft AD-Verzeichnisses ein (die Sie im vorherigen Verfahren notiert haben), und drücken Sie dann die EINGABETASTE. Wiederholen Sie diesen Schritt für die zweite DNS-Adresse. Nach der Eingabe der DNS-Adressen können ein „Timeout“- oder ein „unable to resolve“-Fehler auftreten. Sie können diese Fehler in der Regel ignorieren.

-

Markieren Sie das Kontrollkästchen Store this conditional forwarder in Active Directory, and replicate as follows. Wählen Sie im Dropdown-Menü den Eintrag All DNS servers in this Forest und wählen Sie dann OK.