Para conectarse a orígenes de datos puede usar Amazon Athena con proveedores de identidades (IdP) como PingOne, Okta, OneLogin y otros. A partir de la versión 1.1.13 del controlador ODBC de Athena y de la versión 2.0.25 del controlador JDBC de Athena, se incluye un complemento SAML para el navegador que se puede configurar para que funcione con cualquier proveedor de SAML 2.0. Este tema muestra cómo configurar el controlador ODBC de Amazon Athena y el complemento SAML basado en navegador para agregar la capacidad de inicio de sesión único (SSO) con el proveedor de identidades Okta.

Requisitos previos

Para completar los pasos de este tutorial, se necesitan las siguientes versiones:

-

Controlador Athena ODBC versión 1.1.13 o posterior. Las versiones 1.1.13 y posteriores incluyen la compatibilidad con SAML del navegador. Para obtener los enlaces de descarga, consulte Conexión a Amazon Athena con ODBC.

-

Un rol de IAM que quiera usar con SAML. Para obtener más información, consulte Creación de un rol para una federación SAML 2.0 en la Guía del usuario de IAM.

-

Una cuenta de Okta. Para obtener información, visite okta.com

.

Creación de una integración de aplicaciones en Okta

En primer lugar, use el panel de control de Okta para crear y configurar una aplicación SAML 2.0 para el inicio de sesión único en Athena.

Para usar el panel de control de Okta para configurar el inicio de sesión único para Athena

-

Inicie sesión en la página de administración de Okta en

okta.com. -

En el panel de navegación, elija Applications (Aplicaciones), Applications.

-

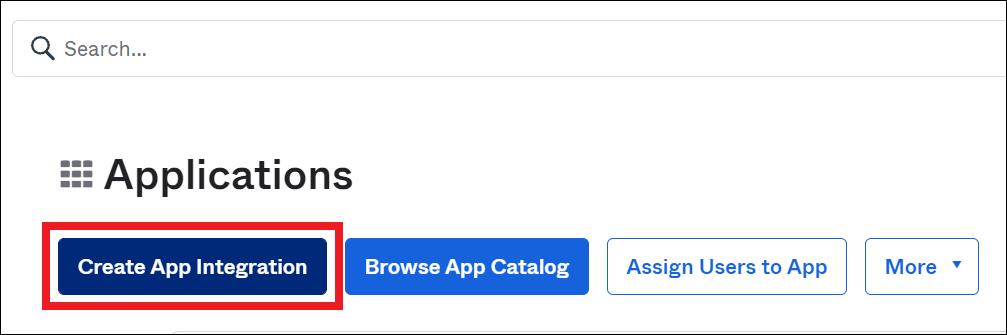

En la página Applications, elija Create App Integration (Crear integración de aplicaciones).

-

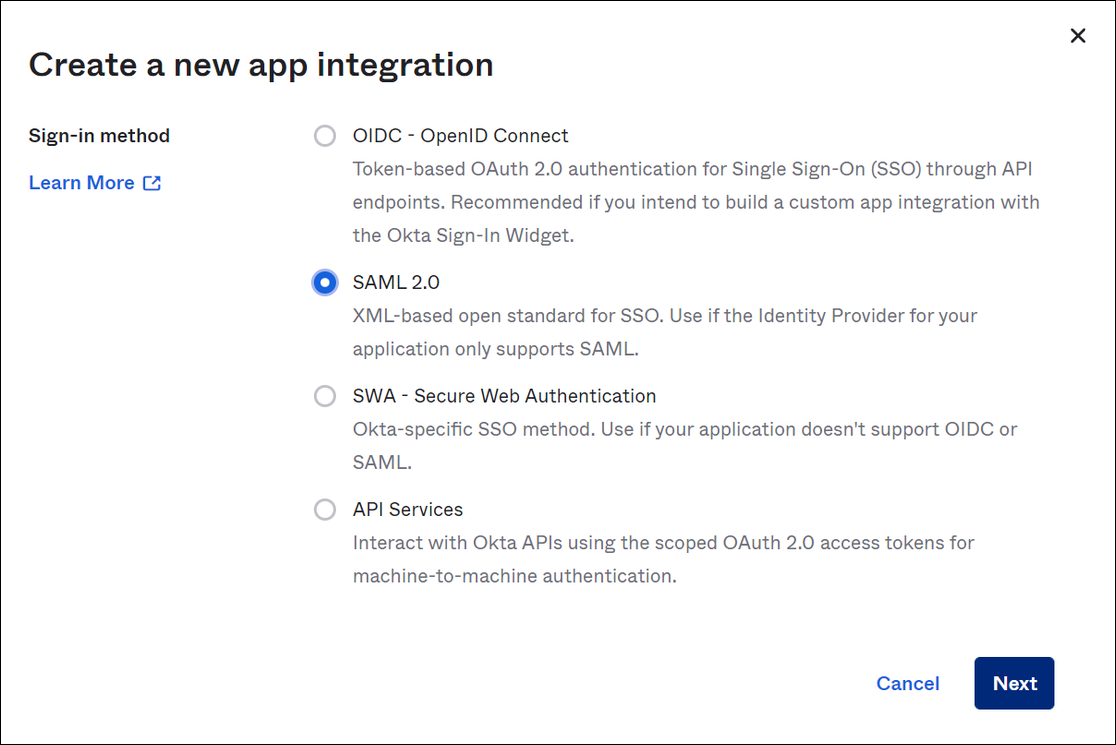

En el cuadro de diálogo Create a new app integration (Crear una nueva integración de aplicaciones), en Sign-in method (Método de inicio de sesión), seleccione SAML 2.0 y, a continuación, elija Next (Siguiente).

-

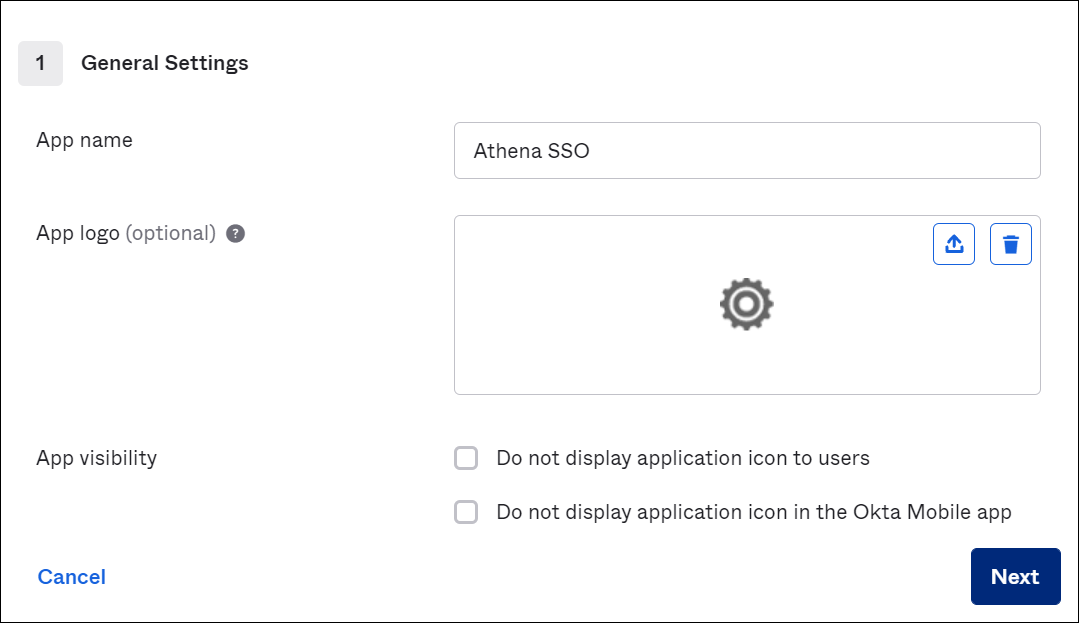

En la página Create SAML Integration (Crear integración SAML), en la sección General Settings (Configuración general), ingrese un nombre para la aplicación. Este tutorial usa el nombre Athena SSO.

-

Elija Siguiente.

-

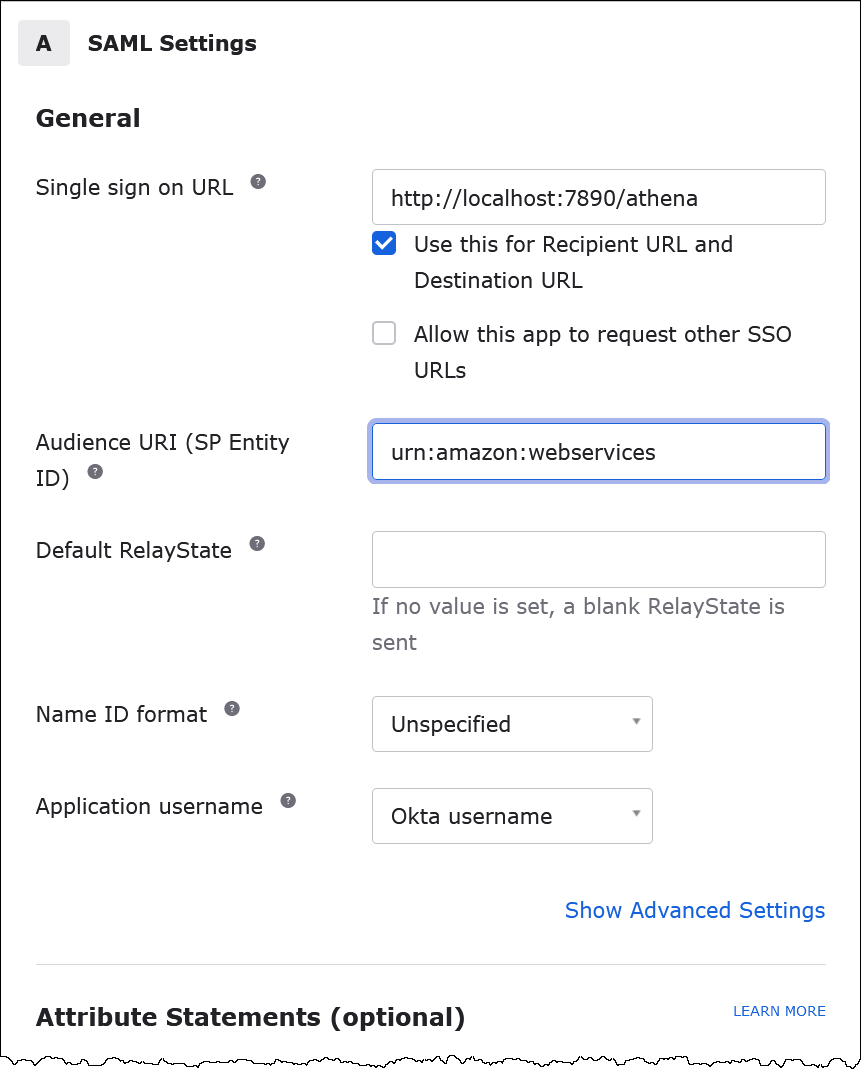

En la página Configure SAML (Configurar SAML), en la sección SAML Settings (Configuración de SAML), ingrese los siguientes valores:

-

En Single sign on URL (URL de inicio de sesión único), ingrese

http://localhost:7890/athena -

En Audience URI (URI de la audiencia), ingrese

urn:amazon:webservices

-

-

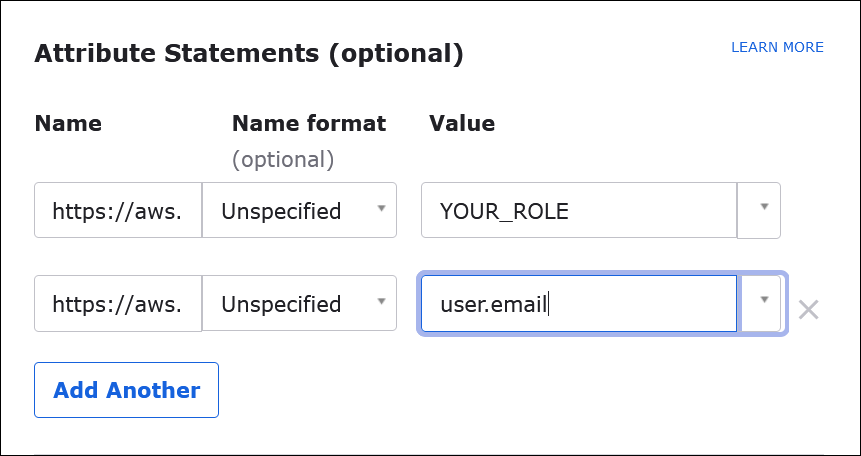

En Attribute Statements (Instrucciones de los atributos), ingrese los siguientes dos pares de nombre/valor. Son atributos de asignación obligatorios.

-

En Name (Nombre), ingrese la siguiente URL:

https://aws.amazon.com/SAML/Attributes/RoleEn Value (Valor), ingrese el nombre de su rol de IAM. Para obtener información sobre el formato del rol de IAM, consulte Configuración de aserciones SAML para la respuesta de autenticación en la Guía del usuario de IAM..

-

En Name, ingrese la siguiente URL:

https://aws.amazon.com/SAML/Attributes/RoleSessionNameEn Value, ingrese

user.email.

-

-

Elija Siguiente y, a continuación, elija Finalizar.

Cuando Okta crea la aplicación, también crea su URL de inicio de sesión, que recuperará a continuación.

Obtención de la URL de inicio de sesión desde el panel de control de Okta

Ahora que se creó su aplicación, puede obtener la URL de inicio de sesión y otros metadatos desde el panel de control de Okta.

Cómo obtener la URL de inicio de sesión desde el panel de control de Okta

-

En el panel de navegación de Okta, elija Applications (Aplicaciones), Applications.

-

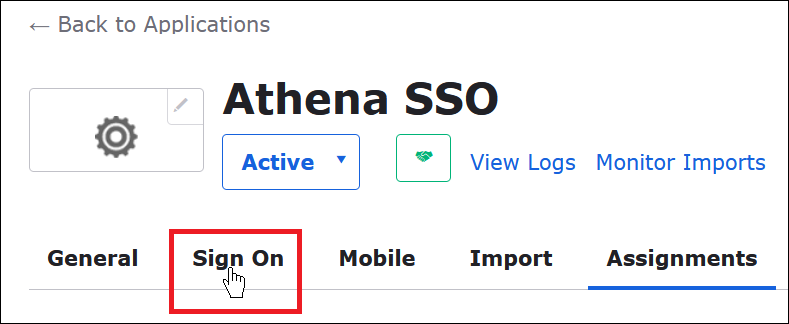

Elija la aplicación para la que necesita la URL de inicio de sesión (por ejemplo, AthenaSSO).

-

En la página de su aplicación, elija Sign On (Iniciar sesión).

-

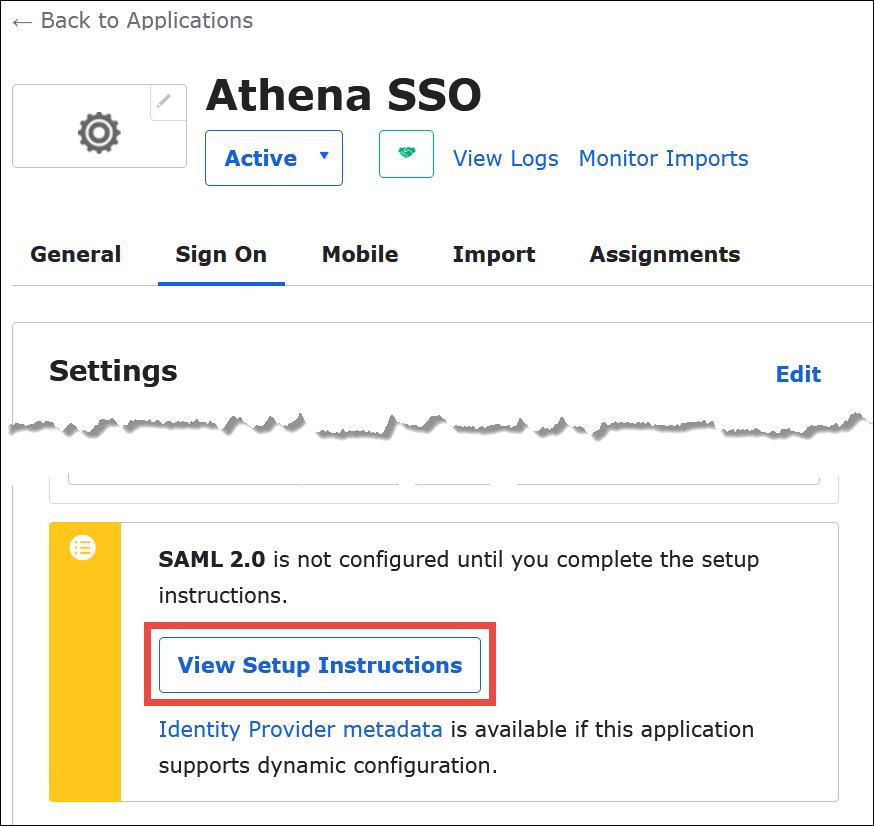

Elija View Setup Instructions (Ver instrucciones de configuración).

-

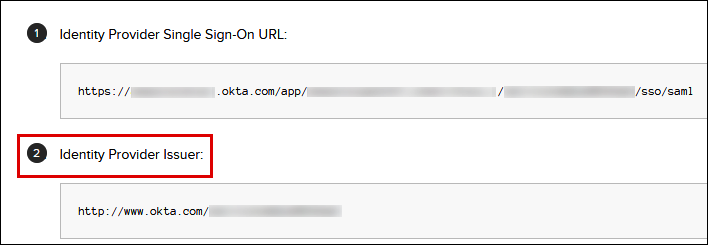

En la página Cómo configurar SAML 2.0 para Athena SSO, busque la URL del Identity Provider Issuer (Proveedor de identidades emisor). En algunas partes del panel de Okta hacen referencia a esta URL como SAML issuer ID (ID del emisor de SAML).

-

Copie o almacene el valor para Identity Provider Single Sign-On URL (URL de inicio de sesión único del proveedor de identidades).

En la siguiente sección, cuando configure la conexión ODBC, proporcionará este valor como el parámetro de conexión Login URL (URL de inicio de sesión) para el complemento SAML del navegador.

Configuración de la conexión ODBC del navegador SAML a Athena

Ahora ya tiene todo listo para configurar la conexión SAML del navegador a Athena con el programa de orígenes de datos ODBC en Windows.

Para configurar la conexión SAML ODBC del navegador a Athena

-

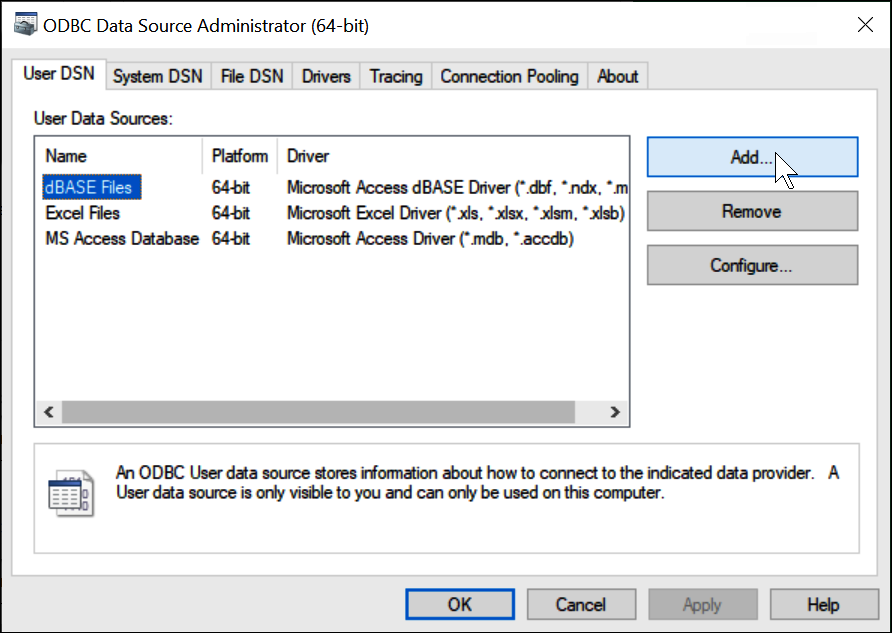

En Windows, inicie el programa ODBC Data Sources (Orígenes de datos ODBC).

-

En el programa ODBC Data Source Administrator (Administrador de orígenes de datos ODBC), elija Add (Agregar).

-

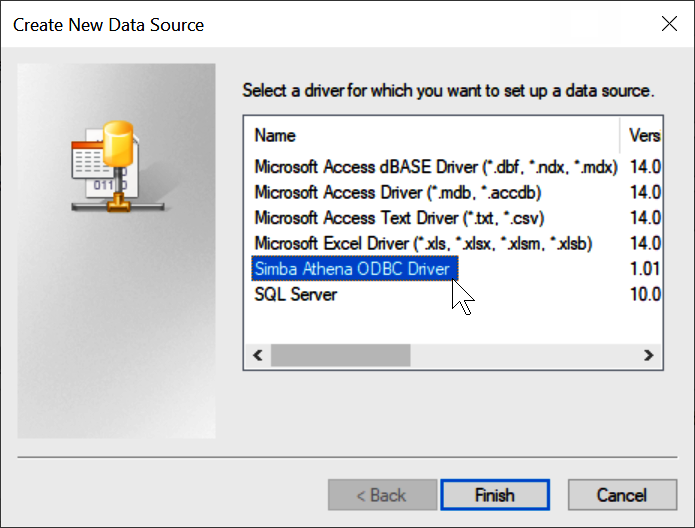

Elija Simba Athena ODBC Driver (Controlador ODBC Simba Athena) y, a continuación, elija Finish (Finalizar).

-

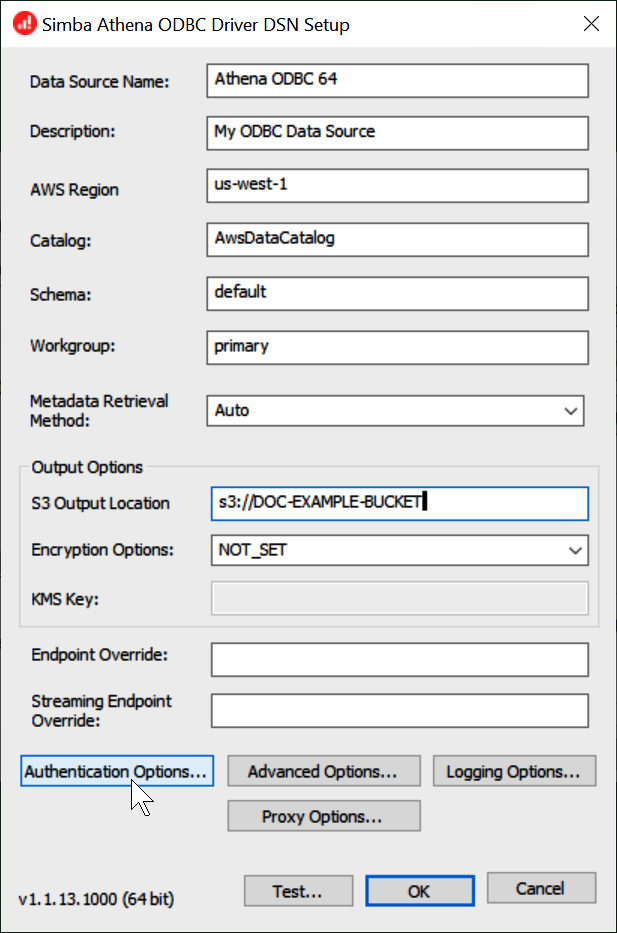

En el cuadro de diálogo Simba Athena ODBC Driver DSN Setup (Configuración de DSN del controlador ODBC Simba Athena), ingrese los valores descritos.

-

En Data Source Name (Nombre de origen de datos), ingrese un nombre para el origen de datos (por ejemplo, Athena ODBC 64).

-

En Description (Descripción), ingrese una descripción para el origen de datos.

-

En Región de AWS, ingrese la Región de AWS que usa (por ejemplo,

us-west-1). -

En S3 Output Location (Ubicación de salida de S3), ingrese la ruta de Amazon S3 en la que desea que se almacenen los datos de salida.

-

-

Elija Authentication Options (Opciones de autenticación).

-

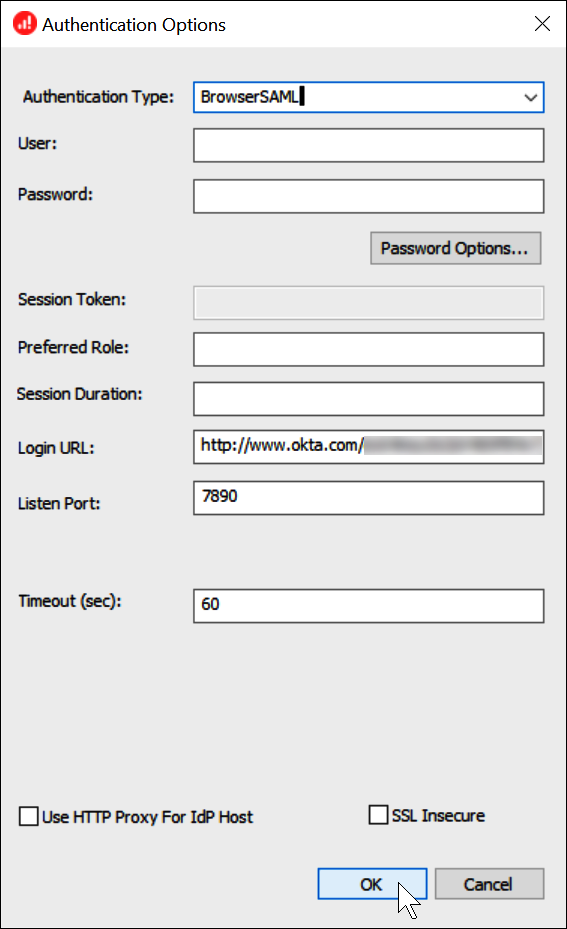

En el cuadro de diálogo Authentication Options (Opciones de autenticación), elija o ingrese los siguientes valores.

-

En Authentication Type (Tipo de autenticación), elija BrowserSAML.

-

En Login URL (URL de inicio de sesión), ingrese la URL de inicio de sesión único del proveedor de identidades que obtuvo del panel de control de Okta.

-

En Listen Port (Puerto de escucha), ingrese 7890.

-

En Timeout (sec) (Tiempo de espera en segundos), ingrese un valor de tiempo de espera de conexión en segundos.

-

-

Elija OK (Aceptar) para cerrar las Authentication Options (Opciones de autenticación).

-

Elija Test (Probar) para probar la conexión o OK (Aceptar) para finalizar.