Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configure su red para utilizar el Panel de control de contacto (CCP) de Amazon Connect

Las soluciones VoIP tradicionales requieren que permitas tanto la entrada como la salida para rangos de puertos UDP específicos IPs, como 80 y 443. Estas soluciones se aplican también a TCP. Por el contrario, los requisitos de red para utilizar el Panel de control de contacto (CCP) con un teléfono virtual son menos intrusivos. Puede establecer conexiones de envío/recepción salientes persistentes a través de su navegador web. Por consiguiente, no es necesario abrir un puerto del cliente para escuchar el tráfico entrante.

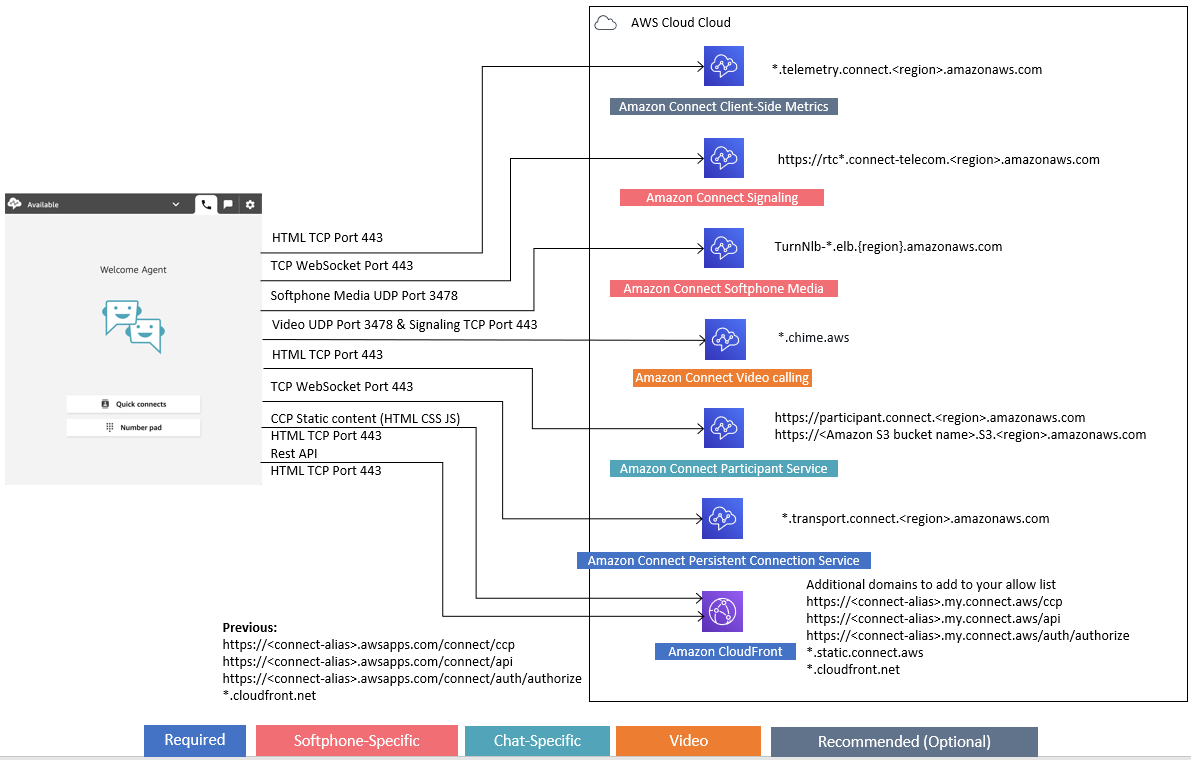

El siguiente diagrama muestra para qué se utiliza cada puerto.

Si su centro de contacto utiliza el canal de correo electrónico, consulte la Guía para desarrolladores de Amazon SES para obtener más información. Si su empresa envía un gran volumen de correo electrónico, es posible que desee arrendar direcciones IP dedicadas. Para obtener más información, consulte Direcciones IP dedicadas para Amazon SES.

En las secciones siguientes se describen las dos opciones de conectividad principales para utilizar el CCP.

Contenido

Opción 2 (no recomendada): permitir intervalos de direcciones IP

Acerca de los intervalos de direcciones IP de Amazon Connect

Permita cargar los saldos y asignaciones de tiempo libre en la programación Amazon Connect

Cómo se conectan los agentes del centro de llamadas al Panel de control de contacto (CCP)

Uso de una lista de permitidos para aplicaciones integradas en Amazon Connect

Opción 1 (recomendada): sustituir los requisitos de Amazon EC2 y el rango de CloudFront IP por una lista de dominios permitidos

Esta primera opción le permite reducir significativamente el radio de acción.

Le recomendamos que pruebe la opción 1 con más de 200 llamadas. Pruebe los errores de teléfono virtual, las llamadas perdidas y la funcionalidad de conferencia/transferencia. Si el porcentaje de errores es superior al 2 por ciento, es posible que haya un problema con la resolución del proxy. En ese caso, considere la posibilidad de utilizar la opción 2.

Para permitir el tráfico en los EC2 puntos de enlace de Amazon, permite el acceso a la URL y al puerto, tal y como se muestra en la primera fila de la siguiente tabla. Haga esto en lugar de permitir todos los intervalos de direcciones IP descritos en el archivo ip-ranges.json. Puede obtener el mismo beneficio utilizando un dominio de CloudFront, tal y como se muestra en la segunda fila de la siguiente tabla.

Lista de direcciones URL/dominios permitidos |

AWS Región |

Puertos |

Dirección |

Tráfico |

|---|---|---|---|---|

rtc*.connect-telecom. Esto lo usa ccp# (v1). Consulte la nota que aparece después de esta tabla. |

regionSustitúyala por la región en la que se encuentra la instancia de Amazon Connect |

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

|

A continuación se muestra la lista de permitidos mínima para *.my.connect.aws:

A continuación se muestra la lista de permitidos mínima para *.awsapps.com: importante.awsapps.com es un dominio antiguo que va a desaparecer. Para obtener instrucciones sobre cómo actualizar su dominio amy.connect.aws, consulte Actualización de su dominio de Amazon Connect.

|

|

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

*.telemetry.connect. |

|

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

participant.connect. |

|

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

*.transport.connect. Esto lo usa ccp-v2. |

|

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

|

|

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

TurnNlb-*.elb. Para agregar puntos de conexión específicos a la lista de permitidos en función de la región, consulte Puntos de enlace de NLB. |

|

3478 (UDP) |

SALIDA |

ENVIAR/RECIBIR |

Solo se usa si se ha incorporado a Resiliencia global de Amazon Connect. |

|

443 (HTTPS) |

SALIDA | ENVIAR/RECIBIR |

*. Solo se necesita si se ha incorporado a Resiliencia global de Amazon Connect. |

Sustitúyalo por la región de la |

443 (HTTPS) |

SALIDA | ENVIAR/RECIBIR |

Los nombres de dominio totalmente cualificados (FQDNs) no se pueden cambiar ni personalizar por cliente. En su lugar, utilice Opción 2: permitir intervalos de direcciones IP.

sugerencia

En determinadas aplicaciones de proxy, el control del socket web puede afectar a la funcionalidad cuando se utiliza rtc*.connect-telecom., region.amazonaws.com

*.transport.connect. y region.amazonaws.com.rproxy.goskope.comhttps://myInstanceName.awsapps.com. Asegúrese de probarlo y validarlo antes de implementarlo en un entorno de producción.

En la siguiente tabla se enumeran los CloudFront dominios que se utilizan como activos estáticos si desea añadir dominios a su lista de dominios permitidos en lugar de rangos de IP:

Región |

CloudFront Dominio |

|---|---|

us-east-1 |

https://dd401jc05x2yk.cloudfront.net/ https://d1f0uslncy85vb.cloudfront.net/ |

us-west-2 |

https://d38fzyjx9jg8fj.cloudfront.net/ https://d366s8lxuwna4d.cloudfront.net/ |

ap-northeast-1 |

https://d3h58onr8hrozw.cloudfront.net/ https://d13ljas036gz6c.cloudfront.net/ |

ap-northeast-2 |

https://d11ouwvqpq1ads.cloudfront.net/ |

ap-southeast-1 |

https://d2g7up6vqvaq2o.cloudfront.net/ https://d12o1dl1h4w0xc.cloudfront.net/ |

ap-southeast-2 |

https://d2190hliw27bb8.cloudfront.net/ https://d3mgrlqzmisce5.cloudfront.net/ |

eu-central-1 |

https://d1n9s7btyr4f0n.cloudfront.net/ https://d3tqoc05lsydd3.cloudfront.net/ |

eu-west-2 |

https://dl32tyuy2mmv6.cloudfront.net/ https://d2p8ibh10q5exz.cloudfront.net/ |

nota

ca-central no se incluye en la tabla porque alojamos contenido estático detrás del dominio *.my.connect.aws.

Si su empresa no utiliza SAML y tiene restricciones de firewall, puede agregar las siguientes entradas por región:

Región |

CloudFront Dominio |

|---|---|

us-east-1 |

https://d32i4gd7pg4909.cloudfront.net/ |

us-west-2 |

https://d18af777lco7lp.cloudfront.net/ |

eu-west-2 |

https://d16q6638mh01s7.cloudfront.net/ |

ap-northeast-1 |

https://d2c2t8mxjhq5z1.cloudfront.net/ |

ap-northeast-2 |

https://d9j3u8qaxidxi.cloudfront.net/ |

ap-southeast-1 |

https://d3qzmd7y07pz0i.cloudfront.net/ |

ap-southeast-2 |

https://dwcpoxuuza83q.cloudfront.net/ |

eu-central-1 |

https://d1whcm49570jjw.cloudfront.net/ |

ca-central-1 |

https://d2wfbsypmqjmog.cloudfront.net/ |

us-gov-east-1: |

https://s3-us-gov-east-1.amazonaws.com/warp-drive-console-static-content-prod-osu/ |

us-gov-west-1: |

https://s3-us-gov-west-1.amazonaws.com/warp-drive-console-static-content-prod-pdt/ |

Puntos de enlace de NLB

En la tabla siguiente se enumeran los puntos de conexión específicos de la región en la que se encuentra la instancia de Amazon Connect. Si no quieres usar el TurnNlb -*.elb. regionEl comodín .amazonaws.com, en su lugar, puedes añadir estos puntos de enlace a tu lista de usuarios permitidos.

Región |

Convertir dominio/URL |

|---|---|

us-west-2 |

TurnNlb-8d79b4466d82ad0e. elb.us-west-2.amazonaws.com TurnNlb-dbc4ebb71307fda2. elb.us-west-2.amazonaws.com TurnNlb-13c884fe3673ed9f. elb.us-west-2.amazonaws.com |

us-east-1 |

TurnNlb-d76454ac48d20c1e. elb.us-east-1.amazonaws.com TurnNlb-31a7fe8a79c27929. elb.us-east-1.amazonaws.com TurnNlb-7a9b8e750cec315a. elb.us-east-1.amazonaws.com |

af-south-1 |

TurnNlb-29b8f2824c2958b8. elb.af-south-1.amazonaws.com |

ap-northeast-1 |

TurnNlb-3c6ddabcbeb821d8. elb.ap-northeast-1.amazonaws.com |

ap-northeast-2 |

TurnNlb-a2d59ac3f246f09a. elb.ap-northeast-2.amazonaws.com |

ap-southeast-1 |

TurnNlb-261982506d86d300. elb.ap-southeast-1.amazonaws.com |

ap-southeast-2 |

TurnNlb-93f2de0c97c4316b. elb.ap-southeast-2.amazonaws.com |

ca-central-1 |

TurnNlb-b019de6142240b9f. elb.ca-central-1.amazonaws.com |

eu-central-1 |

TurnNlb-ea5316ebe2759cbc. elb.eu-central-1.amazonaws.com |

eu-west-2 |

TurnNlb-1dc64a459ead57ea. elb.eu-west-2.amazonaws.com |

us-gov-west-1 |

TurnNlb-d7c623c23f628042.elb. us-gov-west-1.amazonaws.com |

Opción 2 (no recomendada): permitir intervalos de direcciones IP

La segunda opción se basa en utilizar una lista de permisos para definir las direcciones IP y los puertos que puede utilizar Amazon Connect. Puede crear esta lista mediante las direcciones IP del archivo ip-ranges.json de AWS

Si la región en la que utiliza Amazon Connect no aparece en el archivo AWS ip-ranges.json, utilice únicamente los valores globales.

Para obtener más información acerca de este archivo, consulte Acerca de los intervalos de direcciones IP de Amazon Connect.

Entrada de intervalos de direcciones IP |

AWS Región |

Puertos/protocolos |

Dirección |

Tráfico |

|---|---|---|---|---|

AMAZON_CONNECT |

GLOBAL y la región en la que se encuentra su instancia de Amazon Connect (agregue GLOBAL Y cualquier entrada específica de la región a su lista de permitidos) |

3478 (UDP) |

SALIDA |

ENVIAR/RECIBIR |

EC2 |

GLOBAL y la región donde se encuentra su instancia de Amazon Connect (GLOBAL solo si no existe una entrada específica de la región) |

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

CLOUDFRONT |

Global* |

443 (TCP) |

SALIDA |

ENVIAR/RECIBIR |

* CloudFront muestra contenido estático, como imágenes o javascript, desde una ubicación perimetral que tenga la latencia más baja en relación con la ubicación de sus agentes. Las listas de rangos de IP permitidos CloudFront son globales y requieren que todos los rangos de IP estén asociados al «servicio»: «CLOUDFRONT» en el archivo ip-ranges.json.

Acerca de los intervalos de direcciones IP de Amazon Connect

En el archivo ip-ranges.json de AWS

El intervalo de direcciones IP /19 no se comparte con otros servicios. Es para uso exclusivo de Amazon Connect en todo el mundo.

En el archivo AWS ip-ranges.json, puede ver el mismo rango listado dos veces. Por ejemplo:

{ "ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON"

},

{

"ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON_CONNECT"

},

AWS siempre publica cualquier rango de IP dos veces: una para el servicio específico y otra para el servicio «AMAZON». Podría incluso haber una tercera publicación para un caso de uso más específico dentro de un servicio.

Cuando se admiten nuevos intervalos de direcciones IP para Amazon Connect estos se agregan al archivo ip-ranges.json disponible públicamente. Se conservan durante un mínimo de 30 días antes de que los utilice el servicio. Después de 30 días, el tráfico del teléfono virtual a través de los rangos de la nueva dirección IP aumenta a lo largo de las dos semanas siguientes. Después de dos semanas, el tráfico se dirige a través de nuevos rangos equivalente a todos los rangos disponibles.

Para obtener más información sobre este archivo y los rangos de direcciones IP AWS, consulte Intervalos de direcciones AWS IP.

Firewalls sin estado

Si utiliza un firewall sin estado para ambas opciones, siga los requisitos descritos en las secciones anteriores. A continuación, debe agregar a la lista de intervalos permitidos el intervalo de puertos efímeros utilizado por el navegador, tal y como se muestra en la siguiente tabla.

Entrada de intervalos de direcciones IP |

Puerto |

Dirección |

Tráfico |

|---|---|---|---|

AMAZON_CONNECT |

Para un entorno Windows: 49152-65535 (UDP) Para un entorno Linux: 32768 - 61000 |

ENTRADA |

ENVIAR/RECIBIR |

Permita cargar los saldos y asignaciones de tiempo libre en la programación Amazon Connect

Para poder cargar saldos y asignaciones de tiempo libre en la programación de Amazon Connect, añada los siguientes puntos de conexión de carga a su lista de excepciones de proxy:

-

https://bm-prod - -cell-1-uploadservice-staging.s3

region.region.amazonaws.com -

https://bm-prod - -cell-2-uploadservice-staging.s3.

regionregion.amazonaws.com

Para obtener más información acerca de las actividades compatibles con estos puntos de conexión, consulte los siguientes temas:

Permitir resolución de DNS para teléfonos virtuales

Si ya has añadido los rangos de IP de Amazon Connect a tu lista de permitidos y no tienes ninguna restricción en la resolución de nombres de DNS, no necesitas añadir TurnNlb-*.elb. region.amazonaws.com a tu lista de permitidos.

-

Para comprobar si existen restricciones en la resolución de nombres DNS, mientras está en la red, utilice el comando

nslookup. Por ejemplo:nslookup TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com

Si no puedes resolver el DNS, debes añadir los puntos finales de TurnNLB que aparecen arriba o -*.elb. TurnNlb region.amazonaws.com a tu lista de permitidos.

Si no permite este dominio, los agentes recibirán el siguiente error en su Panel de control de contacto (CCP) cuando intenten responder a una llamada:

-

Error al establecer la conexión de teléfono virtual. Inténtalo de nuevo o ponte en contacto con tu administrador con lo siguiente: El navegador no ha podido establecer el canal multimedia con Turn: -xxxxxxxxxxxxx.elb. TurnNlb

region.amazonaws.com: 3478? transporte = udp

Consideraciones de protocolo y puerto

Tenga en cuenta lo siguiente a la hora de la implementación de los cambios de su configuración de la red para Amazon Connect::

-

Tiene que permitir el tráfico a todas las direcciones e intervalos para la región en la que se creó la instancia de Amazon Connect.

-

Si utiliza un proxy o firewall entre el CCP y Amazon Connect, aumente el tiempo de espera de la caché del certificado SSL para cubrir la duración de un turno completo de sus agentes. Haga esto para evitar problemas de conectividad con las renovaciones del certificado durante su tiempo de trabajo programado. Por ejemplo, si sus agentes se programan para trabajar turnos de 8 horas que incluyen descansos, aumente el intervalo a 8 horas más el tiempo de los descansos y el almuerzo.

-

Al abrir los puertos, Amazon EC2 y Amazon Connect solo requieren los puertos de los puntos de enlace de la misma región que la instancia. CloudFrontSin embargo, ofrece contenido estático desde una ubicación perimetral que tenga la latencia más baja en relación con la ubicación de sus agentes. Las listas de rangos de IP permitidos CloudFront son globales y requieren todos los rangos de IP asociados al «servicio»: «CLOUDFRONT» en ip-ranges.json.

-

Una vez que se actualice ip-ranges.json, el AWS servicio asociado empezará a usar los rangos de IP actualizados después de 30 días. Para evitar problemas de conectividad intermitente cuando el servicio comience a dirigir el tráfico a los nuevos intervalos de direcciones IP, asegúrese de añadir los nuevos intervalos a la lista de direcciones IP permitidas, en un plazo de 30 días a partir del momento en que se agregaron a ip-ranges.json.

-

Si utiliza un CCP personalizado con la API Amazon Connect Streams, puede crear un CCP sin medios que no requiera abrir puertos para comunicarse con Amazon Connect, pero sí que requiera puertos abiertos para comunicarse con Amazon y. EC2 CloudFront

Consideraciones de selección de región

La selección de la región de Amazon Connect está supeditada a los requisitos de gobernanza de datos, el caso de uso, los servicios disponibles en cada región y la latencia en relación con los agentes, los contactos y la geografía de puntos de conexión para las transferencias externas.

-

Ubicación del agente/red: la conectividad de CCP recorre la WAN pública, por lo que es importante que la estación de trabajo tenga la mínima latencia y los menores saltos posibles, específicamente a la región de AWS en la que están alojados sus recursos y la instancia de Amazon Connect. Por ejemplo, las redes de hub y radiales que necesitan realizar varios saltos para alcanzar un router límite pueden agregar latencia y reducir la calidad de la experiencia.

Cuando configure su instancia y agentes, asegúrese de crear su instancia en la región que geográficamente sea más cercana a los agentes. Si necesita configurar una instancia en una región específica para cumplir con las políticas de la empresa u otras normativas, seleccione la configuración que resulte en la menor cantidad de saltos de red entre los equipos de sus agentes y su instancia de Amazon Connect.

-

Ubicación de sus intermediarios: debido a que las llamadas se anclan al punto de conexión de su región de Amazon Connect, están sujetos a la latencia de PSTN. Lo ideal es que las personas que llamen y los puntos de enlace de transferencia estén ubicados geográficamente lo más cerca posible de la AWS región en la que está alojada la instancia de Amazon Connect para lograr la latencia más baja.

Para obtener un rendimiento óptimo y para limitar la latencia de sus clientes cuando llamen a su centro de contacto, cree su instancia de Amazon Connect en la región que se encuentre geográficamente más cerca al lugar desde el que llaman sus clientes. Debe considerar crear varias instancias de Amazon Connect y proporcionar información de contacto a los clientes para el número más cercano al lugar desde el que llaman.

-

Transferencias externas: desde Amazon Connect permanecen ancladas al punto de conexión de la región de Amazon Connect durante la llamada. El uso por minuto continúa acumulándose hasta que el destinatario desconecta la llamada de la llamada transferida. La llamada no se registra después de que el agente abandone o la transferencia se complete. Los datos de registro de contacto y el registro de llamadas asociado de una llamada transferida se generan después de que la llamada haya terminado. Siempre que sea posible, no transfiera llamadas que se podrían transferir de vuelta a Amazon Connect, conocidas como transferencias circulares, para evitar la latencia de RTC compuesta.

Agentes que utilizan Amazon Connect de forma remota

Los agentes remotos, los que utilizan Amazon Connect desde una ubicación distinta de la conectada con la red principal de su organización, podría experimentar problemas relacionados con su red local si cuentan con una conexión no estable, pérdida de paquetes o una latencia alta. Es compuesta si es necesaria una VPN para acceder a los recursos. Lo ideal es que los agentes estén ubicados cerca de la región de AWS donde se alojan AWS los recursos y la instancia de Amazon Connect, y que tengan una conexión estable a la WAN pública.

Redirección de audio

Al redirigir el audio a un dispositivo existente, considere la ubicación del dispositivo en relación con la región de Amazon Connect. Este es el motivo por el que puede responder a la posible latencia adicional. Si redirige su audio a cualquier lugar en el que hay una llamada dirigida al agente, se realiza una llamada saliente al dispositivo configurado. Cuando el agente responde al dispositivo, el agente se conecta con la persona que efectúa la llamada. Si el agente no responde a su dispositivo, pasa al estado de contacto perdido hasta que el agente o un supervisor cambie el estado de nuevo a disponible.

Utilizando AWS Direct Connect

Los problemas de conectividad de la red del Panel de control de contactos (CCP) suelen estar relacionados con el AWS uso de una WAN/LAN privada, un ISP o ambos. Si bien AWS Direct Connect no resuelve los problemas específicos de la conexión de una LAN/WAN privada hasta el router perimetral, sí puede ayudar a solucionar los problemas de latencia y conectividad entre el router perimetral y los recursos. AWS AWS Direct Connect proporciona una conexión duradera y uniforme, en lugar de depender de su ISP para dirigir las solicitudes a los recursos de forma dinámica. AWS También le permite configurar su router perimetral para redirigir el AWS tráfico a través de fibra dedicada en lugar de hacerlo a través de la WAN pública.