Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Argomenti

In questo scenario di esempio, possiedi un bucket e hai consentito ad altri Account AWS di caricare oggetti. Se è stata applicata l'impostazione proprietario del bucket applicato per S3 Object Ownership per il bucket, si avrà proprietà di tutti gli oggetti nel bucket, inclusi gli oggetti scritti da un altro Account AWS. Questo approccio risolve il problema che gli oggetti non sono di proprietà dell'utente, il proprietario del bucket. Quindi, puoi delegare le autorizzazioni agli utenti nel tuo account o ad altri Account AWS. Supponiamo che l'impostazione proprietario del bucket applicato per S3 Object Ownership non sia abilitata. In altre parole, il bucket può avere oggetti di proprietà di altri Account AWS .

Ora, si supponga che, in qualità di proprietario del bucket, si debbano concedere autorizzazioni multiaccount per gli oggetti a un utente di un altro account, indipendentemente dall'utente a cui appartengono. Ad esempio, l'utente potrebbe essere un'applicazione per la fatturazione che deve accedere ai metadata dell'oggetto. Esistono due problemi principali:

-

Il proprietario del bucket non dispone delle autorizzazioni per gli oggetti creati dagli altri Account AWS. Affinché il proprietario del bucket possa concedere autorizzazioni su oggetti che non possiede, il proprietario dell'oggetto deve prima concedere l'autorizzazione al proprietario del bucket. Il proprietario dell'oggetto è Account AWS che ha creato gli oggetti. Il proprietario del bucket può quindi delegare tali autorizzazioni.

L'account proprietario del bucket può delegare le autorizzazioni agli utenti del proprio account (consulta Esempio 3: il proprietario del bucket concede autorizzazioni per gli oggetti che non sono di sua proprietà). Tuttavia, l'account proprietario del bucket non può delegare le autorizzazioni ad altri Account AWS perché la delega tra account non è supportata.

In questo scenario, il proprietario del bucket può creare un ruolo AWS Identity and Access Management (IAM) con l'autorizzazione ad accedere agli oggetti. Quindi, il proprietario del bucket può concedere un'altra Account AWS autorizzazione per assumere il ruolo, consentendogli temporaneamente di accedere agli oggetti nel bucket.

Nota

S3 Object Ownership è un'impostazione a livello di bucket Amazon S3 che puoi utilizzare sia per controllare la proprietà degli oggetti caricati nel tuo bucket sia per disabilitarli o abilitarli. ACLs Per impostazione predefinita, Object Ownership è impostata sull'impostazione imposta dal proprietario del Bucket e tutti sono disabilitati. ACLs Quando ACLs sono disabilitati, il proprietario del bucket possiede tutti gli oggetti nel bucket e ne gestisce l'accesso esclusivamente utilizzando le politiche di gestione degli accessi.

La maggior parte dei casi d'uso moderni in Amazon S3 non richiede più l'uso di. ACLs Ti consigliamo di rimanere ACLs disabilitato, tranne in circostanze insolite in cui devi controllare l'accesso per ogni oggetto singolarmente. ACLs Disabilitando, puoi utilizzare le policy per controllare l'accesso a tutti gli oggetti nel tuo bucket, indipendentemente da chi ha caricato gli oggetti nel tuo bucket. Per ulteriori informazioni, consulta Controllo della proprietà degli oggetti e disattivazione ACLs del bucket.

Comprendere le autorizzazioni multi-account e utilizzare i ruoli IAM

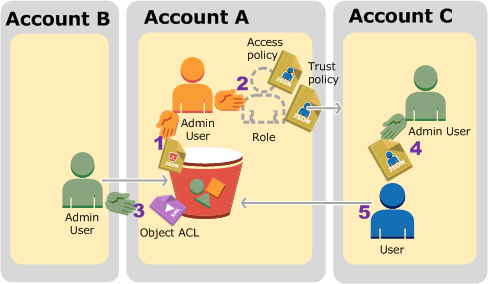

I ruoli IAM consentono diversi scenari per la delega dell'accesso alle risorse. Uno degli scenari principali è l'accesso multiaccount. In questo esempio, il proprietario del bucket, l'Account A, utilizza un ruolo IAM per delegare temporaneamente l'accesso agli oggetti tra account agli utenti di un altro account Account AWS, l'Account C. A ogni ruolo IAM che crei sono associate le seguenti due policy:

-

Una policy di fiducia che ne identifica un'altra Account AWS che può assumere il ruolo.

-

Una policy di accesso per la definizione delle autorizzazioni consentite quando qualcuno assume il ruolo, ad esempio

s3:GetObject. Per un elenco delle autorizzazioni che è possibile specificare in una policy, consulta Azioni di policy per Amazon S3.

La Account AWS persona identificata nella politica di fiducia concede quindi all'utente l'autorizzazione ad assumere il ruolo. L'utente può quindi accedere agli oggetti nel modo seguente:

-

Assumere il ruolo e, in risposta, ottenere le credenziali di sicurezza temporanee.

-

Accedere agli oggetti nel bucket utilizzando le credenziali di sicurezza temporanee.

Per ulteriori informazioni sui ruoli IAM, consulta Ruoli IAM nella Guida per l'utente di IAM.

Di seguito è riportato un riepilogo delle fasi della procedura:

-

L'utente amministratore dell'account A collega una policy di bucket che concede all'Account B un'autorizzazione condizionale per caricare gli oggetti.

-

L'amministratore dell'Account A crea un ruolo IAM per stabilire l'attendibilità con l'Account C, pertanto gli utenti in quell'account possono accedere all'Account A. La policy di accesso collegata al ruolo limita le operazioni consentite all'utente nell'Account C quando accede all'Account A.

-

L'amministratore dell'Account B carica un oggetto nel bucket di proprietà dell'Account A, concedendo al proprietario del bucket un'autorizzazione al controllo completo.

-

L'amministratore dell'account C crea un utente e collega una policy utente che gli consente di assumere il ruolo.

-

L'utente nell'Account C per prima cosa assume il ruolo, che restituisce all'utente credenziali di sicurezza temporanee. Mediante tali credenziali temporanee, l'utente accede quindi agli oggetti nel bucket.

Per questo esempio sono necessari tre account. La tabella seguente mostra come viene fatto riferimento a questi account e agli utenti amministratori degli account: In conformità con le linee guida IAM (consulta Informazioni sull'uso di un utente amministratore per creare risorse e concedere autorizzazioni), in questa guida non utilizzeremo le credenziali Utente root dell'account AWS . Viene invece creato un utente amministratore in ciascun account e le credenziali vengono utilizzate per la creazione di risorse e per concedere autorizzazioni a tali risorse.

| Account AWS ID | Account denominato | Utente amministratore nell'account |

|---|---|---|

|

|

Account A |

AccountAadmin |

|

|

Account B |

AccountBadmin |

|

|

Account C |

AccountCadmin |

Fase 0: preparazione della procedura guidata

Nota

Si consiglia di aprire un editor di testo e di annotare alcune informazioni man mano che si procede. In particolare, avrai bisogno di account IDs, utente canonico IDs, accesso utente IAM URLs per ogni account per connettersi alla console e Amazon Resource Names (ARNs) degli utenti e dei ruoli IAM.

-

Assicurati di averne tre Account AWS e che ogni account abbia un utente amministratore, come mostrato nella tabella nella sezione precedente.

-

Iscriviti a Account AWS, se necessario. Si fa riferimento a questi account come Account A, Account B e Account C.

-

Utilizzando le credenziali dell'Account A, accedere alla console IAM

ed effettuare quanto segue per creare un utente amministratore: -

Crea l'utente

AccountAadmine prendi nota delle sue credenziali di sicurezza. Per ulteriori informazioni sull'aggiunta di utenti, consulta Creazione di un utente IAM nell' Account AWS nella Guida per l'utente di IAM. -

Concedi i privilegi di amministratore AccountAadminallegando una politica utente che dia accesso completo. Per istruzioni, consulta Gestione delle policy IAM nella Guida all'utente IAM.

-

Nella Dashboard della Console IAM, annota l'URL di accesso dell'utente IAM. Gli utenti di questo account devono utilizzare questo URL per accedere alla AWS Management Console. Per ulteriori informazioni, consulta Accedere AWS Management Console come utente IAM nella Guida per l'utente IAM.

-

-

Ripetere la fase precedente per creare utenti amministratore nell'Account B e nell'Account C.

-

-

Per l'account C, annota l'ID utente canonico.

Quando si crea un ruolo IAM nell'Account A, la policy di attendibilità concede all'Account C l'autorizzazione per assumere il ruolo mediante la specifica dell'ID account. È possibile trovare informazioni sull'account come indicato di seguito:

-

Usa il tuo Account AWS ID o alias dell'account, il tuo nome utente IAM e la password per accedere alla console Amazon S3

. -

Scegliere il nome di un bucket Amazon S3 per visualizzare i relativi dettagli.

-

Selezionare la scheda Permissions (Autorizzazioni) e selezionare Access Control List (Lista di controllo accessi).

-

Nella sezione Accesso per il tuo Account AWS, nella colonna Account è presente un identificatore lungo, come

c1daexampleaaf850ea79cf0430f33d72579fd1611c97f7ded193374c0b163b6. Questo è il tuo ID utente canonico.

-

-

Quando si crea una policy di bucket, è necessario disporre delle informazioni seguenti. Osserva questi valori:

-

ID utente canonico dell'Account A – Quando l'amministratore dell'Account A concede all'amministratore dell'Account B l'autorizzazione condizionale per il caricamento degli oggetti, la condizione specifica l'ID utente canonico dell'utente dell'Account A che deve ottenere controllo completo degli oggetti.

Nota

L'ID utente canonico è un concetto esclusivo di Amazon S3. Si tratta di una versione offuscata dell'ID account, composta da 64 caratteri.

-

ARN dell'utente per l'amministratore dell'account B - È possibile trovare l'ARN dell'utente nella Console IAM

. È necessario selezionare l'utente e trovare l'ARN dell'utente nella scheda Riepilogo. Nella policy del bucket, si concede a

AccountBadminl'autorizzazione a caricare oggetti e si specifica l'utente utilizzando l'ARN. Ecco un esempio di valore ARN:arn:aws:iam::AccountB-ID:user/AccountBadmin

-

-

Configura la AWS Command Line Interface (CLI) o la. AWS Tools for Windows PowerShell Assicurati di salvare le credenziali dell'utente amministratore come segue:

-

Se usi il AWS CLI, crea profili

AccountAadmineAccountBadmin, nel file di configurazione. -

Se utilizzi il AWS Tools for Windows PowerShell, assicurati di memorizzare le credenziali per la sessione come e

AccountAadmin.AccountBadmin

Per istruzioni, consulta Impostazione degli strumenti per le visite guidate.

-

Fase 1: eseguire le attività per l'Account A

In questo esempio, l'Account A è il proprietario del bucket. Quindi l'utente dell'Account AccountAadmin A eseguirà le seguenti operazioni:

-

Creare un bucket.

-

Allega una policy del bucket che conceda all'amministratore dell'account B l'autorizzazione a caricare oggetti.

-

Crea un ruolo IAM che conceda all'account C l'autorizzazione ad assumere il ruolo in modo da poter accedere agli oggetti del bucket.

Passaggio 1.1: accedi a AWS Management Console

Utilizzando l'URL di accesso dell'utente IAM per l'account A, accedi prima all'account AWS Management Console come AccountAadmin utente. Questo utente creerà un bucket e vi allegherà una policy.

Fase 1.2: creare un bucket e allegarlo alla policy di bucket

Nella console di Amazon S3 effettuare quanto segue:

-

Creare un bucket. In questo esercizio si presume che il nome del bucket sia

amzn-s3-demo-bucket1Per istruzioni, consulta Creazione di un bucket.

-

Allega la seguente policy del bucket. La policy concede all'amministratore dell'account B l'autorizzazione condizionata a caricare gli oggetti.

Aggiorna la policy fornendo valori personalizzati per

amzn-s3-demo-bucket1AccountB-IDCanonicalUserId-of-AWSaccountA-BucketOwner{ "Version": "2012-10-17", "Statement": [ { "Sid": "111", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountB-ID:user/AccountBadmin" }, "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1AccountB-ID:user/AccountBadmin" }, "Action": "s3:PutObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1CanonicalUserId-of-AWSaccountA-BucketOwner" } } } ] }

Fase 1.3: Creare un ruolo IAM per consentire all'account C l'accesso multi-account all'account A

Nella Console IAMexamplerole) che conceda all'account C l'autorizzazione ad assumere il ruolo. Assicurati di aver effettuato l'accesso come amministratore dell'account A, poiché il ruolo deve essere creato nell'account A.

-

Prima di creare il ruolo, preparare la policy gestita che definisce le autorizzazioni richieste dal ruolo. La policy verrà collegata al ruolo in una fase successiva.

-

Nel riquadro di navigazione a sinistra, seleziona Policy e poi Crea policy.

-

Accanto a Create Your Own Policy (Crea la tua policy) scegli Select (Seleziona).

-

Immettere

access-accountA-bucketnel campo Policy Name (Nome policy). -

Copiare la seguente policy di accesso e incollarla nel campo Policy Document (Documento policy). La policy di accesso concede l'autorizzazione al ruolo

s3:GetObject, quindi, quando l'utente Account C assume il ruolo, può eseguire solo l'operaziones3:GetObject.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1 -

Scegliere Create Policy (Crea policy).

La nuova policy viene inserita nell'elenco delle policy gestite.

-

-

Nel riquadro di navigazione a sinistra, scegli Ruoli e quindi Crea nuovo ruolo.

-

In Seleziona il tipo di ruolo, seleziona Ruolo per l'accesso su più account, quindi scegli il pulsante Seleziona accanto a Fornisci l'accesso tra i Account AWS tuoi utenti.

-

Immettere l'ID account dell'Account C.

Per questa guida, non è necessario richiedere agli utenti l'autenticazione a più fattori (MFA) per assumere il ruolo, quindi lasciare l'opzione deselezionata.

-

Scegli Fase successiva per impostare le autorizzazioni associate al ruolo.

-

Seleziona la casella di controllo accanto alla policy access-accountA-bucket creata, quindi scegli Fase successiva.

Viene visualizzata la pagina Review (Revisione) che consente di confermare le impostazioni per il ruolo prima che venga creato. Questa pagina contiene una voce molto importante, ossia il collegamento che è possibile inviare agli utenti che hanno necessità di utilizzare questo ruolo. Gli utenti che utilizzano il link accedono direttamente alla pagina Cambia ruolo con i campi ID account e Nome ruolo già compilati. Questo link è visibile anche in seguito nella pagina di riepilogo dei ruoli per qualsiasi multi-account.

-

Immetti

exampleroleper il nome del ruolo, quindi scegli Fase successiva. -

Dopo aver esaminato il ruolo, scegli Crea ruolo.

Il ruolo

exampleroleviene visualizzato nell'elenco dei ruoli. -

Scegli il nome del ruolo

examplerole. -

Selezionare la scheda Trust Relationships (Relazioni di trust).

-

Scegli Mostra documento della policy e verifica che la policy di attendibilità mostrata corrisponda alla policy seguente.

Le seguente policy di attendibilità stabilisce l'attendibilità con l'Account C, consentendogli di eseguire l'operazione

sts:AssumeRole. Per ulteriori informazioni, consulta AssumeRole nel documento di riferimento delle API AWS Security Token Service{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountC-ID:root" }, "Action": "sts:AssumeRole" } ] } -

Osserva il nome della risorsa Amazon (ARN) del ruolo

examplerolecreato.Nelle fasi successive verrà illustrato come allegare una policy utente per consentire all'utente IAM di assumere questo ruolo e come identificare il ruolo mediante il valore ARN.

Fase 2: esecuzione delle attività per l'Account B

Il bucket di esempio di proprietà dell'Account A necessita di oggetti di proprietà di altri account. In questa fase, l'amministratore dell'Account B carica un oggetto mediante gli strumenti a riga di comando.

-

Utilizzando il

put-objectAWS CLI comando, carica un oggetto su.amzn-s3-demo-bucket1aws s3api put-object --bucketamzn-s3-demo-bucket1HappyFace.jpg--bodyHappyFace.jpg--grant-full-control id="canonicalUserId-ofTheBucketOwner" --profileAccountBadminTieni presente quanto segue:

-

Il parametro

--Profilespecifica il profiloAccountBadmin, quindi l'oggetto è di proprietà dell'account B. -

Il parametro

grant-full-controlconcede al proprietario del bucket l'autorizzazione al controllo completo sull'oggetto, come richiesto dalla policy di bucket. -

Il parametro

--bodyidentifica il file di origine da caricare. Ad esempio, se il file si trova nell'unità C: di un Windows computer, si specificac:\HappyFace.jpg.

-

Fase 3: Eseguire le attività dell'Account C

Nei passaggi precedenti, l'account A ha già creato un ruolo, examplerole, che stabilisce un rapporto di attendibilità con l'account C. Questo ruolo consente agli utenti dell'account C di accedere all'account A. In questo passaggio, l'amministratore dell'account C crea un utente (Dave) e gli delega il permesso sts:AssumeRole ricevuto dall'account A. Questo approccio consente a Dave di assumere il ruolo examplerole e di ottenere temporaneamente l'accesso all'account A. La policy di accesso che l'account A ha collegato al ruolo limita ciò che Dave può fare quando accede all'account A, in particolare ottenere oggetti in amzn-s3-demo-bucket1

Passaggio 3.1: Creare un utente nell'account C e delegare l'autorizzazione ad assumere examplerole

-

Utilizzando l'URL di accesso utente IAM per l'Account C, accedi innanzitutto all'utente AWS Management Console as

AccountCadmin. -

Nella console IAM

, crea un utente, Dave. Per step-by-step istruzioni, consulta Creating IAM users (AWS Management Console) nella IAM User Guide.

-

Annota le credenziali di Dave. Dave dovrà utilizzare queste credenziali per assumere il ruolo

examplerole. -

Crea una policy in linea per l'utente IAM Dave per delegare a Dave l'autorizzazione

sts:AssumeRolesul ruoloexamplerolenell'account A.Nel riquadro di navigazione sinistro, scegli Utenti.

Scegli il nome utente Dave.

Nella pagina dei dettagli dell'utente, selezionare la scheda Permissions (Autorizzazioni), quindi espandere la sezione Inline Policies (Policy inline).

Scegliere click here (fai clic qui) oppure Create User Policy (Crea policy di utente).

Scegliere Custom Policy (Policy personalizzata) quindi Select (Seleziona).

Immettere un nome per la policy nel campo Policy Name (Nome policy).

Copiare la seguente policy nel campo Policy Document (Documento policy).

È necessario aggiornare la policy fornendo

AccountA-ID{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": ["sts:AssumeRole"], "Resource": "arn:aws:iam::AccountA-ID:role/examplerole" } ] }Scegli Apply Policy (Applica policy).

-

Salva le credenziali di Dave nel file di configurazione di AWS CLI aggiungendo un altro profilo,.

AccountCDave[profile AccountCDave] aws_access_key_id =UserDaveAccessKeyIDaws_secret_access_key =UserDaveSecretAccessKeyregion = us-west-2

Fase 3.2: Assumere il ruolo (examplerole) e accedere agli oggetti

Ora Dave può accedere agli oggetti nel bucket di proprietà dell'Account A nel modo seguente:

-

Per prima cosa, Dave assume il ruolo

exampleroleutilizzando le sue credenziali personali. Questa operazione restituirà le credenziali temporanee. -

Dave utilizzerà le credenziali temporanee per accedere agli oggetti nel bucket dell'Account A.

-

Al prompt dei comandi, esegui il AWS CLI

assume-rolecomando seguente utilizzando ilAccountCDaveprofilo.È necessario aggiornare il valore ARN nel comando fornendo l'

AccountA-IDexamplerole.aws sts assume-role --role-arn arn:aws:iam::AccountA-ID:role/examplerole --profile AccountCDave --role-session-name testIn risposta, AWS Security Token Service (AWS STS) restituisce credenziali di sicurezza temporanee (ID della chiave di accesso, chiave di accesso segreta e un token di sessione).

-

Salva le credenziali di sicurezza temporanee nel file di AWS CLI configurazione sotto il profilo.

TempCred[profile TempCred] aws_access_key_id =temp-access-key-IDaws_secret_access_key =temp-secret-access-keyaws_session_token =session-tokenregion = us-west-2 -

Al prompt dei comandi, esegui il AWS CLI comando seguente per accedere agli oggetti utilizzando le credenziali temporanee. Ad esempio, il comando specifica l'API head-object per recuperare i metadata dell'oggetto per l'oggetto

HappyFace.jpg.aws s3api get-object --bucketamzn-s3-demo-bucket1HappyFace.jpgSaveFileAs.jpg--profile TempCredDal momento che la policy di accesso collegata a

exampleroleconsente l'esecuzione delle operazioni, Amazon S3 elabora la richiesta. È possibile provare ad eseguire un'altra operazione su qualsiasi altro oggetto nel bucket.Se si tenta un'altra azione, ad esempio

get-object-acl, l'autorizzazione sarà negata perché il ruolo non è autorizzato a eseguire tale azione.aws s3api get-object-acl --bucketamzn-s3-demo-bucket1HappyFace.jpg--profile TempCredÈ stato utilizzato l'utente Dave per assumere il ruolo e accedere all'oggetto mediante le credenziali temporanee. L'accesso agli oggetti in

amzn-s3-demo-bucket1examplerole.

Fase 4: pulizia

-

Una volta terminato il test, è possibile eseguire le seguenti operazioni di pulizia:

-

Accedi alla AWS Management Console

utilizzando le credenziali dell'Account A e procedere come di seguito: -

Nella console di Amazon S3 rimuovere la policy del bucket collegata a

amzn-s3-demo-bucket1 -

Se il bucket è stato creato per questo esercizio, nella console di Amazon S3 eliminare gli oggetti e quindi il bucket.

-

Nella console IAM

, rimuovi l'account exampleroleche hai creato nell'account A. Per step-by-step istruzioni, consulta Eliminazione di un utente IAM nella Guida per l'utente IAM. -

Nella Console IAM

, rimuovi l'utente AccountAadmin.

-

-

-

Accedi alla Console IAM

utilizzando le credenziali dell'account B. Elimina l'utente AccountBadmin. -

Accedi alla Console IAM

utilizzando le credenziali dell'Account C. Elimina AccountCadmine l'utente Dave.

Risorse correlate

Per ulteriori informazioni relative a questa guida, consulta le seguenti risorse nella Guida all'utente IAM: