Comparar identidades e credenciais do IAM

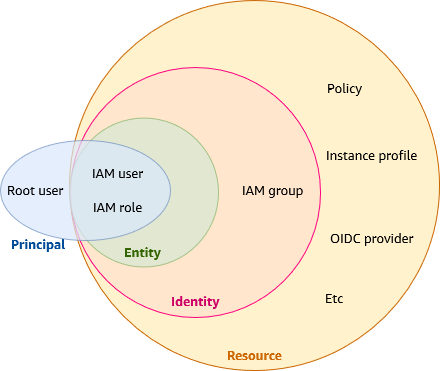

As identidades gerenciadas no AWS Identity and Access Management são usuários, perfis e grupos do IAM. Essas identidades são além do seu usuário-raiz que a AWS criou junto com a sua Conta da AWS.

É recomendável não usar o usuário-raiz para suas tarefas diárias, nem mesmo para as administrativas. Em vez disso, provisione usuários adicionais e conceda-lhes as permissões necessárias para realizar as tarefas necessárias. É possível adicionar usuários incluindo pessoas no seu diretório do IAM Identity Center, federando um provedor de identidades externo ao IAM Identity Center ou ao IAM ou criando usuários do IAM com privilégio mínimo.

Para ter segurança adicional, recomendamos a centralização do acesso raiz para ajudá-lo a proteger centralmente as credenciais do usuário-raiz das suas Contas da AWS gerenciadas usando o AWS Organizations. Gerencie centralmente o acesso raiz para contas-membro permite que você remova e evite centralmente a recuperação de credenciais de usuário-raiz em longo prazo, evitando o acesso raiz não intencional em grande escala. Depois de habilitar o acesso raiz centralizado, será possível assumir uma sessão privilegiada para realizar ações nas contas-membro.

Depois de configurar seus usuários, você pode dar acesso a pessoas específicas e lhes fornecer permissões para acessar recursos.

Como prática recomendada, a AWS recomenda o requisito de que usuários humanos assumam um perfil do IAM para acessarem o AWS, de forma que eles usem credenciais temporárias. Se estiver gerenciando identidades no diretório do Centro de Identidade do IAM ou usando federação com um provedor de identidade, você está seguindo as práticas recomendadas.

Termos

Esses termos são usados com frequência quando se trabalha com identidades do IAM:

- Recurso do IAM

-

O serviço IAM armazena esses recursos. Você pode adicioná-los, editá-los e removê-los do Console.

-

IAM user (Usuário do IAM)

-

IAM group (Grupo do IAM)

-

Perfil do IAM

-

Política de permissão

-

Objeto de provedor de identidades

-

- Entidade do IAM

-

Recursos do IAM que AWS usa para autenticação. Especifique uma entidade principal em uma política baseada em recurso.

-

IAM user (Usuário do IAM)

-

Perfil do IAM

-

- Identidade do IAM

-

O recurso do IAM que é autorizado em políticas a realizar ações e acessar recursos. As identidades incluem usuários, grupos e perfis do IAM.

- Entidades principais

-

Um Usuário raiz da conta da AWS, um usuário do IAM ou um perfil do IAM que pode fazer uma solicitação para realizar uma ação ou operação em um recurso da AWS. As entidades principais incluem usuários humanos, workloads, entidades principais federadas e perfis assumidos. Após a autenticação, o IAM concede à entidade principal credenciais permanentes ou temporárias para fazer solicitações à AWS, dependendo do tipo da entidade principal.

Usuários humanos, também conhecidos como identidades humanas, como pessoas, administradores, desenvolvedores, operadores e consumidores de aplicações.

Workloads são um conjunto de códigos e recursos que geram valor comercial, como uma aplicação, um processo, ferramentas operacionais e outros componentes.

Entidades principais federadas são usuários cuja identidade e credenciais são gerenciadas por outro provedor de identidade, como o Active Directory, Okta ou Microsoft Entra.

Perfis do IAM são uma identidade do IAM que você pode criar em sua conta com permissões específicas que determinam o que a identidade pode ou não fazer. No entanto, em vez de ser exclusivamente associada a uma pessoa, o propósito do perfil é ser assumido por qualquer pessoa que precisar dele.

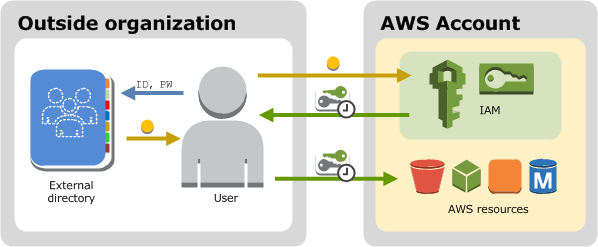

O IAM concede aos usuários do IAM e ao usuário-raiz credenciais de longo prazo e credenciais temporárias dos perfis do IAM. usuários no Centro de Identidade do AWS IAM, entidades principais federadas OIDC ou SAML assumem perfis do IAM quando fazem login na AWS, que concede a eles credenciais temporárias. Como prática recomendada, aconselhamos que você exija que usuários humanos e workloads acessem recursos da AWS usando credenciais temporárias.

Diferenças entre usuários do IAM e usuários do IAM Identity Center

Os usuários do IAM não são contas distintas: são usuários dentro da sua conta. Cada usuário tem sua própria senha de acesso ao AWS Management Console. Você também pode criar uma chave de acesso individual para cada usuário, para que ele possa fazer solicitações programáticas para trabalhar com recursos em sua conta.

Os usuários do IAM e suas chaves de acesso recebem credenciais de longo prazo para seus recursos da AWS. O principal uso para usuários do IAM é oferecer às workloads que não podem usar perfis do IAM a capacidade de fazer solicitações programáticas a serviços da AWS usando a API ou a CLI.

nota

Para cenários em que você precise de usuários do IAM com acesso programático e credenciais de longo prazo, recomendamos atualizar as chaves de acesso quando necessário. Para obter mais informações, consulte Atualizar chaves de acesso.

As identidades da força de trabalho (pessoas) são usuários no Centro de Identidade do AWS IAM que têm necessidades de permissões diferentes, dependendo da função que estão desempenhando, e podem trabalhar em várias Contas da AWS de uma organização. Se você tiver casos de uso que exijam chaves de acesso, poderá atender a esses casos de uso com o usuários no Centro de Identidade do AWS IAM. As pessoas que iniciam sessão via AWS podem obter chaves de acesso com credenciais de curto prazo para seus recursos da AWS. Para gerenciamento de acesso centralizado, recomendamos que você usar o AWS IAM Identity Center (IAM Identity Center) para gerenciar o acesso às suas contas e as permissões nessas contas. O IAM Identity Center é configurado automaticamente com um diretório do Identity Center como fonte de identidades padrão, onde você pode criar usuários e grupos e atribuir o nível de acesso deles aos recursos da AWS. Para obter mais informações, consulte O que é o AWS IAM Identity Center no Guia do usuário do AWS IAM Identity Center.

A principal diferença entre esses dois tipos de usuário é que os usuários do IAM Identity Center assumem automaticamente um perfil do IAM quando entram no AWS antes de acessar o console de gerenciamento ou os recursos da AWS. Os perfis do IAM concedem credenciais temporárias toda vez que o usuário entra no AWS. Para os usuários do IAM entrarem usando um perfil do IAM, devem ter permissão para assumir e alternar perfis, e devem escolher explicitamente alternar para o perfil que desejarem assumir depois de acessar a conta da AWS.

Federar usuários a partir de uma fonte de identidades existente

Se os usuários da sua organização já tiverem sido autenticados quando entrarem na rede corporativa, você não precisará criar usuários do IAM ou usuários do IAM Identity Center separados para eles. Em vez disso, você pode criar a federação dessas identidades de usuários na AWS usando o IAM ou o AWS IAM Identity Center. As entidades principais federadas OIDC e SAML assumem um perfil do IAM que dá a elas permissões para acessar recursos específicos. Para ter mais informações sobre funções, consulte Termos e conceitos das funções.

A federação é útil nestes casos:

-

Seus usuários já existem em um diretório corporativo.

Se o seu diretório corporativo for compatível com Security Assertion Markup Language 2.0 (SAML 2.0), você poderá configurar o diretório corporativo para fornecer acesso de logon único (SSO) ao AWS Management Console para seus usuários. Para obter mais informações, consulte Cenários comuns para credenciais temporárias.

Se o seu diretório corporativo não for compatível com SAML 2.0, você poderá criar uma aplicação de intermediador de identidades para fornecer aos usuários acesso com autenticação única (SSO) ao AWS Management Console. Para obter mais informações, consulte Habilitar o acesso do intermediador de identidades personalizado ao console da AWS.

Se o seu diretório corporativo for o Microsoft Active Directory, você poderá usar o AWS IAM Identity Center para se conectar a um diretório autogerenciado no Active Directory ou um diretório no AWS Directory Service

para estabelecer confiança entre o diretório corporativo e sua Conta da AWS. Caso esteja usando um provedor de identidades (IdP) externo, como o Okta ou o Microsoft Entra, para gerenciar usuários, você poderá usar o AWS IAM Identity Center para estabelecer confiança entre seu IdP e sua Conta da AWS. Para obter mais informações, consulte Conectar-se a um provedor de identidades externo no Guia do usuário do AWS IAM Identity Center.

-

Seus usuários já têm identidades da Internet.

Se você estiver criando um aplicativo móvel ou um aplicativo baseado na web que permita aos usuários se identificar por meio de um provedor de identidade da Internet, como Login with Amazon, Facebook, Google ou qualquer provedor de identidade compatível com OpenID Connect (OIDC), o aplicativo poderá usar a federação para acessar a AWS. Para obter mais informações, consulte Federação OIDC.

dica

Para usar a federação de identidades com provedores de identidade da Internet, recomendamos usar o Amazon Cognito.

Diferentes métodos de fornecer acesso aos usuários

Veja a seguir como você pode fornecer o acesso a seus recursos da AWS.

| Tipo de acesso do usuário | Quando é usado? | Onde encontrar mais informações? |

|---|---|---|

|

Acesso aos recursos da AWS com autenticação única para pessoas, como usuários da força de trabalho, usando o IAM Identity Center |

O Centro de Identidade do IAM fornece um local centralizado que reúne a administração de usuários e o acesso deles a Contas da AWS e aplicações em nuvem. É possível configurar um repositório de identidades no Centro de Identidade do IAM ou configurar a federação com um provedor de identidades (IdP) existente. As práticas recomendadas de segurança aconselham conceder aos usuários humanos credenciais limitadas para os recursos da AWS. As pessoas têm uma experiência de entrada mais fácil e você mantém controle sobre o acesso delas aos recursos em um único sistema. O Centro de Identidade do IAM oferece suporte a autenticação multifator (MFA) para aumentar a segurança da conta. |

Para obter informações sobre como configurar o Centro de Identidade do IAM, consulte Getting Started (Conceitos básicos) no Guia do usuário do AWS IAM Identity Center Para obter mais informações sobre a MFA no Centro de Identidade do IAM, consulte Multi-factor authentication (Autenticação multifator) no Guia do usuário do AWS IAM Identity Center |

Acesso federado para usuários humanos, como usuários da força de trabalho, aos serviços da AWS que usam provedores de identidades (IdP) do IAM |

O IAM oferece suporte a IdPs compatíveis com OpenID Connect (OIDC) ou SAML 2.0 (Security Assertion Markup Language 2.0). Depois de criar um provedor de identidades do IAM, crie um ou mais perfis do IAM que podem ser atribuídos dinamicamente a uma entidade principal federada. |

Para obter mais informações sobre provedores de identidade do IAM e federação, consulte Provedores de identidade e federação. |

|

Acesso entre contas para Contas da AWS |

Você deseja compartilhar o acesso a determinados recursos da AWS com usuários em outras Contas da AWS. Os perfis são a principal forma de conceder acesso entre contas. Porém, alguns serviços da AWS são compatíveis com políticas baseadas em recurso que permitem anexar uma política diretamente a um recurso (em vez de usar um perfil como proxy). |

Para obter mais informações sobre perfis do IAM, consulte Perfis do IAM. Para obter mais informações sobre funções vinculadas ao serviço, consulte Criar um perfil vinculado ao serviço. Para obter informações sobre quais serviços dão suporte ao uso de perfis vinculados a serviços, consulte AWSServiços da que funcionam com o IAM. Localize os serviços que têm Sim na coluna Perfil vinculado ao serviço. Para visualizar a documentação do perfil vinculado ao serviço desse serviço, selecione o link associado a Sim na coluna. |

|

Credenciais de longo prazo para usuários do IAM designados na sua Conta da AWS |

Poderá haver casos de uso específicos que exijam credenciais de longo prazo com usuários do IAM na AWS. Use o IAM para criar esses usuários do IAM na sua Conta da AWS e utilize o IAM para gerenciar suas permissões. Alguns casos de uso incluem:

Como prática recomendada, para cenários em que você precisa de usuários do IAM com acesso programático e credenciais de longo prazo, recomendamos atualizar as chaves de acesso quando necessário. Para obter mais informações, consulte Atualizar chaves de acesso. |

Para obter mais informações sobre como configurar um usuário do IAM, consulte Criar um usuário do IAM na Conta da AWS. Para obter mais informações sobre chaves de acesso do usuário do IAM, consulte Gerenciar chaves de acesso para usuários do IAM. Para obter mais informações sobre credenciais específicas de serviço para o AWS CodeCommit ou Amazon Keyspaces, consulte Credenciais do IAM para o CodeCommit: credenciais do Git, chaves SSH e chaves de acesso da AWS e Usar o IAM com o Amazon Keyspaces (para Apache Cassandra). |

Compatibilidade com acesso programático dos usuários

Os usuários precisarão de acesso programático se quiserem interagir com a AWS fora do AWS Management Console. A forma de conceder acesso programático depende do tipo de usuário que está acessando a AWS:

-

Se você gerencia identidades no Centro de Identidade do IAM, as APIs da AWS exigem um perfil e a AWS Command Line Interface exige um perfil ou uma variável de ambiente.

-

Se você tiver usuários do IAM, as APIs da AWS e a AWS Command Line Interface exigem chaves de acesso. Sempre que possível, crie credenciais temporárias, que consistem em um ID de acesso, uma chave de acesso secreta e um token de segurança que indica quando as credenciais expiram.

Para conceder acesso programático aos usuários, selecione uma das seguintes opções:

| Qual usuário precisa de acesso programático? | Opção | Mais informações |

|---|---|---|

|

Identidades da força de trabalho (Pessoas e usuários gerenciados no IAM Identity Center) |

Use credenciais de curto prazo para assinar solicitações programáticas para a AWS CLI ou as APIs da AWS (diretamente ou usando os SDKs da AWS). |

Para a AWS CLI, siga as instruções em Como obter credenciais de perfil do IAM para acesso à CLI no Guia do usuário do AWS IAM Identity Center. Para as APIs da AWS, siga as instruções em Credenciais do SSO no Guia de referência de AWS SDKs e ferramentas. |

| Usuários do IAM | Use credenciais de curto prazo para assinar solicitações programáticas para a AWS CLI ou as APIs da AWS (diretamente ou usando os SDKs da AWS). | Siga as instruções em Usar credenciais temporárias com recursos da AWS. |

| Usuários do IAM | Use credenciais de longo prazo para assinar solicitações programáticas para as APIs da AWS ou a AWS CLI (diretamente ou usando os AWS SDKs). (Não recomendado) |

Siga as instruções em Gerenciamento de chaves de acesso de usuários do IAM. |

| Entidades principais federadas | Use uma operação de API do AWS STS para criar uma nova sessão com credenciais de segurança temporárias que incluem um par de chaves de acesso e um token de sessão. | Para obter explicações sobre as operações de API, consulte Solicitar credenciais de segurança temporárias |