As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

O Amazon Comprehend trabalha AWS Key Management Service com AWS KMS() para fornecer criptografia aprimorada para seus dados. O Amazon S3 já permite que você criptografe seus documentos de entrada ao criar uma análise de texto, modelagem de tópicos ou trabalho personalizado do Amazon Comprehend. A integração com AWS KMS permite criptografar os dados no volume de armazenamento das tarefas Start* e Create*, além de criptografar os resultados de saída das tarefas Start* usando sua própria chave KMS.

Para o AWS Management Console, o Amazon Comprehend criptografa modelos personalizados com sua própria chave KMS. Para o AWS CLI, o Amazon Comprehend pode criptografar modelos personalizados usando sua própria chave KMS ou uma chave gerenciada pelo cliente (CMK) fornecida.

Criptografia KMS usando o AWS Management Console

Há duas opções de criptografia disponíveis ao usar o console:

-

Criptografia de volumes

-

Criptografia do resultado de saída

Para habilitar a criptografia de volume

-

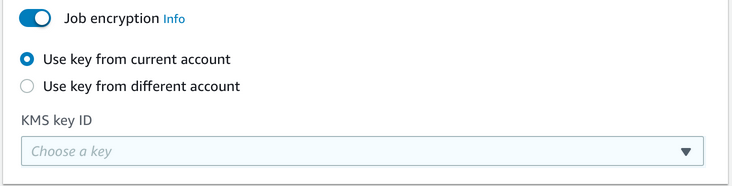

Em Configurações do trabalho, escolha a opção Criptografia do trabalho.

-

Escolha se a chave gerenciada pelo cliente (CMK) KMS é da conta que você está usando no momento ou de uma conta diferente. Se desejar usar uma chave da conta atual, escolha a alias da chave de ID da chave KMS. Se estiver usando uma chave de uma conta diferente, você deverá inserir o ARN da chave.

Para habilitar a criptografia de resultado de saída

-

Em Configurações de saída, escolha a opção Criptografia.

-

Escolha se a chave gerenciada pelo cliente (CMK) é da conta que você está usando no momento ou de uma conta diferente. Se desejar usar uma chave da conta atual, escolha a chave de ID da chave KMS. Se estiver usando uma chave de uma conta diferente, você deverá inserir o ARN da chave.

Se você já tiver configurado a criptografia usando SSE-KMS nos documentos de entrada do S3, isso poderá fornecer segurança adicional. No entanto, se você fizer isso, o perfil do IAM usado deverá ter a permissão kms:Decrypt para a chave do KMS com a qual os documentos de entrada são criptografados. Para obter mais informações, consulte Permissões necessárias para usar a criptografia KMS.

Criptografia do KMS com operações de API

Todas as operações de API Start* e Create* do Amazon Comprehend são compatíveis com documentos de entrada criptografados do KMS. As operações de API Describe* e List* retornam o KmsKeyId no OutputDataConfig se o trabalho original tiver recebido KmsKeyId como entrada. Caso contrário, esse parâmetro não será retornado.

Isso pode ser visto no seguinte exemplo de AWS CLI usando a StartEntitiesDetectionJoboperação:

aws comprehend start-entities-detection-job \ --regionregion\ --data-access-role-arn "data access role arn" \ --entity-recognizer-arn "entity recognizer arn" \ --input-data-config "S3Uri=s3://Bucket Name/Bucket Path" \ --job-namejob name\ --language-code en \ --output-data-config "KmsKeyId=Output S3 KMS key ID" "S3Uri=s3://Bucket Name/Bucket Path/" \ --volumekmskeyid "Volume KMS key ID"

nota

Este exemplo é formatado para Unix, Linux e macOS. Para Windows, substitua o caractere de continuação Unix de barra invertida (\) no final de cada linha por um circunflexo (^).

Criptografia de chave gerenciada pelo cliente (CMK) com operações de API

Operações de API de modelo personalizado do Amazon Comprehend,,, CreateEndpoint e CreateEntityRecognizerCreateDocumentClassifier, oferecem suporte à criptografia usando chaves gerenciadas pelo cliente por meio do. AWS CLI

É necessário usar uma política do IAM para permitir que uma entidade principal use ou gerencie chaves gerenciadas pelo cliente. Essas chaves são especificadas no elemento Resource da instrução de política. Como prática recomendada, limite as chaves gerenciadas pelo cliente somente àquelas que as entidades principais devem usar em sua declaração de política.

O exemplo de AWS CLI a seguir cria um reconhecedor de entidade personalizado com criptografia de modelo usando a operação: CreateEntityRecognizer

aws comprehend create-entity-recognizer \ --recognizer-namename\ --data-access-role-arndata access role arn\ --language-code en \ --model-kms-key-idModel KMS Key ID\ --input-data-config file:///path/input-data-config.json

nota

Este exemplo é formatado para Unix, Linux e macOS. Para Windows, substitua o caractere de continuação Unix de barra invertida (\) no final de cada linha por um circunflexo (^).