Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Ab DMS v3.5.3 können Sie Ihren Oracle- oder SQL Server-Quellendpunkt so konfigurieren, dass er mithilfe der Kerberos-Authentifizierung eine Verbindung zu Ihrer Datenbankinstanz herstellt. DMS-Unterstützung AWS Directory Service für Microsoft Active Directory und Kerberos-Authentifizierung. Weitere Informationen zum AWS verwalteten Zugriff auf Microsoft Active Directory Services finden Sie unter Was ist AWS Directory Service? .

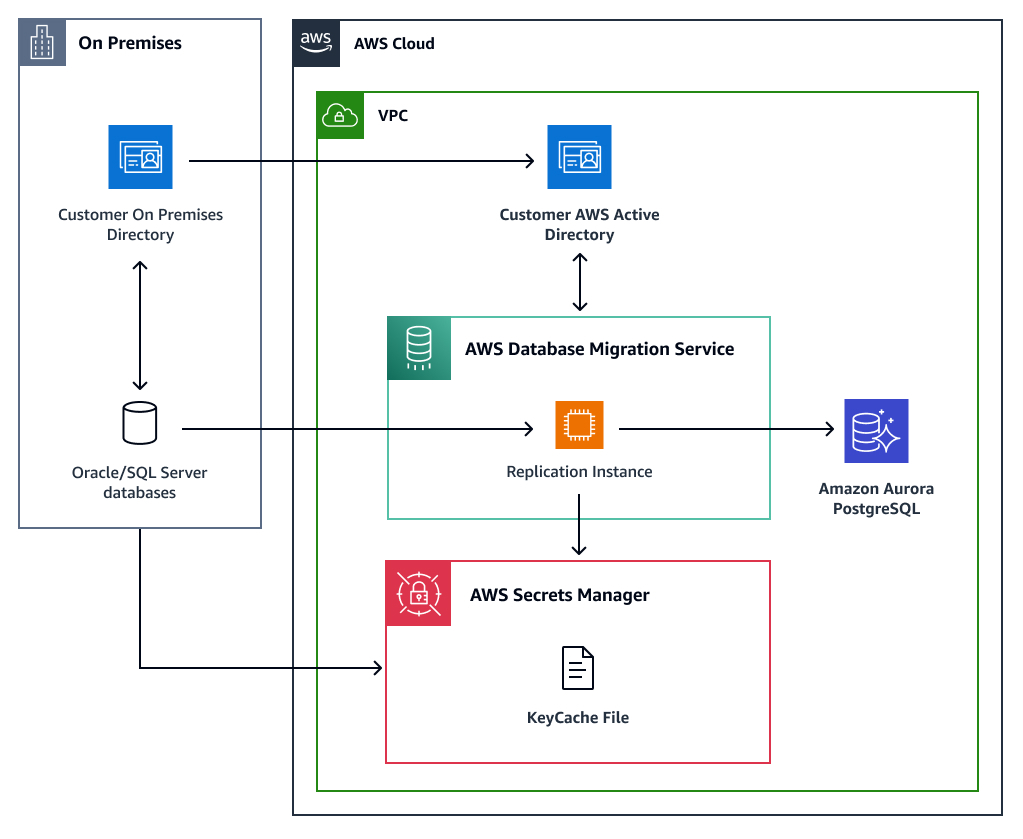

AWS DMS Überblick über die Kerberos-Authentifizierungsarchitektur

Das folgende Diagramm bietet einen allgemeinen Überblick über den AWS DMS Kerberos-Authentifizierungsworkflow.

Einschränkungen bei der Verwendung der Kerberos-Authentifizierung mit AWSAWS DMS

Die folgenden Einschränkungen gelten bei der Verwendung der Kerberos-Authentifizierung mit: AWS AWS DMS

DMS-Replikationsinstanzen unterstützen eine

krb5.confKerberos-Datei und eine Keycache-Datei.Sie müssen die Kerberos-Keycache-Datei in Secrets Manager mindestens 30 Minuten vor Ablauf des Tickets aktualisieren.

Ein Kerberos-fähiger DMS-Endpunkt funktioniert nur mit einer Kerberos-fähigen DMS-Replikationsinstanz.

Voraussetzungen

Zu Beginn müssen Sie die folgenden Voraussetzungen auf einem vorhandenen Active Directory- oder Kerberos-authentifizierten Host erfüllen:

Richten Sie eine Active Directory-Vertrauensstellung mit Ihrem lokalen AD ein. Weitere Informationen finden Sie unter Tutorial: Erstellen Sie eine Vertrauensbeziehung zwischen Ihrem AWS verwalteten Microsoft AD und Ihrer selbstverwalteten Active Directory-Domäne.

Bereiten Sie eine vereinfachte Version der

krb5.confKerberos-Konfigurationsdatei vor. Fügen Sie Informationen über den Bereich, den Standort der Domain-Admin-Server und Zuordnungen von Hostnamen zu einem Kerberos-Bereich hinzu. Sie müssen überprüfen, ob derkrb5.confInhalt mit der richtigen Groß- und Kleinschreibung für die Realms- und Domänenbereichsnamen formatiert ist. Zum Beispiel:[libdefaults] dns_lookup_realm = true dns_lookup_kdc = true forwardable = true default_realm = MYDOMAIN.ORG [realms] MYDOMAIN.ORG = { kdc = mydomain.org admin_server = mydomain.org } [domain_realm] .mydomain.org = MYDOMAIN.ORG mydomain.org = MYDOMAIN.ORGBereiten Sie eine Kerberos-Keycache-Datei vor. Die Datei enthält temporäre Kerberos-Anmeldeinformationen mit den Client-Prinzipalinformationen. In der Datei wird das Passwort des Clients nicht gespeichert. Ihre DMS-Aufgabe verwendet diese Cache-Ticketinformationen, um zusätzliche Anmeldeinformationen ohne Passwort abzurufen. Führen Sie die folgenden Schritte auf einem vorhandenen Active Directory- oder Kerberos-authentifizierten Host aus, um eine Keycache-Datei zu generieren.

Erstellen Sie eine Kerberos-Keytab-Datei. Sie können eine Keytab-Datei mit den Hilfsprogrammen kutil oder ktpass generieren.

Weitere Informationen zum Microsoft-Hilfsprogramm ktpass finden Sie unter ktpass

in der Windows Server-Dokumentation. Weitere Informationen zum MIT-Hilfsprogramm kutil finden Sie unter kutil

in der MIT-Kerberos-Dokumentation. Erstellen Sie mit dem Hilfsprogramm kinit eine Kerberos-Keycache-Datei aus einer Keytab-Datei. Weitere Informationen zum Kinit-Hilfsprogramm finden Sie unter kinit in der MIT-Kerberos-Dokumentation.

-

Speichern Sie die Kerberos-Keycache-Datei mithilfe des Parameters in Secrets Manager.

SecretBinaryWenn Sie die Keycache-Datei in Secrets Manager hochladen, ruft DMS sie ab und aktualisiert dann die lokale Cache-Datei etwa alle 30 Minuten. Wenn die lokale Keycache-Datei den vordefinierten Ablaufzeitstempel überschreitet, stoppt DMS die Aufgabe ordnungsgemäß. Um Authentifizierungsfehler während einer laufenden Replikationsaufgabe zu vermeiden, aktualisieren Sie die Keycache-Datei in Secrets Manager mindestens 30 Minuten vor Ablauf des Tickets. Weitere Informationen finden Sie unter createsecret in der Secrets Manager API-Referenz. Das folgende AWS CLI Beispiel zeigt, wie die Keycache-Datei im Binärformat in Secrets Manager gespeichert wird:aws secretsmanager create-secret —name keycache —secret-binary fileb://keycachefile Erteilen Sie einer IAM-Rolle die

DescribeSecretBerechtigungenGetSecretValueund, um die Keycache-Datei von Secrets Manager abzurufen. Stellen Sie sicher, dass die IAM-Rolle diedms-vpc-roleVertrauensrichtlinie enthält. Weitere Informationen zurdms-vpc-roleVertrauensrichtlinie finden Sie unterDie IAM-Rollen zur Verwendung mit erstellen AWS DMS.

Das folgende Beispiel zeigt eine IAM-Rollenrichtlinie mit dem Secrets Manager GetSecretValue und DescribeSecret Berechtigungen. Der <keycache_secretsmanager_arn> Wert ist der Keycache Secrets Manager ARN, den Sie im vorherigen Schritt erstellt haben.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": [<keycache_secretsmanager_arn>] } ] }

Aktivierung der Kerberos-Unterstützung auf einer AWS DMS-Replikationsinstanz

Kerberos-Bereiche sind identisch mit Domänen in Windows. Um einen Hauptbereich aufzulösen, stützt sich Kerberos auf einen Domain Name Service (DNS). Wenn Sie den dns-name-servers Parameter festlegen, verwendet Ihre Replikationsinstanz Ihre vordefinierten benutzerdefinierten DNS-Server, um die Kerberos-Domänenbereiche aufzulösen. Eine weitere alternative Option zur Lösung von Kerberos-Realm-Abfragen ist die Konfiguration von Amazon Route 53 auf der Replikationsinstanz Virtual Private Cloud (VPC). Weitere Informationen finden Sie unter Route 53.

Aktivierung der Kerberos-Unterstützung auf einer DMS-Replikationsinstanz mithilfe der AWS Management Console

Um die Kerberos-Unterstützung über die Konsole zu aktivieren, geben Sie die folgenden Informationen im Abschnitt Kerberos-Authentifizierung auf der Seite Replikationsinstanz erstellen oder Replikationsinstanz ändern ein:

Der Inhalt Ihrer Datei

krb5.confDer ARN des Secrets Manager Manager-Geheimnisses, das die Keycache-Datei enthält

Der ARN der IAM-Rolle, die Zugriff auf den Secret Manager (ARN) und Berechtigungen zum Abrufen der Keycache-Datei hat

Aktivierung der Kerberos-Unterstützung auf einer DMS-Replikationsinstanz mithilfe der AWS CLI

Mit dem folgenden AWS CLI Beispielaufruf wird eine private DMS-Replikationsinstanz mit Kerberos-Unterstützung erstellt. Die Replikationsinstanz verwendet ein benutzerdefiniertes DNS, um den Kerberos-Bereich aufzulösen. Weitere Informationen finden Sie unter create-replication-instance.

aws dms create-replication-instance --replication-instance-identifier my-replication-instance --replication-instance-class dms.t2.micro --allocated-storage 50 --vpc-security-group-ids sg-12345678 --engine-version 3.5.4 --no-auto-minor-version-upgrade --kerberos-authentication-settings'{"KeyCacheSecretId":<secret-id>,"KeyCacheSecretIamArn":<secret-iam-role-arn>,"Krb5FileContents":<krb5.conf file contents>}' --dns-name-servers<custom dns server>--no-publicly-accessible

Aktivierung der Kerberos-Unterstützung auf einem Quellendpunkt

Bevor Sie die Kerberos-Authentifizierung auf einem DMS-Oracle- oder SQL-Server-Quellendpunkt aktivieren, stellen Sie sicher, dass Sie sich mit dem Kerberos-Protokoll von einem Client-Computer aus bei der Quelldatenbank authentifizieren können. Sie können das AWS DMS Diagnose-AMI verwenden, um eine EC2 Amazon-Instance auf derselben VPC wie die Replikationsinstanz zu starten und anschließend die Kerberos-Authentifizierung zu testen. Weitere Informationen zum AMI finden Sie unterArbeiten mit dem AWS DMS Diagnosesupport AMI.

Verwenden der AWS DMS-Konsole

Wählen Sie unter Zugriff auf die Endpunktdatenbank die Option Kerberos-Authentifizierung aus.

Verwenden Sie den AWS CLI

Geben Sie den Endpunkteinstellungsparameter und die AuthenticationMethod Option als Kerberos an. Zum Beispiel:

Oracle

aws dms create-endpoint --endpoint-identifier my-endpoint --endpoint-type source --engine-name oracle --username dmsuser@MYDOMAIN.ORG --server-namemydatabaseserver--port 1521 --database-namemydatabase--oracle-settings "{\"AuthenticationMethod\": \"kerberos\"}"

SQL Server

aws dms create-endpoint --endpoint-identifier my-endpoint --endpoint-type source --engine-name sqlserver --username dmsuser@MYDOMAIN.ORG --server-namemydatabaseserver--port 1433 --database-namemydatabase--microsoft-sql-server-settings "{\"AuthenticationMethod\": \"kerberos\"}"

Testen eines Quellendpunkts

Sie müssen den Kerberos-fähigen Endpunkt anhand einer Kerberos-fähigen Replikationsinstanz testen. Wenn Sie die Replikationsinstanz oder den Quellendpunkt nicht ordnungsgemäß für die Kerberos-Authentifizierung konfigurieren, schlägt die Endpunktaktion fehl und es kann zu Kerberos-bezogenen Fehlern kommen. test-connection Weitere Informationen finden Sie unter Test-Verbindung.