Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sie können Daten aus einer oder mehreren Oracle-Datenbanken migrieren mit AWS DMS. Mit einer Oracle-Datenbank als Quelle können Sie Daten zu allen von AWS DMS unterstützten Zielen migrieren.

AWS DMS unterstützt die folgenden Oracle-Datenbankeditionen:

-

Oracle Enterprise Edition

-

Oracle Standard Edition

-

Oracle Express Edition

-

Oracle Personal Edition

Hinweise zu Versionen von Oracle-Datenbanken, die als Quelle AWS DMS unterstützt werden, finden Sie unterQuellen für AWS DMS.

Sie können Secure Sockets Layer (SSL) verwenden, um Verbindungen zwischen Ihrem Oracle-Endpunkt und der Replikations-Instance zu verschlüsseln. Weitere Informationen zur Verwendung von SSL mit einem Oracle-Endpunkt finden Sie unter SSL-Unterstützung für einen Oracle-Endpunkt.

AWS DMS unterstützt die Verwendung von Oracle Transparent Data Encryption (TDE) zur Verschlüsselung ruhender Daten in der Quelldatenbank. Weitere Informationen zur Verwendung von Oracle TDE mit einem Oracle-Quellendpunkt finden Sie unter Unterstützte Verschlüsselungsmethoden für die Verwendung von Oracle als Quelle für AWS DMS.

AWS unterstützt die Verwendung von TLS Version 1.2 und höher mit Oracle-Endpunkten (und allen anderen Endpunkttypen) und empfiehlt die Verwendung von TLS Version 1.3 oder höher.

Gehen Sie wie folgt vor, um eine Oracle-Datenbank als AWS DMS Quellendpunkt zu konfigurieren:

-

Erstellen Sie einen Oracle-Benutzer mit den entsprechenden Berechtigungen für den AWS DMS Zugriff auf Ihre Oracle-Quelldatenbank.

-

Erstellen Sie einen Oracle-Quellendpunkt, der der von Ihnen ausgewählten Oracle-Datenbankkonfiguration entspricht. Um eine full-load-only Aufgabe zu erstellen, ist keine weitere Konfiguration erforderlich.

-

Um eine Aufgabe zu erstellen, die die Erfassung von Änderungsdaten übernimmt (eine reine CDC-Aufgabe oder eine Volllast- und CDC-Aufgabe), wählen Sie Oracle LogMiner oder AWS DMS Binary Reader, um Datenänderungen zu erfassen. Die Auswahl von LogMiner oder Binary Reader bestimmt einige der späteren Berechtigungen und Konfigurationsoptionen. Einen Vergleich zwischen Binary Reader LogMiner und Binary Reader finden Sie im folgenden Abschnitt.

Anmerkung

Weitere Informationen zu Volllastaufgaben, reinen CDC-Aufgaben sowie Volllast-und-CDC-Aufgaben finden Sie unter Erstellen einer Aufgabe.

Weitere Informationen zur Arbeit mit Oracle-Quelldatenbanken und AWS DMS finden Sie in den folgenden Abschnitten.

Themen

Verwenden von Oracle LogMiner oder AWS DMS Binary Reader für CDC

Arbeiten mit einer selbstverwalteten Oracle-Datenbank als Quelle für AWS DMS

Arbeiten mit einer AWS-verwalteten Oracle-Datenbank als Quelle für AWS DMS

Einschränkungen bei der Verwendung von Oracle als Quelle für AWS DMS

Unterstützte Verschlüsselungsmethoden für die Verwendung von Oracle als Quelle für AWS DMS

Unterstützte Komprimierungsmethoden für die Verwendung von Oracle als Quelle für AWS DMS

Replizieren verschachtelter Tabellen mit Oracle als Quelle für AWS DMS

REDO wird auf Oracle ASM gespeichert, wenn Oracle als Quelle für verwendet wird AWS DMS

Endpunkteinstellungen bei Verwendung von Oracle als Quelle für AWS DMS

Verwenden von Oracle LogMiner oder AWS DMS Binary Reader für CDC

In gibt es zwei Methoden zum Lesen der Redo-Logs AWS DMS, wenn Change Data Capture (CDC) für Oracle als Quelle ausgeführt wird: Oracle LogMiner und AWS DMS Binary Reader. LogMiner ist eine Oracle-API zum Lesen der Online-Redo-Logs und archivierten Redo-Log-Dateien. Binary Reader ist eine AWS DMS Methode, die die rohen Redo-Log-Dateien direkt liest und analysiert. Diese Methoden weisen die folgenden Merkmale auf.

| Funktion | LogMiner | Binary Reader |

|---|---|---|

| Einfache Konfiguration | Ja | Nein |

| Geringere Auswirkungen auf E/A und CPU des Quellsystems | Nein | Ja |

| Bessere CDC-Leistung | Nein | Ja |

| Unterstützung für Oracle-Tabellen-Cluster | Ja | Nein |

| Unterstützung für alle Typen von Oracle Hybrid Columnar Compression (HCC) | Ja |

Teilweise Binary Reader unterstützt QUERY LOW nicht für Aufgaben mit CDC. Alle anderen HCC-Typen werden vollständig unterstützt. |

| Unterstützung für LOB-Spalten nur in Oracle 12c | Nein (LOB-Support ist LogMiner in Oracle 12c nicht verfügbar.) | Ja |

Unterstützung für UPDATE-Anweisungen, die sich nur auf LOB-Spalten auswirken |

Nein | Ja |

| Unterstützung für Oracle Transparent Data Encryption (TDE) |

Teilweise Bei Verwendung von Oracle LogMiner wird die TDE-Verschlüsselung auf Spaltenebene für Amazon RDS for Oracle AWS DMS nicht unterstützt. |

Teilweise Binary Reader unterstützt TDE nur für selbstverwaltete Oracle-Datenbanken. |

| Unterstützung für alle Oracle-Komprimierungsmethoden | Ja | Nein |

| Unterstützung für XA-Transaktionen | Nein | Ja |

| RAC |

Ja Aus Performancegründen und einigen internen DMS-Einschränkungen nicht zu empfehlen. |

Ja Dringend empfohlen |

Anmerkung

AWS DMS Verwendet standardmäßig Oracle LogMiner for (CDC).

AWS DMS unterstützt Methoden zur transparenten Datenverschlüsselung (TDE) bei der Arbeit mit einer Oracle-Quelldatenbank. Wenn die von Ihnen angegebenen TDE-Anmeldeinformationen falsch sind, schlägt die AWS DMS Migrationsaufgabe nicht fehl, was sich auf die laufende Replikation verschlüsselter Tabellen auswirken kann. Weitere Informationen zum Angeben der TDE-Anmeldeinformationen finden Sie unter Unterstützte Verschlüsselungsmethoden für die Verwendung von Oracle als Quelle für AWS DMS.

Zu den Hauptvorteilen der Verwendung LogMiner von AWS DMS gehören die folgenden:

-

LogMiner unterstützt die meisten Oracle-Optionen, wie Verschlüsselungs- und Komprimierungsoptionen. Binary Reader unterstützt nicht alle Oracle-Optionen, insbesondere die Komprimierung und die meisten Optionen für die Verschlüsselung.

-

LogMiner bietet eine einfachere Konfiguration, insbesondere im Vergleich zur Einrichtung mit direktem Zugriff auf Binary Reader oder wenn die Redo-Logs mit Oracle Automatic Storage Management (ASM) verwaltet werden.

-

LogMiner unterstützt Tabellencluster zur Verwendung durch. AWS DMS Bei Binary Reader ist das nicht der Fall.

Zu den Hauptvorteilen der Verwendung von Binary Reader mit AWS DMS gehören:

-

Bei Migrationen mit einer großen Anzahl von Änderungen LogMiner kann dies einige I/O- oder CPU-Auswirkungen auf den Computer haben, der die Oracle-Quelldatenbank hostet. Bei Binary Reader ist die Wahrscheinlichkeit geringer, dass E/A- oder CPU-Auswirkungen auftreten, da die Protokolle direkt durchsucht werden, anstatt mehrere Datenbankabfragen durchzuführen.

-

Bei Migrationen mit einem hohen Änderungsvolumen ist die CDC-Leistung bei Verwendung von Binary Reader in der Regel viel besser als bei Oracle. LogMiner

-

Binary Reader unterstützt CDC for LOBs in Oracle Version 12c. LogMinertut es nicht.

Verwenden Sie im Allgemeinen Oracle LogMiner für die Migration Ihrer Oracle-Datenbank, es sei denn, Sie haben eine der folgenden Situationen:

-

Sie müssen mehrere Migrationsaufgaben auf der Oracle-Quelldatenbank ausführen.

-

Der Umfang der Änderungen oder des Redo-Protokolls in der Oracle-Quelldatenbank ist hoch oder Sie haben Änderungen und verwenden auch Oracle ASM.

Anmerkung

Wenn Sie zwischen der Verwendung von Oracle LogMiner und AWS DMS Binary Reader wechseln, stellen Sie sicher, dass Sie die CDC-Aufgabe neu starten.

Konfiguration für CDC für eine Oracle-Quelldatenbank

Damit ein Oracle-Quellendpunkt für eine Aufgabe zur Erfassung von Datenänderungen (Change Data Capture, CDC) eine Verbindung zur Datenbank herstellen kann, müssen Sie möglicherweise zusätzliche Verbindungsattribute angeben. Dies kann entweder für eine Volllast-und-CDC- oder für eine reine CDC-Aufgabe gelten. Die zusätzlichen Verbindungsattribute, die Sie angeben, hängen von der Methode ab, die Sie für den Zugriff auf die Redo-Logs verwenden: Oracle LogMiner oder AWS DMS Binary Reader.

Sie geben die zusätzlichen Verbindungsattribute an, wenn Sie einen Quellendpunkt erstellen. Wenn Sie mehrere Verbindungsattributeinstellungen verwenden, trennen Sie diese durch Semikola und ohne zusätzliche Leerräume voneinander (z. B. oneSetting;thenAnother).

AWS DMS verwendet LogMiner standardmäßig. Sie müssen keine zusätzlichen Verbindungsattribute angeben, um dieses Hilfsprogramm zu verwenden.

Um Binary Reader für den Zugriff auf die Redo-Protokolle verwenden zu können, müssen Sie die folgenden zusätzlichen Verbindungsattribute hinzufügen.

useLogMinerReader=N;useBfile=Y;

Verwenden Sie das folgende Format für die zusätzlichen Verbindungsattribute, um auf einen Server zuzugreifen, der ASm mit Binary Reader zuzugreifen.

useLogMinerReader=N;useBfile=Y;asm_user=asm_username;asm_server=RAC_server_ip_address:port_number/+ASM;

Setzen Sie den Password-Anforderungsparameter des Quellendpunkts sowohl auf das Oracle-Benutzerpasswort als auch das ASM-Passwort (durch ein Komma getrennt) wie nachfolgend dargestellt:

oracle_user_password,asm_user_password

Wenn die Oracle-Quelle ASM verwendet, können Sie mit Hochleistungsoptionen in Binary Reader für die Transaktionsverarbeitung in großem Umfang arbeiten. Zu diesen Optionen gehören zusätzliche Verbindungsattribute, um die Anzahl der parallelen Threads (parallelASMReadThreads) und die Anzahl der Read-Ahead-Puffer (readAheadBlocks) anzugeben. Wenn diese Attribute gemeinsam festgelegt werden, kann dies die Leistung der CDC-Aufgabe erheblich verbessern. Die folgenden Einstellungen liefern gute Ergebnisse für die meisten ASM-Konfigurationen.

useLogMinerReader=N;useBfile=Y;asm_user=asm_username;asm_server=RAC_server_ip_address:port_number/+ASM;

parallelASMReadThreads=6;readAheadBlocks=150000;Weitere Hinweise zu Werten, die zusätzliche Verbindungsattribute unterstützen, finden Sie unter Endpunkteinstellungen bei Verwendung von Oracle als Quelle für AWS DMS.

Die Leistung einer CDC-Aufgabe mit einer Oracle-Quelle, die ASM verwendet, hängt zudem von anderen Einstellungen ab, die von Ihnen festgelegt werden. Zu diesen Einstellungen gehören Ihre zusätzlichen AWS DMS -Verbindungsattribute sowie die SQL-Einstellungen für die Konfiguration der Oracle-Quelle konfiguriert wurde. Weitere Informationen zu zusätzlichen Verbindungsattributen für eine Oracle-Quelle, die ASM verwendet, finden Sie unter Endpunkteinstellungen bei Verwendung von Oracle als Quelle für AWS DMS.

Sie müssen außerdem einen geeigneten CDC-Startpunkt wählen. In der Regel möchten Sie dabei den Punkt der Transaktionsverarbeitung identifizieren, an dem die früheste offene Transaktion erfasst wird, von der aus CDC beginnen kann. Andernfalls kann es passieren, dass bei der CDC-Aufgabe frühere offene Transaktionen übersehen werden. Für eine Oracle-Quelldatenbank können Sie auf der Grundlage der Oracle-Systemänderungsnummer (System Change Number, SCN) einen nativen CDC-Startpunkt wählen, um diese früheste offene Transaktion zu identifizieren. Weitere Informationen finden Sie unter Durchführen der Replikation von einem CDC-Startpunkt aus.

Weitere Informationen zum Konfigurieren von CDC für eine selbstverwaltete Oracle-Datenbank als Quelle finden Sie unter Kontoberechtigungen sind erforderlich, wenn Sie Oracle für den Zugriff LogMiner auf die Redo-Logs verwenden, Kontoberechtigungen sind erforderlich, wenn AWS DMS Binary Reader für den Zugriff auf die Redo-Logs verwendet wird und Erforderliche zusätzliche Kontoberechtigungen bei Verwendung von Binary Reader mit Oracle ASM.

Weitere Hinweise zur Konfiguration von CDC für eine AWS-verwaltete Oracle-Datenbank als Quelle finden Sie unter Konfiguration einer CDC-Aufgabe für die Verwendung von Binary Reader mit einer RDS for Oracle-Quelle für AWS DMS und. Verwenden von Amazon RDS Oracle Standby (Lesereplikat) als Quelle mit Binary Reader für CDC in AWS DMS

Workflows für die Konfiguration einer selbstverwalteten oder AWS-verwalteten Oracle-Quelldatenbank für AWS DMS

Konfigurieren einer Oracle-Quelldatenbank

Wenden Sie zum Konfigurieren einer selbstverwalteten Quelldatenbank-Instance die folgenden Workflow-Schritte abhängig davon an, wie Sie CDC ausführen.

| Für diesen Workflow-Schritt | Gehen Sie wie folgt vor, wenn Sie CDC verwenden LogMiner | Vorgehensweise bei Ausführung von CDC mit Binary Reader |

|---|---|---|

| Gewähren Sie Oracle-Kontoberechtigungen. | Siehe Erforderliche Benutzerkontenberechtigungen für eine selbstverwaltete Oracle-Quelle für AWS DMS. | Siehe Erforderliche Benutzerkontenberechtigungen für eine selbstverwaltete Oracle-Quelle für AWS DMS. |

| Bereiten Sie die Quelldatenbank für die Replikation mit CDC vor. | Siehe Vorbereiten einer selbstverwalteten Oracle-Quelldatenbank für CDC mit AWS DMS. | Siehe Vorbereiten einer selbstverwalteten Oracle-Quelldatenbank für CDC mit AWS DMS. |

| Gewähren Sie zusätzliche Oracle-Benutzerberechtigungen, die für CDC erforderlich sind. | Siehe Kontoberechtigungen sind erforderlich, wenn Sie Oracle für den Zugriff LogMiner auf die Redo-Logs verwenden. | Siehe Kontoberechtigungen sind erforderlich, wenn AWS DMS Binary Reader für den Zugriff auf die Redo-Logs verwendet wird. |

| Gewähren Sie einer Oracle-Instance mit ASM zusätzliche Benutzerkontenberechtigungen, die für den Zugriff auf ASM für CDC erforderlich sind. | Keine zusätzliche Aktion. AWS DMS unterstützt Oracle ASM ohne zusätzliche Kontoberechtigungen. | Siehe Erforderliche zusätzliche Kontoberechtigungen bei Verwendung von Binary Reader mit Oracle ASM. |

| Falls Sie dies noch nicht getan haben, konfigurieren Sie die Aufgabe so, dass sie LogMiner oder Binary Reader for CDC verwendet. | Siehe Verwenden von Oracle LogMiner oder AWS DMS Binary Reader für CDC. | Siehe Verwenden von Oracle LogMiner oder AWS DMS Binary Reader für CDC. |

| Konfigurieren Sie Oracle Standby als Quelle für CDC. | AWS DMS unterstützt Oracle Standby nicht als Quelle. | Siehe Verwenden von selbstverwaltetem Oracle Standby als Quelle mit Binary Reader für CDC in AWS DMS. |

Verwenden Sie die folgenden Workflow-Schritte, um eine von AWS-verwaltete Oracle-Quelldatenbank-Instance zu konfigurieren.

| Für diesen Workflow-Schritt | Wenn Sie CDC verwenden LogMiner, gehen Sie wie folgt vor | Vorgehensweise bei Ausführung von CDC mit Binary Reader |

|---|---|---|

| Gewähren Sie Oracle-Kontoberechtigungen. | Weitere Informationen finden Sie unter Erforderliche Benutzerkontenberechtigungen für eine AWS-verwaltete Oracle-Quelle für AWS DMS. | Weitere Informationen finden Sie unter Erforderliche Benutzerkontenberechtigungen für eine AWS-verwaltete Oracle-Quelle für AWS DMS. |

| Bereiten Sie die Quelldatenbank für die Replikation mit CDC vor. | Weitere Informationen finden Sie unter Konfiguration einer AWS-verwalteten Oracle-Quelle für AWS DMS. | Weitere Informationen finden Sie unter Konfiguration einer AWS-verwalteten Oracle-Quelle für AWS DMS. |

| Gewähren Sie zusätzliche Oracle-Benutzerberechtigungen, die für CDC erforderlich sind. | Es sind keine zusätzlichen Kontoberechtigungen erforderlich. | Weitere Informationen finden Sie unter Konfiguration einer CDC-Aufgabe für die Verwendung von Binary Reader mit einer RDS for Oracle-Quelle für AWS DMS. |

| Falls Sie dies noch nicht getan haben, konfigurieren Sie die Aufgabe so, dass sie LogMiner oder Binary Reader for CDC verwendet. | Weitere Informationen finden Sie unter Verwenden von Oracle LogMiner oder AWS DMS Binary Reader für CDC. | Weitere Informationen finden Sie unter Verwenden von Oracle LogMiner oder AWS DMS Binary Reader für CDC. |

| Konfigurieren Sie Oracle Standby als Quelle für CDC. | AWS DMS unterstützt Oracle Standby nicht als Quelle. | Weitere Informationen finden Sie unter Verwenden von Amazon RDS Oracle Standby (Lesereplikat) als Quelle mit Binary Reader für CDC in AWS DMS. |

Arbeiten mit einer selbstverwalteten Oracle-Datenbank als Quelle für AWS DMS

Eine selbstverwaltete Datenbank ist eine Datenbank, die Sie konfigurieren und kontrollieren, entweder eine lokale lokale Datenbank-Instance oder eine Datenbank bei Amazon. EC2 Im Folgenden erfahren Sie mehr über die Rechte und Konfigurationen, die Sie benötigen, wenn Sie eine selbstverwaltete Oracle-Datenbank mit verwenden. AWS DMS

Erforderliche Benutzerkontenberechtigungen für eine selbstverwaltete Oracle-Quelle für AWS DMS

Um eine Oracle-Datenbank als Quelle in zu verwenden AWS DMS, gewähren Sie dem Oracle-Benutzer, der in den Verbindungseinstellungen für den Oracle-Endpunkt angegeben ist, die folgenden Rechte.

Anmerkung

Wenn Sie Berechtigungen erteilen, verwenden Sie den tatsächlichen Namen der Objekte und nicht die Synonyme dafür. Verwenden Sie beispielsweise V_$OBJECT einschließlich des Unterstrichs, nicht V$OBJECT ohne Unterstrich.

GRANT CREATE SESSION TOdms_user; GRANT SELECT ANY TRANSACTION TOdms_user; GRANT SELECT ON V_$ARCHIVED_LOG TOdms_user; GRANT SELECT ON V_$LOG TOdms_user; GRANT SELECT ON V_$LOGFILE TOdms_user; GRANT SELECT ON V_$LOGMNR_LOGS TOdms_user; GRANT SELECT ON V_$LOGMNR_CONTENTS TOdms_user; GRANT SELECT ON V_$DATABASE TOdms_user; GRANT SELECT ON V_$THREAD TOdms_user; GRANT SELECT ON V_$PARAMETER TOdms_user; GRANT SELECT ON V_$NLS_PARAMETERS TOdms_user; GRANT SELECT ON V_$TIMEZONE_NAMES TOdms_user; GRANT SELECT ON V_$TRANSACTION TOdms_user; GRANT SELECT ON V_$CONTAINERS TOdms_user; GRANT SELECT ON ALL_INDEXES TOdms_user; GRANT SELECT ON ALL_OBJECTS TOdms_user; GRANT SELECT ON ALL_TABLES TOdms_user; GRANT SELECT ON ALL_USERS TOdms_user; GRANT SELECT ON ALL_CATALOG TOdms_user; GRANT SELECT ON ALL_CONSTRAINTS TOdms_user; GRANT SELECT ON ALL_CONS_COLUMNS TOdms_user; GRANT SELECT ON ALL_TAB_COLS TOdms_user; GRANT SELECT ON ALL_IND_COLUMNS TOdms_user; GRANT SELECT ON ALL_ENCRYPTED_COLUMNS TOdms_user; GRANT SELECT ON ALL_LOG_GROUPS TOdms_user; GRANT SELECT ON ALL_TAB_PARTITIONS TOdms_user; GRANT SELECT ON SYS.DBA_REGISTRY TOdms_user; GRANT SELECT ON SYS.OBJ$ TOdms_user; GRANT SELECT ON DBA_TABLESPACES TOdms_user; GRANT SELECT ON DBA_OBJECTS TOdms_user; -– Required if the Oracle version is earlier than 11.2.0.3. GRANT SELECT ON SYS.ENC$ TOdms_user; -– Required if transparent data encryption (TDE) is enabled. For more information on using Oracle TDE with AWS DMS, see Unterstützte Verschlüsselungsmethoden für die Verwendung von Oracle als Quelle für AWS DMS. GRANT SELECT ON GV_$TRANSACTION TOdms_user; -– Required if the source database is Oracle RAC in AWS DMS versions 3.4.6 and higher. GRANT SELECT ON V_$DATAGUARD_STATS TOdms_user; -- Required if the source database is Oracle Data Guard and Oracle Standby is used in the latest release of DMS version 3.4.6, version 3.4.7, and higher. GRANT SELECT ON V$DATABASE_INCARNATION TOdms_user;

Erteilen Sie für jede replizierte Tabelle die folgende zusätzliche Berechtigung, wenn Sie eine spezifische Tabellenliste verwenden.

GRANT SELECT onany-replicated-tabletodms_user;

Erteilen Sie die folgende zusätzliche Berechtigung, um LOB-Spalten mit dem Validierungs-Feature zu validieren.

GRANT EXECUTE ON SYS.DBMS_CRYPTO TOdms_user;

Erteilen Sie die folgenden zusätzlichen Rechte, wenn Sie stattdessen Binary Reader verwenden LogMiner.

GRANT SELECT ON SYS.DBA_DIRECTORIES TOdms_user;

Erteilen Sie die folgende zusätzliche Berechtigung, um Ansichten verfügbar zu machen.

GRANT SELECT on ALL_VIEWS todms_user;

Um Ansichten verfügbar zu machen, müssen Sie Ihrem Quellendpunkt außerdem das zusätzliche Verbindungsattribut exposeViews=true hinzufügen.

Gewähren Sie die folgende zusätzliche Berechtigung, wenn Sie Serverless-Replikationen verwenden.

GRANT SELECT on dba_segments todms_user; GRANT SELECT on v_$tablespace todms_user; GRANT SELECT on dba_tab_subpartitions todms_user; GRANT SELECT on dba_extents todms_user;

Weitere Informationen zu Serverless-Replikationen finden Sie unter Arbeiten mit AWS DMS Serverless.

Erteilen Sie die folgenden zusätzlichen Berechtigungen, wenn Sie Oracle-spezifische Bewertungen vor der Migration verwenden.

GRANT SELECT on gv_$parameter todms_user; GRANT SELECT on v_$instance todms_user; GRANT SELECT on v_$version todms_user; GRANT SELECT on gv_$ASM_DISKGROUP todms_user; GRANT SELECT on gv_$database todms_user; GRANT SELECT on dba_db_links todms_user; GRANT SELECT on gv_$log_History todms_user; GRANT SELECT on gv_$log todms_user; GRANT SELECT ON DBA_TYPES TOdms_user; GRANT SELECT ON DBA_USERS to dms_user; GRANT SELECT ON DBA_DIRECTORIES to dms_user; GRANT EXECUTE ON SYS.DBMS_XMLGEN TO dms_user;

Informationen zu Oracle-spezifischen Bewertungen vor der Migration finden Sie unter Bewertungen von Oracle.

Voraussetzungen für die Verarbeitung offener Transaktionen für Oracle Standby

Wenn Sie AWS DMS Versionen 3.4.6 und höher verwenden, führen Sie die folgenden Schritte aus, um offene Transaktionen für Oracle Standby zu verarbeiten.

-

Erstellen Sie einen Datenbank-Link mit dem Namen

AWSDMS_DBLINKin der Primärdatenbank.DMS_USERCREATE PUBLIC DATABASE LINK AWSDMS_DBLINK CONNECT TODMS_USERIDENTIFIED BYDMS_USER_PASSWORDUSING '(DESCRIPTION= (ADDRESS=(PROTOCOL=TCP)(HOST=PRIMARY_HOST_NAME_OR_IP)(PORT=PORT)) (CONNECT_DATA=(SERVICE_NAME=SID)) )'; -

Stellen Sie sicher, dass die Verbindung mit dem Datenbank-Link über

DMS_USERselect 1 from dual@AWSDMS_DBLINK

Vorbereiten einer selbstverwalteten Oracle-Quelldatenbank für CDC mit AWS DMS

Führen Sie die folgenden Schritte aus, um Ihre selbstverwaltete Oracle-Datenbank als Quelle zum Ausführen einer CDC-Aufgabe vorzubereiten:

Es wird überprüft, ob die Version der AWS DMS Quelldatenbank unterstützt wird

Führen Sie eine Abfrage wie die folgende aus, um zu überprüfen, ob die aktuelle Version der Oracle-Quelldatenbank von AWS DMS unterstützt wird.

SELECT name, value, description FROM v$parameter WHERE name = 'compatible';Hier sind name, value und description Spalten irgendwo in der Datenbank, die auf der Grundlage des Wertes von name abgefragt werden. Wenn diese Abfrage ohne Fehler ausgeführt wird, wird die aktuelle Version der Datenbank AWS DMS unterstützt und Sie können mit der Migration fortfahren. Wenn die Abfrage einen Fehler AWS DMS auslöst, wird die aktuelle Version der Datenbank nicht unterstützt. Um mit der Migration fortzufahren, konvertieren Sie zunächst die Oracle-Datenbank in eine Version, die von unterstützt wird AWS DMS.

Sicherstellen, dass der Modus ARCHIVELOG aktiviert ist

Sie können Oracle in zwei verschiedenen Modi ausführen: dem ARCHIVELOG-Modus und dem NOARCHIVELOG-Modus. Führen Sie die Datenbank im Modus ARCHIVELOG aus, um eine CDC-Aufgabe auszuführen. Führen Sie die folgende Abfrage aus, um zu ermitteln, ob sich die Datenbank im Modus ARCHIVELOG befindet.

SQL> SELECT log_mode FROM v$database;Wenn der Modus NOARCHIVELOG zurückgegeben wird, setzen Sie die Datenbank entsprechend den Oracle-Anweisungen auf ARCHIVELOG.

Einrichten der zusätzlichen Protokollierung

Um laufende Änderungen zu erfassen, AWS DMS müssen Sie eine minimale zusätzliche Protokollierung in Ihrer Oracle-Quelldatenbank aktivieren. Darüber hinaus müssen Sie die zusätzliche Protokollierung für jede replizierte Tabelle in der Datenbank aktivieren.

AWS DMS Fügt standardmäßig PRIMARY KEY zusätzliche Protokollierung für alle replizierten Tabellen hinzu. Um PRIMARY KEY zusätzliche Protokollierung hinzufügen AWS DMS zu können, gewähren Sie für jede replizierte Tabelle die folgende Berechtigung.

ALTER onany-replicated-table;

Sie können die hinzugefügte standardmäßige PRIMARY KEY zusätzliche Protokollierung deaktivieren, indem Sie das zusätzliche AWS DMS Verbindungsattribut verwenden. addSupplementalLogging Weitere Informationen finden Sie unter Endpunkteinstellungen bei Verwendung von Oracle als Quelle für AWS DMS.

Stellen Sie sicher, dass Sie die zusätzliche Protokollierung aktivieren, wenn Ihre Replikationsaufgabe eine Tabelle mithilfe einer WHERE-Klausel aktualisiert, die nicht auf eine Primärschlüsselspalte verweist.

So richten Sie die zusätzliche Protokollierung manuell ein

-

Führen Sie die folgende Abfrage aus, um zu überprüfen, ob bereits die zusätzliche Protokollierung für die Datenbank aktiviert ist.

SELECT supplemental_log_data_min FROM v$database;Ist das zurückgegebene Ergebnis

YESoderIMPLICIT, ist die zusätzliche Protokollierung für die Datenbank aktiviert.Wenn dies nicht der Fall ist, aktivieren Sie die zusätzliche Protokollierung für die Datenbank, indem Sie den folgenden Befehl ausführen.

ALTER DATABASE ADD SUPPLEMENTAL LOG DATA; -

Stellen Sie sicher, dass die erforderliche zusätzliche Protokollierung für jede replizierte Tabelle hinzugefügt wird.

Berücksichtigen Sie dabei Folgendes:

-

Wenn der Tabelle die zusätzliche Protokollierung

ALL COLUMNShinzugefügt wird, müssen Sie keine weitere Protokollierung hinzufügen. -

Wenn ein Primärschlüssel vorhanden ist, fügen Sie die zusätzliche Protokollierung für den Primärschlüssel hinzu. Dazu können Sie entweder das Format zum Hinzufügen der zusätzlichen Protokollierung zum Primärschlüssel selbst verwenden oder die zusätzliche Protokollierung auf den Primärschlüsselspalten der Datenbank hinzufügen.

ALTER TABLE Tablename ADD SUPPLEMENTAL LOG DATA (PRIMARY KEY) COLUMNS; ALTER DATABASE ADD SUPPLEMENTAL LOG DATA (PRIMARY KEY) COLUMNS; -

Wenn kein Primärschlüssel vorhanden ist und die Tabelle über einen einzigen eindeutigen Index verfügt, müssen alle Spalten des eindeutigen Index dem zusätzlichen Protokoll hinzugefügt werden.

ALTER TABLETableNameADD SUPPLEMENTAL LOG GROUPLogGroupName(UniqueIndexColumn1[,UniqueIndexColumn2] ...) ALWAYS;Die Verwendung von

SUPPLEMENTAL LOG DATA (UNIQUE INDEX) COLUMNSfügt die Spalten des eindeutigen Index dem Protokoll nicht hinzu. -

Wenn kein Primärschlüssel vorhanden ist und die Tabelle mehrere eindeutige Indizes hat, AWS DMS wird der erste eindeutige Index in einer alphabetisch aufsteigenden Liste ausgewählt. Sie müssen die zusätzliche Protokollierung für die Spalten des ausgewählten Index wie im vorherigen Punkt hinzufügen.

Die Verwendung von

SUPPLEMENTAL LOG DATA (UNIQUE INDEX) COLUMNSfügt die Spalten des eindeutigen Index dem Protokoll nicht hinzu. -

Wenn kein Primärschlüssel vorhanden ist und kein eindeutiger Index vorhanden ist, fügen Sie die zusätzliche Protokollierung für alle Spalten hinzu.

ALTER TABLETableNameADD SUPPLEMENTAL LOG DATA (ALL) COLUMNS;In einigen Fällen können der Primärschlüssel oder der eindeutige Index der Zieltabelle und der Primärschlüssel oder der eindeutige Index der Quelltabelle unterschiedlich sein. Fügen Sie in diesen Fällen die zusätzliche Protokollierung manuell für die Spalten der Quelltabelle hinzu, die den Primärschlüssel oder den eindeutigen Index der Zieltabelle darstellen.

Wenn Sie den Primärschlüssel der Zieltabelle ändern, sollten Sie die zusätzliche Protokollierung für die Spalten des eindeutigen Zielindex hinzufügen, anstatt für die Spalten des Primärschlüssels oder des eindeutigen Index der Quelle.

-

Wenn für eine Tabelle ein Filter oder eine Transformation definiert ist, müssen Sie möglicherweise die zusätzliche Protokollierung aktivieren.

Berücksichtigen Sie dabei Folgendes:

-

Wenn der Tabelle die zusätzliche Protokollierung

ALL COLUMNShinzugefügt wird, müssen Sie keine weitere Protokollierung hinzufügen. -

Wenn die Tabelle über einen eindeutigen Index oder einen Primärschlüssel verfügt, fügen Sie die zusätzliche Protokollierung für jede Spalte hinzu, die von einem Filter oder einer Transformation betroffen ist. Tun Sie dies jedoch nur, wenn sich diese Spalten von den Spalten unterscheiden, die den Primärschlüssel oder den eindeutigen Index darstellen.

-

Wenn eine Transformation nur eine Spalte umfasst, fügen Sie diese Spalte nicht einer zusätzlichen Protokollierungsgruppe hinzu. Fügen Sie für eine Transformation

A+Bbeispielsweise die zusätzliche Protokollierung für beide Spalten,AundB, hinzu. Fügen Sie jedoch für eine Transformationsubstring(A,10)jedoch keine zusätzliche Protokollierung für SpalteAhinzu. -

Sie können die zusätzliche Protokollierung

USER_LOG_GROUPeinrichten, um die zusätzliche Protokollierung für Spalten, die den Primärschlüssel oder den eindeutigen Index darstellen, und andere Spalten zu aktivieren, die gefiltert oder transformiert werden. Fügen Sie diese Protokollierung sowohl für die Spalten, die den Primärschlüssel oder den eindeutigen Index darstellen, als auch für die anderen spezifischen Spalten hinzu, die gefiltert oder transformiert werden.Wenn Sie beispielsweise eine Tabelle mit dem Namen

TEST.LOGGINGmit dem PrimärschlüsselIDund einem Filter nach der SpalteNAMEreplizieren möchten, können Sie einen Befehl wie den folgenden ausführen, um die zusätzliche Protokollierung der Protokollgruppe zu erstellen.ALTER TABLE TEST.LOGGING ADD SUPPLEMENTAL LOG GROUP TEST_LOG_GROUP (ID, NAME) ALWAYS;

Kontoberechtigungen sind erforderlich, wenn Sie Oracle für den Zugriff LogMiner auf die Redo-Logs verwenden

Um mit Oracle auf die Redo-Logs zuzugreifen LogMiner, gewähren Sie dem Oracle-Benutzer die folgenden Rechte, die in den Verbindungseinstellungen für den Oracle-Endpunkt angegeben sind.

GRANT EXECUTE on DBMS_LOGMNR to dms_user;

GRANT SELECT on V_$LOGMNR_LOGS to dms_user;

GRANT SELECT on V_$LOGMNR_CONTENTS to dms_user;

GRANT LOGMINING to dms_user; -– Required only if the Oracle version is 12c or higher.Kontoberechtigungen sind erforderlich, wenn AWS DMS Binary Reader für den Zugriff auf die Redo-Logs verwendet wird

Um mit dem AWS DMS Binary Reader auf die Redo-Logs zuzugreifen, gewähren Sie dem Oracle-Benutzer, der in den Verbindungseinstellungen für den Oracle-Endpunkt angegeben ist, die folgenden Rechte.

GRANT SELECT on v_$transportable_platform to dms_user; -– Grant this privilege if the redo logs are stored in Oracle Automatic Storage Management (ASM) and AWS DMS accesses them from ASM.

GRANT CREATE ANY DIRECTORY to dms_user; -– Grant this privilege to allow AWS DMS to use Oracle BFILE read file access in certain cases. This access is required when the replication instance doesn't have file-level access to the redo logs and the redo logs are on non-ASM storage.

GRANT EXECUTE on DBMS_FILE_TRANSFER to dms_user; -– Grant this privilege to copy the redo log files to a temporary folder using the CopyToTempFolder method.

GRANT EXECUTE on DBMS_FILE_GROUP to dms_user;Binary Reader arbeitet mit Oracle-Dateimerkmalen, zu denen Oracle-Verzeichnisse gehören. Jedes Oracle-Verzeichnisobjekt enthält den Namen des Ordners, der die zu verarbeitenden Wiederholungsprotokolldateien enthält. Diese Oracle-Verzeichnisse sind nicht auf Dateisystemebene repräsentiert. Stattdessen handelt es sich um logische Verzeichnisse, die auf Oracle-Datenbankebene erstellt werden. Sie können sie in der Oracle ALL_DIRECTORIES-Ansicht anzeigen.

Wenn Sie diese Oracle-Verzeichnisse erstellen möchten AWS DMS , gewähren Sie die oben angegebene CREATE

ANY DIRECTORY Berechtigung. AWS DMS erstellt die Verzeichnisnamen mit dem DMS_ Präfix. Wenn Sie die CREATE ANY DIRECTORY-Berechtigung nicht erteilen, erstellen Sie die entsprechenden Verzeichnisse manuell. In einigen Fällen ist bei der manuellen Erstellung der Oracle-Verzeichnisse der im Oracle-Quellendpunkt angegebene Oracle-Benutzer nicht der Benutzer, der diese Verzeichnisse erstellt hat. In diesen Fällen erteilen Sie auch die READ

on DIRECTORY-Berechtigung.

Wenn sich der Oracle-Quellendpunkt im Active Dataguard Standby (ADG) befindet, finden Sie weitere Informationen im Beitrag How to use Binary Reader with ADG

Anmerkung

AWS DMS CDC unterstützt Active Dataguard Standby nicht, das nicht für die Verwendung des automatischen Redo-Transport-Service konfiguriert ist.

In einigen Fällen können Sie möglicherweise Oracle Managed Files (OMF) zum Speichern der Protokolle verwenden. Oder Ihr Quellendpunkt befindet sich in ADG, sodass Sie die Berechtigung CREATE ANY DIRECTORY nicht erteilen können. Erstellen Sie in diesen Fällen die Verzeichnisse mit allen möglichen Protokollspeicherorten manuell, bevor Sie die Replizierungsaufgabe starten. AWS DMS Wenn AWS DMS

nicht das erwartete vorangestellte Verzeichnis findet, wird die Aufgabe beendet. Weiterhin löscht AWS DMS nicht die Einträge, die es in der ALL_DIRECTORIES-Ansicht erstellt hat, löschen Sie diese daher manuell.

Erforderliche zusätzliche Kontoberechtigungen bei Verwendung von Binary Reader mit Oracle ASM

Wenn Sie mit Binary Reader auf die Redo-Protokolle in Automatic Storage Management (ASM) zugreifen möchten, erteilen Sie dem Oracle-Benutzer, der in den Einstellungen zur Oracle-Endpunktverbindung angegeben ist, die folgenden Berechtigungen:

SELECT ON v_$transportable_platform

SYSASM -– To access the ASM account with Oracle 11g Release 2 (version 11.2.0.2) and higher, grant the Oracle endpoint user the SYSASM privilege. For older supported Oracle versions, it's typically sufficient to grant the Oracle endpoint user the SYSDBA privilege.Sie können den ASM-Kontozugriff validieren, indem Sie eine Eingabeaufforderung öffnen und eine der folgenden Anweisungen aufrufen, je nach Ihrer zuvor angegebenen Oracle-Version.

Wenn Sie die SYSDBA-Berechtigung benötigen, verwenden Sie Folgendes.

sqlplusasmuser/asmpassword@+asmserveras sysdba

Wenn Sie die SYSASM-Berechtigung benötigen, verwenden Sie Folgendes.

sqlplusasmuser/asmpassword@+asmserveras sysasm

Verwenden von selbstverwaltetem Oracle Standby als Quelle mit Binary Reader für CDC in AWS DMS

Wenn Sie eine Oracle-Standby-Instance bei Verwendung von Binary Reader für CDC als Quelle konfigurieren möchten, müssen die folgenden Voraussetzungen erfüllt sein:

-

AWS DMS unterstützt derzeit nur Oracle Active Data Guard Standby.

-

Stellen Sie sicher, dass die Konfiguration von Oracle Data Guard Folgendes verwendet:

-

Redo-Transport-Services für automatisierte Übertragungen von Redo-Daten

-

Anwendungsservices, um Redo automatisch auf die Standby-Datenbank anzuwenden

-

Führen Sie die folgende Abfrage aus, um zu überprüfen, ob diese Anforderungen erfüllt sind.

SQL> select open_mode, database_role from v$database;Vergewissern Sie sich anhand der Ausgabe dieser Abfrage, dass die Standby-Datenbank im Modus READ ONLY geöffnet ist und Redo automatisch angewendet wird. Zum Beispiel:

OPEN_MODE DATABASE_ROLE

-------------------- ----------------

READ ONLY WITH APPLY PHYSICAL STANDBY

So konfigurieren Sie eine Oracle-Standby-Instance bei Verwendung von Binary Reader für CDC als Quelle

-

Erteilen Sie zusätzliche Berechtigungen, die für den Zugriff auf Standby-Protokolldateien erforderlich sind.

GRANT SELECT ON v_$standby_log TOdms_user; -

Erstellen Sie mithilfe der AWS Management Console oder der AWS CLI einen Quellendpunkt für Oracle Standby. Geben Sie die folgenden zusätzlichen Verbindungsattribute an, wenn Sie den Endpunkt erstellen.

useLogminerReader=N;useBfile=Y;Anmerkung

In können Sie zusätzliche Verbindungsattribute verwenden AWS DMS, um anzugeben, ob Sie aus den Archivprotokollen statt aus den Redo-Logs migrieren möchten. Weitere Informationen finden Sie unter Endpunkteinstellungen bei Verwendung von Oracle als Quelle für AWS DMS.

-

Konfigurieren Sie das Ziel für archivierte Protokolle.

Der DMS-Binary-Reader für Oracle-Quellen ohne ASM verwendet Oracle-Verzeichnisse, um auf archivierte Redo-Protokolle zuzugreifen. Wenn Ihre Datenbank so konfiguriert ist, dass Fast Recovery Area (FRA) als Ziel für Archivprotokolle verwendet wird, ist der Speicherort der Archiv-Redo-Dateien nicht konstant. An jedem Tag, an dem archivierte Redo-Protokolle generiert werden, wird in der FRA ein neues Verzeichnis mit dem Verzeichnisnamenformat JJJJ_MM_TT erstellt. Zum Beispiel:

DB_RECOVERY_FILE_DEST/SID/archivelog/YYYY_MM_DDWenn DMS Zugriff auf archivierte Redo-Dateien im neu erstellten FRA-Verzeichnis benötigt und die Primärdatenbank mit Lese-/Schreibzugriff als Quelle verwendet wird, erstellt DMS wie folgt ein neues Oracle-Verzeichnis oder ersetzt ein vorhandenes Oracle-Verzeichnis.

CREATE OR REPLACE DIRECTORYdmsrep_taskidAS ‘DB_RECOVERY_FILE_DEST/SID/archivelog/YYYY_MM_DD’;Wenn die Standby-Datenbank als Quelle verwendet wird, kann DMS das Oracle-Verzeichnis nicht erstellen oder ersetzen, da sich die Datenbank im schreibgeschützten Modus befindet. Sie können jedoch einen dieser zusätzlichen Schritte ausführen:

-

Ändern Sie

log_archive_dest_id_1so, dass ein tatsächlicher Pfad anstelle von FRA in einer solchen Konfiguration verwendet wird, damit Oracle keine täglichen Unterverzeichnisse erstellt:ALTER SYSTEM SET log_archive_dest_1=’LOCATION=full directory path’Erstellen Sie dann ein Oracle-Verzeichnisobjekt, das von DMS verwendet werden soll:

CREATE OR REPLACE DIRECTORY dms_archived_logs AS ‘full directory path’; -

Erstellen Sie ein zusätzliches Archivprotokollziel und ein Oracle-Verzeichnisobjekt, das auf dieses Ziel verweist. Zum Beispiel:

ALTER SYSTEM SET log_archive_dest_3=’LOCATION=full directory path’; CREATE DIRECTORY dms_archived_log AS ‘full directory path’;Fügen Sie dann dem Quellendpunkt der Aufgabe ein zusätzliches Verbindungsattribut hinzu:

archivedLogDestId=3 -

Erstellen Sie vorab manuell Oracle-Verzeichnisobjekte, die von DMS verwendet werden sollen.

CREATE DIRECTORYdms_archived_log_20210301AS ‘DB_RECOVERY_FILE_DEST/SID/archivelog/2021_03_01’; CREATE DIRECTORYdms_archived_log_20210302AS ‘DB_RECOVERY_FILE_DEST>/SID>/archivelog/2021_03_02’; ... -

Erstellen Sie einen Oracle-Scheduler-Auftrag, der täglich ausgeführt wird und das erforderliche Verzeichnis erstellt.

-

-

Konfigurieren Sie das Ziel für das Online-Protokoll.

Erstellen Sie ein Oracle-Verzeichnis, das auf das Betriebssystemverzeichnis mit Standby-Redo-Logs verweist:

CREATE OR REPLACE DIRECTORY STANDBY_REDO_DIR AS '<full directory path>'; GRANT READ ON DIRECTORY STANDBY_REDO_DIR TO <dms_user>;

Verwenden einer benutzerverwalteten Datenbank in Oracle Cloud Infrastructure (OCI) als Quelle für CDC in AWS DMS

Eine benutzerverwaltete Datenbank ist eine Datenbank, die Sie konfigurieren und steuern, z. B. eine Oracle-Datenbank, die in einer virtuellen Maschine (VM), einer Bare-Metal-Instance oder einem Exadata-Server erstellt wurde. Es kann sich auch um Datenbanken handeln, die Sie konfigurieren und steuern und die auf einer dedizierten Infrastruktur wie Oracle Cloud Infrastructure (OCI) ausgeführt werden. Die folgenden Informationen beschreiben die Berechtigungen und Konfigurationen, die Sie benötigen, wenn Sie eine benutzerverwaltete Oracle-Datenbank in OCI als Quelle für die Erfassung von Datenänderungen (CDC) in AWS DMS verwenden.

So konfigurieren Sie eine von OCI gehostete benutzerverwaltete Oracle-Datenbank als Quelle für die Erfassung von Datenänderungen

-

Erteilen Sie erforderliche Benutzerkontoberechtigungen für eine benutzerverwaltete Quelldatenbank in OCI. Weitere Informationen finden Sie unter Account privileges for a self-managed Oracle source endpoint.

-

Erteilen Sie Kontoberechtigungen, die bei Verwendung von Binary Reader für den Zugriff auf die Redo-Protokolle erforderlich sind. Weitere Informationen finden Sie unter Erforderliche Kontoberechtigungen bei Verwendung von Binary Reader.

-

Fügen Sie Kontoberechtigungen hinzu, die bei Verwendung von Binary Reader mit Oracle Automatic Storage Management (ASM) erforderlich sind. Weitere Informationen finden Sie unter Erforderliche zusätzliche Kontoberechtigungen bei Verwendung von Binary Reader mit Oracle ASM.

-

Richten Sie die zusätzliche Protokollierung ein. Weitere Informationen finden Sie unter Einrichten der zusätzlichen Protokollierung.

-

Richten Sie die TDE-Verschlüsselung ein. Weitere Informationen finden Sie unter Verschlüsselungsmethoden bei Verwendung einer Oracle-Datenbank als Quellendpunkt.

Die folgenden Einschränkungen gelten für die Replikation von Daten aus einer Oracle-Quelldatenbank in Oracle Cloud Infrastructure (OCI).

Einschränkungen

-

DMS unterstützt die Verwendung von Oracle für den Zugriff LogMiner auf die Redo-Logs nicht.

-

DMS unterstützt Autonomous DB nicht.

Arbeiten mit einer AWS-verwalteten Oracle-Datenbank als Quelle für AWS DMS

Eine AWS verwaltete Datenbank ist eine Datenbank, die sich auf einem Amazon-Service wie Amazon RDS, Amazon Aurora oder Amazon S3 befindet. Im Folgenden finden Sie die Rechte und Konfigurationen, die Sie einrichten müssen, wenn Sie eine AWS-verwaltete Oracle-Datenbank mit verwenden. AWS DMS

Erforderliche Benutzerkontenberechtigungen für eine AWS-verwaltete Oracle-Quelle für AWS DMS

Erteilen Sie dem in der Oracle-Quellendpunktdefinition angegebenen Oracle-Benutzerkonto die folgenden Berechtigungen.

Wichtig

Für alle Parameterwerte wie dms_userany-replicated-tabledms_userCREATE USER

oder myuserCREATE USER MYUSER. In diesem Fall identifiziert und speichert Oracle den Wert ausschließlich in Großbuchstaben (MYUSER). Wenn Sie Anführungszeichen verwenden, wie in CREATE USER

"MyUser" oder CREATE USER 'MyUser', identifiziert und speichert Oracle den angegebenen Wert unter Berücksichtigung der Groß- und Kleinschreibung (MyUser).

GRANT CREATE SESSION todms_user; GRANT SELECT ANY TRANSACTION todms_user; GRANT SELECT on DBA_TABLESPACES todms_user; GRANT SELECT ONany-replicated-tabletodms_user; GRANT EXECUTE on rdsadmin.rdsadmin_util todms_user; -- For Oracle 12c or higher: GRANT LOGMINING to dms_user; – Required only if the Oracle version is 12c or higher.

Erteilen Sie außerdem die Berechtigungen SELECT und EXECUTE für SYS-Objekte mithilfe des Amazon-RDS-Verfahrens rdsadmin.rdsadmin_util.grant_sys_object, wie in der Abbildung gezeigt. Weitere Informationen finden Sie unter Erteilen von SELECT- oder EXECUTE-Berechtigungen für SYS-Objekte.

exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_VIEWS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_TAB_PARTITIONS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_INDEXES', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_OBJECTS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_TABLES', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_USERS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_CATALOG', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_CONSTRAINTS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_CONS_COLUMNS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_TAB_COLS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_IND_COLUMNS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_LOG_GROUPS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$ARCHIVED_LOG', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$LOG', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$LOGFILE', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$DATABASE', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$THREAD', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$PARAMETER', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$NLS_PARAMETERS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$TIMEZONE_NAMES', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$TRANSACTION', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$CONTAINERS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('DBA_REGISTRY', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('OBJ$', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('ALL_ENCRYPTED_COLUMNS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$LOGMNR_LOGS', 'dms_user', 'SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('V_$LOGMNR_CONTENTS','dms_user','SELECT'); exec rdsadmin.rdsadmin_util.grant_sys_object('DBMS_LOGMNR', 'dms_user', 'EXECUTE'); -- (as of Oracle versions 12.1 and higher) exec rdsadmin.rdsadmin_util.grant_sys_object('REGISTRY$SQLPATCH', 'dms_user', 'SELECT'); -- (for Amazon RDS Active Dataguard Standby (ADG)) exec rdsadmin.rdsadmin_util.grant_sys_object('V_$STANDBY_LOG', 'dms_user', 'SELECT'); -- (for transparent data encryption (TDE)) exec rdsadmin.rdsadmin_util.grant_sys_object('ENC$', 'dms_user', 'SELECT'); -- (for validation with LOB columns) exec rdsadmin.rdsadmin_util.grant_sys_object('DBMS_CRYPTO', 'dms_user', 'EXECUTE'); -- (for binary reader) exec rdsadmin.rdsadmin_util.grant_sys_object('DBA_DIRECTORIES','dms_user','SELECT'); -- Required when the source database is Oracle Data guard, and Oracle Standby is used in the latest release of DMS version 3.4.6, version 3.4.7, and higher. exec rdsadmin.rdsadmin_util.grant_sys_object('V_$DATAGUARD_STATS', 'dms_user', 'SELECT');

Weitere Informationen zur Verwendung von Amazon RDS Active Dataguard Standby (ADG) mit AWS DMS finden Sie unter Verwenden von Amazon RDS Oracle Standby (Lesereplikat) als Quelle mit Binary Reader für CDC in AWS DMS.

Weitere Hinweise zur Verwendung von Oracle TDE mit finden Sie AWS DMS unter. Unterstützte Verschlüsselungsmethoden für die Verwendung von Oracle als Quelle für AWS DMS

Voraussetzungen für die Verarbeitung offener Transaktionen für Oracle Standby

Wenn Sie AWS DMS Versionen 3.4.6 und höher verwenden, führen Sie die folgenden Schritte aus, um offene Transaktionen für Oracle Standby zu verarbeiten.

-

Erstellen Sie einen Datenbank-Link mit dem Namen

AWSDMS_DBLINKin der Primärdatenbank.DMS_USERCREATE PUBLIC DATABASE LINK AWSDMS_DBLINK CONNECT TODMS_USERIDENTIFIED BYDMS_USER_PASSWORDUSING '(DESCRIPTION= (ADDRESS=(PROTOCOL=TCP)(HOST=PRIMARY_HOST_NAME_OR_IP)(PORT=PORT)) (CONNECT_DATA=(SERVICE_NAME=SID)) )'; -

Stellen Sie sicher, dass die Verbindung mit dem Datenbank-Link über

DMS_USERselect 1 from dual@AWSDMS_DBLINK

Konfiguration einer AWS-verwalteten Oracle-Quelle für AWS DMS

Bevor Sie eine AWS-verwaltete Oracle-Datenbank als Quelle für verwenden AWS DMS, führen Sie die folgenden Aufgaben für die Oracle-Datenbank aus:

-

Aktivieren Sie automatische Sicherungen. Weitere Informationen zum Aktivieren von automatischen Backups finden Sie unter Aktivieren von automatisierten Backups im Benutzerhandbuch für Amazon RDS.

-

Richten Sie die zusätzliche Protokollierung ein.

-

Richten Sie die Archivierung ein. Durch die Archivierung der Redo-Logs für Ihre Amazon RDS for Oracle DB-Instance können AWS DMS Sie die Protokollinformationen mit Oracle LogMiner oder Binary Reader abrufen.

So richten Sie die Archivierung ein:

-

Führen Sie den

rdsadmin.rdsadmin_util.set_configurationBefehl aus, um die Archivierung einzurichten.Führen Sie beispielsweise den folgenden Befehl aus, um die archivierten Redo-Protokolle 24 Stunden lang beizubehalten.

exec rdsadmin.rdsadmin_util.set_configuration('archivelog retention hours',24); commit;Anmerkung

Das Commit muss durchgeführt werden, damit Änderungen wirksam werden.

-

Stellen Sie sicher, dass Ihr Speicherplatz für die archivierten Redo-Protokolle im angegebenen Zeitraum ausreicht. Wenn Ihr Speicherzeitraum beispielsweise 24 Stunden beträgt, berechnen Sie die Gesamtgröße Ihrer kumulierten archivierten Redo-Protokolle über eine typische Stunde Transaktionsverarbeitung und multiplizieren Sie diese Summe mit 24. Vergleichen Sie diese berechnete Summe für 24 Stunden mit Ihrem verfügbaren Speicherplatz und entscheiden Sie, ob Sie über genügend Speicherplatz für eine 24-Stunden-Transaktionsverarbeitung verfügen.

So richten Sie die zusätzliche Protokollierung ein:

-

Führen Sie den folgenden Befehl aus, um die zusätzliche Protokollierung auf Datenbankebene zu aktivieren.

exec rdsadmin.rdsadmin_util.alter_supplemental_logging('ADD'); -

Führen Sie den folgenden Befehl aus, um die zusätzliche Protokollierung für den Primärschlüssel zu aktivieren.

exec rdsadmin.rdsadmin_util.alter_supplemental_logging('ADD','PRIMARY KEY'); -

(Optional) Aktivieren Sie die zusätzliche Schlüsselebenen-Protokollierung auf Tabellenebene.

Für die Quelldatenbank entsteht ein wenig Mehraufwand, wenn die zusätzliche Schlüsselebenen-Protokollierung aktiviert ist. Wenn Sie nur eine Teilmenge Ihrer Tabellen migrieren, sollten Sie daher die zusätzliche Schlüsselebenen-Protokollierung auf Tabellenebene aktivieren. Führen Sie den folgenden Befehl aus, um die zusätzliche Schlüsselebenen-Protokollierung auf Tabellenebene zu aktivieren.

alter table table_name add supplemental log data (PRIMARY KEY) columns;

Konfiguration einer CDC-Aufgabe für die Verwendung von Binary Reader mit einer RDS for Oracle-Quelle für AWS DMS

Sie können den AWS DMS Zugriff auf die Redo-Logs der Amazon RDS for Oracle Oracle-Quellinstanz mithilfe von Binary Reader for CDC konfigurieren.

Anmerkung

Um Oracle zu verwenden LogMiner, sind die mindestens erforderlichen Benutzerkontoberechtigungen ausreichend. Weitere Informationen finden Sie unter Erforderliche Benutzerkontenberechtigungen für eine AWS-verwaltete Oracle-Quelle für AWS DMS.

Um AWS DMS Binary Reader zu verwenden, geben Sie je nach AWS DMS Version zusätzliche Einstellungen und zusätzliche Verbindungsattribute für den Oracle-Quellendpunkt an.

Unterstützung für Binary Reader ist in den folgenden Versionen von Amazon RDS für Oracle verfügbar:

-

Oracle 11.2 – Versionen 11.2.0.4V11 und höher

-

Oracle 12.1 – Versionen 12.1.0.2.V7 und höher

-

Oracle 12.2 – Alle Versionen

-

Oracle 18.0 – Alle Versionen

-

Oracle 19.0 – Alle Versionen

So konfigurieren Sie CDC mit dem Binary Reader:

-

Melden Sie sich als Hauptbenutzer bei Ihrer Quelldatenbank in Amazon RDS für Oracle an und führen Sie die folgenden gespeicherten Prozeduren aus, um die Verzeichnisse auf Serverebene zu erstellen.

exec rdsadmin.rdsadmin_master_util.create_archivelog_dir; exec rdsadmin.rdsadmin_master_util.create_onlinelog_dir; -

Erteilen Sie dem Oracle-Benutzerkonto, das für den Zugriff auf den Oracle-Quellendpunkt verwendet wird, die folgenden Berechtigungen.

GRANT READ ON DIRECTORY ONLINELOG_DIR TOdms_user; GRANT READ ON DIRECTORY ARCHIVELOG_DIR TOdms_user; -

Legen Sie die folgenden zusätzlichen Verbindungsattribute für den Oracle-Quellendpunkt in Amazon RDS fest:

-

Legen Sie für die RDS-Oracle-Versionen 11.2 und 12.1 Folgendes fest.

useLogminerReader=N;useBfile=Y;accessAlternateDirectly=false;useAlternateFolderForOnline=true; oraclePathPrefix=/rdsdbdata/db/{$DATABASE_NAME}_A/;usePathPrefix=/rdsdbdata/log/;replacePathPrefix=true; -

Legen Sie für die RDS-Oracle-Versionen 12.2, 18.0 und 19.0 Folgendes fest.

useLogminerReader=N;useBfile=Y;

-

Anmerkung

Stellen Sie sicher, dass auf das Semikolon (;) als Trennzeichen für mehrere Einstellungen kein Leerzeichen folgt (z. B. oneSetting;thenAnother).

Weitere Informationen zum Konfigurieren einer CDC-Aufgabe finden Sie unter Konfiguration für CDC für eine Oracle-Quelldatenbank.

Verwenden von Amazon RDS Oracle Standby (Lesereplikat) als Quelle mit Binary Reader für CDC in AWS DMS

Überprüfen Sie die folgenden Voraussetzungen für die Verwendung von Amazon RDS für Oracle Standby als Quelle bei Verwendung von Binary Reader für CDC in AWS DMS:

-

Verwenden Sie den Oracle-Hauptbenutzer, um Binary Reader einzurichten.

-

Stellen Sie sicher, dass AWS DMS derzeit nur die Verwendung von Oracle Active Data Guard Standby unterstützt wird.

Verwenden Sie anschließend das folgende Verfahren, um RDS für Oracle Standby bei Verwendung von Binary Reader für CDC als Quelle zu verwenden.

So konfigurieren Sie RDS für Oracle Standby bei Verwendung von Binary Reader für CDC als Quelle

-

Melden Sie sich als Hauptbenutzer bei der primären RDS-für-Oracle-Instance an.

-

Führen Sie die folgenden gespeicherten Prozeduren wie im Benutzerhandbuch für Amazon RDS beschrieben aus, um die Verzeichnisse auf Serverebene zu erstellen.

exec rdsadmin.rdsadmin_master_util.create_archivelog_dir; exec rdsadmin.rdsadmin_master_util.create_onlinelog_dir; -

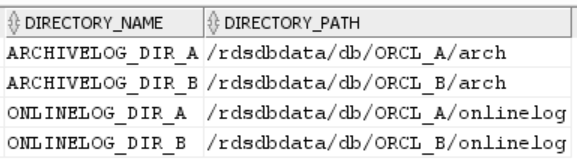

Identifizieren Sie die in Schritt 2 erstellten Verzeichnisse.

SELECT directory_name, directory_path FROM all_directories WHERE directory_name LIKE ( 'ARCHIVELOG_DIR_%' ) OR directory_name LIKE ( 'ONLINELOG_DIR_%' )Mit dem obigen Code wird beispielsweise eine Liste von Verzeichnissen wie die folgende angezeigt.

-

Erteilen Sie dem Oracle-Benutzerkonto, das für den Zugriff auf Oracle Standby verwendet wird, die Berechtigung

Readfür die oben genannten Verzeichnisse.GRANT READ ON DIRECTORY ARCHIVELOG_DIR_A TOdms_user; GRANT READ ON DIRECTORY ARCHIVELOG_DIR_B TOdms_user; GRANT READ ON DIRECTORY ONLINELOG_DIR_A TOdms_user; GRANT READ ON DIRECTORY ONLINELOG_DIR_B TOdms_user; -

Führen Sie einen Archivprotokoll-Wechsel auf der primären Instance durch. Dadurch wird sichergestellt, dass die Änderungen an

ALL_DIRECTORIESauch in Oracle Standby portiert werden. -

Führen Sie die Abfrage

ALL_DIRECTORIESfür Oracle Standby aus, um zu bestätigen, dass die Änderungen übernommen wurden. -

Erstellen Sie mithilfe der AWS DMS Management Console oder AWS Command Line Interface (AWS CLI) einen Quellendpunkt für den Oracle Standby. Geben Sie die folgenden zusätzlichen Verbindungsattribute an, während Sie den Endpunkt erstellen.

useLogminerReader=N;useBfile=Y;archivedLogDestId=1;additionalArchivedLogDestId=2 -

Nachdem Sie den Endpunkt erstellt haben, verwenden Sie die Option Endpunktverbindung testen auf der Seite Endpunkt erstellen der Konsole oder verwenden Sie den AWS CLI

test-connectionBefehl, um zu überprüfen, ob die Konnektivität hergestellt ist.

Einschränkungen bei der Verwendung von Oracle als Quelle für AWS DMS

Die folgenden Einschränkungen gelten, wenn Sie eine Oracle-Datenbank als Quelle für AWS DMS verwenden:

-

AWS DMS unterstützt Oracle Extended-Datentypen in AWS DMS Version 3.5.0 und höher.

-

AWS DMS unterstützt keine langen Objektnamen (über 30 Byte).

-

AWS DMS unterstützt keine funktionsbasierten Indizes.

-

Wenn Sie die zusätzliche Protokollierung verwalten und Transformationen für eine der Spalten durchführen, stellen Sie sicher, dass die zusätzliche Protokollierung für alle Felder und Spalten aktiviert ist. Weitere Informationen zum Einrichten der zusätzlichen Protokollierung finden Sie in den folgenden Themen:

-

Informieren Sie sich im Fall einer selbstverwalteten Oracle-Quelldatenbank unter Einrichten der zusätzlichen Protokollierung.

-

Informationen zu einer von AWS-verwalteten Oracle-Quelldatenbank finden Sie unter. Konfiguration einer AWS-verwalteten Oracle-Quelle für AWS DMS

-

-

AWS DMS unterstützt die Mehrmandanten-Container-Root-Datenbank (CDB$ROOT) nicht. Es unterstützt eine PDB, die den Binary Reader verwendet.

-

AWS DMS unterstützt keine verzögerten Einschränkungen.

-

In AWS DMS Version 3.5.1 und höher wird Secure nur unterstützt, LOBs wenn eine LOB-Suche durchgeführt wird.

-

AWS DMS unterstützt die

rename table table-name to new-table-nameSyntax für alle unterstützten Oracle-Versionen 11 und höher. Diese Syntax wird für Oracle-Quelldatenbanken der Version 10 nicht unterstützt. -

AWS DMS repliziert die Ergebnisse der DDL-Anweisung nicht.

ALTER TABLE ADDAnstattcolumndata_typeDEFAULTdefault_valuedefault_valueNULLgesetzt. -

Wenn Sie AWS DMS Version 3.4.7 oder höher verwenden, um Änderungen zu replizieren, die sich aus Partitions- oder Unterpartitionsvorgängen ergeben, gehen Sie wie folgt vor, bevor Sie eine DMS-Aufgabe starten.

-

Erstellen Sie die partitionierte Tabellenstruktur (DDL) manuell;

-

Stellen Sie sicher, dass die DDL in der Oracle-Quelle und im Oracle-Ziel identisch ist;

-

Legen Sie das zusätzliche Verbindungsattribut

enableHomogenousPartitionOps=truefest.

Mehr über

enableHomogenousPartitionOpserfahren Sie unter Endpunkteinstellungen bei Verwendung von Oracle als Quelle für AWS DMS. Beachten Sie außerdem, dass DMS bei FULL+CDC-Aufgaben keine Datenänderungen repliziert, die als Teil der zwischengespeicherten Änderungen erfasst wurden. Erstellen Sie in diesem Anwendungsfall die Tabellenstruktur im Oracle-Ziel neu und laden Sie die betreffenden Tabellen erneut.Vor Version 3.4.7: AWS DMS

DMS repliziert keine Datenänderungen, die sich aus Partitions- oder Unterpartitionsoperationen (

ADD,DROP,EXCHANGEundTRUNCATE) ergeben. Solche Aktualisierungen können während der Replikation folgende Fehler verursachen:-

Bei

ADD-Operationen können Aktualisierungen und Löschungen für die hinzugefügten Daten die Warnung „0 rows affected (0 Zeilen betroffen)“ auslösen. -

Für

DROP- undTRUNCATE-Operationen können neue Einfügungen „Duplicates (Duplikate)“-Fehler verursachen. -

EXCHANGE-Operationen können sowohl eine Warnung „0 rows affected (0 Zeilen betroffen)“, als auch „Duplicates (Duplikate)“-Fehler auslösen.

Um Änderungen zu replizieren, die sich aus Partitions- oder Unterpartitionsoperationen ergeben, laden Sie die betreffenden Tabellen neu. Nach dem Hinzufügen einer neuen leeren Partition werden Operationen für die neu hinzugefügte Partition wie gewohnt auf das Ziel repliziert.

-

-

AWS DMS Versionen vor 3.4 unterstützen keine Datenänderungen auf dem Ziel, die sich aus der Ausführung der

CREATE TABLE ASAnweisung auf der Quelle ergeben. Allerdings wird die neue Tabelle in der Zieldatenbank erstellt. -

AWS DMS erfasst keine Änderungen, die durch das

DBMS_REDEFINITIONOracle-Paket vorgenommen wurden, z. B. die Tabellenmetadaten und dasOBJECT_IDFeld. -

AWS DMS ordnet leere BLOB- und CLOB-Spalten

NULLdem Ziel zu. -

Beim Erfassen von Änderungen mit Oracle 11 LogMiner geht eine Aktualisierung einer CLOB-Spalte mit einer Zeichenkettenlänge von mehr als 1982 verloren, und das Ziel wird nicht aktualisiert.

-

Unterstützt während der Change Data Capture (CDC) AWS DMS keine Batch-Aktualisierungen von numerischen Spalten, die als Primärschlüssel definiert sind.

-

AWS DMS unterstützt bestimmte

UPDATEBefehle nicht. Das folgende Beispiel ist ein nicht unterstützterUPDATE-Befehl.UPDATE TEST_TABLE SET KEY=KEY+1;Hier ist

TEST_TABLEder Tabellenname undKEYist eine numerische Spalte, die als Primärschlüssel definiert ist. -

AWS DMS unterstützt nicht den vollständigen LOB-Modus zum Laden von LONG- und LONG RAW-Spalten. Stattdessen können Sie den limitierten LOB-Modus verwenden, um diese Datentypen zu einem Oracle-Ziel zu migrieren. Im eingeschränkten LOB-Modus werden alle Daten, die Sie AWS DMS auf LONG- oder LONG-RAW-Spalten mit einer Länge von mehr als 64 KB festgelegt haben, auf 64 KB gekürzt.

-

AWS DMS unterstützt den vollständigen LOB-Modus zum Laden von XMLTYPE-Spalten nicht. Stattdessen können Sie den limitierten LOB-Modus verwenden, um XMLTYPE-Spalten zu einem Oracle-Ziel zu migrieren. Im limitierten LOB-Modus kürzt DMS alle Daten, die größer als die benutzerdefinierte Variable „Maximale LOB-Größe“ sind. Der empfohlene Höchstwert für „Maximale LOB-Größe“ beträgt 100 MB.

-

AWS DMS repliziert keine Tabellen, deren Namen Apostrophe enthalten.

-

AWS DMS unterstützt CDC aus materialisierten Ansichten. DMS unterstützt CDC jedoch nicht aus anderen Ansichten.

-

AWS DMS unterstützt CDC nicht für indexorganisierte Tabellen mit einem Überlaufsegment.

-

AWS DMS unterstützt den

Drop PartitionVorgang nicht für Tabellen, die nach Referenz partitioniert sind und auf gesetzt sind.enableHomogenousPartitionOpstrue -

Wenn Sie Oracle für den LogMiner Zugriff auf die Redo-Logs verwenden, gelten AWS DMS die folgenden Einschränkungen:

-

Nur für Oracle 12, repliziert AWS DMS keine Änderungen an LOB-Spalten.

-

Repliziert AWS DMS nicht für alle Oracle-Versionen das Ergebnis von

UPDATEOperationen anXMLTYPEund LOB-Spalten. -

AWS DMS unterstützt keine XA-Transaktionen bei der Replikation bei der Verwendung von Oracle. LogMiner

-

Oracle unterstützt LogMiner keine Verbindungen zu einer Pluggable Database (PDB). Um eine Verbindung mit einer PDB herzustellen, greifen Sie mit dem Binary Reader auf die Wiederholungsprotokolle zu.

-

SHRINK SPACE-Operationen werden nicht unterstützt.

-

-

Wenn Sie Binary Reader verwenden, gelten folgende Einschränkungen AWS DMS :

-

Es unterstützt keine Tabellencluster.

-

Es werden nur

SHRINK SPACE-Operationen auf Tabellenebene unterstützt. Diese Ebene umfasst die vollständige Tabelle, Partitionen und Unterpartitionen. -

Es unterstützt keine Änderungen an indexorganisierten Tabellen mit Schlüsselkomprimierung.

-

Die Implementierung von Online-Redo-Protokollen auf Raw-Devices wird nicht unterstützt.

-

Binary Reader unterstützt TDE nur für selbstverwaltete Oracle-Datenbanken, da RDS für Oracle das Abrufen von Wallet-Passwörtern für TDE-Verschlüsselungsschlüssel nicht unterstützt.

-

-

AWS DMS unterstützt keine Verbindungen zu einer Amazon RDS-Oracle-Quelle, die einen Oracle Automatic Storage Management (ASM) -Proxy verwendet.

-

AWS DMS unterstützt keine virtuellen Spalten.

-

AWS DMS unterstützt weder den

ROWIDDatentyp noch materialisierte Ansichten, die auf einer ROWID-Spalte basieren.AWS DMS unterstützt teilweise Oracle Materialized Views. Bei Volllastaufgaben kann DMS eine Volllastkopie einer materialisierten Ansicht in Oracle erstellen. DMS kopiert die materialisierte Ansicht als Basistabelle in das Zielsystem und ignoriert alle ROWID-Spalten in der materialisierten Ansicht. Bei einer laufenden Replikation (CDC) versucht DMS, Änderungen an den Daten der materialisierten Ansicht zu replizieren. Jedoch sind die Ergebnisse möglicherweise nicht ideal. Insbesondere wenn die materialisierte Ansicht vollständig aktualisiert wird, repliziert DMS einzelne Löschvorgänge für alle Zeilen, gefolgt von einzelnen Einfügungen für alle Zeilen. Dieser Vorgang ist sehr ressourcenintensiv und funktioniert bei materialisierten Ansichten mit einer großen Anzahl von Zeilen möglicherweise schlecht. Bei einer laufenden Replikation, bei der die materialisierten Ansichten schnell aktualisiert werden, versucht DMS, die schnellen Datenänderungen zu verarbeiten und zu replizieren. In beiden Fällen überspringt DMS alle ROWID-Spalten in der materialisierten Ansicht.

-

AWS DMS lädt oder erfasst keine globalen temporären Tabellen.

-

Aktivieren Sie für S3-Ziele, die Replikation verwenden, die zusätzliche Protokollierung für jede Spalte, damit Quellzeilenaktualisierungen jeden Spaltenwert erfassen können. Zum Beispiel:

alter table yourtablename add supplemental log data (all) columns;. -

Eine Aktualisierung für eine Zeile mit einem zusammengesetzten eindeutigen Schlüssel, der

nullenthält, kann am Ziel nicht repliziert werden. -

AWS DMS unterstützt nicht die Verwendung mehrerer Oracle TDE-Verschlüsselungsschlüssel auf demselben Quellendpunkt. Jeder Endpunkt kann nur ein Attribut für den TDE-Verschlüsselungsschlüsselnamen „

securityDbEncryptionName“ und ein TDE-Passwort für diesen Schlüssel haben. -

Bei der Replikation von Amazon RDS for Oracle wird TDE nur mit verschlüsseltem Tablespace und unter Verwendung von Oracle unterstützt. LogMiner

-

AWS DMS unterstützt nicht mehrere Operationen zur schnellen Umbenennung von Tabellen.

-

Bei Verwendung von Oracle 19.0 als Quelle werden die folgenden Funktionen AWS DMS nicht unterstützt:

-

Data-Guard-DML-Umleitung

-

Partitionierte hybride Tabellen

-

Schema-only-Konten in Oracle

-

-

AWS DMS unterstützt nicht die Migration von Tabellen oder Ansichten des Typs

BIN$oderDR$. -

Ab Oracle 18.x wird Change Data Capture (CDC) von Oracle Express Edition (Oracle Database XE) AWS DMS nicht unterstützt.

-

Bei der Migration von Daten aus einer CHAR-Spalte kürzt DMS alle nachfolgenden Leerzeichen.

-

AWS DMS unterstützt keine Replikation aus Anwendungscontainern.

-

AWS DMS unterstützt nicht die Ausführung von Oracle Flashback Database und Restore Points, da diese Operationen die Konsistenz der Oracle Redo Log-Dateien beeinträchtigen.

-

Das Verfahren

INSERTzum direkten Laden mit der Option zur parallelen Ausführung wird in folgenden Fällen nicht unterstützt:-

Unkomprimierte Tabellen mit mehr als 255 Spalten

-

Zeilengröße von mehr als 8K

-

Exadata-HCC-Tabellen

-

Datenbank, die auf der Big Endian-Plattform läuft

-

-

Für eine Quelltabelle, die weder über einen Primärschlüssel noch über einen eindeutigen Schlüssel verfügt, muss die zusätzliche Protokollierung ALL COLUMN aktiviert sein. Dies führt zu mehr Redo-Protokollaktivitäten und kann die DMS-CDC-Latenz erhöhen.

-

AWS DMS migriert keine Daten aus unsichtbaren Spalten in Ihrer Quelldatenbank. Verwenden Sie die Anweisung

ALTER TABLE, um diese Spalten sichtbar zu machen und in den Migrationsbereich aufzunehmen.

SSL-Unterstützung für einen Oracle-Endpunkt

AWS DMS Oracle-Endgeräte unterstützen SSL V3 für die Modi none und verify-ca SSL. Um SSL mit einem Oracle-Endpunkt zu verwenden, müssen Sie das Oracle Wallet für den Endpunkt anstelle von .pem-Zertifikatdateien hochladen.

Themen

Verwenden eines vorhandenen Zertifikats für Oracle SSL

Um eine vorhandene Oracle-Client-Installation zum Erstellen der Oracle Wallet-Datei aus der Zertifikatdatei der Zertifizierungsstelle zu erstellen, gehen Sie wie folgt vor.

So verwenden Sie eine vorhandene Oracle-Client-Installation für Oracle-SSL mit AWS DMS

-

Legen Sie die

ORACLE_HOME-Systemvariable auf den Speicherort Ihresdbhome_1-Verzeichnisses fest, indem Sie den folgenden Befehl ausführen.prompt>export ORACLE_HOME=/home/user/app/user/product/12.1.0/dbhome_1 -

$ORACLE_HOME/liban dieLD_LIBRARY_PATH-Systemvariable anhängen.prompt>export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:$ORACLE_HOME/lib -

Erstellen Sie ein Oracle Wallet unter

$ORACLE_HOME/ssl_wallet.prompt>mkdir $ORACLE_HOME/ssl_wallet -

Legen Sie die CA-Zertifikatdatei

.pemim Verzeichnisssl_walletab. Wenn Sie Amazon RDS verwenden, können Sie die von Amazon RDS gehostete CA-Stammzertifikatdateirds-ca-2015-root.pemverwenden. Weitere Informationen zum Herunterladen dieser Datei finden Sie unter Verwenden von SSL/TLS für die Verschlüsselung einer Verbindung zu einer DB-Instance im Benutzerhandbuch für Amazon RDS. -

Wenn Ihr CA-Zertifikat mehr als eine PEM-Datei enthält (wie Amazon RDS Global oder Regional Bundle), müssen Sie es in separate Dateien aufteilen und sie mithilfe des folgenden Bash-Skripts zur Oracle-Wallet hinzufügen. Dieses Skript erfordert zwei Parametereingaben: den Pfad zum CA-Zertifikat und den Pfad zum Ordner der zuvor erstellten Oracle-Wallet.

#!/usr/bin/env bash certnum=$(grep -c BEGIN <(cat $1)) cnt=0 temp_cert="" while read line do if [ -n "$temp_cert" -a "$line" == "-----BEGIN CERTIFICATE-----" ] then cnt=$(expr $cnt + 1) printf "\rImporting certificate # $cnt of $certnum" orapki wallet add -wallet "$2" -trusted_cert -cert <(echo -n "${temp_cert}") -auto_login_only 1>/dev/null 2>/dev/null temp_cert="" fi temp_cert+="$line"$'\n' done < <(cat $1) cnt=$(expr $cnt + 1) printf "\rImporting certificate # $cnt of $certnum" orapki wallet add -wallet "$2" -trusted_cert -cert <(echo -n "${temp_cert}") -auto_login_only 1>/dev/null 2>/dev/null echo ""

Wenn Sie die vorherigen Schritte ausgeführt haben, können Sie die Wallet-Datei mit dem ImportCertificate-API-Aufruf importieren, indem Sie den Parameter „certificate-wallet“ angeben. Sie können das importierte Wallet-Zertifikat dann verwenden, wenn Sie verify-ca als SSL-Modus beim Erstellen oder Ändern Ihres Oracle-Endpunkts auswählen.

Anmerkung

Oracle-Wallets sind Binärdateien. AWS DMS akzeptiert diese Dateien unverändert.

Verwenden eines selbstsignierten Zertifikats für Oracle SSL

Gehen Sie wie folgt vor, um ein selbstsigniertes Zertifikat für Oracle SSL zu verwenden. Dabei wird das Passwort oracle123 für das Oracle-Wallet vorausgesetzt.

Um ein selbstsigniertes Zertifikat für Oracle SSL zu verwenden mit AWS DMS

-

Erstellen Sie ein Verzeichnis für die Arbeit mit dem selbstsignierten Zertifikat.

mkdir -p /u01/app/oracle/self_signed_cert -

Wechseln Sie in das Verzeichnis, das Sie im vorherigen Schritt erstellt haben.

cd /u01/app/oracle/self_signed_cert -

Erstellen Sie einen Stammschlüssel.

openssl genrsa -out self-rootCA.key 2048 -

Signieren Sie selbst ein Stammzertifikat mithilfe des Stammschlüssels, den Sie im vorherigen Schritt erstellt haben.

openssl req -x509 -new -nodes -key self-rootCA.key -sha256 -days 3650 -out self-rootCA.pemVerwenden Sie Eingabeparameter wie die folgenden:

-

Country Name (2 letter code) [XX], z. B.:AU -

State or Province Name (full name) [], z. B.:NSW -

Locality Name (e.g., city) [Default City], z. B.:Sydney -

Organization Name (e.g., company) [Default Company Ltd], z. B.:AmazonWebService -

Organizational Unit Name (e.g., section) [], z. B.:DBeng -

Common Name (e.g., your name or your server's hostname) [], z. B.:aws -

Email Address [], z. B.: abcd.efgh@amazonwebservice.com

-

-

Erstellen Sie ein Oracle Wallet-Verzeichnis für die Oracle-Datenbank.

mkdir -p /u01/app/oracle/wallet -

Erstellen Sie ein neues Oracle Wallet.

orapki wallet create -wallet "/u01/app/oracle/wallet" -pwd oracle123 -auto_login_local -

Fügen Sie das Stammzertifikat dem Oracle Wallet hinzu.

orapki wallet add -wallet "/u01/app/oracle/wallet" -pwd oracle123 -trusted_cert -cert /u01/app/oracle/self_signed_cert/self-rootCA.pem -

Listen Sie den Inhalt des Oracle Wallet auf. Die Liste sollte das Stammzertifikat enthalten.

orapki wallet display -wallet /u01/app/oracle/wallet -pwd oracle123Dies könnte beispielsweise wie folgt angezeigt werden.

Requested Certificates: User Certificates: Trusted Certificates: Subject: CN=aws,OU=DBeng,O= AmazonWebService,L=Sydney,ST=NSW,C=AU -

Generieren Sie die CSR (Certificate Signing Request) mithilfe des ORAPKI-Dienstprogramms.

orapki wallet add -wallet "/u01/app/oracle/wallet" -pwd oracle123 -dn "CN=aws" -keysize 2048 -sign_alg sha256 -

Führen Sie den folgenden Befehl aus.

openssl pkcs12 -in /u01/app/oracle/wallet/ewallet.p12 -nodes -out /u01/app/oracle/wallet/nonoracle_wallet.pemEs wird eine Ausgabe ähnlich der folgenden erstellt.

Enter Import Password: MAC verified OK Warning unsupported bag type: secretBag -

Legen Sie "dms" als allgemeinen Namen fest.

openssl req -new -key /u01/app/oracle/wallet/nonoracle_wallet.pem -out certdms.csrVerwenden Sie Eingabeparameter wie die folgenden:

-

Country Name (2 letter code) [XX], z. B.:AU -

State or Province Name (full name) [], z. B.:NSW -

Locality Name (e.g., city) [Default City], z. B.:Sydney -

Organization Name (e.g., company) [Default Company Ltd], z. B.:AmazonWebService -

Organizational Unit Name (e.g., section) [], z. B.:aws -

Common Name (e.g., your name or your server's hostname) [], z. B.:aws -

Email Address [], z. B.: abcd.efgh@amazonwebservice.com

Stellen Sie sicher, dass dies nicht mit Schritt 4 identisch ist. Dazu können Sie beispielsweise den Namen der Organisationseinheit in einen anderen Namen ändern, wie in der Abbildung gezeigt.

Geben Sie die folgenden zusätzlichen Attribute ein, die zusammen mit Ihrer Zertifikatsanforderung gesendet werden sollen.

-

A challenge password [], z. B.:oracle123 -

An optional company name [], z. B.:aws

-

-

Rufen Sie die Zertifikatsignatur ab.

openssl req -noout -text -in certdms.csr | grep -i signatureDer Signaturschlüssel für diesen Beitrag lautet

sha256WithRSAEncryption. -

Führen Sie den folgenden Befehl aus, um die Zertifikatdatei (

.crt) zu erstellen.openssl x509 -req -in certdms.csr -CA self-rootCA.pem -CAkey self-rootCA.key -CAcreateserial -out certdms.crt -days 365 -sha256Es wird eine Ausgabe ähnlich der folgenden erstellt.

Signature ok subject=/C=AU/ST=NSW/L=Sydney/O=awsweb/OU=DBeng/CN=aws Getting CA Private Key -

Fügen Sie das Zertifikat dem Wallet hinzu.

orapki wallet add -wallet /u01/app/oracle/wallet -pwd oracle123 -user_cert -cert certdms.crt -

Sehen Sie sich das Wallet an. Es sollte zwei Einträge aufweisen. Siehe den folgenden Code.

orapki wallet display -wallet /u01/app/oracle/wallet -pwd oracle123 -

Konfigurieren Sie die

sqlnet.ora-Datei ($ORACLE_HOME/network/admin/sqlnet.ora).WALLET_LOCATION = (SOURCE = (METHOD = FILE) (METHOD_DATA = (DIRECTORY = /u01/app/oracle/wallet/) ) ) SQLNET.AUTHENTICATION_SERVICES = (NONE) SSL_VERSION = 1.0 SSL_CLIENT_AUTHENTICATION = FALSE SSL_CIPHER_SUITES = (SSL_RSA_WITH_AES_256_CBC_SHA) -

Beenden Sie den Oracle Listener.

lsnrctl stop -

Fügen Sie Einträge für SSL in der

listener.ora-Datei ($ORACLE_HOME/network/admin/listener.ora) hinzu.SSL_CLIENT_AUTHENTICATION = FALSE WALLET_LOCATION = (SOURCE = (METHOD = FILE) (METHOD_DATA = (DIRECTORY = /u01/app/oracle/wallet/) ) ) SID_LIST_LISTENER = (SID_LIST = (SID_DESC = (GLOBAL_DBNAME =SID) (ORACLE_HOME =ORACLE_HOME) (SID_NAME =SID) ) ) LISTENER = (DESCRIPTION_LIST = (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST = localhost.localdomain)(PORT = 1521)) (ADDRESS = (PROTOCOL = TCPS)(HOST = localhost.localdomain)(PORT = 1522)) (ADDRESS = (PROTOCOL = IPC)(KEY = EXTPROC1521)) ) ) -

Konfigurieren Sie die

tnsnames.ora-Datei ($ORACLE_HOME/network/admin/tnsnames.ora).<SID>= (DESCRIPTION= (ADDRESS_LIST = (ADDRESS=(PROTOCOL = TCP)(HOST = localhost.localdomain)(PORT = 1521)) ) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = <SID>) ) ) <SID>_ssl= (DESCRIPTION= (ADDRESS_LIST = (ADDRESS=(PROTOCOL = TCPS)(HOST = localhost.localdomain)(PORT = 1522)) ) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = <SID>) ) ) -

Starten Sie den Oracle Listener neu.

lsnrctl start -

Zeigen Sie den Status des Oracle Listener an.

lsnrctl status -

Testen Sie die SSL-Verbindung zu der Datenbank von "localhost" mithilfe von sqlplus und dem SSL-Eintrag "tnsnames".

sqlplus -LORACLE_USER@SID_ssl -

Überprüfen Sie, dass Sie sich erfolgreich mithilfe von SSL verbunden haben.

SELECT SYS_CONTEXT('USERENV', 'network_protocol') FROM DUAL; SYS_CONTEXT('USERENV','NETWORK_PROTOCOL') -------------------------------------------------------------------------------- tcps -

Wechseln Sie zu dem Verzeichnis mit dem selbstsignierten Zertifikat.

cd /u01/app/oracle/self_signed_cert -

Erstellen Sie ein neues Client-Oracle-Wallet AWS DMS , das Sie verwenden können.

orapki wallet create -wallet ./ -auto_login_only -

Fügen Sie das selbstsignierte Stammzertifikat dem Oracle Wallet hinzu.

orapki wallet add -wallet ./ -trusted_cert -cert self-rootCA.pem -auto_login_only -

Listet den Inhalt des AWS DMS zu verwendenden Oracle-Wallets auf. Die Liste sollte das selbstsignierte Stammzertifikat enthalten.

orapki wallet display -wallet ./Es wird eine Ausgabe ähnlich der folgenden erstellt.

Trusted Certificates: Subject: CN=aws,OU=DBeng,O=AmazonWebService,L=Sydney,ST=NSW,C=AU -

Laden Sie das Oracle-Wallet hoch, das Sie gerade erstellt haben AWS DMS.

Unterstützte Verschlüsselungsmethoden für die Verwendung von Oracle als Quelle für AWS DMS

In der folgenden Tabelle finden Sie die Methoden zur transparenten Datenverschlüsselung (TDE), die bei der Arbeit mit einer Oracle-Quelldatenbank AWS DMS unterstützt werden.

| Zugriffsmethode für Wiederholungsprotokolle | TDE-Tabellenraum | TDE-Spalte |

|---|---|---|

| Oracle LogMiner | Ja | Ja |

| Binary Reader | Ja | Ja |

AWS DMS unterstützt Oracle TDE, wenn Binary Reader verwendet wird, sowohl auf Spalten- als auch auf Tablespace-Ebene. Um die TDE-Verschlüsselung mit zu verwenden AWS DMS, identifizieren Sie zunächst den Oracle-Wallet-Speicherort, an dem der TDE-Verschlüsselungsschlüssel und das TDE-Passwort gespeichert sind. Identifizieren Sie dann den richtigen TDE-Verschlüsselungsschlüssel und das richtige Passwort für den Oracle-Quellendpunkt.

So identifizieren Sie den Verschlüsselungsschlüssel und das Passwort für die TDE-Verschlüsselung und geben diese an

-

Führen Sie die folgende Abfrage aus, um das Oracle-Verschlüsselungs-Wallet auf dem Oracle-Datenbank-Host zu ermitteln.

SQL> SELECT WRL_PARAMETER FROM V$ENCRYPTION_WALLET; WRL_PARAMETER -------------------------------------------------------------------------------- /u01/oracle/product/12.2.0/dbhome_1/data/wallet/Hier ist

/u01/oracle/product/12.2.0/dbhome_1/data/wallet/der Wallet-Speicherort. -

Rufen Sie die Masterschlüssel-ID mit einer der folgenden Verschlüsselungsoptionen ab, je nachdem, welche diesen Wert zurückgibt.

-

Führen Sie für die Verschlüsselung auf Tabellen- oder Spaltenebene die folgenden Abfragen aus.

SQL> SELECT OBJECT_ID FROM ALL_OBJECTS WHERE OWNER='DMS_USER' AND OBJECT_NAME='TEST_TDE_COLUMN' AND OBJECT_TYPE='TABLE'; OBJECT_ID --------------- 81046 SQL> SELECT MKEYID FROM SYS.ENC$ WHERE OBJ#=81046; MKEYID ------------ AWGDC9glSk8Xv+3bVveiVSgAAAAAAAAAAAAAAAAAAAAAAAAAAAAAHier ist

AWGDC9glSk8Xv+3bVveiVSgdie Masterschlüssel-ID (MKEYID). Wenn Sie einen Wert fürMKEYIDerhalten, können Sie mit Schritt 3 fortfahren. Fahren Sie andernfalls mit Schritt 2.2 fort.Anmerkung

Die angehängten Zeichen

'A'in der Zeichenkette (AAA...) sind nicht Teil des Werts. -

Führen Sie für die Verschlüsselung auf Tablespace-Ebene die folgenden Abfragen aus.