En la mayoría de las Cuentas de AWS, ABAC está activado de forma predeterminada. Mediante la consola de DynamoDB

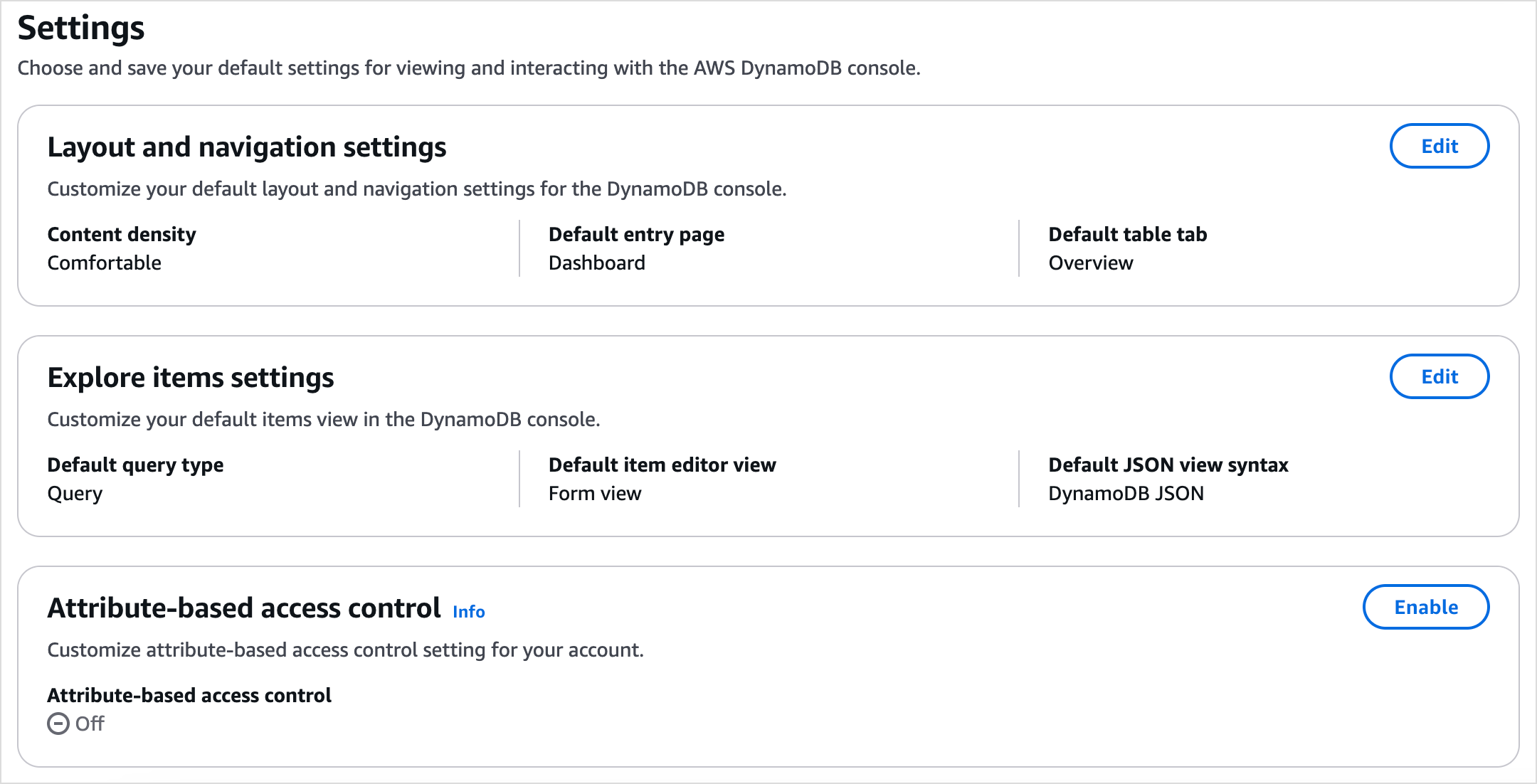

Si no ve la tarjeta Control de acceso basado en atributos o si esta muestra el estado Activado, significa que ABAC se ha habilitado para la cuenta. No obstante, si ve la tarjeta Control de acceso basado en atributos con el estado Desactivado, como se muestra en la siguiente imagen, ABAC no se ha habilitado para la cuenta.

ABAC no se ha habilitado para las Cuentas de AWS cuyas condiciones basadas en etiquetas especificadas en las políticas basadas en identidad u otras políticas aún deban auditarse. Si ABAC no se ha habilitado para la cuenta, las condiciones basadas en etiquetas de las políticas destinadas a actuar en tablas o índices de DynamoDB se evalúan como si no hubiera etiquetas presentes para los recursos o las solicitudes de la API. Cuando ABAC se ha habilitado para la cuenta, las condiciones basadas en etiquetas de las políticas de la cuenta se evalúan teniendo en cuenta las etiquetas asociadas a las tablas o a las solicitudes de la API.

Para habilitar ABAC en la cuenta, le recomendamos que primero audite las políticas tal y como se describe en la sección Auditoría de políticas. A continuación, incluya los permisos necesarios para ABAC en la política de IAM. Por último, realice los pasos descritos en Habilitación de ABAC en la consola para habilitar ABAC en la cuenta en la región actual. Después de habilitar ABAC, podrá desactivarlo en los siete días naturales posteriores a la activación.

Temas

Auditoría de las políticas antes de habilitar ABAC

Antes de activar ABAC en la cuenta, audite las políticas para confirmar que las condiciones basadas en etiquetas que puedan existir en las políticas de la cuenta están configuradas según lo previsto. La auditoría de las políticas lo ayudará a evitar sorpresas derivadas de los cambios de autorización en los flujos de trabajo de DynamoDB una vez habilitado ABAC. Para ver ejemplos de utilización de condiciones basadas en atributos con etiquetas y el comportamiento antes y después de la implementación de ABAC, consulte Ejemplos para utilizar ABAC con tablas e índices de DynamoDB.

Permisos de IAM necesarios para habilitar ABAC

Necesita el permiso dynamodb:UpdateAbacStatus para habilitar ABAC en la cuenta en la región actual. Para confirmar si ABAC se ha habilitado en la cuenta, también debe tener el permiso dynamodb:GetAbacStatus. Con este permiso, puede ver el estado de ABAC de una cuenta en cualquier región. Necesitará estos permisos además del permiso necesario para acceder a la consola de DynamoDB.

La siguiente política de IAM concede el permiso para habilitar ABAC y ver el estado para una cuenta en la región actual.

{

"version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"dynamodb:UpdateAbacStatus",

"dynamodb:GetAbacStatus"

],

"Resource": "*"

}

]

}Habilitación de ABAC en la consola

Inicie sesión en la AWS Management Console y abra la consola de DynamoDB en https://console.aws.amazon.com/dynamodb/

. -

En el panel de navegación superior, elija la región para la que desea habilitar ABAC.

-

En el panel de navegación izquierdo, elija Configuración.

-

En la página Configuración, haga lo siguiente:

-

En la tarjeta Control de acceso basado en atributos, elija Habilitar.

-

En el cuadro Confirmar la configuración del control de acceso basado en atributos, elija Habilitar para confirmar la elección.

Esto habilita ABAC para la región actual y la tarjeta Control de acceso basado en atributos muestra el estado Activado.

Si desea desactivar ABAC después de habilitarlo en la consola, puede hacerlo en los siete días naturales posteriores a la activación. Para desactivarlo, elija Deshabilitar en la tarjeta Control de acceso basado en atributos de la página Configuración.

nota

La actualización del estado de ABAC es una operación asíncrona. Si las etiquetas de las políticas no se evalúan de inmediato, es posible que tenga que esperar algún tiempo hasta que la aplicación de los cambios sea coherente.

-