Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Amazon Comprehend utilizza una serie di misure di sicurezza per garantire la sicurezza dei tuoi dati con i nostri job container in cui vengono archiviati mentre vengono utilizzati da Amazon Comprehend. Tuttavia, i job container accedono a AWS risorse, come i bucket Amazon S3 in cui archiviare dati e modellare artefatti, tramite Internet.

Per controllare l'accesso ai tuoi dati, ti consigliamo di creare un cloud privato virtuale (VPC) e configurarlo in modo che i dati e i contenitori non siano accessibili su Internet. Per ulteriori informazioni sulla creazione e sulla configurazione di un VPC, consulta Nozioni di base su Amazon VPC nella Guida per l'utente di Amazon VPC. L'utilizzo di un VPC aiuta a proteggere i dati perché è possibile configurare il VPC in modo che non sia connesso a Internet. L'utilizzo di un VPC consente inoltre di monitorare tutto il traffico di rete in entrata e in uscita dai nostri container di lavoro utilizzando i log di flusso VPC. Per ulteriori informazioni, consulta Log di flusso VPC nella Guida per l'utente di Amazon VPC.

La configurazione del VPC viene specificata quando si crea un lavoro, specificando le sottoreti e i gruppi di sicurezza. Quando specifichi le sottoreti e i gruppi di sicurezza, Amazon Comprehend crea interfacce di rete elastiche ENIs () associate ai tuoi gruppi di sicurezza in una delle sottoreti. ENIs consenti ai nostri container di lavoro di connettersi alle risorse nel tuo VPC. Per informazioni su ENIs, consulta Elastic Network Interfaces nella Amazon VPC User Guide.

Nota

Per i lavori, puoi configurare solo le sottoreti con un VPC di tenancy predefinito in cui l'istanza viene eseguita su hardware condiviso. Per ulteriori informazioni sull'attributo tenancy per VPCs, consulta Dedicated Instances nella Amazon EC2 User Guide.

Configurare un lavoro per l'accesso ad Amazon VPC

Per specificare sottoreti e gruppi di sicurezza nel tuo VPC, utilizza il parametro di VpcConfig richiesta dell'API applicabile o fornisci queste informazioni quando crei un lavoro nella console Amazon Comprehend. Amazon Comprehend utilizza queste informazioni per crearle ENIs e allegarle ai nostri contenitori di lavoro. ENIs Forniamo ai nostri job container una connessione di rete all'interno del tuo VPC che non sia connessa a Internet.

Quanto segue APIs contiene il parametro di VpcConfig richiesta:

Di seguito è riportato un esempio del VpcConfig parametro che includi nella chiamata API:

"VpcConfig": {

"SecurityGroupIds": [

" sg-0123456789abcdef0"

],

"Subnets": [

"subnet-0123456789abcdef0",

"subnet-0123456789abcdef1",

"subnet-0123456789abcdef2"

]

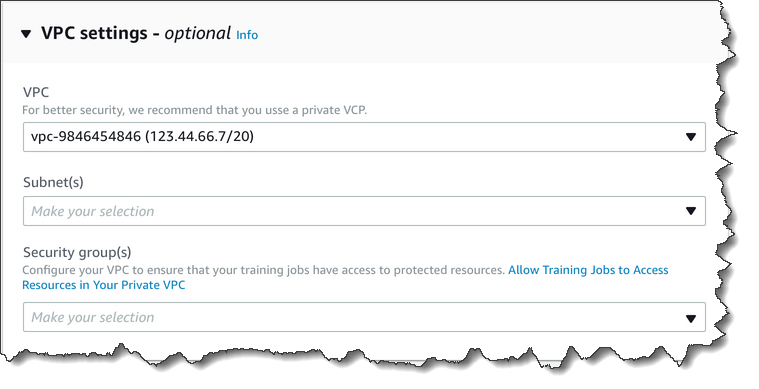

}Per configurare un VPC dalla console Amazon Comprehend, scegli i dettagli di configurazione dalla sezione opzionale VPC Settings durante la creazione del lavoro.

Configura il tuo VPC per i lavori Amazon Comprehend

Quando configuri il VPC per i tuoi job Amazon Comprehend, utilizza le seguenti linee guida. Per informazioni sulla configurazione di un VPC, consulta Working with VPCs and Subnet nella Amazon VPC User Guide.

Assicurati che le sottoreti abbiano un numero sufficiente di indirizzi IP

Le sottoreti VPC devono avere almeno due indirizzi IP privati per ogni istanza di un job. Per ulteriori informazioni, consulta VPC and Subnet Sizing nella IPv4 Amazon VPC User Guide.

Crea un endpoint VPC Amazon S3

Se configuri il tuo VPC in modo che i job container non abbiano accesso a Internet, non possono connettersi ai bucket Amazon S3 che contengono i tuoi dati a meno che non crei un endpoint VPC che consenta l'accesso. Creando un endpoint VPC, consenti ai job container di accedere ai tuoi dati durante i lavori di formazione e analisi.

Quando crei l'endpoint VPC, configura questi valori:

Seleziona la categoria di servizio come Servizi AWS

Specificare il servizio come

com.amazonaws.region.s3Seleziona Gateway come tipo di endpoint VPC

Se stai usando AWS CloudFormation per creare l'endpoint VPC, segui la documentazione. AWS CloudFormation VPCEndpoint L'esempio seguente mostra la VPCEndpointconfigurazione in un AWS CloudFormation modello.

VpcEndpoint:

Type: AWS::EC2::VPCEndpoint

Properties:

PolicyDocument:

Version: '2012-10-17'

Statement:

- Action:

- s3:GetObject

- s3:PutObject

- s3:ListBucket

- s3:GetBucketLocation

- s3:DeleteObject

- s3:ListMultipartUploadParts

- s3:AbortMultipartUpload

Effect: Allow

Resource:

- "*"

Principal: "*"

RouteTableIds:

- Ref: RouteTable

ServiceName:

Fn::Join:

- ''

- - com.amazonaws.

- Ref: AWS::Region

- ".s3"

VpcId:

Ref: VPC

Ti consigliamo anche di creare una policy personalizzata che consenta solo alle richieste provenienti dal tuo VPC di accedere ai tuoi bucket S3. Per ulteriori informazioni, consulta Endpoint per Amazon S3 nella Guida per l'utente di Amazon VPC.

La policy seguente consente l'accesso ai bucket S3. Modifica questa politica per consentire l'accesso solo alle risorse di cui ha bisogno il tuo lavoro.

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:ListBucket",

"s3:GetBucketLocation",

"s3:DeleteObject",

"s3:ListMultipartUploadParts",

"s3:AbortMultipartUpload"

],

"Resource": "*"

}

]

}Utilizza le impostazioni DNS predefinite per la tabella di routing degli endpoint, in modo che Amazon URLs S3 standard (ad esempiohttp://s3-aws-region.amazonaws.com/amzn-s3-demo-bucket) risolva. Se non utilizzi le impostazioni DNS predefinite, assicurati che quelle utilizzate per specificare le URLs posizioni dei dati nei job vengano risolte configurando le tabelle di routing degli endpoint. Per informazioni sulle tabelle di routing di endpoint VPC, consulta Routing per endpoint gateway nella Guida per l'utente di Amazon VPC.

La policy predefinita per gli endpoint consente agli utenti di installare pacchetti dai repository Amazon Linux e Amazon Linux 2 nel nostro contenitore dei lavori. Per impedire agli utenti di installare pacchetti da quel repository, crea una policy di endpoint personalizzata che nega esplicitamente l'accesso ai repository di Amazon Linux e Amazon Linux 2. Comprehend di per sé non necessita di tali pacchetti, quindi non ci sarà alcun impatto sulla funzionalità. Di seguito è riportato un esempio di policy che nega l'accesso a questi repository:

{

"Statement": [

{

"Sid": "AmazonLinuxAMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::packages.*.amazonaws.com/*",

"arn:aws:s3:::repo.*.amazonaws.com/*"

]

}

]

}

{

"Statement": [

{ "Sid": "AmazonLinux2AMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::amazonlinux.*.amazonaws.com/*"

]

}

]

}Autorizzazioni per DataAccessRole

Quando si utilizza un VPC per il lavoro di analisi, l'utente DataAccessRole utilizzato per le Start* operazioni Create* and deve disporre anche delle autorizzazioni per il VPC da cui si accede ai documenti di input e al bucket di output.

La seguente politica fornisce l'accesso necessario all'utente DataAccessRole per le operazioni and. Create* Start*

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ec2:CreateNetworkInterface",

"ec2:CreateNetworkInterfacePermission",

"ec2:DeleteNetworkInterface",

"ec2:DeleteNetworkInterfacePermission",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeVpcs",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSubnets",

"ec2:DescribeSecurityGroups"

],

"Resource": "*"

}

]

}Configurare il gruppo di sicurezza VPC

Con i lavori distribuiti, è necessario consentire la comunicazione tra i diversi contenitori di lavoro nello stesso lavoro. A tale scopo, configura una regola per il gruppo di sicurezza che consente connessioni in entrata tra i membri dello stesso gruppo di sicurezza. Per informazioni, consulta le regole dei gruppi di sicurezza nella Guida per l'utente di Amazon VPC.

Connect a risorse esterne al tuo VPC

Se configuri il tuo VPC in modo che non abbia accesso a Internet, i lavori che utilizzano quel VPC non hanno accesso a risorse esterne al tuo VPC. Se i tuoi lavori richiedono l'accesso a risorse esterne al tuo VPC, fornisci l'accesso con una delle seguenti opzioni:

Se il tuo lavoro richiede l'accesso a un AWS servizio che supporta gli endpoint VPC di interfaccia, crea un endpoint per connetterti a quel servizio. Per un elenco dei servizi che supportano gli endpoint di interfaccia, consulta Endpoint VPC nella Guida per l'utente di Amazon VPC. Per informazioni sulla creazione di un endpoint VPC di interfaccia, consulta Interface VPC Endpoints () nella Amazon VPC User AWS PrivateLink Guide.

Se il tuo lavoro richiede l'accesso a un AWS servizio che non supporta gli endpoint VPC di interfaccia o a una risorsa esterna AWS, crea un gateway NAT e configura i tuoi gruppi di sicurezza per consentire le connessioni in uscita. Per informazioni sulla configurazione di un gateway NAT per il tuo VPC, consulta Scenario 2: VPC con sottoreti pubbliche e private (NAT) nella Amazon VPC User Guide.