Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Um Webhook-Ereignisse AWS Management Console zu filtern, gehen Sie wie folgt vor:

-

Wählen Sie beim Erstellen Ihres Projekts Rebuild every time a code change is pushed to this repository (Erneut erstellen, wenn eine Codeänderung an dieses Repository übergeben wird) aus.

-

Wählen Sie unter Event type (Ereignistyp) eines oder mehrere Ereignisse aus.

-

Wenn Sie Fälle filtern möchten, in denen ein Ereignis einen Build auslöst, fügen Sie unter Start a build under these conditions (Unter diesen Bedingungen Build starten) einen oder mehrere optionale Filter hinzu.

-

Wenn Sie Fälle filtern möchten, in denen kein Ereignis ausgelöst wird, fügen Sie unter Don't start a build under these conditions (Unter diesen Bedingungen keinen Build starten) einen oder mehrere optionale Filter hinzu.

-

Wählen Sie Add filter group (Filtergruppe hinzufügen) aus, um eine weitere Filtergruppe hinzuzufügen.

Weitere Informationen finden Sie unter Erstellen Sie ein Build-Projekt (Konsole) und WebhookFilter in der AWS CodeBuild -API-Referenz.

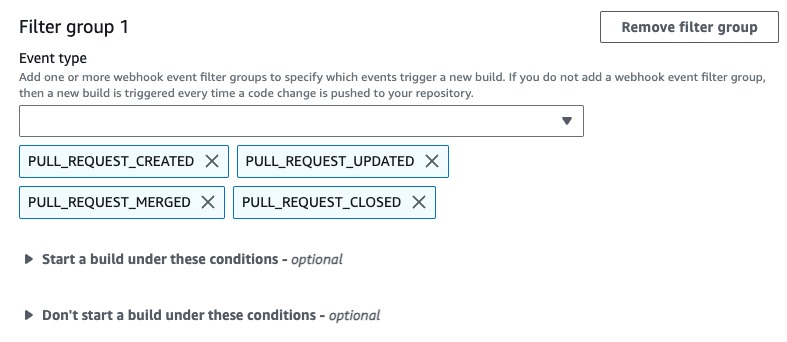

In diesem Beispiel löst eine Webhook-Filtergruppe nur für Pull-Anfragen einen Build aus:

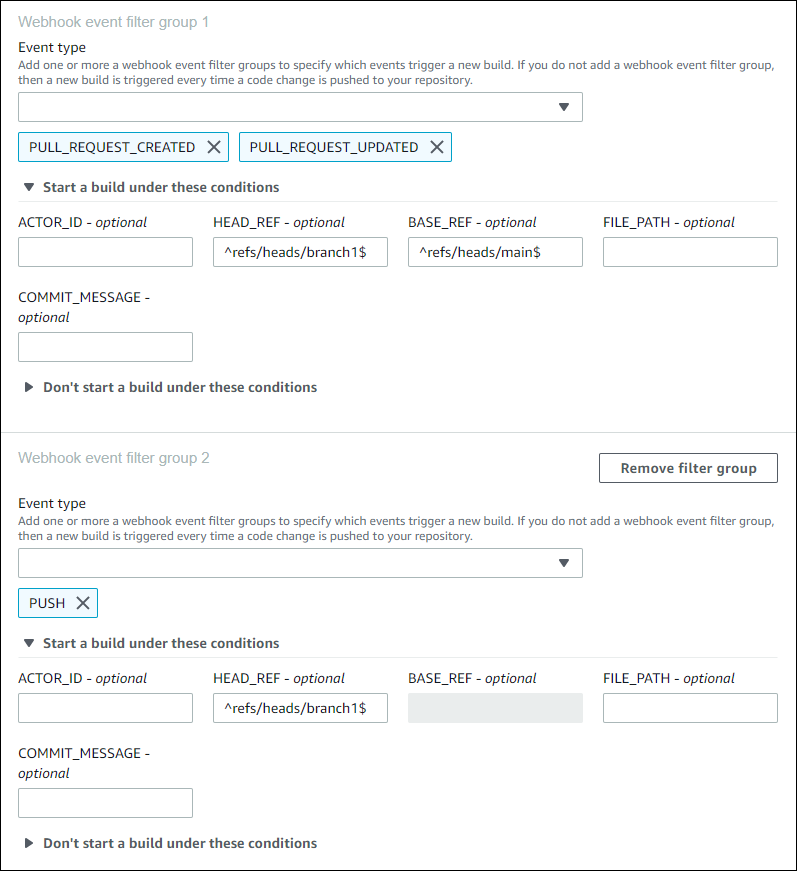

Bei Verwendung eines Beispiels mit zwei Filtergruppen wird ein Build ausgelöst, wenn mindestens eine Gruppe als wahr ausgewertet wird:

-

Die erste Filtergruppe gibt Pull-Anfragen an, die in Verzweigungen mit Git-Referenznamen, die dem regulären Ausdruck

^refs/heads/main$entsprechen, und mit Kopfreferenzen, die^refs/heads/branch1!entsprechen, erstellt oder aktualisiert werden. -

Die zweite Filtergruppe gibt Push-Anfragen in Verzweigungen mit Git-Referenznamen an, die dem regulären Ausdruck

^refs/heads/branch1$entsprechen.

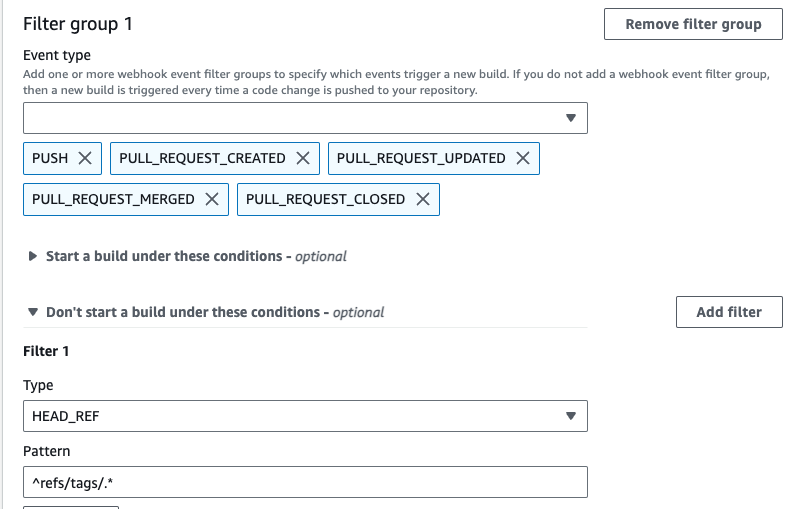

In diesem Beispiel löst eine Webhook-Filtergruppe einen Build für alle Anfragen mit Ausnahme von Tag-Ereignissen aus.

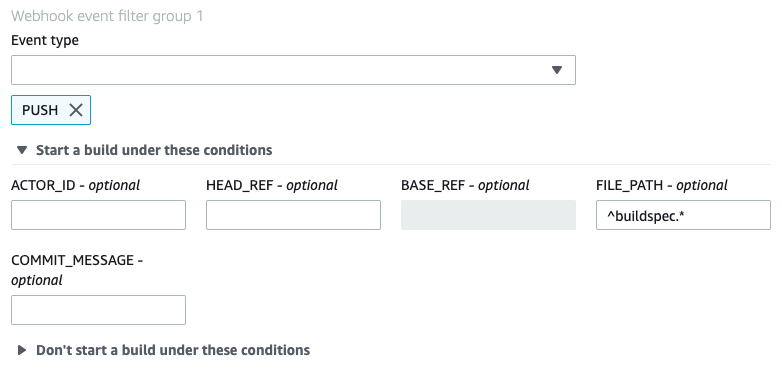

In diesem Beispiel löst eine Webhook-Filtergruppe nur einen Build aus, wenn Dateien geändert werden, deren Namen dem regulären Ausdruck ^buildspec.* entsprechen.

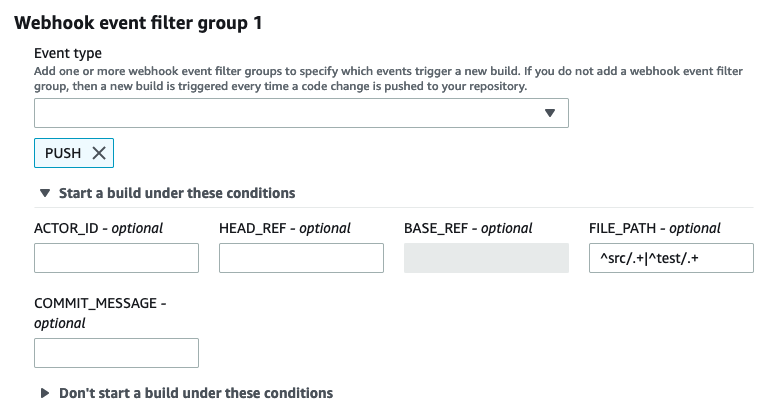

In diesem Beispiel löst eine Webhook-Filtergruppe nur dann einen Build aus, wenn Dateien in Ordnern src oder test geändert werden.

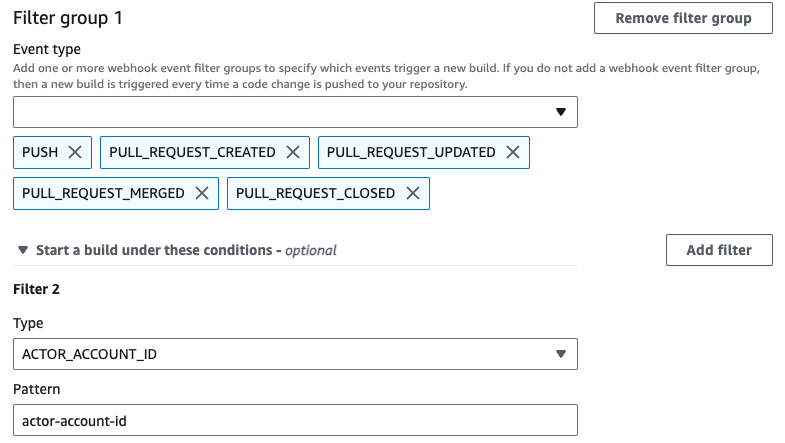

In diesem Beispiel löst eine Webhook-Filtergruppe nur einen Build aus, wenn eine Änderung von einem Bitbucket-Benutzer vorgenommen wird, der nicht über eine Konto-ID verfügt, die dem regulären Ausdruck actor-account-id entspricht.

Anmerkung

Informationen dazu, wie du deine Bitbucket-Konto-ID findest, findest du unter https://api.bitbucket.org/2.0/users/user-name, wo dein Bitbucket-Benutzername user-name ist.

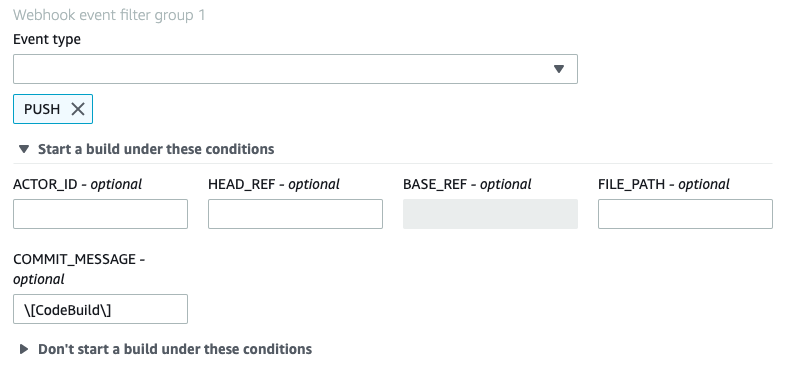

In diesem Beispiel löst eine Webhook-Filtergruppe einen Build für ein Push-Ereignis aus, wenn die Head-Commit-Nachricht mit dem regulären Ausdruck \[CodeBuild\] übereinstimmt.