AWS Cloud9 ya no está disponible para nuevos clientes. Los clientes existentes de AWS Cloud9 pueden seguir utilizando el servicio con normalidad. Más información

Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Un entorno compartido es un entorno de AWS Cloud9 desarrollo en el que se ha invitado a varios usuarios a participar. En este tema se proporcionan instrucciones para compartir un entorno AWS Cloud9 y cómo participar en un entorno compartido.

Para invitar a un usuario a que participe en un entorno de su propiedad, siga uno de estos conjuntos de procedimientos. Elija uno según el tipo de usuario al que desee invitar.

Si es un usuario del Cuenta de AWS mismo entorno, debe invitar a un usuario de la misma cuenta que el entorno.

Si es AWS Cloud9 administrador del mismo Cuenta de AWS entorno, específicamente el usuario Cuenta de AWS root, un usuario administrador o un usuario con la política AWS gestionada

AWSCloud9Administratoradjunta, debe invitar al AWS Cloud9 administrador usted mismo, consulte Invitar a un usuario en la misma cuenta que el entorno, o hacer que el AWS Cloud9 administrador se invite a sí mismo (o a otros usuarios de la misma Cuenta de AWS), consulte Hacer que un AWS Cloud9 administrador en la misma cuenta que el entorno se invite a sí mismo o a otros.

Casos de uso de entornos compartidos

Un entorno compartido es idóneo para los siguientes casos:

-

Programación en pareja (también conocida como programación entre pares): cuando dos usuarios trabajan juntos en el mismo código en un solo entorno. En la programación en parejas, normalmente un usuario escribe código de programación mientras que el otro observa el código que se escribe. El observador ofrece información y comentarios inmediatos al escritor del código. Estas posiciones cambian frecuentemente durante un proyecto. Sin un entorno compartido, dos programadores se sientan frente a una sola máquina. Solo un usuario puede escribir código a la vez. Con un entorno compartido, ambos usuarios se sientan frente a su propia máquina. Además, pueden escribir código al mismo tiempo, incluso si se encuentran en oficinas físicas diferentes.

-

Clases de informática: resultan útiles cuando los profesores o los profesores de apoyo quieren obtener acceso al entorno de un alumno. El objetivo puede ser corregir los deberes de un alumno o resolver problemas con sus entornos en tiempo real. Los alumnos pueden trabajar con sus compañeros en proyectos de deberes compartidos y escribir código juntos en un único entorno en tiempo real. Pueden hacerlo a pesar de estar en diferentes ubicaciones con sistemas operativos y tipos de navegador web diferentes.

-

Cualquier otra situación en la que varios usuarios necesiten colaborar en el mismo código en tiempo real.

Acerca de los roles de acceso de los miembros del entorno

Antes de compartir un entorno o participar en un entorno compartido AWS Cloud9, debe comprender los niveles de permiso de acceso para un entorno compartido. Estos niveles de permisos se denominan roles de acceso de los miembros del entorno.

Un entorno compartido AWS Cloud9 ofrece tres funciones de acceso a los miembros del entorno: propietario, lectura/escritura y solo lectura.

-

Un propietario tiene control total sobre un entorno. Cada entorno tiene un único propietario que es el creador del entorno. Un propietario puede realizar las siguientes acciones.

-

Agregar, modificar y eliminar miembros del entorno

-

Abrir, ver y modificar archivos

-

Ejecutar código

-

Cambiar la configuración del entorno de

-

Conversar con otros miembros

-

Eliminar mensajes de chat

En el AWS Cloud9 IDE, se muestra el propietario del entorno con acceso de lectura y escritura.

-

-

Un miembro con acceso de lectura/escritura puede llevar a cabo las siguientes acciones.

-

Abrir, ver y modificar archivos

-

Ejecutar código

-

Cambie varios ajustes del entorno desde el IDE AWS Cloud9

-

Conversar con otros miembros

-

Eliminar mensajes de chat

En el AWS Cloud9 IDE, los miembros de lectura/escritura se muestran con acceso de lectura y escritura.

-

-

Un miembro con acceso de solo lectura puede llevar a cabo las siguientes acciones.

-

Abrir y ver archivos

-

Conversar con otros miembros

-

Eliminar mensajes de chat

En el AWS Cloud9 IDE, los miembros de solo lectura se muestran con acceso de solo lectura.

-

Para que un usuario pueda convertirse en propietario o miembro de un entorno, debe cumplir alguno de los siguientes criterios.

-

El usuario es un usuario raíz de la Cuenta de AWS .

-

El usuario es un usuario administrador. Para obtener más información, consulte Creación del primer grupo y usuario administrador de IAM en la Guía del usuario de IAM.

-

El usuario es un usuario que pertenece a un grupo de IAM, un usuario que asume un rol o un usuario federado que asume un rol, y ese grupo o rol tiene asociada la política AWS administrada

AWSCloud9AdministratoroAWSCloud9User(o soloAWSCloud9EnvironmentMemberserá miembro) adjunta. Para obtener más información, consulte Políticas administradas (predefinidas) de AWS.-

Para adjuntar una de las políticas administradas anteriores a un grupo de IAM, puede utilizar la AWS Management Console o AWS Command Line Interface (AWS CLI) como se describe en los siguientes procedimientos.

-

Puede crear un rol en IAM con una de las políticas administradas anteriores para que lo asuma un usuario o un usuario federado. Para obtener más información, consulte Crear roles en la Guía del usuario de IAM. Para hacer que un usuario o un usuario federado asuma el rol, consulte la cobertura de la asunción de roles en Uso de las funciones de IAM en la Guía del usuario de IAM.

-

Adjunte una política AWS gestionada AWS Cloud9 a un grupo mediante la consola

El siguiente procedimiento describe cómo adjuntar una política AWS administrada AWS Cloud9 a un grupo mediante la consola.

-

Inicie sesión en AWS Management Console, si aún no lo ha hecho.

Para este paso, se recomienda iniciar sesión con credenciales de nivel de administrador de IAM en su Cuenta de AWS. Si no puede hacerlo, consulte con el administrador de la Cuenta de AWS .

-

Abra la consola de IAM. Para ello, en la barra de navegación de la consola, elija Services (Servicios). A continuación, elija IAM.

-

Elija Groups (Grupos).

-

Elija el nombre del grupo.

-

En la pestaña Permissions (Permisos), en Managed Policies (Políticas administradas), elija Attach Policy (Adjuntar política).

-

En la lista con los nombres de las políticas, seleccione una de las siguientes casillas.

-

AWSCloud9Usuario (preferido) o AWSCloud9administrador para permitir que cada usuario del grupo sea propietario del entorno

-

AWSCloud9EnvironmentMember para habilitar a cada usuario del grupo como miembro únicamente

(Si no ve uno de estos nombres de política en la lista, escríbalo en el cuadro Search (Búsqueda) para mostrarlo).

-

-

Elija Asociar política.

Adjunte un formulario de política AWS gestionado AWS Cloud9 a un grupo mediante el AWS CLI

nota

Si utilizas credenciales temporales AWS administradas, no puedes usar una sesión de terminal en el AWS Cloud9 IDE para ejecutar algunos o todos los comandos de esta sección. Para cumplir con las prácticas recomendadas de AWS seguridad, las credenciales temporales AWS administradas no permiten ejecutar algunos comandos. En su lugar, puede ejecutar esos comandos desde una instalación independiente de AWS Command Line Interface (AWS CLI).

Ejecute el attach-group-policy comando IAM para adjuntar la política AWS gestionada AWS Cloud9 al grupo. Especifique el nombre de grupo y el nombre de recurso de Amazon (ARN) de la política:

aws iam attach-group-policy --group-name MyGroup --policy-arn arn:aws:iam::aws:policy/POLICY_NAME

En el comando anterior, reemplace MyGroup por el nombre del grupo. POLICY_NAMESustitúyalo por el nombre de una de las siguientes políticas AWS administradas.

-

AWSCloud9User(preferida) oAWSCloud9Administratorpara habilitar a cada usuario del grupo como un propietario del entorno -

AWSCloud9EnvironmentMemberpara habilitar a cada usuario del grupo como miembro únicamente

Invitar a un usuario en la misma cuenta que el entorno

Siga las instrucciones de esta sección para compartir un entorno de AWS Cloud9 desarrollo del que sea propietario Cuenta de AWS con un usuario de la misma cuenta.

-

Supongamos que el usuario al que desea invitar no es uno de los siguientes tipos de usuarios. Asegúrese de que el usuario al que desea invitar ya tenga el rol de acceso del miembro del entorno correspondiente. Para obtener instrucciones, consulte Acerca de los roles de acceso de los miembros del entorno.

-

El usuario raíz de Cuenta de AWS .

-

Un usuario administrador.

-

Un usuario que pertenece a un grupo de IAM, un usuario que asume un rol o un usuario federado que asume un rol, y ese grupo o rol tiene la política

AWSCloud9Administratorde AWS administración adjunta.

-

-

Abra el entorno de su propiedad al que desea invitar al usuario, si este aún no está abierto.

-

En la barra de menús del AWS Cloud9 IDE, realice una de las siguientes acciones.

-

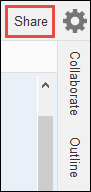

Elija Window, Share (Ventana, Compartir).

-

Elija Share (Compartir), situado junto al icono de engranaje Preferences (Preferencias).

-

-

En el cuadro de diálogo Share this environment (Compartir este entorno), en Invite Members (Invitar a miembros), escriba uno de los siguientes datos

-

Para invitar a un Usuario de IAM, ingrese el nombre del usuario.

-

Para invitar al usuario raíz de Cuenta de AWS , introduzca

arn:aws:iam::123456789012:root.123456789012Sustitúyalo por tu Cuenta de AWS ID. -

Para invitar a un usuario con un rol asumido o a un usuario federado con un rol asumido, introduzca

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession.123456789012Sustitúyalo por tu Cuenta de AWS ID,MyAssumedRolepor el nombre del rol asumido. ReemplaceMyAssumedRoleSessionpor el nombre de la sesión del rol asumido.

-

-

Para que este usuario sea un miembro de solo lectura, elija R. Para que sea de lectura/escritura, elija RW.

-

Elija Invitar.

nota

Si convierte a este usuario en miembro de lectura y escritura, aparecerá un cuadro de diálogo con información sobre la posibilidad de poner en peligro sus credenciales AWS de seguridad. La información siguiente proporciona más datos sobre este problema.

Comparta un entorno solo con personas de confianza.

Es posible que un miembro de lectura/escritura pueda usar el código AWS CLI AWS CloudShell, el o el AWS SDK de su entorno para tomar medidas en AWS su nombre. Además, si almacena sus credenciales de AWS acceso permanente en el entorno, ese miembro podría copiarlas y utilizarlas fuera del entorno.

Eliminar las credenciales de AWS acceso permanentes de su entorno y, en su lugar, utilizar credenciales de AWS acceso temporales no resuelve completamente este problema. Disminuye la posibilidad de que el miembro copie esas credenciales temporales y las use fuera del entorno (puesto que esas credenciales temporales funcionarán durante un tiempo limitado). Sin embargo, las credenciales temporales siguen permitiendo a los miembros de lectura/escritura realizar acciones en su nombre AWS desde el entorno.

-

Contacte con el usuario para informarle de que puede abrir este entorno y comenzar a utilizarlo.

Haga que un AWS Cloud9 administrador en la misma cuenta que el Entorno se invite a sí mismo o a otras personas

nota

Si utilizas credenciales temporales AWS administradas, no puedes usar una sesión de terminal en el AWS Cloud9 IDE para ejecutar algunos o todos los comandos de esta sección. Para cumplir con las prácticas recomendadas de AWS seguridad, las credenciales temporales AWS administradas no permiten ejecutar algunos comandos. En su lugar, puede ejecutar esos comandos desde una instalación independiente de AWS Command Line Interface (AWS CLI).

Los siguientes tipos de usuarios pueden invitarse a sí mismos (o a otros usuarios de la misma Cuenta de AWS) a cualquier entorno en la misma cuenta.

-

El usuario raíz de Cuenta de AWS .

-

Un usuario administrador.

-

Un usuario que pertenece a un grupo de IAM, un usuario que asume un rol o un usuario federado que asume un rol, y ese grupo o rol tiene la política AWS

AWSCloud9Administratoradministrada adjunta.

Supongamos que el usuario invitado no es uno de los tipos de usuarios anteriores. Asegúrese de que el usuario ya tenga el rol de acceso del miembro del entorno correspondiente. Para obtener instrucciones, consulte Acerca de los roles de acceso de los miembros del entorno.

Para invitar al usuario, utilice AWS CLI o AWS CloudShell para ejecutar el AWS Cloud9

create-environment-membership comando.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn USER_ARN --permissions PERMISSION_LEVEL

En el comando anterior, reemplace 12a34567b8cd9012345ef67abcd890e1 por el ID del entorno. Reemplace PERMISSION_LEVEL por read-write o read-only. Y reemplace USER_ARN por lo siguiente:

-

Para invitar a un usuario de IAM, introduzca

arn:aws:iam::123456789012:user/MyUser.123456789012Sustitúyalo por tu Cuenta de AWS ID yMyUsersustitúyelo por el nombre del usuario. -

Para invitar al usuario raíz de Cuenta de AWS , introduzca

arn:aws:iam::123456789012:root.123456789012Sustitúyalo por tu Cuenta de AWS ID. -

Para invitar a un usuario con un rol asumido o a un usuario federado con un rol asumido, introduzca

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession.123456789012Sustitúyalo por tu Cuenta de AWS ID. ReemplaceMyAssumedRolepor el nombre del rol asumido. Y reemplaceMyAssumedRoleSessionpor el nombre de la sesión del rol asumido.

Por ejemplo, para invitar al usuario Cuenta de AWS root a usar el ID de cuenta 123456789012 a un entorno cuyo ID 12a34567b8cd9012345ef67abcd890e1 sea miembro de lectura/escritura, ejecute el siguiente comando.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn arn:aws:iam::123456789012:root --permissions read-write

nota

Si usa el AWS CloudShell, omita el aws prefijo de los comandos anteriores.