Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

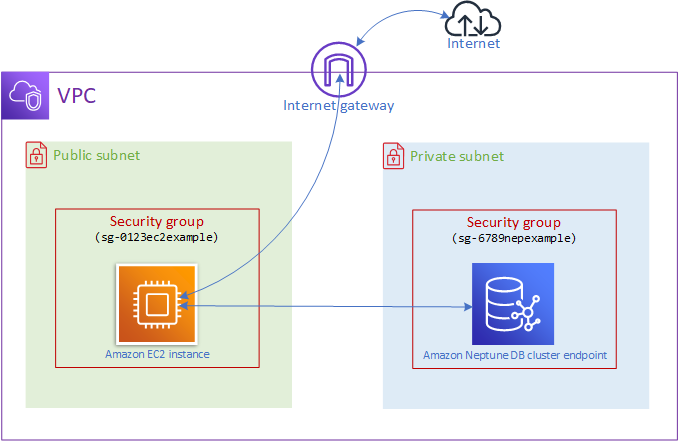

Una de las formas más comunes de conectarse a una base de datos de Neptune es desde una EC2 instancia de Amazon en la misma VPC que el clúster de base de datos de Neptune. Por ejemplo, la EC2 instancia podría ejecutar un servidor web que se conecta a Internet. En este caso, solo la EC2 instancia tiene acceso al clúster de base de datos de Neptune e Internet solo tiene acceso a la EC2 instancia:

Para habilitar esta configuración, debe tener configurados los grupos de seguridad de VPC y los grupos de subredes correctos. El servidor web está alojado en una subred pública, para que pueda obtener acceso a la internet pública, y la instancia del clúster de Neptune está alojada en una subred privada para mantenerla segura. Consulte Configure la Amazon VPC en la que se encuentra el clúster de base de datos de Amazon Neptune.

Para que la EC2 instancia de Amazon se conecte a tu punto final de Neptune, por ejemplo, en un puerto8182, tendrás que configurar un grupo de seguridad para hacerlo. Si tu EC2 instancia de Amazon usa un grupo de seguridad llamado, por ejemploec2-sg1, debes crear otro grupo de EC2 seguridad de Amazon (digamosdb-sg1) que tenga reglas de entrada para el puerto 8182 y que tenga ec2-sg1 como origen. A continuación, añada db-sg1 a su clúster de Neptune para permitir la conexión.

Tras crear la EC2 instancia de Amazon, puede iniciar sesión en ella mediante SSH y conectarse a su clúster de base de datos de Neptune. Para obtener información sobre cómo conectarse a una EC2 instancia mediante SSH, consulta Conéctate a tu instancia de Linux en la Guía del EC2 usuario de Amazon.

Si utilizas una línea de comandos de Linux o macOS para conectarte a la EC2 instancia, puedes pegar el comando SSH del SSHAccesselemento de la sección Salidas de la AWS CloudFormation pila. Es necesario que el archivo PEM esté en el directorio actual y que los permisos de dicho archivo estén establecidos en 400 (chmod 400 ).keypair.pem

Para crear una VPC con subredes públicas y privadas

Inicie sesión en la consola de Amazon VPC AWS Management Console y ábrala en. https://console.aws.amazon.com/vpc/

En la esquina superior derecha de AWS Management Console, elige la región en la que quieres crear tu VPC.

En el Panel de VPC, elija Lanzar el asistente de VPC.

-

Complete el área de Configuración de VPC de la página Crear VPC:

En Resources to create (Recursos que crear), elija VPC, subnets, etc. (VPC, subredes, etc.).

Deje la etiqueta de nombre predeterminada como está, introduzca el nombre que desee o desactive la casilla de verificación Generar automáticamente para deshabilitar la generación de etiquetas de nombres.

Deje el valor del bloque IPv4 CIDR en.

10.0.0.0/16Deje el valor del bloque IPv6 CIDR en Sin bloque IPv6 CIDR.

Deje la Tenencia en Predeterminada.

Deje el número de zonas de disponibilidad (AZs) en 2.

Deje Puertas de enlace NAT ($) en Ninguna, a menos que necesite una o más puertas de enlace NAT.

Establezca Puertas de enlace de la VPC en Ninguno, a menos que vaya a utilizar Amazon S3.

Debe marcar las opciones Habilitar nombres de host DNS y Habilitar la resolución de DNS.

Seleccione Creación de VPC.