Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Amazon Comprehend utilise diverses mesures de sécurité pour garantir la sécurité de vos données grâce à nos conteneurs de tâches dans lesquels elles sont stockées pendant leur utilisation par Amazon Comprehend. Cependant, les conteneurs de tâches accèdent à des AWS ressources, telles que les compartiments Amazon S3 dans lesquels vous stockez des données et des artefacts de modèles, via Internet.

Pour contrôler l'accès à vos données, nous vous recommandons de créer un cloud privé virtuel (VPC) et de le configurer de manière à ce que les données et les conteneurs ne soient pas accessibles via Internet. Pour plus d’informations sur la création et la configuration d’un VPC, consultez Démarrer avec Amazon VPC dans le Guide de l’utilisateur Amazon VPC. L'utilisation d'un VPC permet de protéger vos données, car vous pouvez configurer votre VPC de manière à ce qu'il ne soit pas connecté à Internet. L'utilisation d'un VPC vous permet également de surveiller l'ensemble du trafic réseau entrant et sortant de nos conteneurs de tâches à l'aide des journaux de flux VPC. Pour plus d’informations, consultez la rubrique Journaux de flux VPC dans le Guide de l’utilisateur Amazon VPC.

Vous spécifiez la configuration de votre VPC lorsque vous créez une tâche, en spécifiant les sous-réseaux et les groupes de sécurité. Lorsque vous spécifiez les sous-réseaux et les groupes de sécurité, Amazon Comprehend crée des interfaces réseau élastiques ENIs () associées à vos groupes de sécurité dans l'un des sous-réseaux. ENIs permettez à nos conteneurs de tâches de se connecter aux ressources de votre VPC. Pour plus d'informations ENIs, consultez la section Elastic Network Interfaces dans le guide de l'utilisateur Amazon VPC.

Note

Pour les tâches, vous pouvez uniquement configurer des sous-réseaux avec un VPC de location par défaut dans lequel votre instance s'exécute sur du matériel partagé. Pour plus d'informations sur l'attribut de location pour VPCs, consultez la section Instances dédiées dans le guide de l' EC2 utilisateur Amazon.

Configuration d'une tâche pour l'accès à Amazon VPC

Pour spécifier des sous-réseaux et des groupes de sécurité dans votre VPC, utilisez VpcConfig le paramètre de requête de l'API applicable ou fournissez ces informations lorsque vous créez une tâche dans la console Amazon Comprehend. Amazon Comprehend utilise ces informations pour les créer ENIs et les joindre à nos conteneurs de tâches. Ils ENIs fournissent à nos conteneurs de tâches une connexion réseau au sein de votre VPC qui n'est pas connectée à Internet.

Les éléments suivants APIs contiennent le paramètre de VpcConfig demande :

Voici un exemple du VpcConfig paramètre que vous incluez dans votre appel d'API :

"VpcConfig": {

"SecurityGroupIds": [

" sg-0123456789abcdef0"

],

"Subnets": [

"subnet-0123456789abcdef0",

"subnet-0123456789abcdef1",

"subnet-0123456789abcdef2"

]

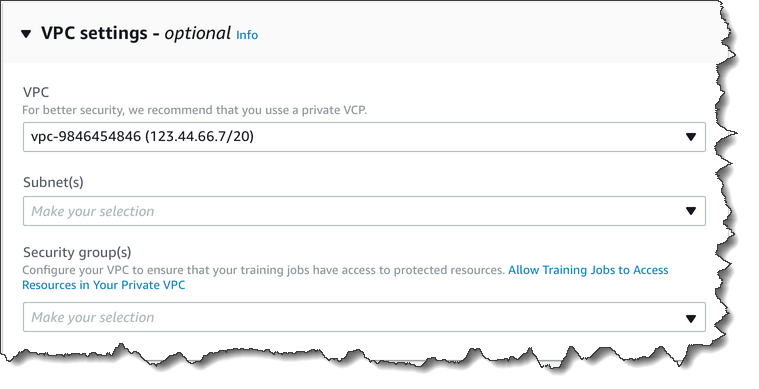

}Pour configurer un VPC depuis la console Amazon Comprehend, choisissez les détails de configuration dans la section facultative VPC Settings lors de la création de la tâche.

Configurer votre VPC pour les tâches Amazon Comprehend

Lorsque vous configurez le VPC pour vos tâches Amazon Comprehend, suivez les instructions suivantes. Pour plus d'informations sur la configuration d'un VPC, consultez la section Utilisation des sous-réseaux VPCs et des sous-réseaux dans le guide de l'utilisateur Amazon VPC.

Assurez-vous que les sous-réseaux disposent d'un nombre suffisant d'adresses IP

Vos sous-réseaux VPC doivent avoir au moins deux adresses IP privées pour chaque instance d'une tâche. Pour plus d'informations, consultez la section relative au dimensionnement des VPC et des sous-réseaux dans le guide de l' IPv4utilisateur Amazon VPC.

Création d'un point de terminaison VPC Amazon S3

Si vous configurez votre VPC de telle sorte que les conteneurs de tâches n'aient pas accès à Internet, ils ne peuvent pas se connecter aux compartiments Amazon S3 contenant vos données, sauf si vous créez un point de terminaison VPC autorisant l'accès. En créant un point de terminaison VPC, vous autorisez les conteneurs de tâches à accéder à vos données pendant les tâches de formation et d'analyse.

Lorsque vous créez le point de terminaison VPC, configurez les valeurs suivantes :

Sélectionnez la catégorie de service en tant que AWS Services

Spécifiez le service en tant que

com.amazonaws.region.s3Sélectionnez Gateway comme type de point de terminaison VPC

Si vous utilisez AWS CloudFormation pour créer le point de terminaison VPC, suivez la AWS CloudFormation VPCEndpointdocumentation. L'exemple suivant montre la VPCEndpointconfiguration dans un AWS CloudFormation modèle.

VpcEndpoint:

Type: AWS::EC2::VPCEndpoint

Properties:

PolicyDocument:

Version: '2012-10-17'

Statement:

- Action:

- s3:GetObject

- s3:PutObject

- s3:ListBucket

- s3:GetBucketLocation

- s3:DeleteObject

- s3:ListMultipartUploadParts

- s3:AbortMultipartUpload

Effect: Allow

Resource:

- "*"

Principal: "*"

RouteTableIds:

- Ref: RouteTable

ServiceName:

Fn::Join:

- ''

- - com.amazonaws.

- Ref: AWS::Region

- ".s3"

VpcId:

Ref: VPC

Nous vous recommandons également de créer une politique personnalisée qui autorise uniquement les demandes provenant de votre VPC à accéder à vos compartiments S3. Pour de plus amples informations, veuillez consulter Points de terminaison pour Amazon S3 dans le Guide de l'utilisateur Amazon VPC.

La stratégie suivante permet d’accéder aux compartiments S3. Modifiez cette politique pour autoriser l'accès uniquement aux ressources dont votre travail a besoin.

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:ListBucket",

"s3:GetBucketLocation",

"s3:DeleteObject",

"s3:ListMultipartUploadParts",

"s3:AbortMultipartUpload"

],

"Resource": "*"

}

]

}Utilisez les paramètres DNS par défaut pour la table de routage de votre point de terminaison, afin qu'Amazon S3 standard URLs (par exemplehttp://s3-aws-region.amazonaws.com/amzn-s3-demo-bucket) soit résolu. Si vous n'utilisez pas les paramètres DNS par défaut, assurez-vous que ceux URLs que vous utilisez pour spécifier l'emplacement des données dans vos tâches sont résolus en configurant les tables de routage des points de terminaison. Pour plus d’informations sur les tables de routage de point de terminaison d’un VPC, consultez Routage des points de terminaison de passerelle dans le Guide de l’utilisateur Amazon VPC.

La politique de point de terminaison par défaut permet aux utilisateurs d'installer des packages provenant des référentiels Amazon Linux et Amazon Linux 2 sur notre conteneur de tâches. Si vous ne voulez pas que les utilisateurs installent des packages à partir de ce référentiel, créez une politique de point de terminaison personnalisée qui refuse explicitement l'accès aux référentiels Amazon Linux et Amazon Linux 2. Comprehend lui-même n'a pas besoin de tels packages, il n'y aura donc aucun impact sur les fonctionnalités. Voici un exemple de politique qui refuse l'accès à ces référentiels :

{

"Statement": [

{

"Sid": "AmazonLinuxAMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::packages.*.amazonaws.com/*",

"arn:aws:s3:::repo.*.amazonaws.com/*"

]

}

]

}

{

"Statement": [

{ "Sid": "AmazonLinux2AMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::amazonlinux.*.amazonaws.com/*"

]

}

]

}Autorisations pour DataAccessRole

Lorsque vous utilisez un VPC avec votre tâche d'analyse, les Start* opérations DataAccessRole used for the Create* et doivent également être autorisées à accéder au VPC à partir duquel les documents d'entrée et le compartiment de sortie sont accessibles.

La politique suivante fournit l'accès nécessaire aux opérations DataAccessRole utilisées pour les Start* opérations Create* et.

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ec2:CreateNetworkInterface",

"ec2:CreateNetworkInterfacePermission",

"ec2:DeleteNetworkInterface",

"ec2:DeleteNetworkInterfacePermission",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeVpcs",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSubnets",

"ec2:DescribeSecurityGroups"

],

"Resource": "*"

}

]

}Configuration du groupe de sécurité VPC

Dans le cas des tâches distribuées, vous devez autoriser la communication entre les différents conteneurs de tâches d'une même tâche. Pour ce faire, configurez une règle pour votre groupe de sécurité qui autorise les connexions entrantes entre les membres du même groupe de sécurité. Pour plus d'informations, consultez la section Règles des groupes de sécurité dans le guide de l'utilisateur Amazon VPC.

Connectez-vous à des ressources extérieures à votre VPC

Si vous configurez votre VPC de manière à ce qu'il n'ait pas accès à Internet, les tâches qui utilisent ce VPC n'ont pas accès à des ressources extérieures à votre VPC. Si vos tâches ont besoin d'accéder à des ressources extérieures à votre VPC, offrez l'accès à l'aide de l'une des options suivantes :

Si votre travail nécessite l'accès à un AWS service prenant en charge les points de terminaison VPC d'interface, créez un point de terminaison pour vous connecter à ce service. Pour obtenir la liste des services qui prennent en charge les points de terminaison d'interface, veuillez consulter Points de terminaison d'un VPC dans le Guide de l'utilisateur Amazon VPC. Pour plus d'informations sur la création d'un point de terminaison VPC d'interface, consultez la section Points de terminaison VPC d'interface () dans le guide de AWS PrivateLink l'utilisateur Amazon VPC.

Si votre tâche nécessite l'accès à un AWS service qui ne prend pas en charge les points de terminaison VPC d'interface ou à une ressource extérieure AWS, créez une passerelle NAT et configurez vos groupes de sécurité pour autoriser les connexions sortantes. Pour plus d'informations sur la configuration d'une passerelle NAT pour votre VPC, consultez Scénario 2 : VPC avec sous-réseaux publics et privés (NAT) dans le guide de l'utilisateur Amazon VPC.