Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Untuk terhubung ke sumber data, Anda dapat menggunakan Amazon Athena dengan penyedia identitas (IdPs) seperti PingOne, Okta OneLogin, dan lainnya. Dimulai dengan driver Athena ODBC versi 1.1.13 dan driver Athena JDBC versi 2.0.25, plugin SALL browser disertakan yang dapat Anda konfigurasikan untuk bekerja dengan penyedia SAFL 2.0 apa pun. Topik ini menunjukkan cara mengonfigurasi driver ODBC Amazon Athena dan plugin SAFL berbasis browser untuk menambahkan kemampuan masuk tunggal (SSO) menggunakan penyedia identitas Okta.

Prasyarat

Menyelesaikan langkah-langkah dalam tutorial ini membutuhkan yang berikut:

-

Athena ODBC driver versi 1.1.13 atau yang lebih baru. Versi 1.1.13 dan yang lebih baru termasuk dukungan SAMP browser. Untuk tautan unduhan, lihat Menghubungkan ke Amazon Athena dengan ODBC.

-

Peran IAM yang ingin Anda gunakan dengan SAMP. Untuk informasi selengkapnya, lihat Membuat peran untuk federasi SAMP 2.0 di Panduan Pengguna IAM.

-

Akun Okta. Untuk informasi, kunjungi okta.com

.

Membuat integrasi aplikasi di Okta

Pertama, gunakan dasbor Okta untuk membuat dan mengonfigurasi aplikasi SAMP 2.0 untuk masuk tunggal ke Athena.

Untuk menggunakan dasbor Okta untuk mengatur sistem masuk tunggal untuk Athena

-

Masuk ke halaman admin Okta di

okta.com. -

Di panel navigasi, pilih Aplikasi, Aplikasi.

-

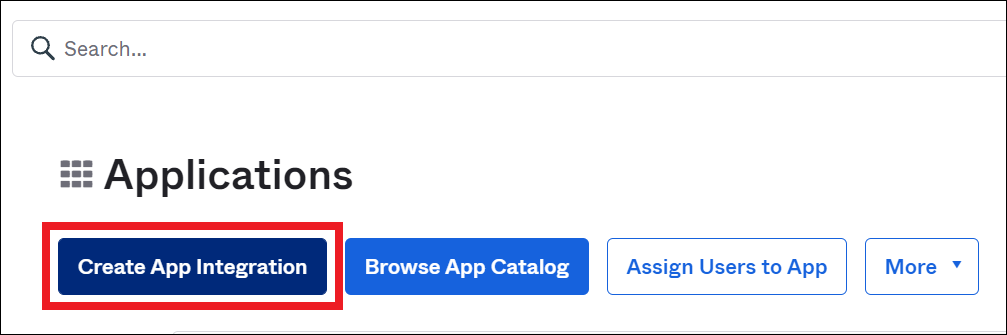

Pada halaman Aplikasi, pilih Buat Integrasi Aplikasi.

-

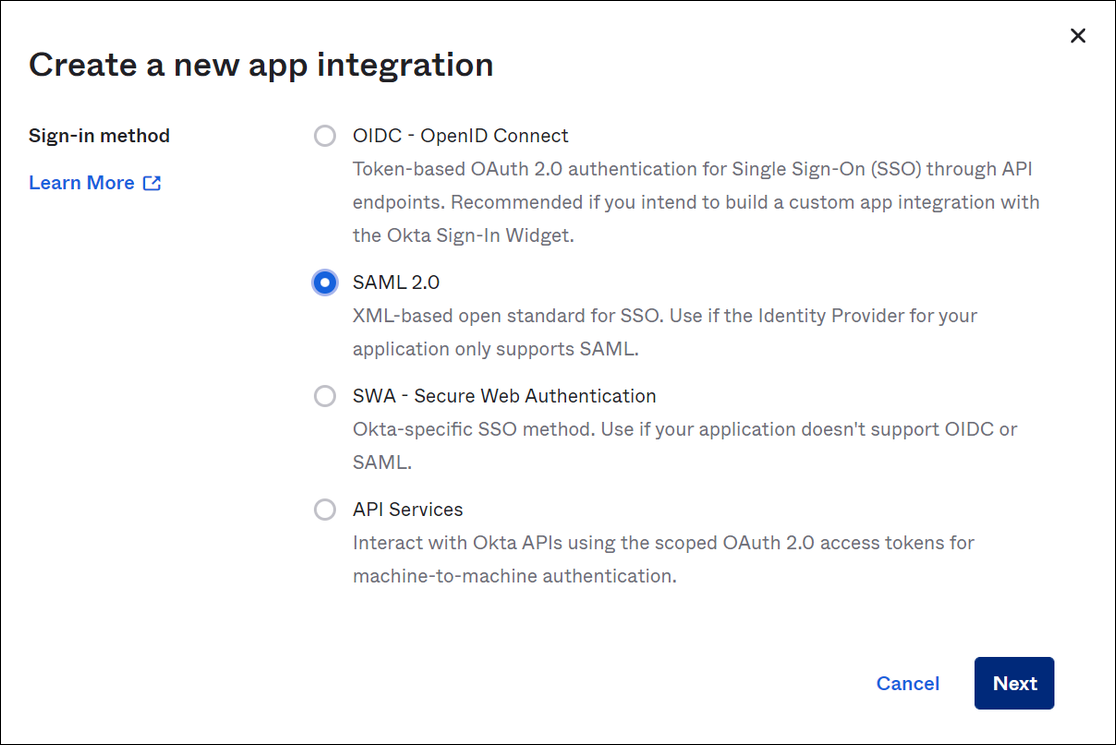

Di kotak dialog Buat integrasi aplikasi baru, untuk metode Masuk, pilih SAFL 2.0, lalu pilih Berikutnya.

-

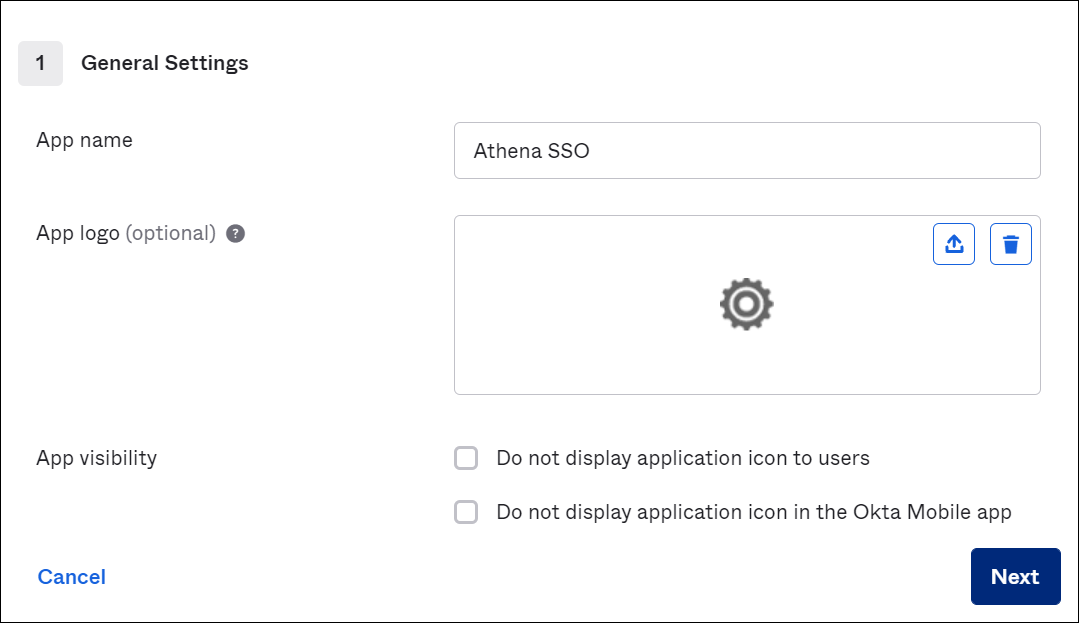

Pada halaman Buat Integrasi SAM, di bagian Pengaturan Umum, masukkan nama untuk aplikasi. Tutorial ini menggunakan nama Athena SSO.

-

Pilih Berikutnya.

-

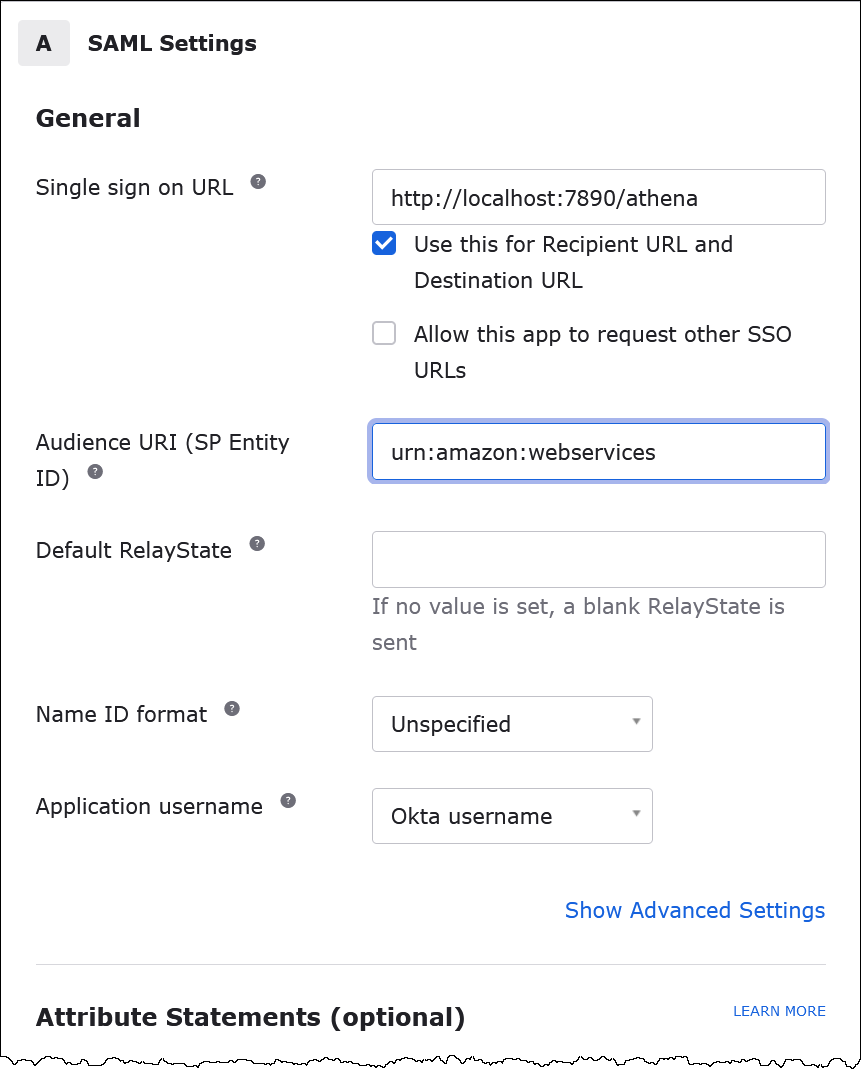

Pada halaman Konfigurasi SAMP, di bagian Pengaturan SAMP, masukkan nilai berikut:

-

Untuk Single sign on URL, masukkan

http://localhost:7890/athena -

Untuk URI Audiens, masukkan

urn:amazon:webservices

-

-

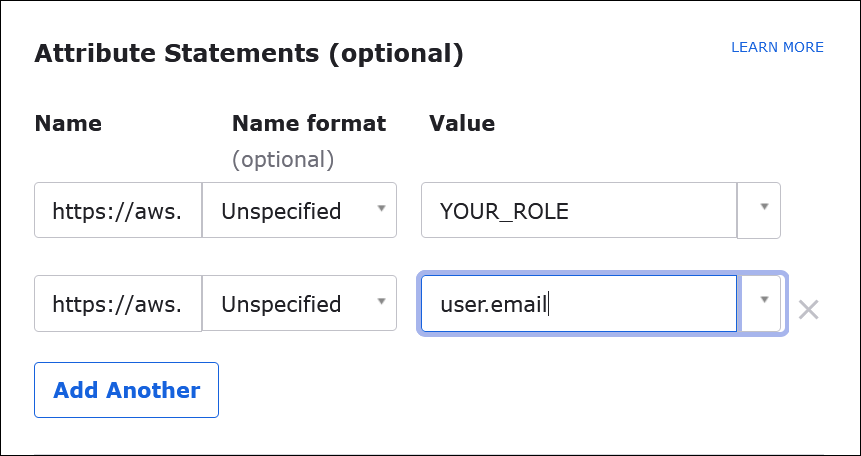

Untuk Pernyataan Atribut (opsional), masukkan dua pasangan nama/nilai berikut. Ini adalah atribut pemetaan yang diperlukan.

-

Untuk Nama, masukkan URL berikut:

https://aws.amazon.com/SAML/Attributes/RoleUntuk Nilai, masukkan nama peran IAM Anda. Untuk informasi tentang format peran IAM, lihat Mengonfigurasi pernyataan SAFL untuk respons autentikasi di Panduan Pengguna IAM.

-

Untuk Nama, masukkan URL berikut:

https://aws.amazon.com/SAML/Attributes/RoleSessionNameUntuk Nilai, masukkan

user.email.

-

-

Pilih Selanjutnya, dan kemudian pilih Selesai.

Ketika Okta membuat aplikasi, itu juga membuat URL login Anda, yang akan Anda ambil berikutnya.

Mendapatkan URL login dari dasbor Okta

Sekarang aplikasi Anda telah dibuat, Anda dapat memperoleh URL login dan metadata lainnya dari dasbor Okta.

Untuk mendapatkan URL login dari dasbor Okta

-

Di panel navigasi Okta, pilih Aplikasi, Aplikasi.

-

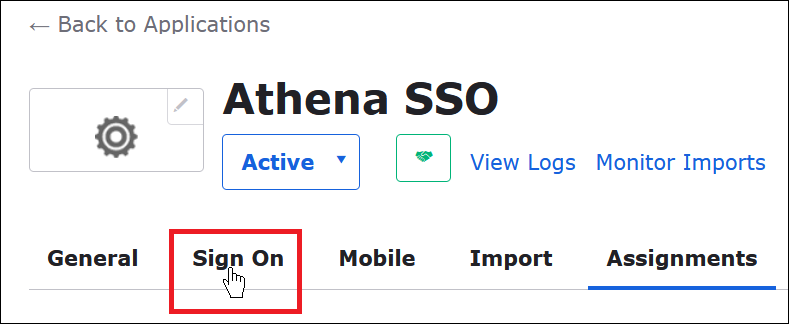

Pilih aplikasi yang ingin Anda temukan URL loginnya (misalnya, AthenAsso).

-

Pada halaman aplikasi Anda, pilih Sign On.

-

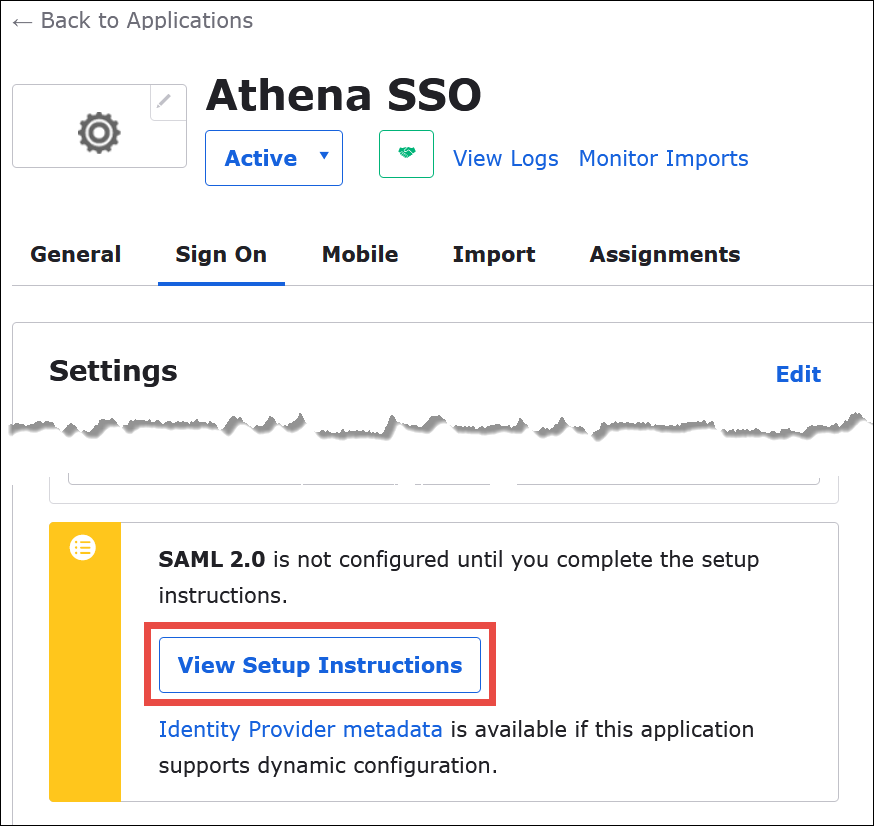

Pilih Lihat Petunjuk Pengaturan.

-

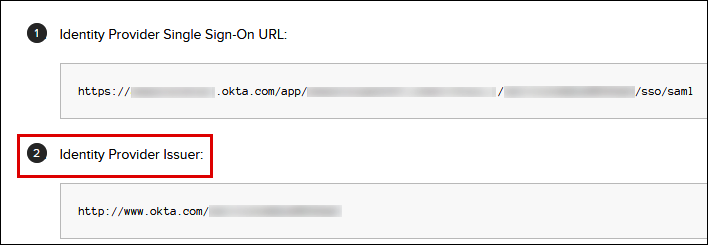

Pada halaman Cara Mengkonfigurasi SAFL 2.0 untuk Athena SSO, temukan URL untuk Identity Provider Issuer. Beberapa tempat di dasbor Okta menyebut URL ini sebagai ID penerbit SAMP.

-

Salin atau simpan nilai untuk URL Masuk Tunggal Penyedia Identitas.

Di bagian selanjutnya, saat Anda mengkonfigurasi koneksi ODBC, Anda akan memberikan nilai ini sebagai parameter koneksi URL Login untuk plugin SALL browser.

Mengkonfigurasi koneksi SAMP ODBC browser ke Athena

Sekarang Anda siap untuk mengkonfigurasi koneksi SALL browser ke Athena menggunakan program Sumber Data ODBC di Windows.

Untuk mengkonfigurasi koneksi SAMP ODBC browser ke Athena

-

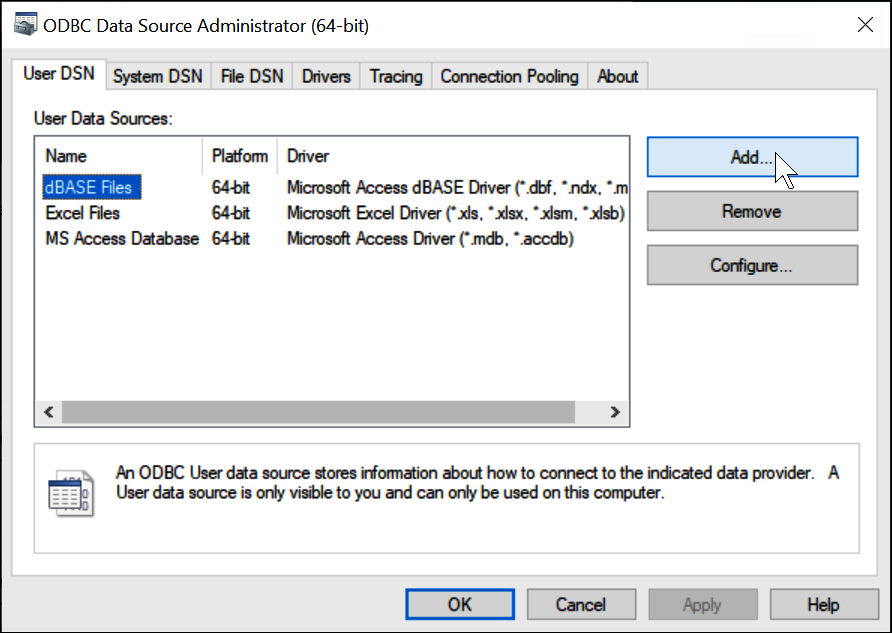

Di Windows, luncurkan program Sumber Data ODBC.

-

Dalam program Administrator Sumber Data ODBC, pilih Tambah.

-

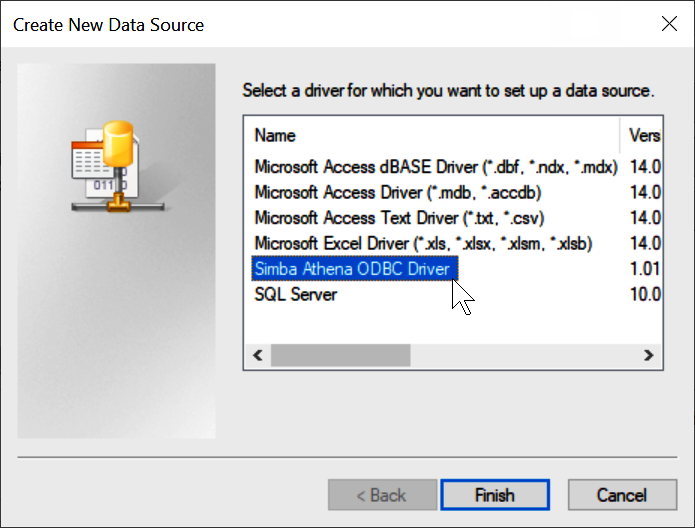

Pilih Simba Athena ODBC Driver, lalu pilih Finish.

-

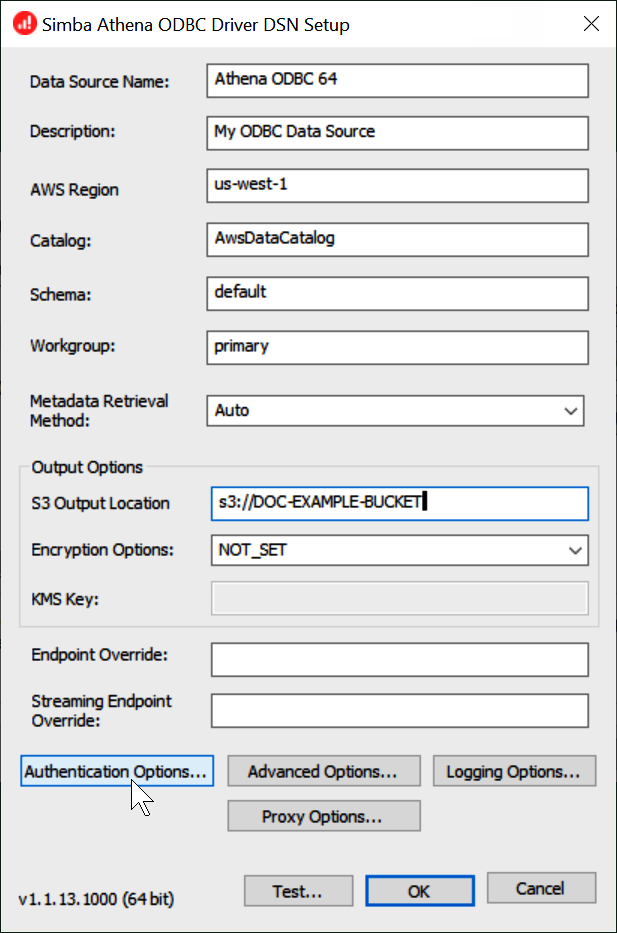

Di Simba Athena ODBC Driver DSN Setup dialog, masukkan nilai yang dijelaskan.

-

Untuk Nama Sumber Data, masukkan nama untuk sumber data Anda (misalnya, Athena ODBC 64).

-

Untuk Deskripsi, masukkan deskripsi untuk sumber data Anda.

-

Untuk Wilayah AWS, masukkan Wilayah AWS yang Anda gunakan (misalnya,

us-west-1). -

Untuk Lokasi Output S3, masukkan jalur Amazon S3 tempat Anda ingin output disimpan.

-

-

Pilih Opsi Otentikasi.

-

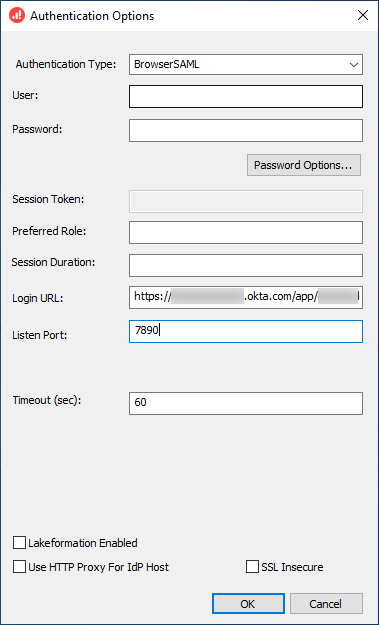

Dalam kotak dialog Opsi Otentikasi, pilih atau masukkan nilai berikut.

-

Untuk Jenis Otentikasi, pilih BrowsersAML.

-

Untuk URL Login, masukkan URL Single Sign-On Penyedia Identitas yang Anda peroleh dari dasbor Okta.

-

Untuk Listen Port, masukkan 7890.

-

Untuk Timeout (detik), masukkan nilai batas waktu koneksi dalam hitungan detik.

-

-

Pilih OK untuk menutup Opsi Otentikasi.

-

Pilih Uji untuk menguji koneksi, atau OK untuk menyelesaikan.