Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Tutorial ini menunjukkan cara mengkonfigurasi Okta, AWS Lake Formation, AWS Identity and Access Management izin, dan driver JDBC Athena untuk SAML mengaktifkan penggunaan federasi berbasis Athena. Lake Formation menyediakan kontrol akses berbutir halus atas data yang tersedia di Athena untuk pengguna berbasis. SAML Untuk mengatur konfigurasi ini, tutorial menggunakan konsol pengembang Okta, AWS IAMdan konsol Lake Formation, dan alat SQL Workbench/J.

Prasyarat

Tutorial ini mengasumsikan bahwa Anda telah melakukan hal berikut:

-

Membuat akun Amazon Web Services. Untuk membuat akun, kunjungiAmazon Web Services

. -

Menyiapkan lokasi hasil kueripara Athena en Amazon S3.

-

Mendaftarkan lokasi bucket data Amazon S3dengan Lake Formation.

-

Mendefinisikan database dan tabel pada AWS Glue Katalog Data yang mengarah ke data Anda di Amazon S3.

-

Jika Anda belum mendefinisikan tabel, jalankan AWS Glue crawler atau gunakan Athena untuk menentukan database dan satu atau beberapa tabel untuk data yang ingin Anda akses.

-

Tutorial ini menggunakan tabel berdasarkan dataset perjalanan NYC taksi

yang tersedia di Registry data terbuka pada AWS . Tutorial menggunakan nama database tripdbdan nama tabelnyctaxi.

-

Langkah tutorial

Langkah 1: Buat akun Okta

Tutorial ini menggunakan Okta sebagai penyedia identitas SAML berbasis. Jika Anda belum memiliki akun Okta, Anda dapat membuat akun gratis. Akun Okta diperlukan agar Anda dapat membuat aplikasi Okta untuk SAML otentikasi.

Untuk membuat akun

-

Untuk menggunakan Okta, navigasikan keHalaman pendaftaran developer Okta

dan membuat akun percobaan Okta gratis. Layanan Edisi Developer tidak dipungut biaya hingga batas yang ditentukan oleh Okta dideveloper.okta.com/pricing . -

Saat Anda menerima email aktivasi, aktifkan akun Anda.

Nama domain Okta akan diberikan kepada Anda. Simpan nama domain untuk referensi. Kemudian, Anda menggunakan nama domain (

<okta-idp-domain>) dalam JDBC string yang terhubung ke Athena.

Langkah 2: Tambahkan pengguna dan grup ke Okta

Pada langkah ini, Anda menggunakan konsol Okta untuk melakukan tugas berikut:

-

Buat dua pengguna Okta.

-

Buat dua grup Okta.

-

Tambahkan satu pengguna Okta ke setiap grup Okta.

Untuk menambahkan pengguna ke Okta

-

Setelah Anda mengaktifkan akun Okta Anda, masuk sebagai pengguna administratif ke domain Okta yang ditetapkan.

-

Di panel navigasi kiri, pilihDirektori, lalu pilihOrang.

-

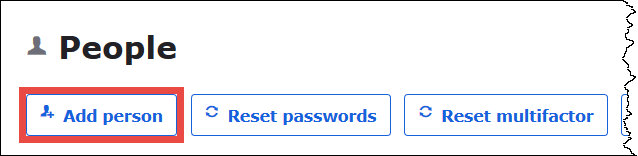

Pilih Tambah Orang untuk menambahkan pengguna baru yang akan mengakses Athena melalui driver. JDBC

-

DiTambahkan OrangDi kotak dialog, masukkan informasi yang diperlukan.

-

Masukkan nilai untukNama depandanNama terakhir. Tutorial ini menggunakan

athena-okta-user. -

MasukkanNama penggunadanEmail utama. Tutorial ini menggunakan

athena-okta-user@anycompany.com. -

UntukKata SandiPilihDitetapkan oleh admin, dan kemudian memberikan sandi. Tutorial ini membersihkan pilihan untukPengguna harus mengubah kata sandi pada login pertama; persyaratan keamanan Anda mungkin berbeda.

-

-

PilihSimpan dan Tambah Lainnya.

-

Masukkan informasi untuk pengguna lain. Contoh ini menambahkan pengguna analis bisnis

athena-ba-user@anycompany.com.

-

Pilih Simpan.

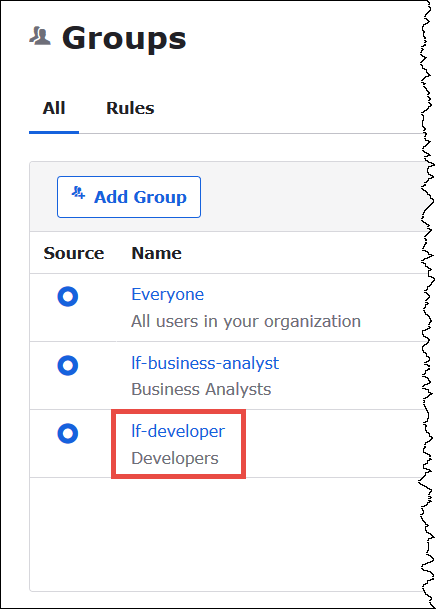

Dalam prosedur berikut, Anda menyediakan akses untuk dua grup Okta melalui driver JDBC Athena dengan menambahkan grup “Analis Bisnis” dan grup “Pengembang”.

Untuk menambahkan grup Okta

-

Dalam panel navigasi, pilih Groups lalu pilih Create New Group.

-

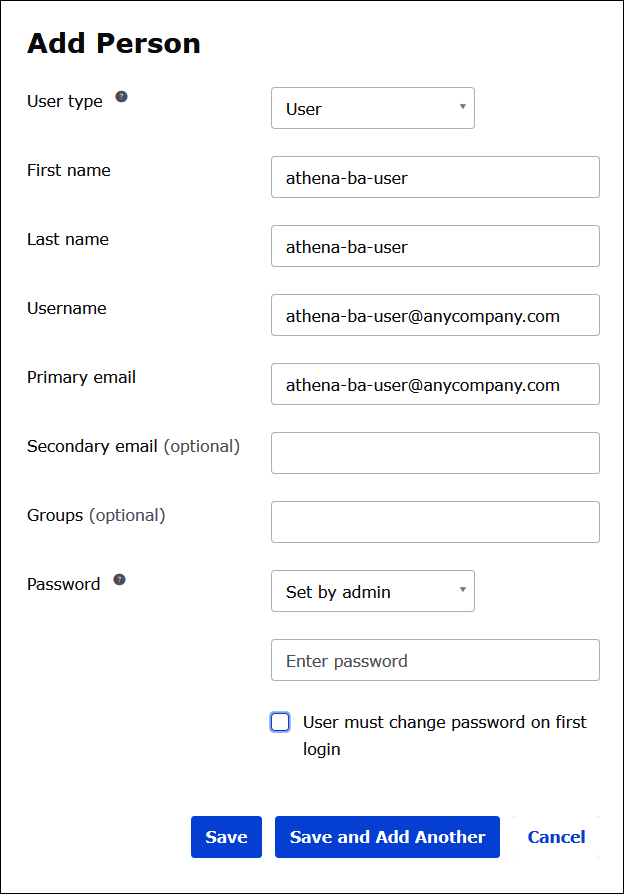

PadaGrup, pilihTambah Grup.

-

DiTambah GrupDi kotak dialog, masukkan informasi yang diperlukan.

-

Untuk Nama, masukkan

lf-business-analyst. -

Untuk Deskripsi Grup, masukkan

Business Analysts.

-

-

Pilih Tambahkan grup kunci.

-

PadaGrup, pilihTambah GrupSekali lagi. Kali ini Anda akan memasukkan informasi untuk grup Developer.

-

Masukkan informasi yang diperlukan.

-

Untuk Nama, masukkan

lf-developer. -

Untuk Deskripsi Grup, masukkan

Developers.

-

-

Pilih Tambahkan grup kunci.

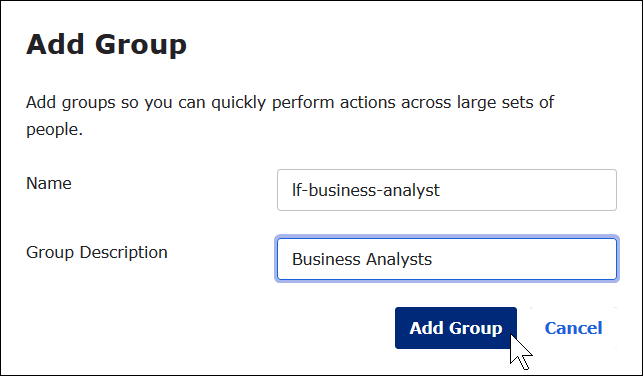

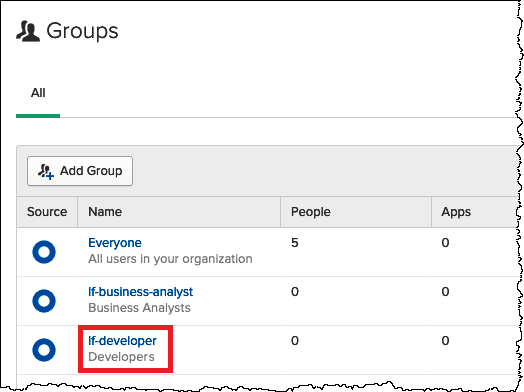

Setelah Anda memiliki dua pengguna dan dua grup, Anda siap untuk menambahkan pengguna ke setiap grup.

Untuk menambahkan pengguna ke grup

-

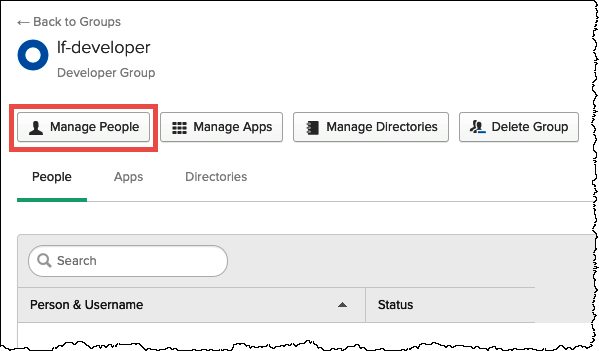

PadaGrup, pilihPengembang lfGrup yang baru saja Anda buat. Anda akan menambahkan salah satu pengguna Okta yang Anda buat sebagai developer ke grup ini.

-

PilihMengelola orang.

-

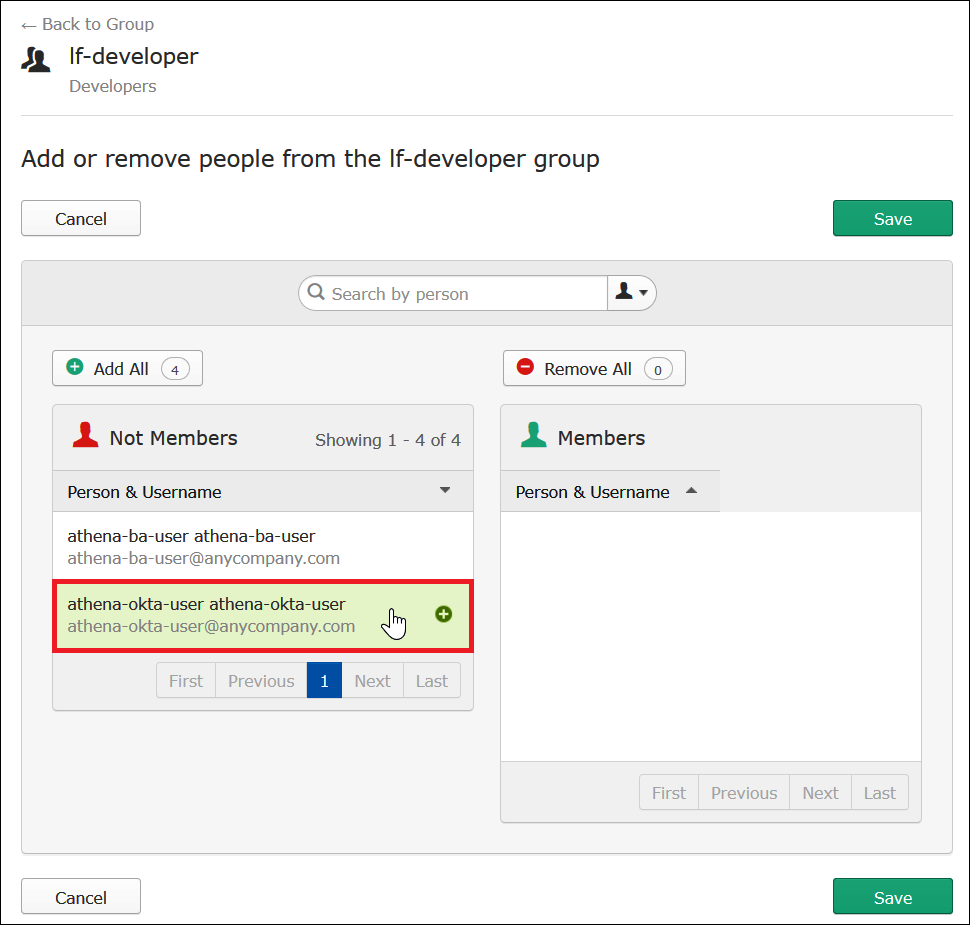

Dari daftar Bukan Anggota, pilih athena-okta-user.

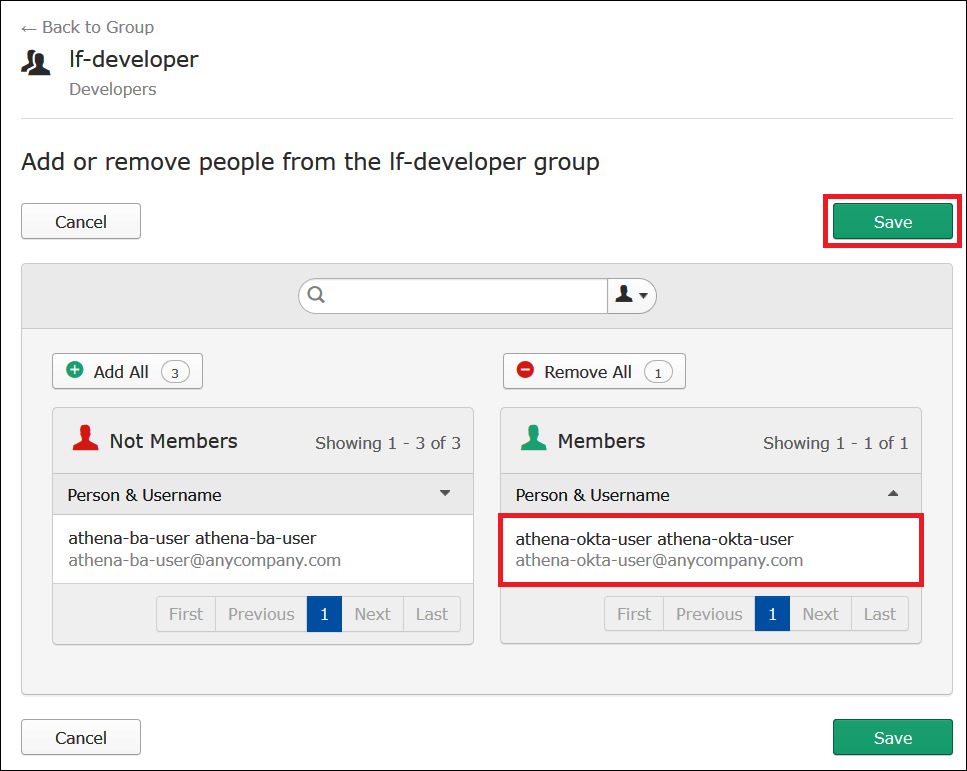

Entri untuk pengguna bergerak dariBukan anggotadaftar di sebelah kiri keAnggotaDaftar di sebelah kanan.

-

Pilih Simpan.

-

PilihKembali ke Grup, atau pilihDirektori, lalu pilihGrup.

-

Pilih lf-business-analystgrup.

-

PilihMengelola orang.

-

Tambahkan athena-ba-userke daftar Anggota lf-business-analystgrup, lalu pilih Simpan.

-

PilihKembali ke Grup, atau pilihDirektori,Grup.

ParameterGrupsekarang menunjukkan bahwa setiap grup memiliki satu pengguna Okta.

Langkah 3: Siapkan aplikasi Okta untuk SAML otentikasi

Pada langkah ini, Anda menggunakan konsol developer Okta untuk melakukan tugas berikut:

-

Tambahkan SAML aplikasi untuk digunakan dengan AWS.

-

Tetapkan aplikasi ke pengguna Okta.

-

Menetapkan aplikasi ke grup Okta.

-

Unduh metadata penyedia identitas yang dihasilkan untuk digunakan nanti dengan AWS.

Untuk menambahkan aplikasi untuk SAML otentikasi

-

Di panel navigasi Okta, pilih Aplikasi, Aplikasi sehingga Anda dapat mengonfigurasi aplikasi Okta untuk SAML otentikasi ke Athena.

-

KlikJelajahi Katalog Aplikasi.

-

Dalam kotak pencarian, masukkan

Redshift. -

PilihRedshift Amazon Web Services. Aplikasi Okta dalam tutorial ini menggunakan SAML integrasi yang ada untuk Amazon Redshift.

-

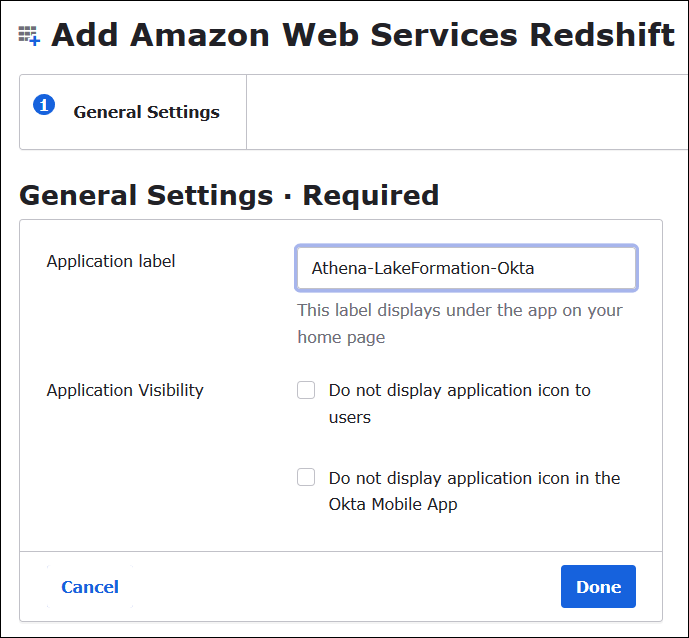

Pada halaman Amazon Web Services Redshift, pilih Tambah untuk membuat aplikasi SAML berbasis Amazon Redshift.

-

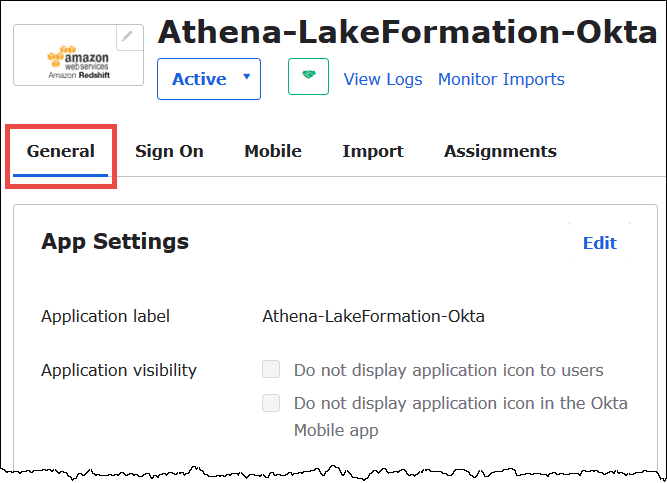

UntukAplikasi label, masukkan

Athena-LakeFormation-Okta, lalu pilihSelesai.

Sekarang setelah Anda membuat aplikasi Okta, Anda dapat menetapkannya ke pengguna dan grup yang Anda buat.

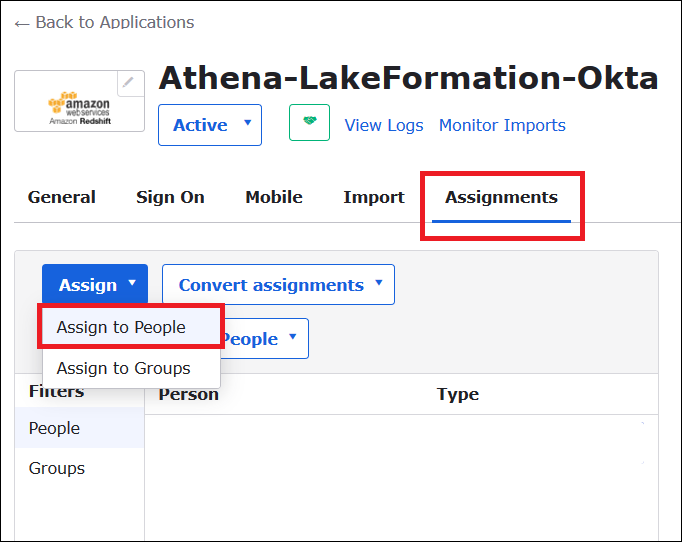

Menetapkan aplikasi ke pengguna dan grup

-

Pada halaman Aplikasi, pilih aplikasi Athena- LakeFormation -Okta.

-

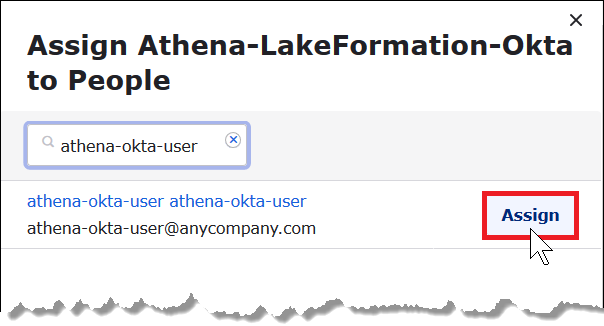

PadaPenugasantab, pilihTetapkan,Tugaskan ke Orang.

-

Di kotak dialog Tetapkan Athena LakeFormation - -Okta ke Orang, temukan pengguna yang Anda buat athena-okta-usersebelumnya.

-

PilihTetapkanuntuk menetapkan pengguna ke aplikasi.

-

PilihSimpan dan Kembali.

-

PilihSelesai.

-

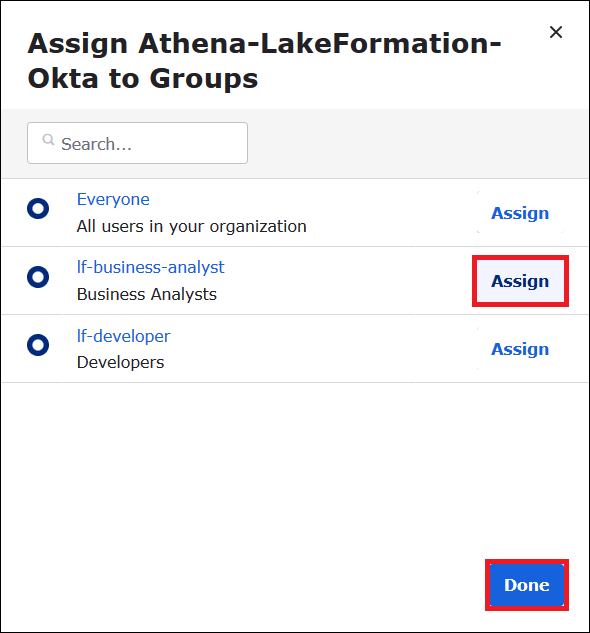

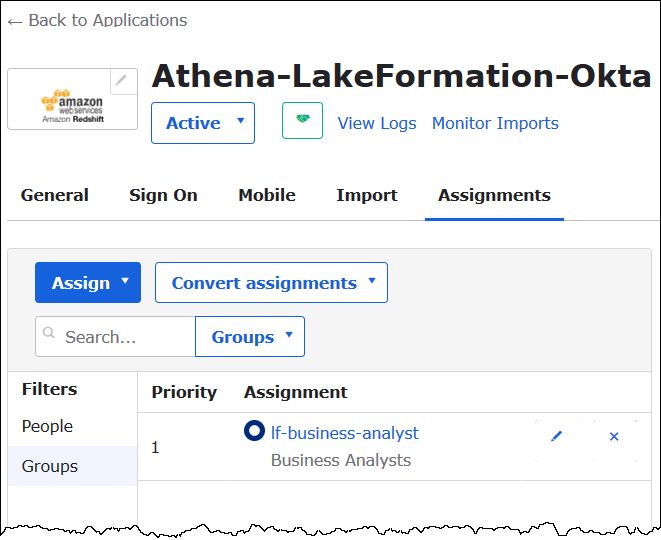

Pada tab Tugas untuk aplikasi Athena LakeFormation - -Okta, pilih Tetapkan, Tetapkan ke Grup.

-

Untuk lf-business-analyst, pilih Tetapkan untuk menetapkan aplikasi Athena- LakeFormation -Okta ke lf-business-analystgrup, lalu pilih Selesai.

Grup muncul dalam daftar grup untuk aplikasi.

Sekarang Anda siap mengunduh metadata aplikasi penyedia identitas untuk digunakan AWS.

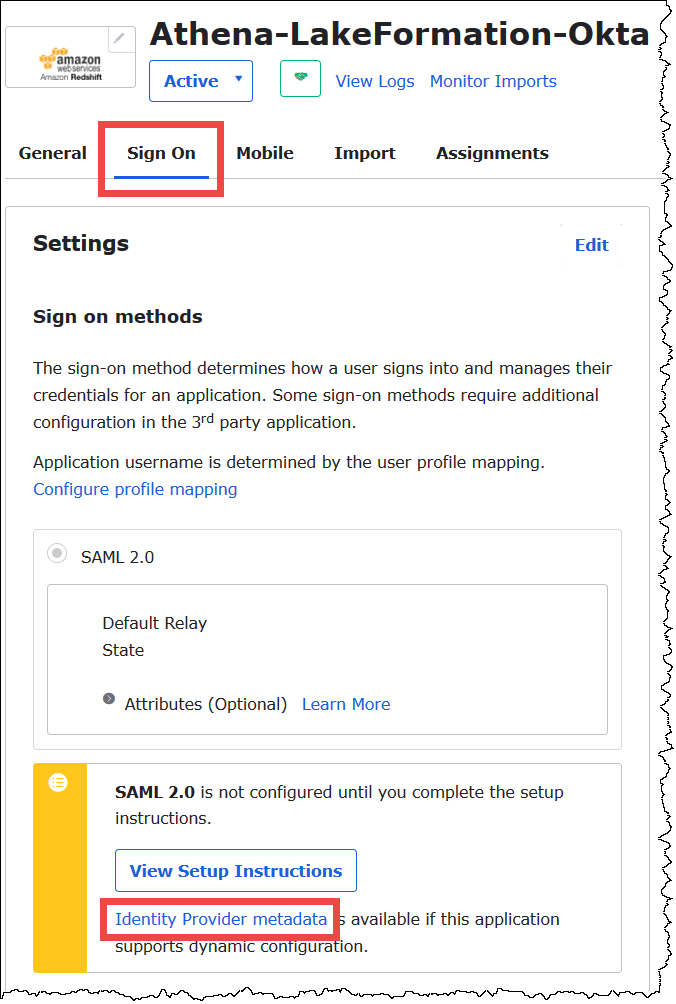

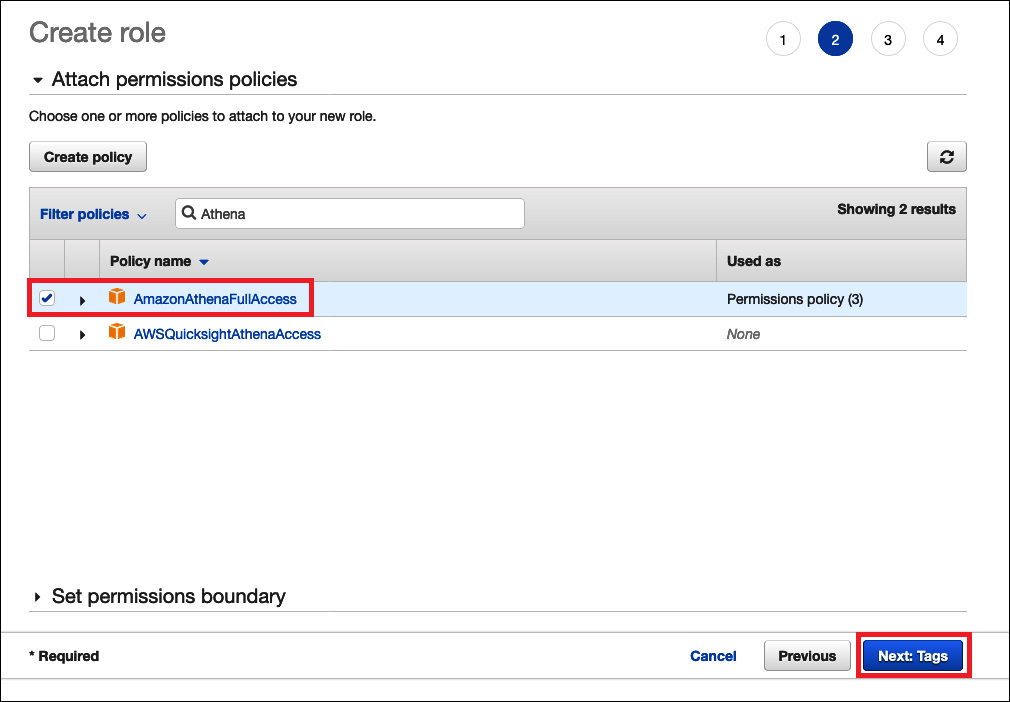

Untuk mengunduh metadata aplikasi

-

Pilih aplikasi OktaTanda Padatab, dan kemudian klik kananMetadata penyedia identitas.

-

Pilih Simpan Tautan Sebagai untuk menyimpan metadata penyedia identitas, yang dalam XML format, ke file. Berikan nama yang Anda kenali (misalnya,

Athena-LakeFormation-idp-metadata.xml).

Langkah 4: Buat AWS SAMLIAMPeran akses Penyedia Identitas dan Lake Formation

Pada langkah ini, Anda menggunakan AWS Konsol Identity and Access Management (IAM) untuk melakukan tugas-tugas berikut:

-

Buat penyedia identitas untuk AWS.

-

Buat IAM peran untuk akses Lake Formation.

-

Tambahkan kebijakan AmazonAthenaFullAccess terkelola ke peran.

-

Tambahkan kebijakan untuk Lake Formation dan AWS Glue untuk peran.

-

Menambahkan kebijakan untuk Athena hasil kueri untuk peran.

Untuk membuat AWS SAMLpenyedia identitas

-

Masuk ke konsol akun Amazon Web Services sebagai administrator akun Amazon Web Services dan navigasikan ke IAMkonsol (https://console.aws.amazon.com/iam/

). -

Di panel navigasi, pilih Penyedia identitas, lalu klik Tambah penyedia.

-

Pada layar Konfigurasi penyedia, masukkan informasi berikut:

-

Untuk tipe Provider, pilih SAML.

-

Untuk nama Penyedia, masukkan

AthenaLakeFormationOkta. -

Untuk dokumen Metadata, gunakan opsi Pilih file untuk mengunggah file XML metadata penyedia identitas (iDP) yang Anda unduh.

-

-

Pilih Tambah penyedia.

Selanjutnya, Anda membuat IAM peran untuk AWS Lake Formation akses. Anda menambahkan dua inline kebijakan untuk peran. Satu kebijakan memberikan izin untuk mengakses Lake Formation dan AWS Glue APIs. Kebijakan lainnya menyediakan akses ke Athena dan lokasi hasil kueri Athena di Amazon S3.

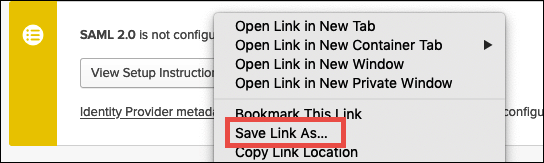

Untuk membuat IAM peran untuk AWS Lake Formation akses

-

Di panel navigasi IAM konsol, pilih Peran, lalu pilih Buat peran.

-

Pada halaman Buat peran, lakukan langkah-langkah berikut:

-

Untuk Pilih jenis entitas tepercaya, pilih Federasi SAML 2.0.

-

Untuk SAMLpenyedia, pilih AthenaLakeFormationOkta.

-

Untuk SAMLpenyedia, pilih opsi Izinkan terprogram dan AWS Management Console akses.

-

Pilih Berikutnya: Izin.

-

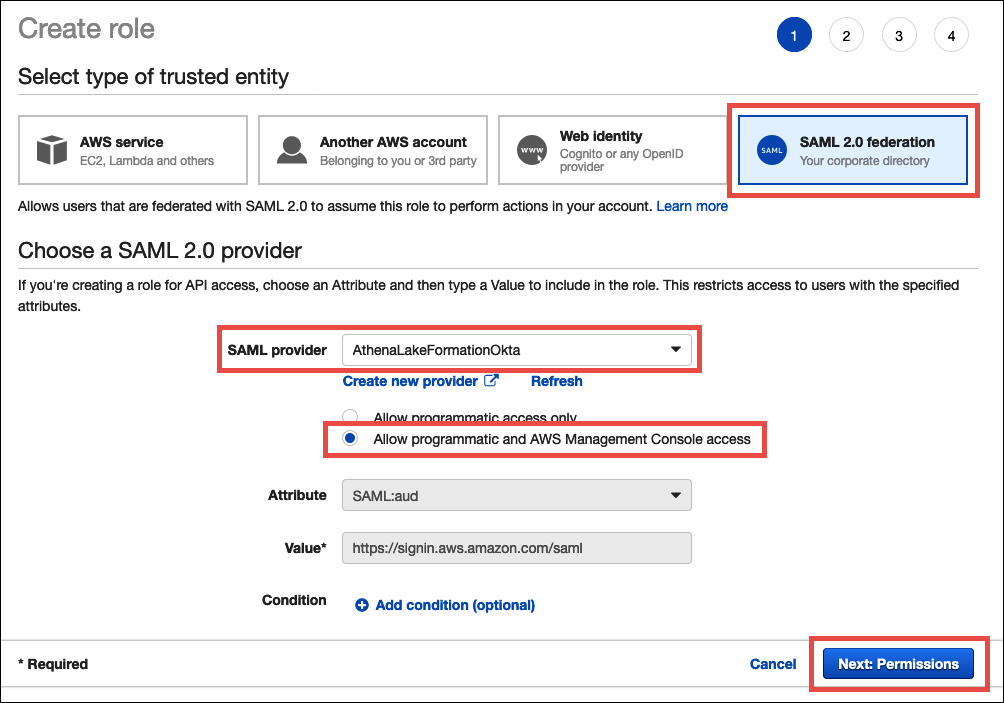

-

PadaMelampirkan kebijakan Izinhalaman, untukKebijakan filter, masukkan

Athena. -

Pilih kebijakan AmazonAthenaFullAccessterkelola, lalu pilih Berikutnya: Tag.

-

Pada halaman Tambahkan tanda, pilih Berikutnya:

-

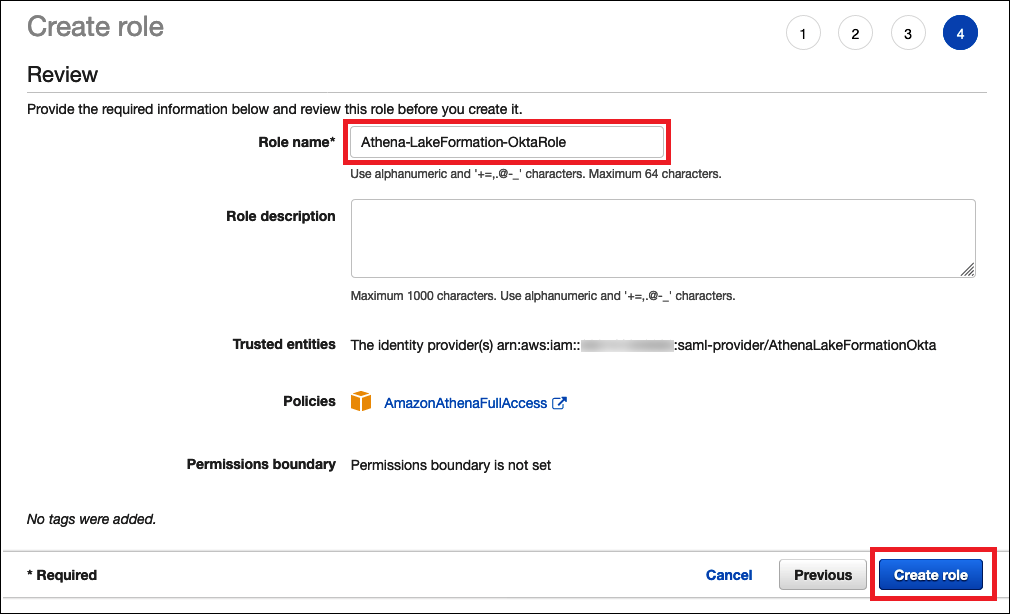

Pada halaman Ulasan, untuk nama Peran, masukkan nama untuk peran (misalnya,

Athena-LakeFormation-OktaRole), dan kemudian pilih Buat peran.

Selanjutnya, Anda menambahkan kebijakan inline yang memungkinkan akses ke Lake Formation, AWS Glue APIs, dan hasil kueri Athena di Amazon S3.

Setiap kali Anda menggunakan IAM kebijakan, pastikan Anda mengikuti praktik IAM terbaik. Untuk informasi selengkapnya, lihat Praktik terbaik keamanan IAM di Panduan IAM Pengguna.

Untuk menambahkan kebijakan inline ke peran Lake Formation dan AWS Glue

-

Dari daftar peran di IAM konsol, pilih yang baru dibuat

Athena-LakeFormation-OktaRole. -

PadaRingkasanhalaman untuk peran, padaIzintab, pilihTambahkan kebijakan inline.

-

Pada halaman Buat kebijakan, pilih JSON.

-

Tambahkan kebijakan inline seperti berikut ini yang menyediakan akses ke Lake Formation dan AWS Glue APIs.

{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": [ "lakeformation:GetDataAccess", "glue:GetTable", "glue:GetTables", "glue:GetDatabase", "glue:GetDatabases", "glue:CreateDatabase", "glue:GetUserDefinedFunction", "glue:GetUserDefinedFunctions" ], "Resource": "*" } } -

Pilih Tinjau kebijakan.

-

Untuk Nama, masukkan nama untuk kebijakan (misalnya,

LakeFormationGlueInlinePolicy). -

Pilih Buat kebijakan.

Untuk menambahkan kebijakan inline untuk peran untuk lokasi hasil permintaan Athena

-

PadaRingkasanhalaman untuk

Athena-LakeFormation-OktaRoleperan, padaIzintab, pilihTambahkan kebijakan inline. -

Pada halaman Buat kebijakan, pilih JSON.

-

Tambahkan kebijakan inline seperti berikut yang memungkinkan akses peran ke lokasi hasil permintaan Athena. Ganti

<athena-query-results-bucket>placeholder dalam contoh dengan nama bucket Amazon S3 Anda.{ "Version": "2012-10-17", "Statement": [ { "Sid": "AthenaQueryResultsPermissionsForS3", "Effect": "Allow", "Action": [ "s3:ListBucket", "s3:PutObject", "s3:GetObject" ], "Resource": [ "arn:aws:s3:::<athena-query-results-bucket>", "arn:aws:s3:::<athena-query-results-bucket>/*" ] } ] } -

Pilih Tinjau kebijakan.

-

Untuk Nama, masukkan nama untuk kebijakan (misalnya,

AthenaQueryResultsInlinePolicy). -

Pilih Buat kebijakan.

Selanjutnya, Anda menyalin peran akses Lake Formation dan SAML penyedia yang Anda buat. ARN ARN Ini diperlukan saat Anda mengkonfigurasi SAML aplikasi Okta di bagian tutorial selanjutnya.

Untuk menyalin peran ARN dan penyedia SAML identitas ARN

-

Di IAM konsol, pada halaman Ringkasan untuk

Athena-LakeFormation-OktaRoleperan, pilih ikon Salin ke clipboard di sebelah Peran. ARN Ini ARN memiliki format sebagai berikut:arn:aws:iam::<account-id>:role/Athena-LakeFormation-OktaRole -

Simpan penuh dengan ARN aman untuk referensi nanti.

-

Di panel navigasi IAM konsol, pilih Penyedia identitas.

-

Pilih AthenaLakeFormationOktapenyedia.

-

Pada halaman Ringkasan, pilih ikon Salin ke clipboard di sebelah Penyedia. ARN ARNSeharusnya terlihat seperti berikut:

arn:aws:iam::<account-id>:saml-provider/AthenaLakeFormationOkta -

Simpan penuh dengan ARN aman untuk referensi nanti.

Langkah 5: Tambahkan IAM peran dan Penyedia SAML Identitas ke aplikasi Okta

Pada langkah ini, Anda kembali ke konsol developer Okta dan melakukan tugas berikut:

-

Tambahkan URL atribut Lake Formation pengguna dan grup ke aplikasi Okta.

-

Tambahkan ARN untuk penyedia identitas dan ARN untuk IAM peran ke aplikasi Okta.

-

Salin ID aplikasi Okta. ID aplikasi Okta diperlukan di JDBC profil yang terhubung ke Athena.

Untuk menambahkan URL atribut Lake Formation pengguna dan grup ke aplikasi Okta

-

Masuk ke konsol developer Okta.

-

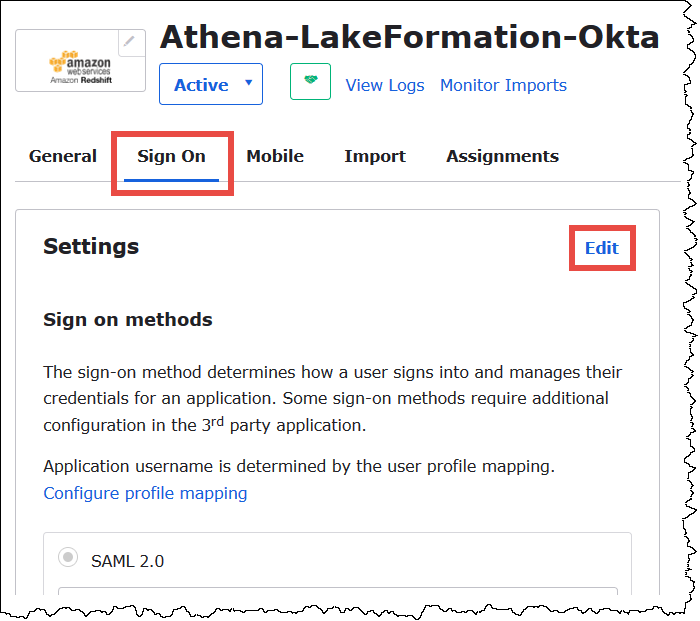

PilihAplikasitab, dan kemudian pilih

Athena-LakeFormation-Oktaaplikasi. -

Pilih padaTanda Padatab untuk aplikasi, dan kemudian pilihMengedit.

-

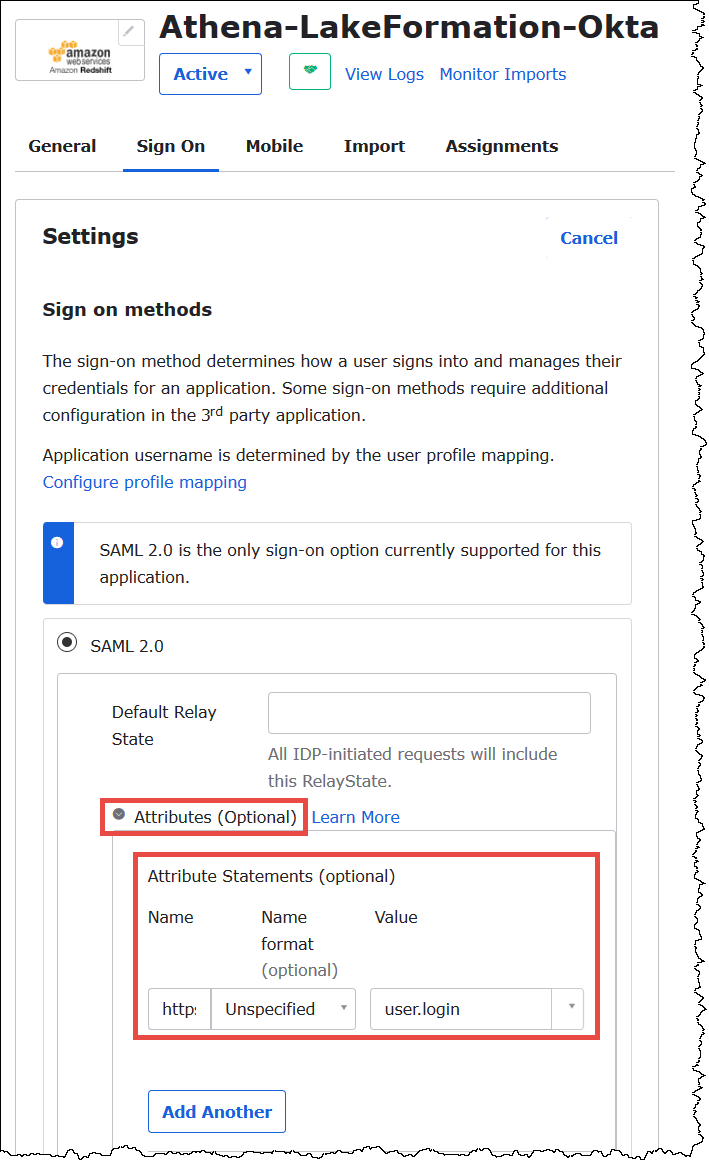

PilihAtribut (opsional)untuk memperluasnya.

-

UntukPernyataan atribut (opsional), tambahkan atribut berikut:

-

Untuk Nama, masukkan

https://lakeformation.amazon.com/SAML/Attributes/Username. -

Untuk Nilai, masukkan

user.login.

-

-

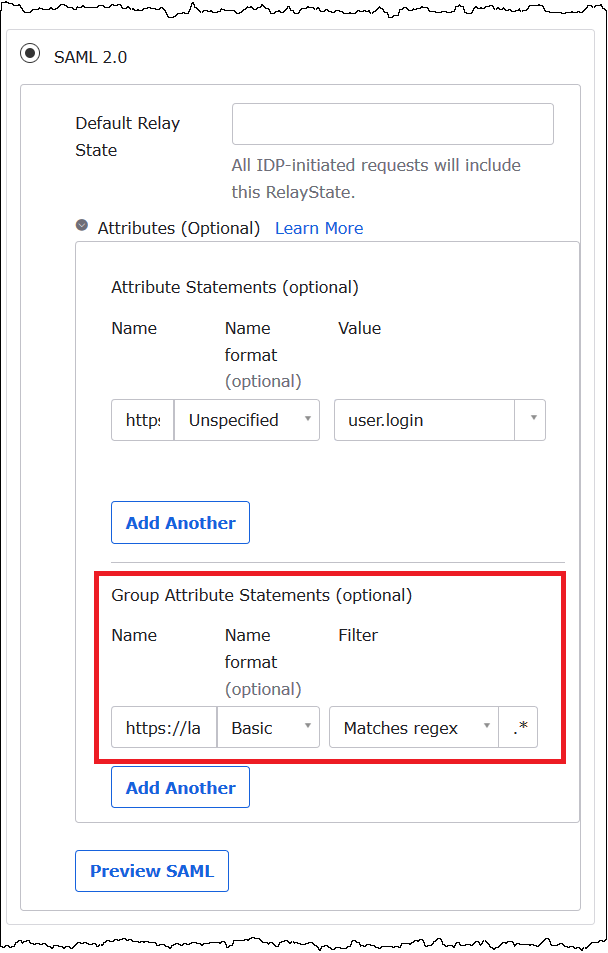

Di bawahKelompok Pernyataan Atribut (opsional), tambahkan atribut berikut:

-

Untuk Nama, masukkan

https://lakeformation.amazon.com/SAML/Attributes/Groups. -

UntukFormat nama, masukkan

Basic -

UntukFilterPilihCocok regex, dan kemudian masukkan

.*di kotak filter.

-

-

Gulir ke bawah ke bagian Pengaturan Masuk Lanjutan, di mana Anda akan menambahkan penyedia identitas dan IAM Peran ARNs ke aplikasi Okta.

Untuk menambahkan ARNs untuk penyedia identitas dan IAM peran ke aplikasi Okta

-

Untuk Idp ARN dan Role ARN, masukkan AWS penyedia identitas ARN dan peran ARN sebagai nilai yang dipisahkan koma dalam format

<saml-arn>,<role-arn>. String gabungan akan terlihat seperti berikut:arn:aws:iam::<account-id>:saml-provider/AthenaLakeFormationOkta,arn:aws:iam::<account-id>:role/Athena-LakeFormation-OktaRole

-

Pilih Simpan.

Selanjutnya, Anda menyalin ID aplikasi Okta. Anda akan membutuhkan ini nanti untuk JDBC string yang terhubung ke Athena.

Untuk mencari dan menyalin ID aplikasi Okta

-

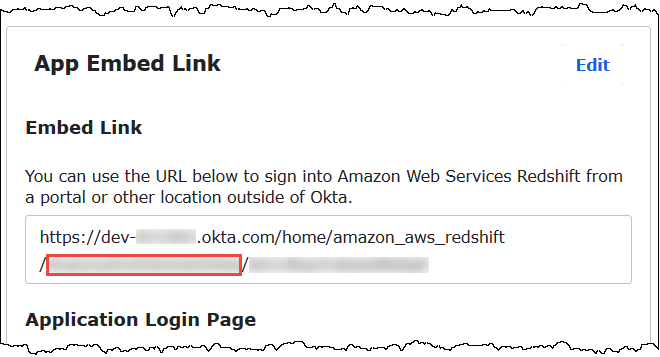

PilihUmumtab aplikasi Okta.

-

Gulir ke bawah keTautan Sematkan AplikasiBagian.

-

Dari Embed Link, salin dan simpan dengan aman bagian ID aplikasi Okta dari file. URL ID aplikasi Okta adalah bagian dari garis miring URL setelah

amazon_aws_redshift/tetapi sebelum garis miring berikutnya. Misalnya, jika URL berisiamazon_aws_redshift/aaa/bbb, ID aplikasi adalahaaa.

catatan

Tautan sematan tidak dapat digunakan untuk masuk langsung ke konsol Athena untuk melihat database. Izin Lake Formation untuk SAML pengguna dan grup hanya dikenali saat Anda menggunakan JDBC atau ODBC driver untuk mengirimkan kueri ke Athena. Untuk melihat database, Anda dapat menggunakan alat SQL Workbench/J, yang menggunakan JDBC driver untuk terhubung ke Athena. Alat SQL Workbench/J tercakup dalam. Langkah 7: Verifikasi akses melalui klien Athena JDBC

Langkah 6: Berikan izin pengguna dan grup melalui AWS Lake Formation

Pada langkah ini, Anda menggunakan konsol Lake Formation untuk memberikan izin pada tabel kepada SAML pengguna dan grup. Anda harus melakukan langkah-langkah berikut:

-

Tentukan ARN SAML pengguna Okta dan izin pengguna terkait di atas meja.

-

Tentukan ARN SAML grup Okta dan izin grup terkait di atas tabel.

-

Verifikasi izin yang Anda berikan.

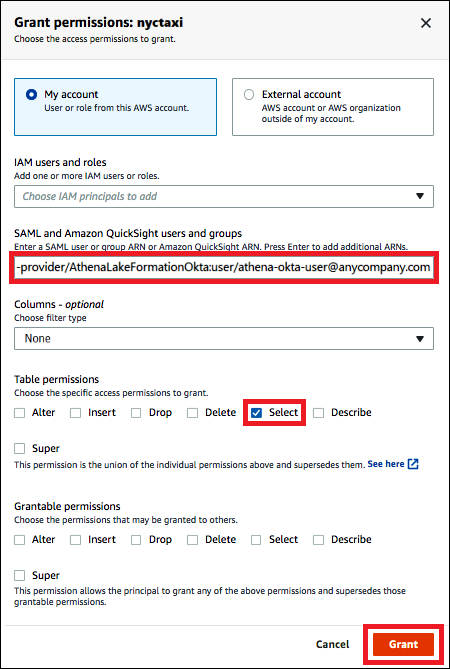

Untuk memberikan izin di Lake Formation untuk pengguna Okta

-

Masuk sebagai administrator data lake ke AWS Management Console.

Buka konsol Lake Formation di https://console.aws.amazon.com/lakeformation/

. -

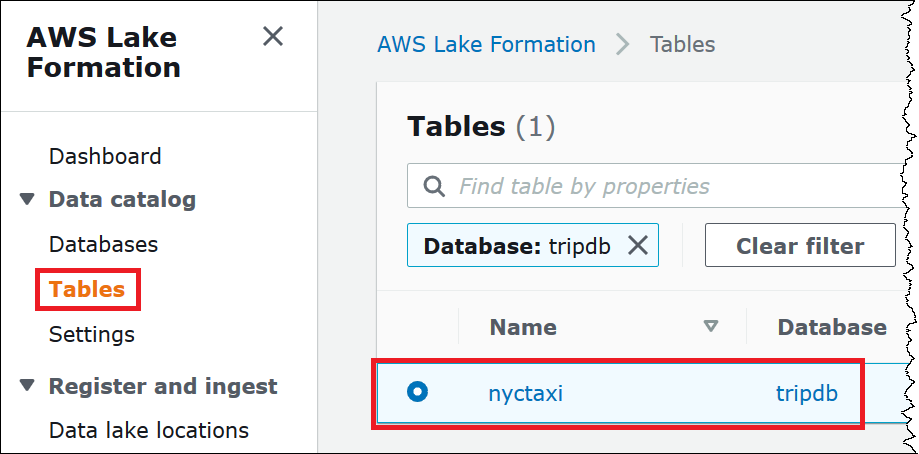

Dari panel navigasi, pilihTabel, kemudian pilih tabel yang ingin Anda berikan izin untuk. Tutorial ini menggunakan

nyctaxitabel daritripdbbasis data.

-

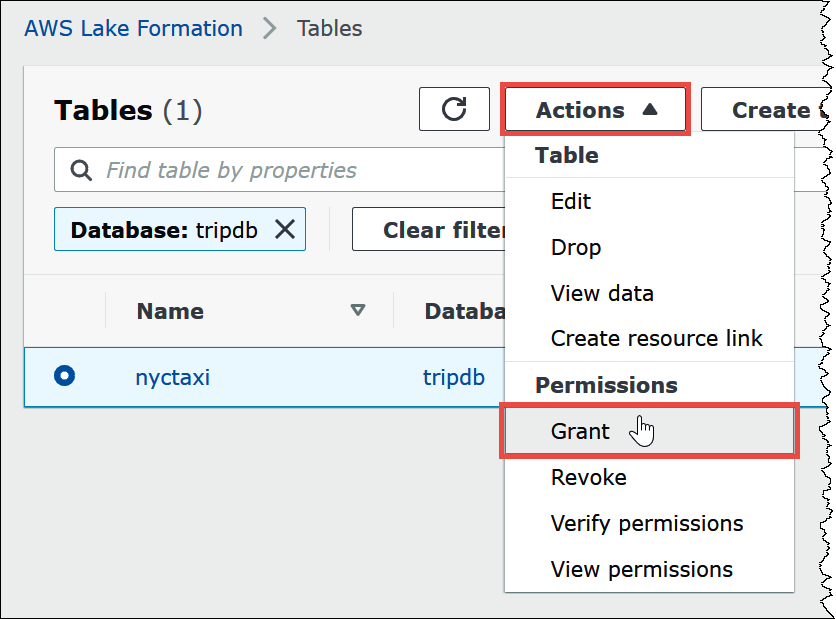

DariTindakanPilihIzin.

-

DiBerikan izin, masukkan informasi berikut:

-

Di bawah SAMLdan QuickSight pengguna dan grup Amazon, masukkan SAML pengguna Okta ARN dalam format berikut:

arn:aws:iam::<account-id>:saml-provider/AthenaLakeFormationOkta:user/<athena-okta-user>@<anycompany.com> -

UntukKolom, untukPilih jenis filter, dan opsional memilihSertakan kolomatauMengecualikan kolom.

-

GunakanPilih satu kolom atau lebihdi bawah filter untuk menentukan kolom yang ingin Anda sertakan atau kecualikan untuk atau dari pengguna.

-

UntukIzin tabelPilihPilih. Tutorial ini hanya memberikan

SELECT; kebutuhan Anda mungkin berbeda.

-

-

PilihIzin.

Sekarang Anda melakukan langkah serupa untuk grup Okta.

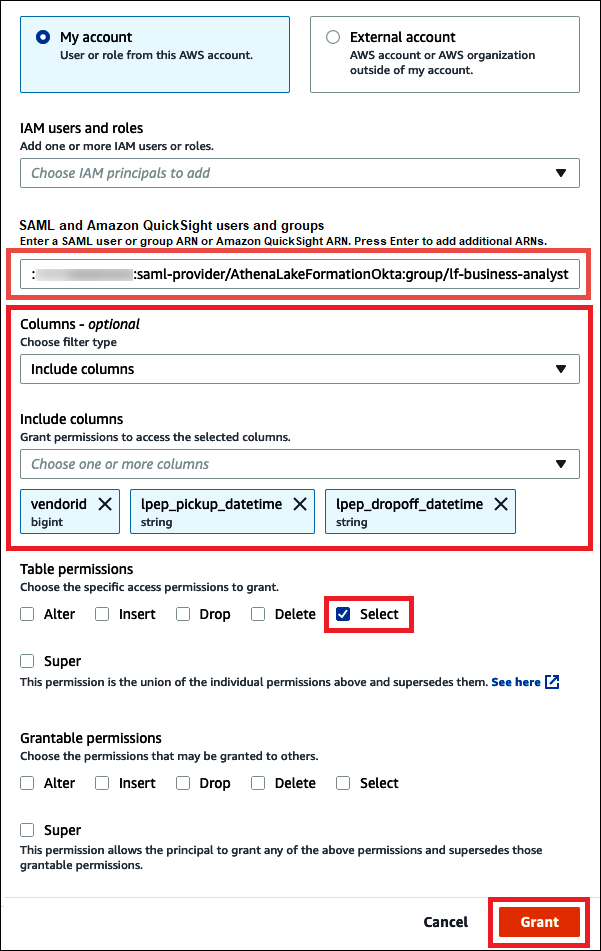

Untuk memberikan izin di Lake Formation untuk grup Okta

-

PadaTabelkonsol Lake Formation, pastikan bahwanyctaxitabel masih dipilih.

-

DariTindakanPilihIzin.

-

DiBerikan izin, masukkan informasi berikut:

-

Di bawah SAMLdan QuickSight pengguna dan grup Amazon, masukkan SAML grup Okta ARN dalam format berikut:

arn:aws:iam::<account-id>:saml-provider/AthenaLakeFormationOkta:group/lf-business-analyst -

UntukKolom,Pilih jenis filterPilihSertakan kolom.

-

UntukPilih satu kolom atau lebih, pilih tiga kolom pertama dari tabel.

-

UntukIzin tabel, pilih izin akses khusus untuk diberikan. Tutorial ini hanya memberikan

SELECT; kebutuhan Anda mungkin berbeda.

-

-

PilihIzin.

-

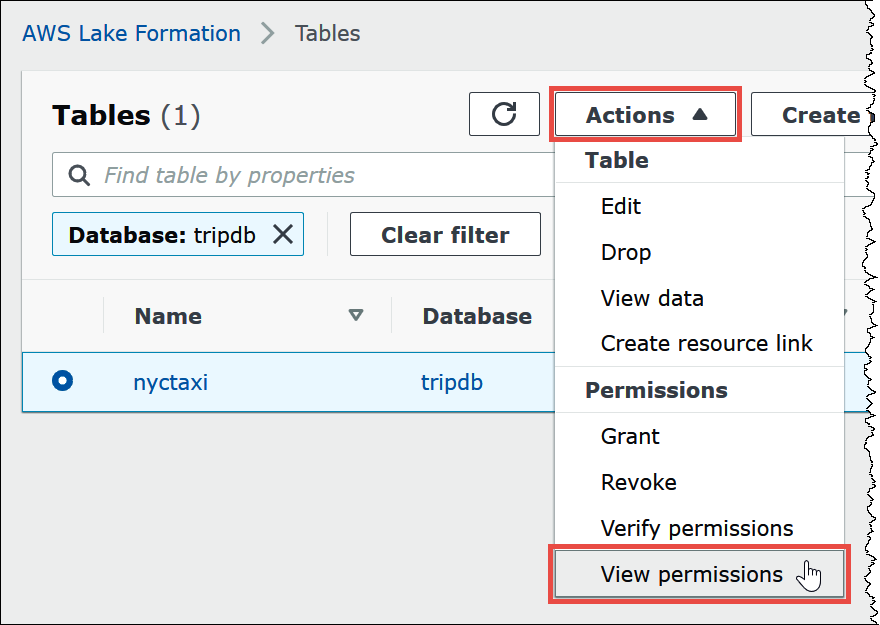

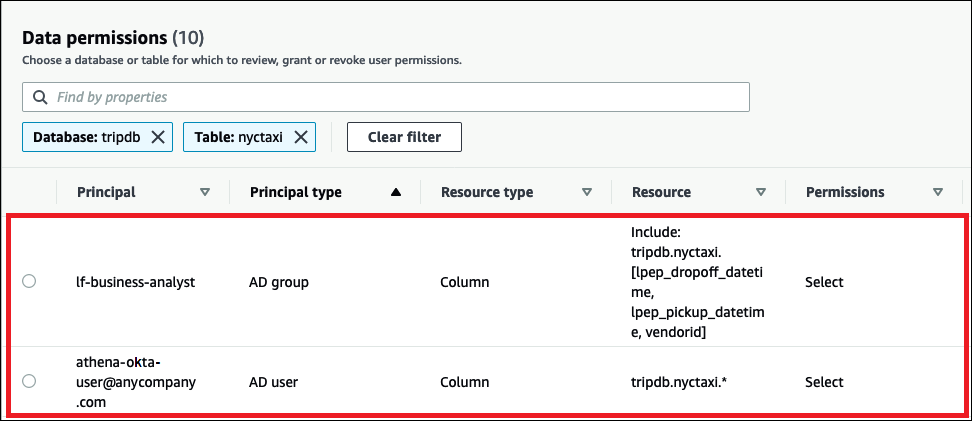

Untuk memverifikasi izin yang Anda berikan, pilihTindakan,Lihat izin.

Halaman izin data untuk

nyctaxitabel menunjukkan izin untuk athena-okta-userdan grup. lf-business-analyst

Langkah 7: Verifikasi akses melalui klien Athena JDBC

Sekarang Anda siap menggunakan JDBC klien untuk melakukan koneksi uji ke Athena sebagai pengguna SAML Okta.

Di bagian ini, Anda harus melakukan tugas berikut:

-

Siapkan klien pengujian - Unduh JDBC driver Athena, instal SQL Workbench, dan tambahkan driver ke Workbench. Tutorial ini menggunakan SQL Workbench untuk mengakses Athena melalui otentikasi Okta dan untuk memverifikasi izin Lake Formation.

-

Di SQL Meja Kerja:

-

Buat koneksi untuk pengguna Athena Okta.

-

Jalankan kueri tes sebagai pengguna Athena Okta.

-

Membuat dan menguji koneksi untuk pengguna analis bisnis.

-

-

Di konsol Okta, tambahkan pengguna analis bisnis ke grup developer.

-

Di konsol Lake Formation, konfigurasikan izin tabel untuk grup developer.

-

Di SQL Workbench, jalankan kueri pengujian sebagai pengguna analis bisnis dan verifikasi bagaimana perubahan izin memengaruhi hasil.

Untuk menyiapkan klien uji

-

Unduh dan ekstrak JDBC driver Athena yang kompatibel dengan Lake Formation (2.0.14 atau versi yang lebih baru) dari. Connect ke Amazon Athena dengan JDBC

-

Unduh dan instal alat SQL kueri SQLWorkbench/J

gratis, tersedia di bawah lisensi Apache 2.0 yang dimodifikasi. -

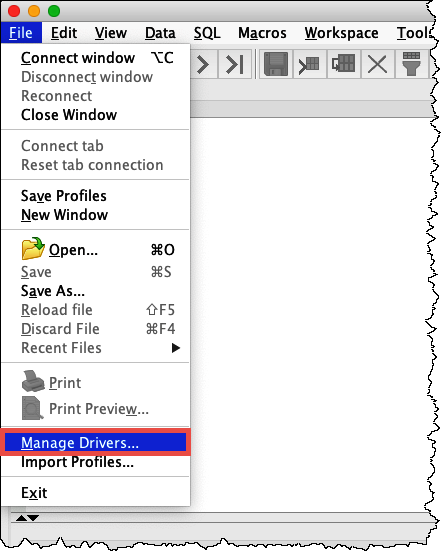

Di SQL Workbench, pilih File, lalu pilih Manage Drivers.

-

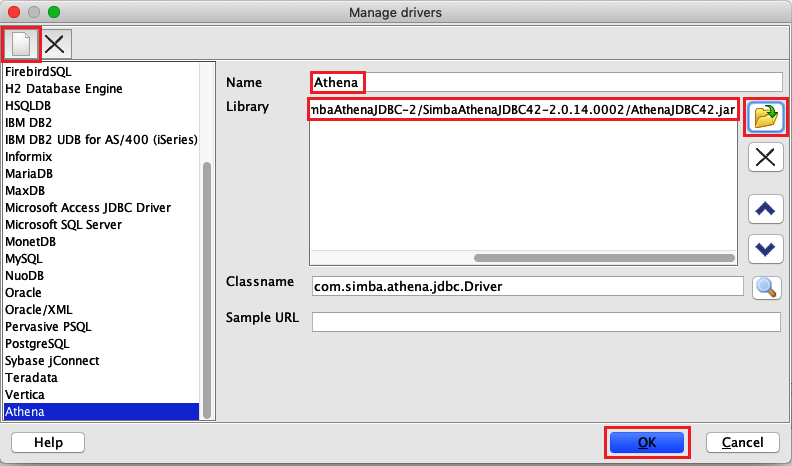

DiMengelola driver, lakukan langkah-langkah berikut:

-

Pilih ikon pemandu baru.

-

Untuk Nama, masukkan

Athena. -

Untuk Perpustakaan, telusuri dan pilih file Simba JDBC

.jarAthena yang baru saja Anda unduh. -

Pilih OKE.

-

Anda sekarang siap untuk membuat dan menguji koneksi untuk pengguna Athena Okta.

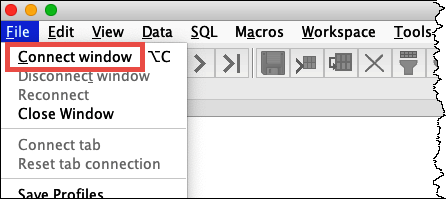

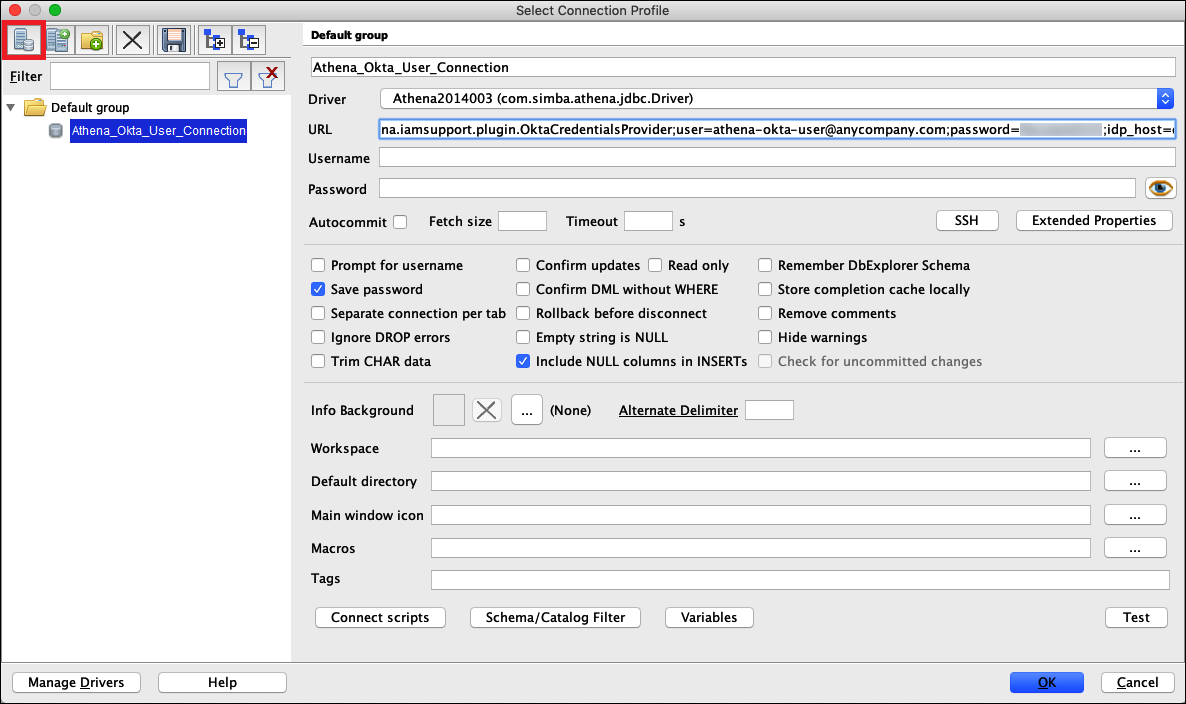

Untuk membuat koneksi untuk pengguna Okta

-

PilihBerkas,Connect jendela.

-

DiProfil koneksikotak dialog, membuat koneksi dengan memasukkan informasi berikut:

-

Di Nama , masukkan

Athena_Okta_User_Connection -

Untuk Pengemudi, pilih Pengemudi Simba JDBC Athena.

-

Untuk URL, lakukan salah satu hal berikut:

-

Untuk menggunakan koneksiURL, masukkan string koneksi satu baris. Contoh berikut menambahkan jeda baris untuk dibaca.

jdbc:awsathena://AwsRegion=region-id; S3OutputLocation=s3://amzn-s3-demo-bucket/athena_results; AwsCredentialsProviderClass=com.simba.athena.iamsupport.plugin.OktaCredentialsProvider; user=athena-okta-user@anycompany.com; password=password; idp_host=okta-idp-domain; App_ID=okta-app-id; SSL_Insecure=true; LakeFormationEnabled=true; -

Untuk menggunakan AWS berbasis profilURL, lakukan langkah-langkah berikut:

-

Konfigurasikan AWS Profil yang memiliki AWS file kredensial seperti contoh berikut.

[athena_lf_dev] plugin_name=com.simba.athena.iamsupport.plugin.OktaCredentialsProvider idp_host=okta-idp-domainapp_id=okta-app-iduid=athena-okta-user@anycompany.compwd=password -

Untuk URL, masukkan string koneksi satu baris seperti contoh berikut. Contoh menambahkan jeda baris untuk dibaca.

jdbc:awsathena://AwsRegion=region-id; S3OutputLocation=s3://amzn-s3-demo-bucket/athena_results; profile=athena_lf_dev; SSL_Insecure=true; LakeFormationEnabled=true;

-

Perhatikan bahwa contoh-contoh ini adalah representasi dasar dari yang URL diperlukan untuk terhubung ke Athena. Untuk daftar lengkap parameter yang didukung diURL, lihat JDBCdokumentasi.

-

Gambar berikut menunjukkan profil koneksi SQL Workbench yang menggunakan koneksiURL.

-

Sekarang bahwa Anda telah membuat koneksi untuk pengguna Okta, Anda dapat mengujinya dengan mengambil beberapa data.

Untuk menguji koneksi untuk pengguna Okta

-

PilihUji, dan kemudian verifikasi bahwa koneksi berhasil.

-

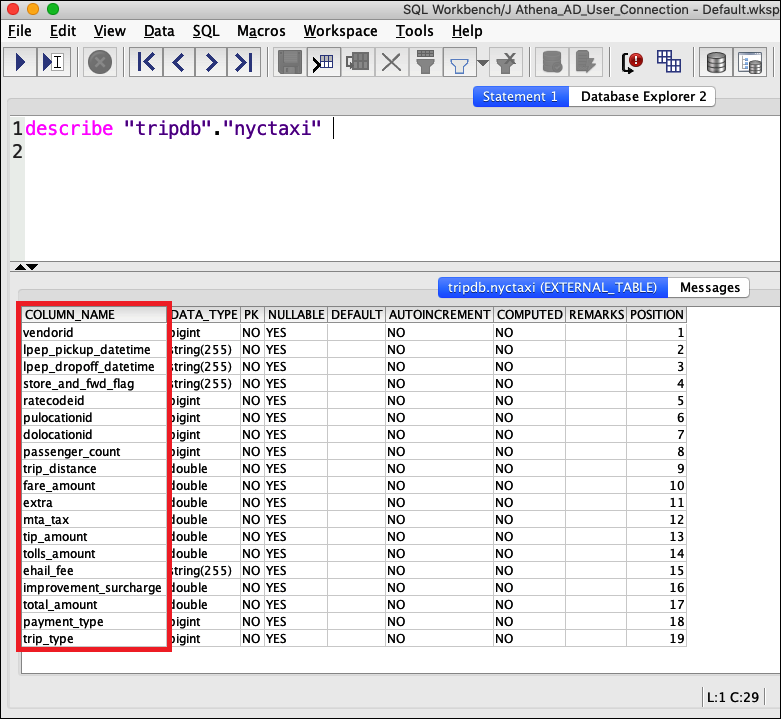

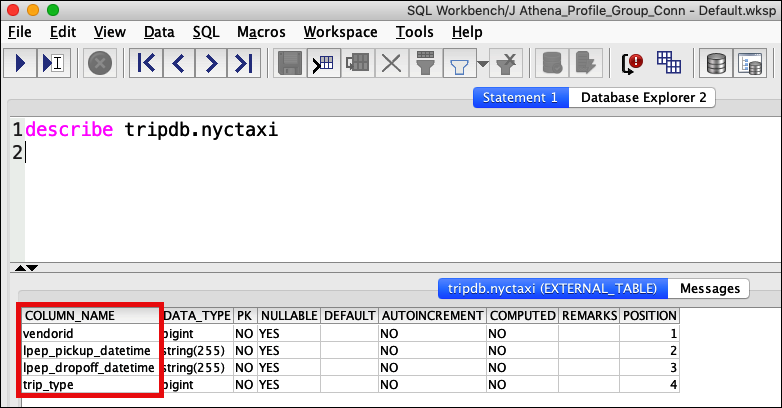

Dari jendela Pernyataan SQL Workbench, jalankan SQL

DESCRIBEperintah berikut. Verifikasi bahwa semua kolom ditampilkan.DESCRIBE "tripdb"."nyctaxi"

-

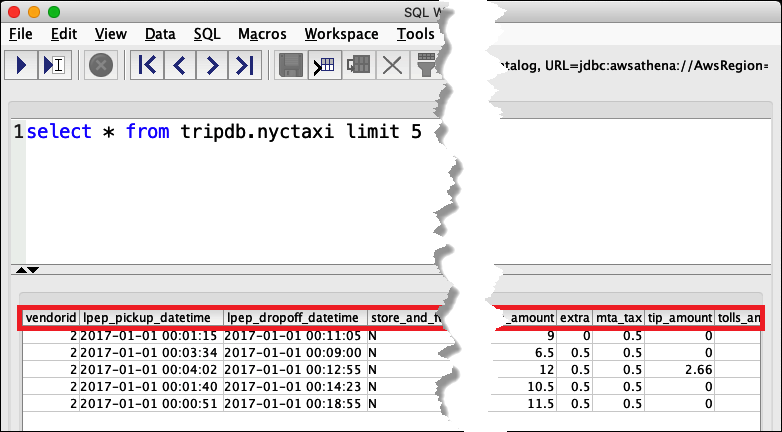

Dari jendela Pernyataan SQL Workbench, jalankan SQL

SELECTperintah berikut. Verifikasi bahwa semua kolom ditampilkan.SELECT * FROM tripdb.nyctaxi LIMIT 5

Selanjutnya, Anda memverifikasi bahwa athena-ba-user, sebagai anggota lf-business-analystgrup, hanya memiliki akses ke tiga kolom pertama dari tabel yang Anda tentukan sebelumnya di Lake Formation.

Untuk memverifikasi akses untuk athena-ba-user

-

Di SQL Meja kerja, di kotak dialog Profil koneksi, buat profil koneksi lain.

-

Untuk nama profil koneksi, masukkan

Athena_Okta_Group_Connection. -

Untuk Driver, pilih driver Simba JDBC Athena.

-

Untuk URL, lakukan salah satu hal berikut:

-

Untuk menggunakan koneksiURL, masukkan string koneksi satu baris. Contoh berikut menambahkan jeda baris untuk dibaca.

jdbc:awsathena://AwsRegion=region-id; S3OutputLocation=s3://amzn-s3-demo-bucket/athena_results; AwsCredentialsProviderClass=com.simba.athena.iamsupport.plugin.OktaCredentialsProvider; user=athena-ba-user@anycompany.com; password=password; idp_host=okta-idp-domain; App_ID=okta-application-id; SSL_Insecure=true; LakeFormationEnabled=true; -

Untuk menggunakan AWS berbasis profilURL, lakukan langkah-langkah berikut:

-

Konfigurasikan AWS profil yang memiliki file kredensial seperti contoh berikut.

[athena_lf_ba] plugin_name=com.simba.athena.iamsupport.plugin.OktaCredentialsProvider idp_host=okta-idp-domainapp_id=okta-application-iduid=athena-ba-user@anycompany.compwd=password -

Untuk URL, masukkan string koneksi satu baris seperti berikut ini. Contoh menambahkan jeda baris untuk dibaca.

jdbc:awsathena://AwsRegion=region-id; S3OutputLocation=s3://amzn-s3-demo-bucket/athena_results; profile=athena_lf_ba; SSL_Insecure=true; LakeFormationEnabled=true;

-

-

-

-

PilihUjiuntuk mengkonfirmasi bahwa koneksi berhasil.

-

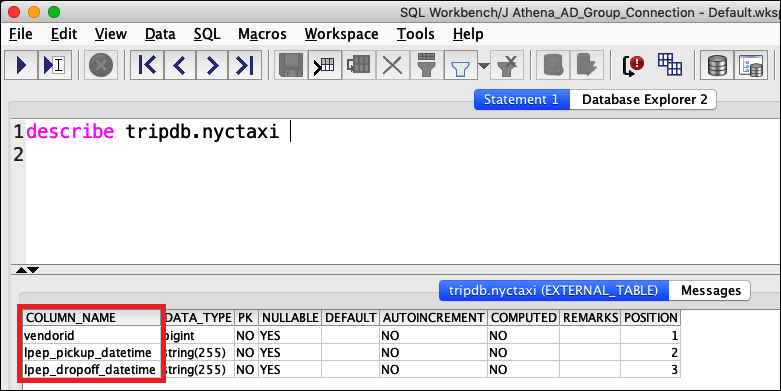

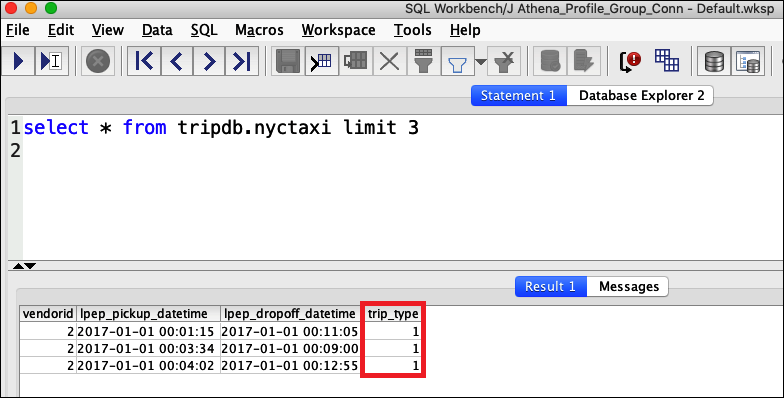

Dari jendela SQLPernyataan, jalankan

SELECTSQL perintah yang samaDESCRIBEdan yang Anda lakukan sebelumnya dan periksa hasilnya.Karena athena-ba-useradalah anggota lf-business-analystgrup, hanya tiga kolom pertama yang Anda tentukan di konsol Lake Formation yang dikembalikan.

Selanjutnya, Anda kembali ke konsol Okta untuk menambahkanathena-ba-userkelf-developerGrup Okta.

Untuk menambahkan athena-ba-user ke grup pengembang lf

-

Masuk ke konsol Okta sebagai pengguna administratif dari domain Okta yang ditugaskan.

-

Pilih Grup, lalu pilih Tester.

-

Pada halaman Grup, pilih opsiPengembang lfkelompok.

-

PilihMengelola orang.

-

Dari daftar Bukan Anggota, pilih athena-ba-useruntuk menambahkannya ke grup pengembang lf.

-

Pilih Simpan.

Sekarang Anda kembali ke konsol Lake Formation untuk mengonfigurasi izin tabel untukPengembang lfkelompok.

Untuk mengkonfigurasi izin tabel untuk lf-developer-group

-

Masuk ke konsol Lake Formation sebagai administrator Data Lake.

-

Di panel navigasi, pilih Tabel.

-

Pilihnyctaxitabel.

-

PilihTindakan,Izin.

-

DiBerikan Izin, masukkan informasi berikut:

-

Untuk QuickSight pengguna SAML dan grup Amazon, masukkan grup SAML pengembang lf Okta ARN dalam format berikut:

-

Untuk Kolom, Pilih jenis filter, pilih Sertakan kolom.

-

Pilih kolom trip_type.

-

Untuk izin Tabel, pilih SELECT.

-

-

PilihIzin.

Sekarang Anda dapat menggunakan SQL Workbench untuk memverifikasi perubahan izin untuk grup pengembang lf. Perubahan harus tercermin dalam data yang tersedia untuk athena-ba-user, yang sekarang menjadi anggota grup pengembang lf.

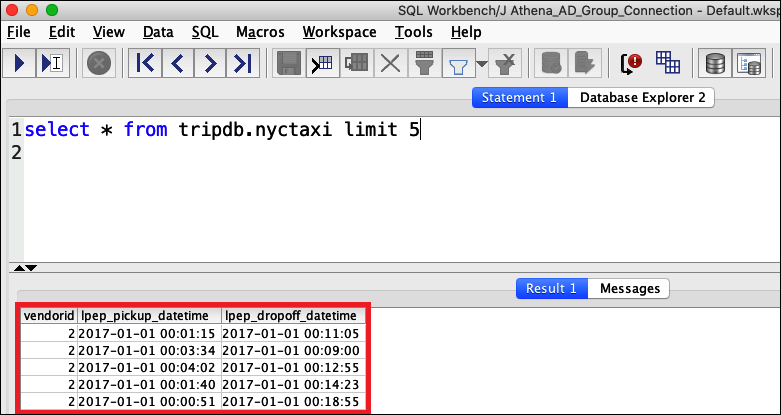

Untuk memverifikasi perubahan izin untuk athena-ba-user

-

Tutup program SQL Workbench, lalu buka kembali.

-

Connect ke profil untuk athena-ba-user.

-

Dari jendela Pernyataan, keluarkan SQL pernyataan yang sama dengan yang Anda jalankan sebelumnya:

Kali ini,trip_typekolom ditampilkan.

Karena athena-ba-usersekarang menjadi anggota pengembang lf dan lf-business-analystgrup, kombinasi izin Lake Formation untuk grup tersebut menentukan kolom yang dikembalikan.

Kesimpulan

Dalam tutorial ini Anda mengkonfigurasi integrasi Athena dengan AWS Lake Formation menggunakan Okta sebagai SAML penyedia. Anda menggunakan Lake Formation dan IAM untuk mengontrol sumber daya yang tersedia bagi SAML pengguna di danau data Anda AWS Glue Katalog Data.

Sumber daya terkait

Untuk informasi terkait, lihat sumber daya berikut:

-

Memberikan dan mencabut izin Katalog Data di AWS Lake Formation Panduan Pengembang.

-

Penyedia identitas dan federasi dalam Panduan IAM Pengguna.

-

Membuat penyedia IAM SAML identitas di Panduan IAM Pengguna.

-

Memungkinkan federasi untuk AWS menggunakan Windows Active DirectoryADFS,, dan SAML 2.0

pada AWS Blog Keamanan.