本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

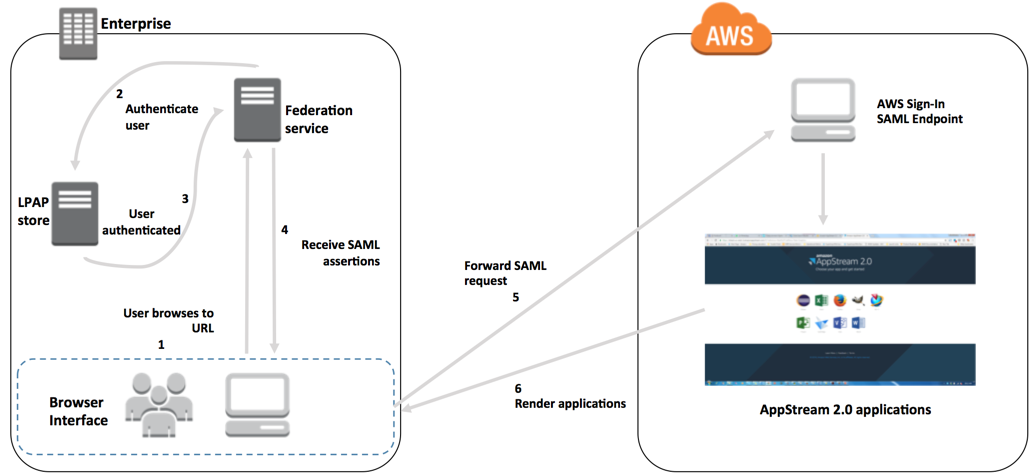

下圖說明 AppStream 2.0 和第三方身分提供者 (IdP) 之間的身分驗證流程。在這個範例中,管理員已設定存取 AppStream 2.0 的登入頁面,稱為 applications.exampleco.com。該網頁使用符合 SAML 2.0 標準的聯合服務來觸發登入請求。管理員也已設定了允許存取 AppStream 2.0 的使用者。

-

使用者瀏覽到

https://applications.exampleco.com。登入頁面會要求使用者的身分驗證。 -

聯合服務要求組織的身分存放區提供身分驗證。

-

身分存放區驗證該名使用者,並向聯合服務傳回驗證回應。

-

身分驗證成功時,聯合服務會將 SAML 聲明發佈到使用者的瀏覽器。

-

使用者的瀏覽器會將 SAML 聲明發佈至 AWS 登入 SAML 端點 (

https://signin.aws.amazon.com/saml)。 AWS 登入會收到 SAML 請求、處理請求、驗證使用者,並將身分驗證字符轉送至 AppStream 2.0。如需在 AWS GovCloud (US) 區域中使用 SAML 的詳細資訊,請參閱AWS GovCloud (US) 《 使用者指南》中的AWS 身分和存取管理。

-

AppStream 2 AWS.0 使用來自 的身分驗證字符授權使用者,並將應用程式呈現給瀏覽器。

從使用者的觀點來看,此程序是以透明的方式進行。使用者從組織的內部入口網站開始,並自動重新導向至 AppStream 2.0 應用程式入口網站,而無需輸入 AWS 登入資料。