Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

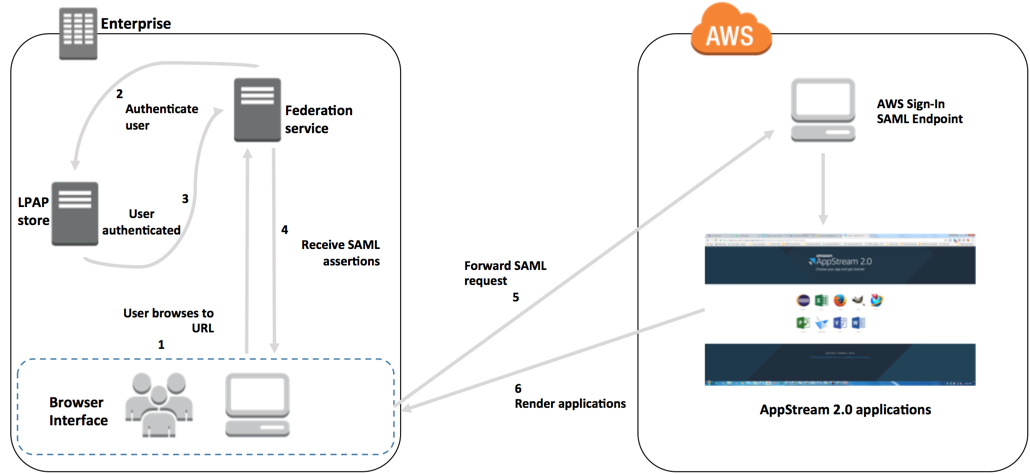

El siguiente diagrama ilustra el flujo de autenticación entre AppStream 2.0 y un proveedor de identidad (IdP) de terceros. En este ejemplo, el administrador ha configurado una página de inicio de sesión para acceder a la AppStream versión 2.0, llamada. applications.exampleco.com La página web utiliza un servicio de federación compatible con SAML 2.0 para activar una solicitud de inicio de sesión. El administrador también ha configurado un usuario para permitir el acceso a la AppStream versión 2.0.

-

El usuario navega a

https://applications.exampleco.com. La página de inicio de sesión solicita autenticación al usuario. -

El servicio de federación solicita autenticación al almacén de identidades de la organización.

-

El almacén de identidades autentica al usuario y devuelve la respuesta de autenticación al servicio de federación.

-

Una vez realizada la autenticación, el servicio de federación publica la declaración de SAML en el navegador del usuario.

-

El navegador del usuario publica la afirmación de SAML en el punto de conexión SAML de inicio de AWS sesión ().

https://signin.aws.amazon.com/samlAWS Sign-In recibe la solicitud de SAML, la procesa, autentica al usuario y reenvía el token de autenticación a la versión 2.0. AppStreamPara obtener información sobre cómo trabajar con SAML en las AWS GovCloud (US) regiones, consulte AWS Identity and Access Management en la Guía del AWS GovCloud (US) usuario.

-

Con el token de autenticación de AWS, AppStream 2.0 autoriza al usuario y presenta las aplicaciones al navegador.

Desde el punto de vista del usuario, este proceso se produce de forma transparente. El usuario comienza en el portal interno de su organización y es redirigido automáticamente a un portal de aplicaciones AppStream 2.0 sin tener que introducir AWS credenciales.