Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Une politique est un objet dans AWS qui, lorsqu'il est associé à une identité ou à une ressource, définit ses autorisations. Lorsque vous créez une politique d'autorisations pour limiter l'accès à une ressource, vous pouvez choisir une politique basée sur l'identité ou une politique basée sur les ressources.

Les politiques basées sur une identité sont attachées à un utilisateur, un groupe ou un rôle IAM. Ces politiques vous permettent de spécifier ce que peut faire cette identité (ses autorisations). Par exemple, vous pouvez attacher la politique à l'utilisateur IAM nommé John, en indiquant qu'il est autorisé à effectuer l'action Amazon EC2 RunInstances. La politique peut aussi indiquer que John est autorisé à extraire des éléments d'une table Amazon DynamoDB nommée MyCompany. Vous pouvez également autoriser John à gérer ses propres informations d'identification de sécurité IAM. Les politiques basées sur une identité peuvent être gérées ou en ligne.

Les politiques basées sur les ressources sont attachées à une ressource. Par exemple, vous pouvez attacher des politiques basées sur les ressources à des compartiments Amazon S3, des files d’attente Amazon SQS, des points de terminaison de VPC, des clés de chiffrement AWS Key Management Service et des flux et tables Amazon DynamoDB. Pour obtenir la liste des services qui prennent en charge les politiques basées sur une ressource, consultez AWS services qui fonctionnent avec IAM.

Avec les politiques basées sur une ressource, vous pouvez spécifier qui a accès à la ressource et quelles actions peuvent être exécutées. Pour savoir si les principaux des comptes situés en dehors de votre zone de confiance (organisation ou compte de confiance) ont accès à vos rôles, consultez Qu'est-ce qu'IAM Access Analyzer ?. Les autorisations basées sur une ressource sont en ligne uniquement, pas gérées.

Note

Les politiques basées sur les ressources diffèrent des autorisations de niveau ressource. Vous pouvez attacher directement à une ressource les politiques basées sur les ressources, comme décrit dans cette rubrique. Les autorisations de niveau ressource font référence à la possibilité d'utiliser les ARN pour spécifier des ressources spécifiques dans une politique. Les politiques basées sur une ressource ne sont prises en charge que par certains services AWS. Pour obtenir la liste des services qui prennent en charge les politiques basées sur les ressources et les autorisations de niveau ressource, consultez AWS services qui fonctionnent avec IAM.

Pour découvrir comment les politiques basées sur l'identité et les politiques basées sur les ressources interagissent dans un même compte, veuillez consulter Évaluation des politiques pour les demandes au sein d’un même compte.

Pour découvrir comment les politiques interagissent entre comptes, veuillez consulter Logique d’évaluation des politiques intercomptes.

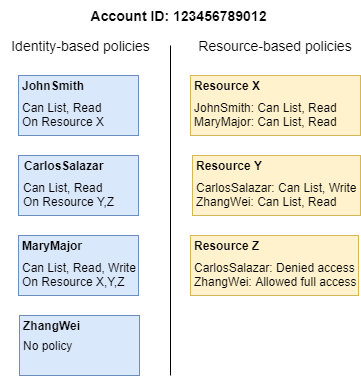

Pour mieux comprendre ces concepts, voir la figure suivante. L'administrateur des 123456789012 politiques basées sur l'identité attachée au compte pour les utilisateurs JohnSmith, CarlosSalazar et MaryMajor. Certaines actions de ces politiques peuvent être effectuées sur des ressources spécifiques. Par exemple, l'utilisateur JohnSmith peut effectuer certaines actions sur Resource X. Il s'agit d'une autorisation au niveau ressource dans une politique basée sur une identité. L'administrateur a également ajouté les politiques basées sur les ressources pour Resource X, Resource

Y et Resource Z. Les politiques basées sur les ressources vous permettent de spécifier qui peut accéder à cette ressource. Par exemple, la politique basée sur les ressources sur Resource X accorde aux utilisateurs JohnSmith et MaryMajor l'accès en lecture à la ressource.

L'exemple de compte 123456789012 autorise les utilisateurs suivants à exécuter les actions répertoriées :

-

JohnSmith : John peut exécuter les actions d'affichage et de lecture sur

Resource X. Cette autorisation lui est accordée par la politique basée sur l'identité sur son utilisateur et par la politique basée sur les ressources surResource X. -

CarlosSalazar : Carlos peut effectuer des actions d'affichage, de lecture et d'écriture sur

Resource Y, mais se voit refuser l'accès àResource Z. La politique basée sur l'identité sur Carlos lui permet d'effectuer les actions d'affichage et de lecture surResource Y. La politique basée sur la ressourceResource Ylui accorde également les autorisations d'écriture. Cependant, même si sa politique basée sur les identités lui permet l'accès àResource Z, la politique basée sur les ressourcesResource Zlui refuse l'accès. UnDenyexplicite remplace uneAllowet l'accès àResource Zest refusé. Pour plus d’informations, veuillez consulter Logique d'évaluation de politiques. -

MaryMajor : Mary peut exécuter les opérations d'affichage, de lecture et d'écriture sur

Resource X,Resource YetResource Z. Sa politique basée sur les identités lui permet plus d'actions sur plus de ressources que les politiques basées sur les ressources, mais aucune d'elles ne lui refuse l'accès. -

ZhangWei : Zhang dispose d'un accès complet à

Resource Z. Zhang n'a pas de politiques basées sur l'identité, mais la politique basée sur lesResource Zressources l'autorise un accès complet à la ressource. Zhang peut également effectuer les actions List (Liste) et Read (Lire) surResource Y.

Les politiques basées sur l'identité et les politiques basées sur les ressource sont les deux politiques d'autorisations et sont évaluées ensemble. Pour une demande à laquelle seules les politiques d'autorisations s'appliquent, AWS vérifie d'abord toutes les politiques pour un Deny. Le cas échéant, la demande est refusée. Ensuite, AWS vérifie chaque Allow. Si au moins une instruction de politique autorise l'action dans la demande, la demande est autorisée. Il n'est pas important que l'Allow soit dans la politique basée sur les identités ou dans celle basée sur les ressources.

Important

Cette logique s'applique uniquement lorsque la demande est effectuée au sein d'un même Compte AWS. Pour les demandes effectuées à partir d'un compte vers un autre, le demandeur Account A doit avoir une politique basée sur une identité qui leur permet d'adresser une demande à la ressource dans Account B. En outre, la politique basée sur les ressources dans Account B doivent autoriser le demandeur dans Account A à accéder à la ressource. Il doit y avoir des politiques dans les deux comptes qui autorisent l'opération, sinon la demande échoue. Pour plus d'informations sur l'utilisation des politiques basées sur une ressource pour l'accès inter-compte, consultez Accès intercompte aux ressources dans IAM.

Un utilisateur qui dispose d'autorisations spécifiques peut demander une ressource à laquelle une politique d'autorisation est attachée. Dans ce cas, AWS les deux ensembles d'autorisations lorsqu'il détermine s'il convient d'accorder l'accès à la ressource. Pour plus d'informations sur la manière dont les politiques sont évaluées, consultez Logique d'évaluation de politiques.

Note

Amazon S3 prend en charge les politiques basées sur l'identité et les politiques basées sur les ressources (appelées politiques de compartiment). En outre, Amazon S3 prend en charge un mécanisme d'autorisation appelé liste de contrôle d'accès (ACL) qui est indépendant des politiques et des autorisations IAM. Vous pouvez utiliser des politiques IAM combinées à des listes ACL (liste de contrôle d'accès) Amazon S3. Pour plus d’informations, veuillez consulter contrôle d'accès dans le guide de l'utilisateur du service de stockage simple Amazon.