Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

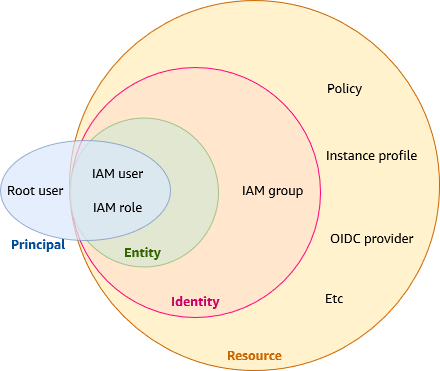

Les identités gérées dans AWS Identity and Access Management sont les utilisateurs IAM, les rôles IAM et les groupes IAM. Ces identités s'ajoutent à celles de votre utilisateur root AWS créé en même temps que votre Compte AWS.

Il est vivement recommandé de ne pas utiliser l'utilisateur racine pour vos tâches quotidiennes, y compris pour les tâches administratives. Au lieu de cela, provisionnez des utilisateurs supplémentaires et accordez-leur les autorisations requises pour effectuer les tâches nécessaires. Vous pouvez ajouter des utilisateurs en ajoutant des personnes à votre répertoire IAM Identity Center, en fédérant un fournisseur d’identité externe avec IAM Identity Center ou IAM, ou en créant des utilisateurs IAM à moindre privilège.

Pour plus de sécurité, nous vous recommandons de centraliser l'accès root afin de sécuriser de manière centralisée les informations d'identification de l'utilisateur root de votre utilisation Comptes AWS AWS Organizations gérée. Gestion centralisée de l’accès root pour les comptes membresvous permet de supprimer de manière centralisée et d'empêcher la restauration à long terme des informations d'identification de l'utilisateur root, empêchant ainsi tout accès root involontaire à grande échelle. Après avoir activé l’accès racine centralisé, vous pouvez utiliser une session privilégiée pour effectuer des actions sur les comptes membres.

Après avoir configuré vos utilisateurs, vous pouvez donner accès à vos utilisateurs Compte AWS à des personnes spécifiques et leur donner les autorisations d'accéder aux ressources.

Il est AWS recommandé de demander aux utilisateurs humains d'assumer un rôle IAM pour y accéder AWS afin qu'ils utilisent des informations d'identification temporaires. Si vous gérez des identités dans le répertoire IAM Identity Center ou si vous utilisez la fédération avec un fournisseur d’identité, vous suivez les pratiques exemplaires.

Conditions

Ces termes sont couramment utilisés lors de l’utilisation d’identités IAM :

- Ressource IAM

-

Le service IAM stocke ces ressources. Vous pouvez les ajouter, les modifier et les supprimer de la console IAM classique.

-

Utilisateur IAM

-

Groupe IAM

-

Rôle IAM

-

Stratégie d'autorisation

-

objet fournisseur d’identité

-

- Entité IAM

-

Ressources IAM AWS utilisées pour l'authentification. Spécifier l’entité en tant que principal dans une politique basée sur les ressources.

-

Utilisateur IAM

-

Rôle IAM

-

- Identité IAM

-

La ressource IAM autorisée dans des politiques pour effectuer des actions et accéder aux ressources. Les identités incluent les utilisateurs IAM, les groupes IAM et les rôles IAM.

- Principaux

-

Utilisateur IAM ou rôle IAM qui peut demander une action ou une opération sur une AWS ressource. Utilisateur racine d'un compte AWS Les principaux incluent des utilisateurs humains, des charges de travail, des utilisateurs fédérés et des rôles endossés. Après l'authentification, IAM accorde au principal des informations d'identification permanentes ou temporaires auxquelles il peut envoyer des demandes AWS, selon le type principal.

Les utilisateurs humains sont également connus sous le nom d’identités humaines, telles que les personnes, les administrateurs, les développeurs, les opérateurs et les consommateurs de vos applications.

Les charges de travail sont un ensemble de ressources et de codes qui apportent une valeur ajoutée à l’entreprise, tels qu’une application, un processus, des outils opérationnels et d’autres composants.

Les utilisateurs fédérés sont des utilisateurs dont l’identité et les informations d’identification sont gérées par un autre fournisseur d’identité, tel qu’Active Directory, Okta ou Microsoft Entra.

Les rôles IAM sont une identité IAM que vous pouvez créer dans votre compte et qui dispose d’autorisations spécifiques déterminant ce que l’identité peut et ne peut pas faire. En revanche, au lieu d’être associé de manière unique à une personne, un rôle est conçu pour être assumé par tout utilisateur qui en a besoin.

IAM accorde aux utilisateurs IAM et à l’utilisateur racine des informations d’identification à long terme et des informations d’identification temporaires aux rôles IAM. Les utilisateurs fédérés peuvent utilisateurs dans IAM Identity Center assumer des rôles IAM lorsqu'ils se connectent AWS, ce qui leur accorde des informations d'identification temporaires. En tant que bonne pratique, nous vous recommandons de demander aux utilisateurs humains et aux charges de travail d'accéder aux AWS ressources à l'aide d'informations d'identification temporaires.

Différence entre les utilisateurs IAM et les utilisateurs dans IAM Identity Center

Les utilisateurs IAM ne sont pas des comptes distincts, mais des utilisateurs individuels au sein de votre compte. Chaque utilisateur possède son propre mot de passe pour accéder au AWS Management Console. Vous pouvez également créer une clé d'accès individuelle pour chaque utilisateur afin de lui permettre d'effectuer des demandes par programmation en vue d'utiliser des ressources de votre compte.

Les utilisateurs IAM et leurs clés d'accès disposent d'informations d'identification à long terme pour vos AWS ressources. L'utilisation principale pour les utilisateurs IAM est de donner aux charges de travail qui ne peuvent pas utiliser les rôles IAM la possibilité d'envoyer des demandes programmatiques aux AWS services à l'aide de l'API ou de la CLI.

Note

Pour les scénarios dans lesquels vous avez besoin d'utilisateurs IAM disposant d'un accès programmatique et d'informations d'identification à long terme, nous vous recommandons de mettre à jour les clés d'accès. Pour de plus amples informations, veuillez consulter Mise à jour des clés d’accès.

Les identités des employés (personnes) utilisateurs dans IAM Identity Centeront des besoins d'autorisation différents en fonction du rôle qu'ils jouent et peuvent travailler dans différents Comptes AWS domaines au sein d'une organisation. Si vous avez des cas d'utilisation qui nécessitent des clés d'accès, vous pouvez les soutenir avec utilisateurs dans IAM Identity Center. Les personnes qui se connectent via le portail AWS d'accès peuvent obtenir des clés d'accès avec des informations d'identification à court terme pour accéder à vos AWS ressources. Pour une gestion centralisée des accès, nous vous recommandons d'utiliser AWS IAM Identity Center (IAM Identity Center) pour gérer l'accès à vos comptes et les autorisations au sein de ceux-ci. IAM Identity Center est automatiquement configuré avec un répertoire Identity Center comme source d'identité par défaut, dans lequel vous pouvez ajouter des personnes et des groupes, et attribuer leur niveau d'accès à vos AWS ressources. Pour plus d’informations, consultez Présentation de AWS IAM Identity Center dans le Guide de l’utilisateur AWS IAM Identity Center .

La principale différence entre ces deux types d'utilisateurs est que les utilisateurs d'IAM Identity Center assument automatiquement un rôle IAM lorsqu'ils se connectent AWS avant d'accéder à la console de gestion ou aux ressources. AWS Les rôles IAM accordent des informations d'identification temporaires chaque fois que l'utilisateur se connecte à. AWS Pour que les utilisateurs IAM puissent se connecter à l'aide d'un rôle IAM, ils doivent être autorisés à assumer et à changer de rôle et ils doivent explicitement choisir de passer au rôle qu'ils souhaitent assumer après avoir accédé au AWS compte.

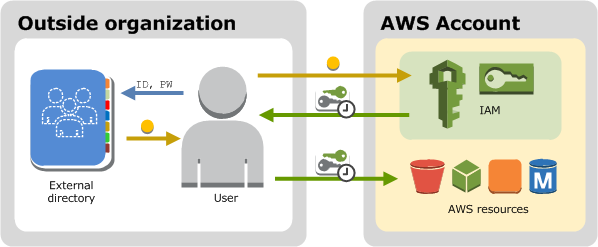

Fédération des utilisateurs à partir d’une source d’identité existante

Si les utilisateurs de votre organisation sont déjà authentifiés lorsqu’ils se connectent à votre réseau d’entreprise, vous n’avez pas besoin de créer pour eux des utilisateurs IAM distincts ou des utilisateurs dans IAM Identity Center. Au lieu de cela, vous pouvez fédérer ces identités d'utilisateurs en AWS utilisant IAM ou. AWS IAM Identity Center Les utilisateurs fédérés assument un rôle IAM qui leur donne l’autorisation d’accéder à des ressources spécifiques. Pour plus d'informations sur les rôles , consultez Termes et concepts relatifs aux rôles.

La fédération est utile dans les cas suivants :

-

Vos utilisateurs existent déjà dans un annuaire d'entreprise.

Si votre annuaire d'entreprise est compatible avec le langage SAML 2.0 (Security Assertion Markup Language 2.0), vous pouvez configurer votre annuaire d'entreprise pour fournir à vos utilisateurs un accès par authentification unique (SSO). AWS Management Console Pour de plus amples informations, veuillez consulter Scénarios courants d'informations d'identification temporaires.

Si votre annuaire d'entreprise n'est pas compatible avec SAML 2.0, vous pouvez créer une application de courtier d'identité pour fournir à vos utilisateurs un accès par authentification unique (SSO). AWS Management Console Pour de plus amples informations, veuillez consulter Permettre à un courtier d'identité personnalisé d'accéder à la AWS console.

Si votre annuaire d'entreprise est Microsoft Active Directory, vous pouvez l'utiliser AWS IAM Identity Center pour connecter un répertoire autogéré dans Active Directory ou un annuaire AWS Directory Service

pour établir un lien de confiance entre votre annuaire d'entreprise et votre Compte AWS. Si vous utilisez un fournisseur d'identité externe (IdP) tel qu'Okta ou Microsoft Entra pour gérer les utilisateurs, vous pouvez l'utiliser AWS IAM Identity Center pour établir un lien de confiance entre votre IdP et votre. Compte AWS Pour plus d'informations, consultez la section Se connecter à un fournisseur d'identité externe dans le Guide de l'utilisateur AWS IAM Identity Center .

-

Vos utilisateurs disposent déjà d'identités Internet.

Si vous créez une application mobile ou une application basée sur le web permettant aux utilisateurs de s'identifier à l'aide d'un fournisseur d'entité Internet comme Login with Amazon, Facebook, Google ou tout autre fournisseur d'identité compatible avec OpenID Connect (OIDC), l'application peut utiliser la fédération pour accéder à AWS. Pour de plus amples informations, veuillez consulter Fédération OIDC.

Astuce

Pour utiliser la fédération d'identité avec des fournisseurs d'identité, nous vous recommandons d'utiliser Amazon Cognito.

Différentes méthodes pour fournir un accès aux utilisateurs

Voici comment vous pouvez donner accès à vos AWS ressources.

| Type d'accès utilisateur | Quand est-elle utilisée ? | Comment puis-je obtenir plus d’informations ? |

|---|---|---|

|

Accès par authentification unique pour les personnes, tels que les utilisateurs de votre personnel, aux ressources AWS à l’aide d’IAM Identity Center |

L'IAM Identity Center fournit un espace central qui regroupe l'administration des utilisateurs et leur accès aux Comptes AWS applications cloud. Vous pouvez configurer un magasin d'identités dans IAM Identity Center ou configurer une fédération avec un fournisseur d'identité (IdP) existant. Les meilleures pratiques en matière de sécurité recommandent d'accorder à vos utilisateurs humains des informations d'identification limitées aux AWS ressources. Les personnes bénéficient d’une expérience de connexion simplifiée et vous conservez le contrôle de leur accès aux ressources à partir d’un système unique. IAM Identity Center prend en charge l'authentification multifactorielle (MFA) pour renforcer la sécurité des comptes. |

Pour plus d'informations sur la configuration d'IAM Identity Center, consultez Mise en route dans le Guide de l'utilisateur AWS IAM Identity Center . Pour plus d'informations sur l'utilisation de MFA dans IAM Identity Center, consultez Authentification multifactorielle dans le Guide de l'utilisateur AWS IAM Identity Center . |

Accès fédéré pour les utilisateurs humains, tels que les utilisateurs de votre personnel, aux AWS services utilisant des fournisseurs d'identité IAM () IdPs |

Les supports IAM sont IdPs compatibles avec OpenID Connect (OIDC) ou SAML 2.0 (Security Assertion Markup Language 2.0). Après avoir créé un fournisseur d’identité IAM, vous créez un ou plusieurs rôles IAM qui peuvent être attribués de manière dynamique à un utilisateur fédéré. |

Pour plus d'informations sur les fournisseurs d'identité IAM et la fédération, consultez Fournisseurs d'identité et fédération. |

|

Accès multicompte entre Comptes AWS |

Vous souhaitez partager l'accès à certaines AWS ressources avec des utilisateurs d'autres ressources Comptes AWS. Les rôles constituent le principal moyen d’accorder l’accès intercompte. Toutefois, certains services AWS prennent en charge les politiques basées sur les ressources, ce qui vous permet d’attacher une politique directement à une ressource (au lieu d’utiliser un rôle en tant que proxy). |

Pour plus d'informations sur les rôles IAM, consultez Rôles IAM. Pour plus d’informations sur les rôles liés à un service, consultez Créer un rôle lié à un service. Pour connaître les services qui prennent en charge l'utilisation de rôles liés à un service, consultez AWS services qui fonctionnent avec IAM. Recherchez les services qui comportent un Oui dans la colonne Rôle lié à un service. Pour consulter la documentation relative au rôle lié à un service, sélectionnez le lien associé à Oui dans cette colonne. |

|

Informations d'identification à long terme pour les utilisateurs IAM désignés dans votre Compte AWS |

Il se peut que vous ayez des cas d'utilisation spécifiques qui nécessitent des informations d'identification à long terme avec des utilisateurs IAM intégrés. AWS Vous pouvez utiliser IAM pour créer ces utilisateurs IAM dans votre Compte AWS et utiliser IAM pour gérer leurs autorisations. Voici certaines des fonctionnalités les plus utilisées :

En guise de bonne pratique pour les scénarios dans lesquels vous avez besoin d'utilisateurs IAM disposant d'un accès programmatique et d'informations d'identification à long terme, nous vous recommandons d'effectuer une mise à jour des clés d'accès. Pour de plus amples informations, veuillez consulter Mise à jour des clés d’accès. |

Pour plus d'informations sur la configuration d'un utilisateur IAM, consultez Création d’un utilisateur IAM dans votre Compte AWS. Pour plus d’informations sur les clés d’accès des utilisateurs IAM, consultez Gestion des clés d’accès pour les utilisateurs IAM. Pour plus d'informations sur les informations d'identification spécifiques à un service pour ou AWS CodeCommit Amazon Keyspaces, consultez et. Informations d’identification IAM pour CodeCommit : informations d’identification Git, clés SSH et clés d’accès AWS Utilisation d’IAM avec Amazon Keyspaces (pour Apache Cassandra) |

Prise en charge de l’accès programmatique des utilisateurs

Les utilisateurs ont besoin d'un accès programmatique s'ils souhaitent interagir avec AWS l'extérieur du AWS Management Console. La manière d'accorder un accès programmatique dépend du type d'utilisateur accédant AWS :

-

Si vous gérez les identités dans IAM Identity Center, elles AWS APIs nécessitent un profil, puis AWS Command Line Interface un profil ou une variable d'environnement.

-

Si vous avez des utilisateurs IAM, les AWS APIs et les clés AWS Command Line Interface d'accès requises. Lorsque cela est possible, créez des informations d’identification temporaires composées d’un ID de clé d’accès, d’une clé d’accès secrète et d’un jeton de sécurité qui indique la date d’expiration des informations d’identification.

Pour accorder aux utilisateurs un accès programmatique, choisissez l’une des options suivantes.

| Quel utilisateur a besoin d’un accès programmatique ? | Option | En savoir plus |

|---|---|---|

|

Identités de la main-d’œuvre (Personnes et utilisateurs gérés dans IAM Identity Center) |

Utilisez des informations d'identification à court terme pour signer les demandes programmatiques adressées au AWS CLI ou AWS APIs (directement ou en utilisant le AWS SDKs). |

Pour ce faire AWS CLI, suivez les instructions de la section Obtenir les informations d'identification du rôle IAM pour l'accès à la CLI dans le guide de AWS IAM Identity Center l'utilisateur. Pour ce faire AWS APIs, suivez les instructions figurant dans les informations d'identification SSO du guide de référence AWS SDKs et des outils. |

| Utilisateurs IAM | Utilisez des informations d'identification à court terme pour signer les demandes programmatiques adressées au AWS CLI ou AWS APIs (directement ou en utilisant le AWS SDKs). | Suivez les instructions de la section Utilisation d'informations d'identification temporaires avec AWS des ressources. |

| Utilisateurs IAM | Utilisez des informations d'identification à long terme pour signer les demandes programmatiques adressées au AWS CLI ou AWS

APIs (directement ou en utilisant le AWS SDKs). (Non recommandé) |

Suivez les instructions de la section Gestion des clés d’accès pour les utilisateurs IAM. |

| Utilisateurs fédérés | Utilisez une opération d'API AWS STS pour créer une nouvelle session avec des informations de sécurité temporaires comprenant une paire de clés d'accès et un jeton de session. | Pour obtenir des explications sur les opérations d’API, consultez Demande d’identifiants de sécurité temporaires |