Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Fonctionnement de IAM

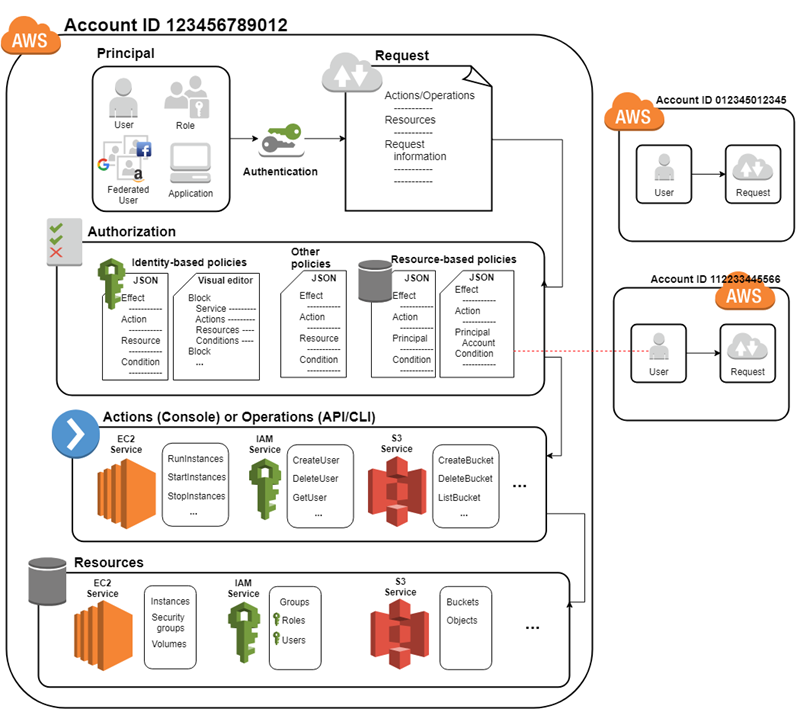

AWS Identity and Access Management fournit l'infrastructure nécessaire pour contrôler l'authentification et l'autorisation pour votre Compte AWS.

Tout d'abord, un utilisateur humain ou une application utilise ses informations de connexion pour s'authentifier auprès d' AWS. IAM associe les informations d'identification de connexion à un principal (un utilisateur IAM, un utilisateur principal AWS STS fédéré, un rôle IAM ou une application) approuvé par le Compte AWS et authentifie l'autorisation d'accès. AWS

Ensuite, IAM effectue une requête pour accorder au principal l’accès aux ressources. IAM accorde ou refuse l’accès en réponse à une requête d’autorisation. Par exemple, lorsque vous vous connectez à la console pour la première fois et que vous vous trouvez sur sa page d’accueil, vous n’accédez à aucun service spécifique. Lorsque vous sélectionnez un service, vous envoyez une requête d’autorisation à IAM pour ce service. IAM vérifie que votre identité figure sur la liste des utilisateurs autorisés, détermine les politiques qui contrôlent le niveau d’accès accordé et évalue les autres politiques éventuellement en vigueur. Les personnes en Compte AWS qui vous avez confiance peuvent faire des demandes d'autorisation en votre sein Compte AWS ou en qui vous avez confiance.

Une fois autorisé, le principal peut effectuer des actions ou des opérations sur les ressources de votre Compte AWS. Par exemple, le principal peut lancer une nouvelle Amazon Elastic Compute Cloud instance, modifier l'appartenance à un groupe IAM ou supprimer des Amazon Simple Storage Service buckets. Le diagramme suivant illustre ce processus à travers l’infrastructure IAM :

Composants d’une requête

Lorsqu'un principal essaie d'utiliser l' AWS Management Console AWS API, ou le AWS CLI, ce principal envoie une demande à AWS. La demande inclut les informations suivants :

-

Actions ou opérations : actions ou opérations que le principal souhaite effectuer, par exemple une action dans l' AWS Management Console API or ou une opération dans l' AWS CLI AWS API.

-

Ressources : objet de AWS ressource sur lequel le principal demande d'effectuer une action ou une opération.

-

Principal : personne ou application qui utilise une entité (utilisateur ou rôle) pour envoyer la demande. Les informations sur le principal incluent les politiques d’autorisation.

-

Données d’environnement : informations sur l’adresse IP, l’agent utilisateur, le statut SSL ou l’horodatage.

-

Données relatives aux ressources : données relatives à la ressource demandée, telles que le nom d'une table DynamoDB ou une balise sur une instance Amazon. EC2

AWS rassemble les informations de la demande dans un contexte de demande, qu'IAM évalue pour autoriser la demande.

Comment les principaux sont authentifiés

Un principal se connecte à AWS l'aide de ses informations d'identification que IAM authentifie pour permettre au principal d'envoyer une demande. AWS Certains services, tels qu'Amazon S3 et Amazon AWS STS, autorisent des demandes spécifiques émanant d'utilisateurs anonymes. Cependant, ils sont l’exception à la règle. Chaque type d’utilisateur passe par une authentification.

-

Utilisateur root — Vos informations de connexion utilisées pour l'authentification sont l'adresse e-mail que vous avez utilisée pour créer le Compte AWS et le mot de passe que vous avez spécifié à ce moment-là.

-

Principal fédéré : votre fournisseur d'identité vous authentifie et lui transmet vos informations d'identification AWS, vous n'avez pas à vous connecter directement à. AWS IAM Identity Center et IAM prennent tous deux en charge la fédération des identités.

-

Utilisateurs connectés Répertoire AWS IAM Identity Center (non fédérés) : les utilisateurs créés directement dans le répertoire par défaut d'IAM Identity Center se connectent à l'aide du portail d' AWS accès et fournissent leur nom d'utilisateur et leur mot de passe.

-

Utilisateur IAM : vous vous connectez en fournissant votre ID de compte ou alias, votre nom d’utilisateur et votre mot de passe. Pour authentifier les charges de travail à partir de l'API AWS CLI, vous pouvez utiliser des informations d'identification temporaires en assumant un rôle ou vous pouvez utiliser des informations d'identification à long terme en fournissant votre clé d'accès et votre clé secrète.

Pour en savoir plus sur les entités IAM, consultez Utilisateurs IAM et Rôles IAM.

AWS recommande d'utiliser l'authentification multifactorielle (MFA) avec tous les utilisateurs afin de renforcer la sécurité de votre compte. Pour en savoir plus sur MFA, consultez AWS Authentification multifactorielle dans IAM.

Principes de base des politiques d’autorisation

L’autorisation signifie que le principal dispose des autorisations requises pour traiter sa requête. Lors de l’autorisation, IAM identifie les politiques qui s’appliquent à la requête en utilisant les valeurs du contexte de la requête. Ensuite, il utilise les politiques pour déterminer s'il autorise ou refuse la demande. IAM stocke la plupart des politiques d’autorisation sous forme de documents JSON spécifiant les autorisations pour les entités du principal.

Il existe plusieurs types de politiques pouvant affecter une requête d’autorisation. Pour autoriser vos utilisateurs à accéder aux AWS ressources de votre compte, vous pouvez utiliser des politiques basées sur l'identité. Les politiques basées sur les ressources peuvent accorder un accès intercomptes. Pour effectuer une requête dans un autre compte, une politique dans l’autre compte doit vous autoriser à accéder à la ressource et l’entité IAM que vous utilisez pour effectuer la demande doit avoir une politique basée sur une identité qui autorise la requête.

IAM recherche chaque politique qui s’applique au contexte de votre requête. L’évaluation de la politique IAM utilise un refus explicite, ce qui signifie que si une seule politique d’autorisation inclut une action refusée, IAM refuse l’ensemble de la requête et arrête l’évaluation. Les requêtes étant refusées par défaut, les politiques d’autorisation applicables doivent autoriser toutes les parties de votre requête pour qu’IAM l’autorise. La logique d’évaluation pour une requête au sein d’un même compte utilise les règles de base suivantes :

-

Par défaut, toutes les demandes sont refusées. (En général, les demandes effectuées à l'aide des informations d'identification du Utilisateur racine d'un compte AWS pour les ressources de ce compte sont toujours autorisées.)

-

Une autorisation explicite dans une politique d'autorisations (basée sur l'identité ou les ressources) remplace cette valeur par défaut.

-

L'existence d'une politique de contrôle des AWS Organizations services (SCP) ou d'une politique de contrôle des ressources (RCP), d'une limite d'autorisations IAM ou d'une politique de session annule l'autorisation. S'il existe une ou plusieurs de ces sortes de politiques, elles doivent toutes autoriser la demande. Sinon, elle est refusée implicitement. Pour plus d'informations sur SCPs et RCPs, consultez les politiques d'autorisation AWS Organizations dans le guide de AWS Organizations l'utilisateur.

-

Un refus explicite dans n’importe quelle politique remplace toutes les autorisations dans toutes les politiques.

Pour en savoir plus, veuillez consulter la section Logique d'évaluation de politiques.

Une fois qu’IAM a authentifié et autorisé le principal, IAM approuve les actions ou les opérations figurant dans sa requête en évaluant la politique d’autorisation qui s’applique au principal. Chaque AWS service définit les actions (opérations) qu'il prend en charge et inclut les actions que vous pouvez effectuer sur une ressource, telles que l'affichage, la création, la modification et la suppression de cette ressource. La politique d’autorisation qui s’applique au principal doit inclure les actions nécessaires pour exécuter une opération. Pour en savoir sur l’évaluation des politiques d’autorisation par IAM, consultez Logique d'évaluation de politiques.

Le service définit un ensemble d’actions qu’un principal peut effectuer sur chaque ressource. Lorsque vous créez des politiques d’autorisation, veillez à inclure les actions que vous souhaitez que l’utilisateur puisse effectuer. Par exemple, IAM prend en charge plus de 40 actions pour une ressource utilisateur, y compris les actions de base suivantes :

-

CreateUser -

DeleteUser -

GetUser -

UpdateUser

En outre, vous pouvez spécifier des conditions dans votre politique d’autorisation qui permettent d’accéder aux ressources lorsque la requête remplit les conditions spécifiées. Par exemple, vous pouvez souhaiter qu’une déclaration de politique prenne effet après une date spécifique ou qu’elle contrôle l’accès lorsqu’une valeur spécifique apparaît dans une API. Pour spécifier des conditions, vous utilisez l’élément Condition d’une déclaration de politique.

Une fois que l’IAM a approuvé les opérations d’une requête, le principal peut travailler avec les ressources correspondantes de votre compte. Une ressource est une objet existant au sein d'un service. Les exemples incluent une EC2 instance Amazon, un utilisateur IAM et un compartiment Amazon S3. Si le principal crée une requête pour effectuer une action sur une ressource qui n’est pas incluse dans la politique d’autorisation, le service refuse la requête. Par exemple, si vous êtes autorisé à supprimer un rôle IAM mais demandez la suppression d’un groupe IAM, la requête échoue si vous n’êtes pas autorisé à supprimer des groupes IAM. Pour en savoir plus sur les actions, les ressources et les clés de condition prises en charge par les différents AWS services, consultez Actions, ressources et clés de condition pour les AWS services.