Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Enkripsi data

Enkripsi data mengacu pada melindungi data saat dalam perjalanan dan saat istirahat. Anda dapat melindungi data Anda dengan menggunakan kunci Amazon S3-managed atau KMS keys diam, bersama Transport Layer Security (TLS) standar saat dalam perjalanan.

Enkripsi diam

Amazon Transcribe menggunakan Amazon S3 kunci default (SSE-S3) untuk enkripsi transkrip sisi server yang ditempatkan di bucket Anda. Amazon S3

Saat Anda menggunakan StartTranscriptionJoboperasi, Anda dapat menentukan sendiri KMS key untuk mengenkripsi output dari pekerjaan transkripsi.

Amazon Transcribe menggunakan Amazon EBS volume yang dienkripsi dengan kunci default.

Enkripsi bergerak

Amazon Transcribe menggunakan TLS 1.2 dengan AWS sertifikat untuk mengenkripsi data dalam perjalanan. Ini termasuk transkripsi streaming.

Manajemen kunci

Amazon Transcribe bekerja dengan KMS keys untuk menyediakan enkripsi yang disempurnakan untuk data Anda. Dengan Amazon S3, Anda dapat mengenkripsi media input Anda saat membuat pekerjaan transkripsi. Integrasi dengan AWS KMS memungkinkan enkripsi output dari StartTranscriptionJobpermintaan.

Jika Anda tidak menentukan a KMS key, output dari pekerjaan transkripsi dienkripsi dengan Amazon S3 kunci default (SSE-S3).

Untuk informasi selengkapnya AWS KMS, lihat Panduan AWS Key Management Service Pengembang.

Untuk mengenkripsi output pekerjaan transkripsi Anda, Anda dapat memilih antara menggunakan KMS key untuk Akun AWS yang membuat permintaan, atau KMS key dari yang lain. Akun AWS

Jika Anda tidak menentukan a KMS key, output dari pekerjaan transkripsi dienkripsi dengan Amazon S3 kunci default (SSE-S3).

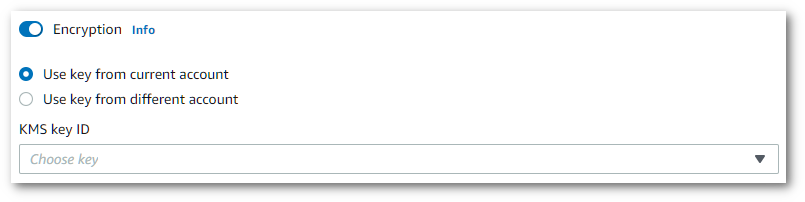

Untuk mengaktifkan enkripsi output:

-

Di bawah Data keluaran pilih Enkripsi.

-

Pilih apakah KMS key itu dari yang Akun AWS Anda gunakan saat ini atau dari yang berbeda Akun AWS. Jika Anda ingin menggunakan kunci dari saat ini Akun AWS, pilih kunci dari KMS key ID. Jika Anda menggunakan kunci dari yang berbeda Akun AWS, Anda harus memasukkan ARN kunci. Untuk menggunakan kunci dari yang berbeda Akun AWS, pemanggil harus memiliki

kms:Encryptizin untuk. KMS key Lihat Membuat kebijakan utama untuk informasi lebih lanjut.

Untuk menggunakan enkripsi keluaran dengan API, Anda harus menentukan KMS key penggunaan OutputEncryptionKMSKeyId parameter StartCallAnalyticsJob, StartMedicalTranscriptionJob, atau StartTranscriptionJoboperasi.

Jika menggunakan kunci yang terletak di saat ini Akun AWS, Anda dapat menentukan Anda KMS key dalam salah satu dari empat cara:

-

Gunakan KMS key ID itu sendiri. Misalnya,

1234abcd-12ab-34cd-56ef-1234567890ab. -

Gunakan alias untuk KMS key ID. Misalnya,

alias/ExampleAlias. -

Gunakan Nama Sumber Daya Amazon (ARN) untuk ID. KMS key Misalnya,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Gunakan ARN untuk alias. KMS key Misalnya,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Jika menggunakan kunci yang terletak di berbeda Akun AWS dari saat ini Akun AWS, Anda dapat menentukan Anda KMS key dalam salah satu dari dua cara:

-

Gunakan ARN untuk ID. KMS key Misalnya,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Gunakan ARN untuk alias. KMS key Misalnya,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Perhatikan bahwa entitas yang membuat permintaan harus memiliki izin untuk menggunakan yang ditentukan KMS key.

AWS KMS konteks enkripsi

AWS KMS konteks enkripsi adalah peta teks biasa, pasangan kunci non-rahasia: nilai. Peta ini mewakili data otentikasi tambahan, yang dikenal sebagai pasangan konteks enkripsi, yang menyediakan lapisan keamanan tambahan untuk data Anda. Amazon Transcribe memerlukan kunci enkripsi simetris untuk mengenkripsi output transkripsi ke dalam bucket yang ditentukan pelanggan. Amazon S3 Untuk mempelajari lebih lanjut, lihat Kunci asimetris di AWS KMS.

Saat membuat pasangan konteks enkripsi Anda, jangan sertakan informasi sensitif. Konteks enkripsi bukan rahasia — itu terlihat dalam teks biasa dalam CloudTrail log Anda (sehingga Anda dapat menggunakannya untuk mengidentifikasi dan mengkategorikan operasi kriptografi Anda).

Pasangan konteks enkripsi Anda dapat menyertakan karakter khusus, seperti garis bawah (_), tanda hubung (), garis miring (,-) dan / titik dua (\). :

Tip

Ini dapat berguna untuk menghubungkan nilai-nilai dalam pasangan konteks enkripsi Anda dengan data yang dienkripsi. Meskipun tidak diperlukan, kami sarankan Anda menggunakan metadata non-sensitif yang terkait dengan konten terenkripsi Anda, seperti nama file, nilai header, atau bidang database yang tidak terenkripsi.

Untuk menggunakan enkripsi output dengan API, atur KMSEncryptionContext parameter dalam StartTranscriptionJoboperasi. Untuk menyediakan konteks enkripsi untuk operasi enkripsi output, OutputEncryptionKMSKeyId parameter harus mereferensikan KMS key ID simetris.

Anda dapat menggunakan kunci AWS KMS kondisi dengan IAM kebijakan untuk mengontrol akses ke enkripsi simetris KMS key berdasarkan konteks enkripsi yang digunakan dalam permintaan operasi kriptografi. Untuk contoh kebijakan konteks enkripsi, lihatAWS KMS kebijakan konteks enkripsi.

Menggunakan konteks enkripsi adalah opsional, tetapi disarankan. Untuk informasi selengkapnya, lihat Konteks enkripsi.