Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Per connetterti alle fonti di dati, puoi utilizzare Amazon Athena con provider di identità (IdPs) come PingOne Okta e altri. OneLogin A partire dal driver Athena ODBC versione 1.1.13 e dal driver Athena JDBC versione 2.0.25, è incluso un plug-in SAML per browser che è possibile configurare in modo che funzioni con qualsiasi provider SAML 2.0. In questo argomento viene illustrato come configurare il driver ODBC di Amazon Athena e il plug-in SAML basato su browser per aggiungere la funzionalità Single Sign-on (SSO) utilizzando il provider di identità Okta.

Prerequisiti

Il completamento della procedura riportata in questo tutorial richiede quanto segue:

-

Driver ODBC Athena versione 1.1.13 o successiva. Le versioni 1.1.13 e successive includono il supporto SAML del browser. Per i collegamenti per il download, consultare Connessione ad Amazon Athena con ODBC.

-

Un ruolo IAM che si desidera utilizzare con SAML. Per ulteriori informazioni, consulta Creazione di un ruolo per la federazione SAML 2.0 nella Guida per l'utente di IAM.

-

Un account Okta. Per informazioni, visita il sito okta.com

.

Creazione di un'integrazione di app in Okta

Innanzitutto, utilizza il pannello di controllo di Okta per creare e configurare un'app SAML 2.0 per il single sign-on ad Athena.

Come utilizzare il pannello di controllo di Okta per configurare il single sign-on per Athena

-

Accedi alla pagina di amministrazione di Okta su

okta.com. -

Nel pannello di navigazione, scegli Applications (Applicazioni), Applications (Applicazioni).

-

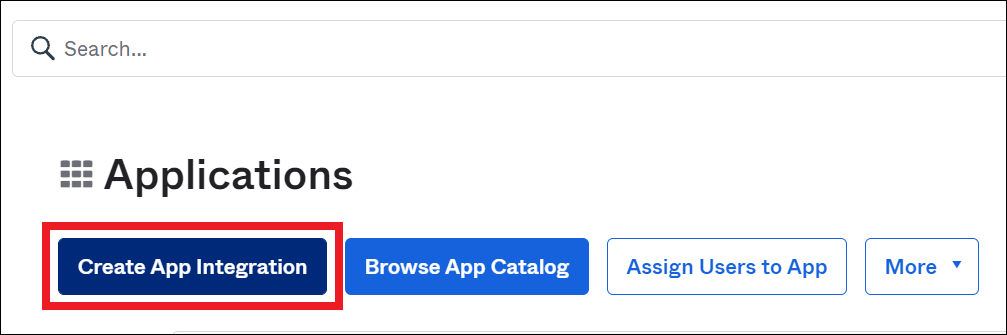

Nella pagina Applications (Applicazioni), scegli Create App Integration (Crea integrazione app).

-

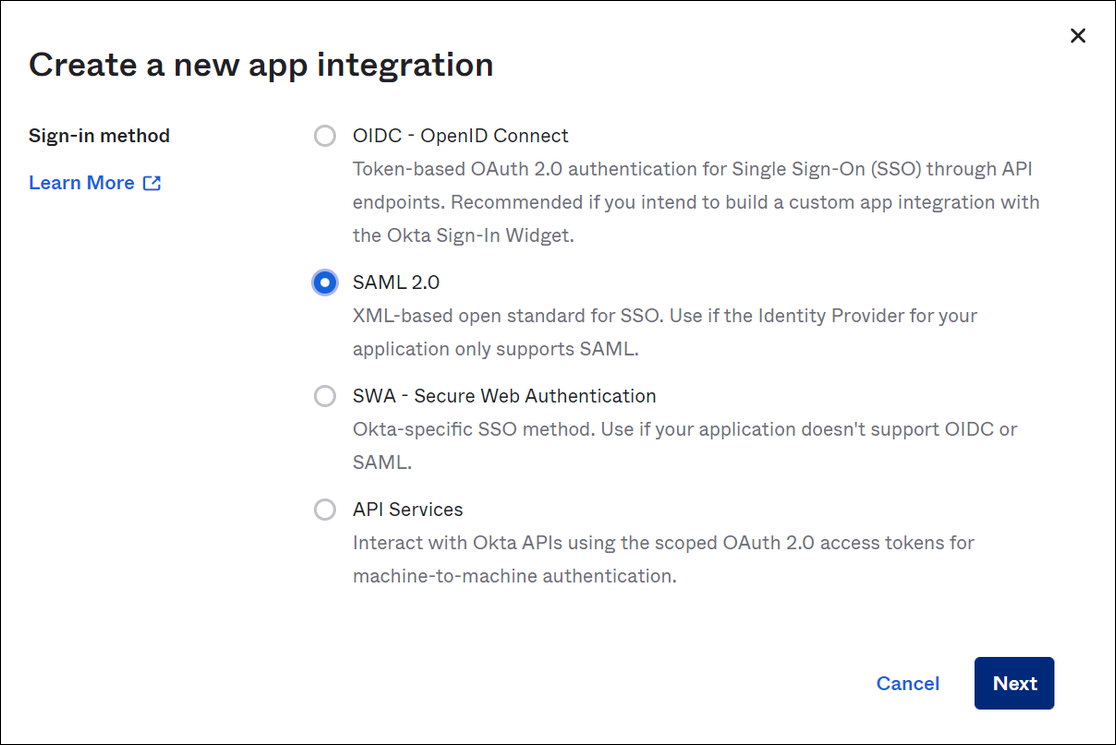

Nella finestra di dialogo Create a new app integration (Crea una nuova integrazione app), per Sign-in method (Metodo di accesso), seleziona SAML 2.0 e quindi scegli Next (Avanti).

-

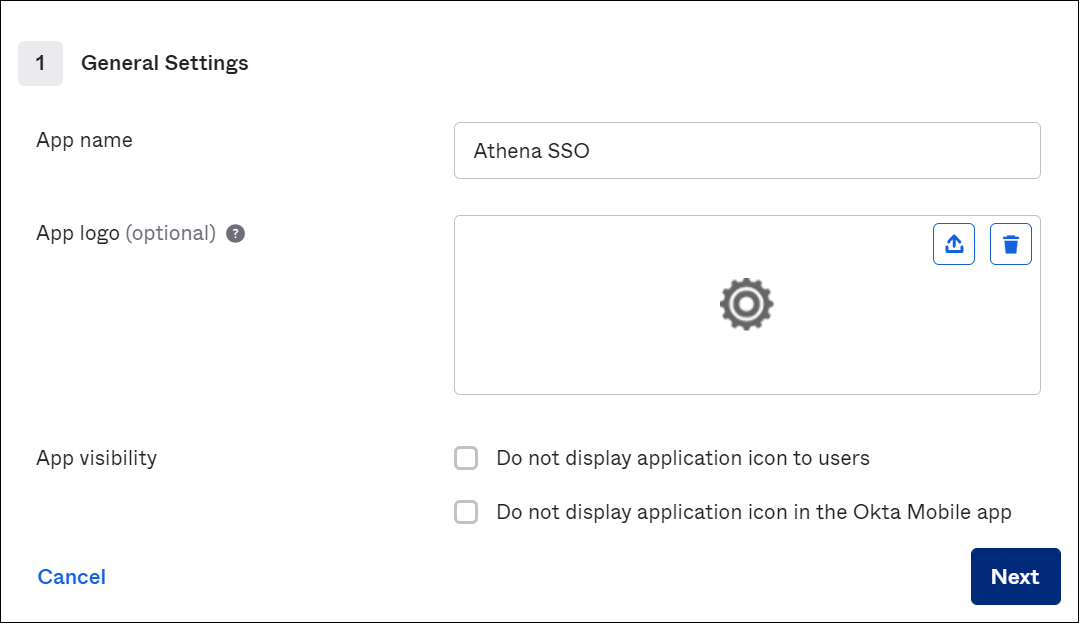

Nella pagina Create SAML Integration (Crea integrazione SAML), nella sezione General Settings (Impostazioni generali), inserisci un nome per l'applicazione. In questo tutorial viene utilizzato il nome Athena SSO.

-

Scegli Next (Successivo).

-

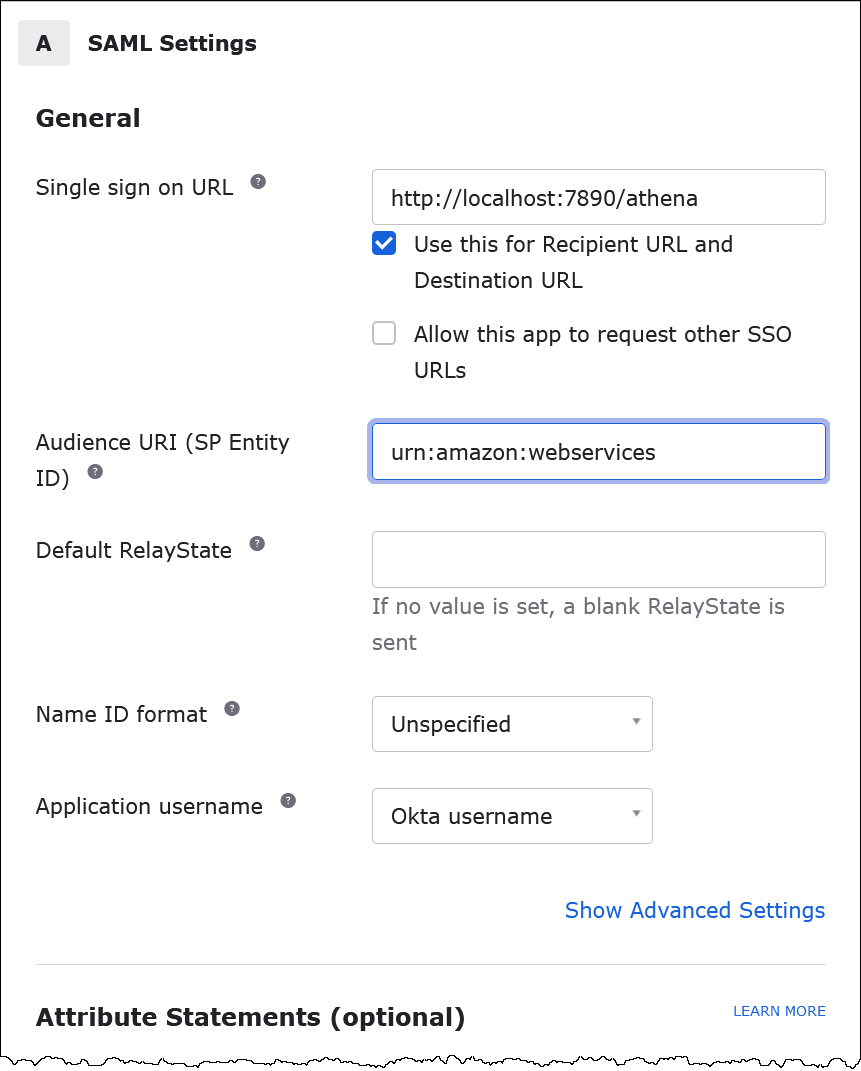

Sulla pagina Configure SAML (Configura SAML), nella sezione SAML Settings (Impostazioni SAML), inserisci i seguenti valori:

-

Per Single sign on URL (URL Single Sign On), inserisci

http://localhost:7890/athena -

Per Audience URI (URI del pubblico), inserisci

urn:amazon:webservices

-

-

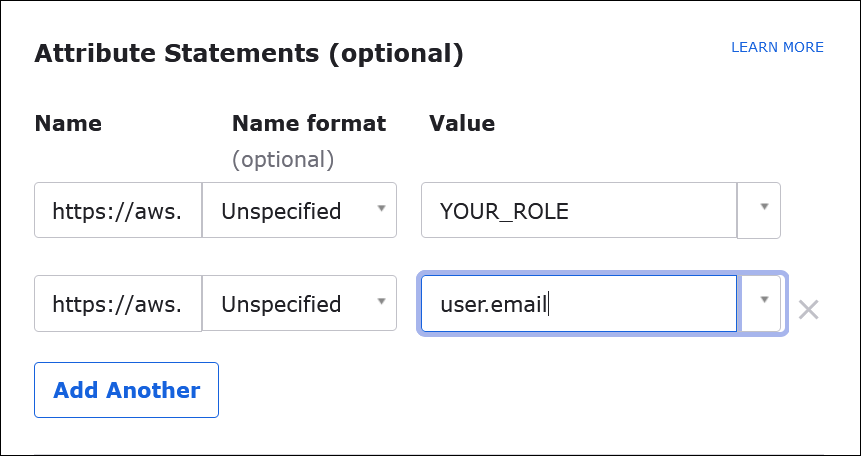

Per Attribute Statements (optional) (Istruzioni attributi (opzionali)), inserisci le seguenti due coppie nome/valore. Questi sono attributi di mappatura obbligatori.

-

Per Name (Nome), inserisci il seguente URL:

https://aws.amazon.com/SAML/Attributes/RolePer Value (Valore), inserisci il nome del ruolo IAM. Per ulteriori informazioni sul formato del ruolo IAM, consulta Configurazione delle asserzioni SAML per la risposta di autenticazione nella Guida per l'utente di IAM.

-

Per Name (Nome), inserisci il seguente URL:

https://aws.amazon.com/SAML/Attributes/RoleSessionNameIn Valore, specifica

user.email.

-

-

Scegli Next (Avanti), quindi scegli Finish (Fine).

Quando Okta crea l'applicazione, crea anche l'URL di accesso, che verrà recuperato successivamente.

Ottenimento dell'URL di accesso dal pannello di controllo di Okta

Ora che l'applicazione è stata creata, è possibile ottenere il suo URL di accesso e altri metadati dal pannello di controllo di Okta.

Come ottenere l'URL di accesso dal pannello di controllo di Okta

-

Nel pannello di navigazione di Okta, scegli Applications (Applicazioni), Applications (Applicazioni).

-

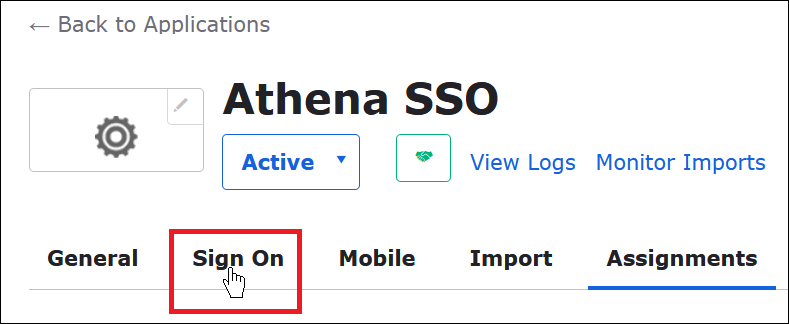

Scegli l'applicazione per cui trovare l'URL di accesso (ad esempio AthenaSSO).

-

Nella pagina della tua applicazione, scegli Sign On (Accedi).

-

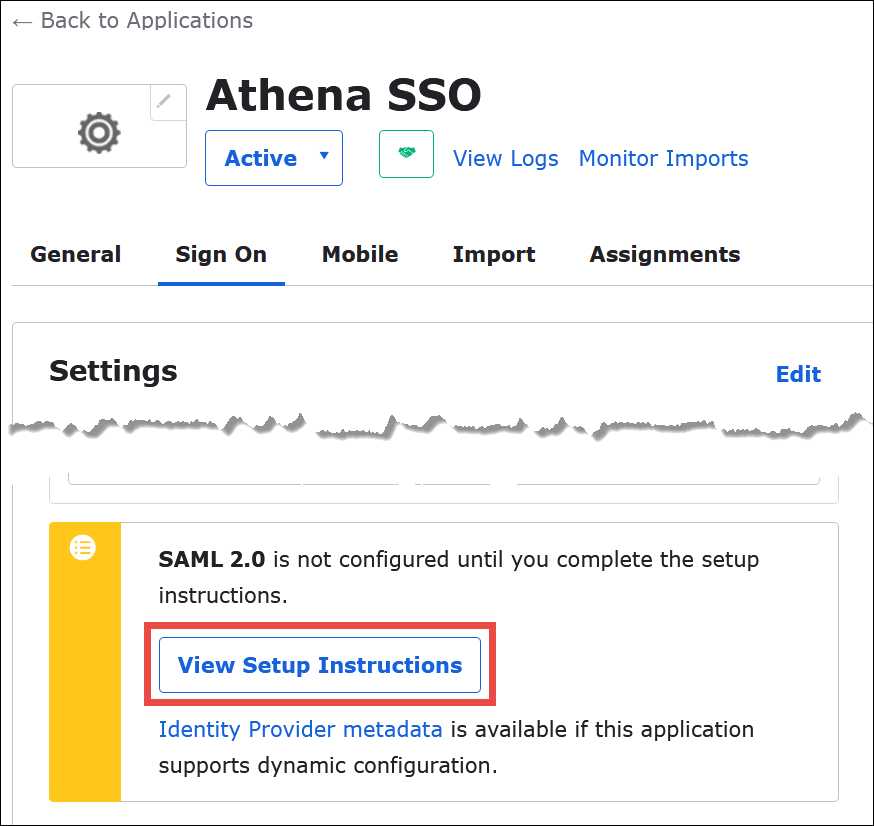

Scegli View Setup Instructions (Visualizza istruzioni di configurazione).

-

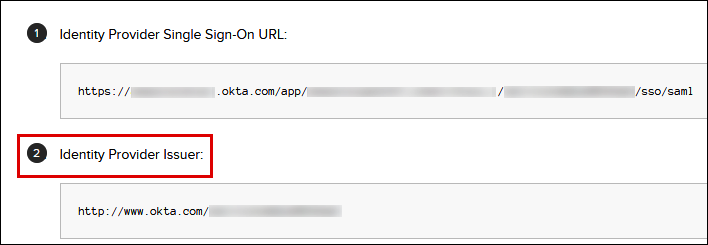

Sulla pagina How to Configure SAML 2.0 for Athena SSO (Come configurare SAML 2.0 per SSO Athena), individua l'URL per Identity Provider Issuer (Emittente provider di identità). Alcuni punti nel pannello di controllo di Okta fanno riferimento a questo URL come ID dell'emittente SAML.

-

Copia o memorizza il valore per Identity Provider Single Sign-On URL (URL Single Sign-On del provider di identità).

Nella sezione successiva, quando si configura la connessione ODBC, questo valore verrà fornito come parametro di connessione URL di accesso per il plug-in SAML del browser.

Configurazione della connessione ODBC SAML del browser ad Athena

Ora è possibile configurare la connessione SAML del browser ad Athena utilizzando il programma di origini dati ODBC in Windows.

Come configurare la connessione ODBC SAML del browser ad Athena

-

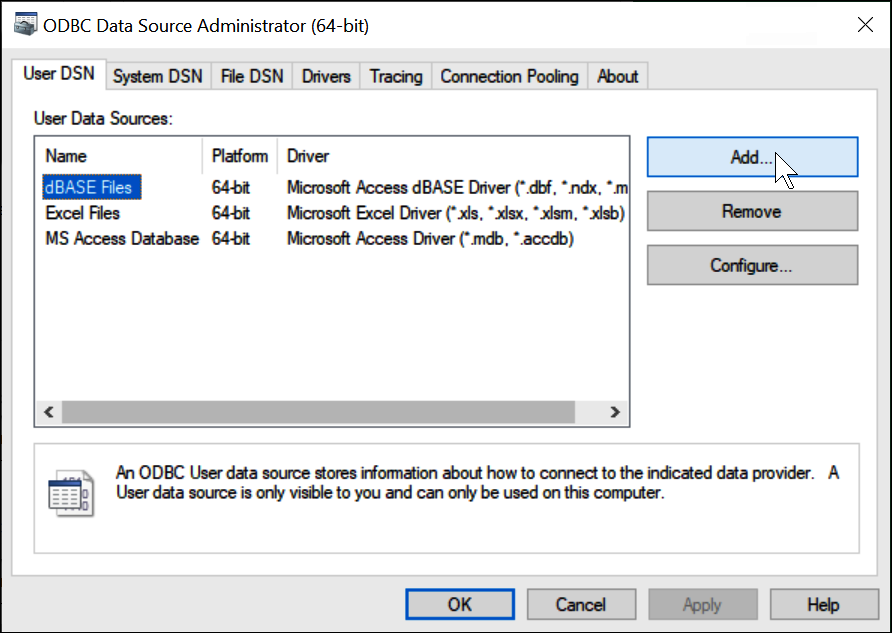

In Windows, avvia il programma ODBC Data Sources (Origini dati ODBC).

-

Nel programma ODBC Data Source Administrator (Amministratore origine dati ODBC), scegli Add (Aggiungi).

-

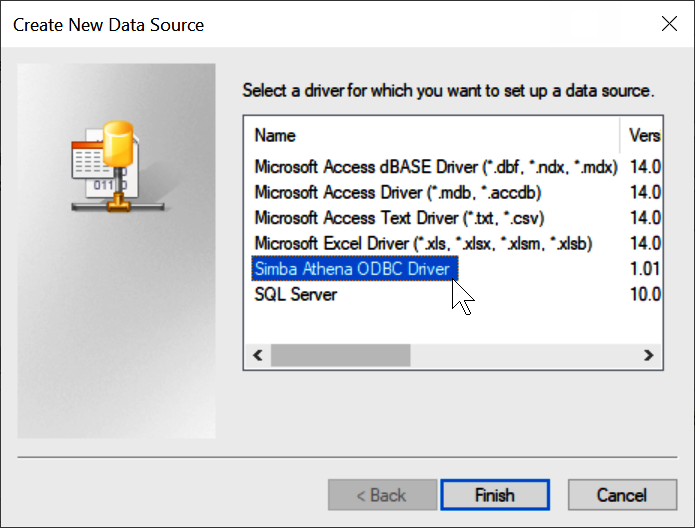

Scegli Simba Athena ODBC Driver (Driver ODBC Simba Athena), quindi scegli Finish (Fine).

-

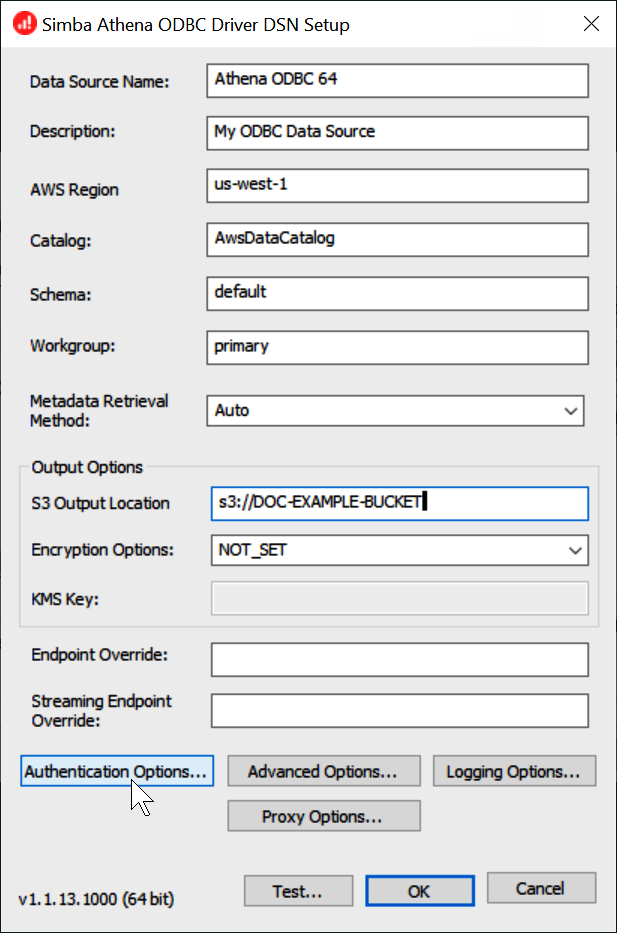

Nella finestra di dialogo Simba Athena ODBC Driver DSN Setup (Configurazione DSN driver ODBC Simba Athena), inserisci i valori descritti.

-

Per Data Source Name (Nome origine dati), inserisci un nome per l'origine dati (ad esempio, Athena ODBC 64).

-

In Description (Descrizione), inserisci una breve descrizione per l'origine dati.

-

Per Regione AWS, inserisci quello Regione AWS che stai utilizzando (ad esempio,

us-west-1). -

Per S3 Output Location (Percorso di output S3), inserisci il percorso di Amazon S3 in cui archiviare l'output.

-

-

Scegli Authentication Options (Opzioni di autenticazione).

-

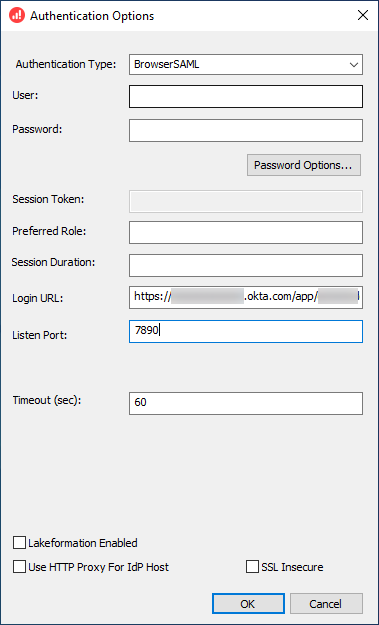

Nella finestra di dialogo Authentication Options (Opzioni di autenticazione), scegli o inserisci i seguenti valori.

-

Per Authentication Type (Tipo di autenticazione), scegli BrowserSAML.

-

Per Login URL (URL di accesso), inserisci l'URL Single Sign-On del provider di identità ottenuto dal pannello di controllo di Okta.

-

Per Listen Port (Porta di ascolto), inserisci 7890.

-

Per Timeout (sec), inserisci un valore di timeout di connessione in secondi.

-

-

Scegli OK per chiudere la finestra Authentication Options (Opzioni di autenticazione).

-

Scegli Test per verificare la connessione oppure OK per terminare.