Para a maioria das Contas da AWS, o ABAC é habilitado por padrão. Usando o console do DynamoDB

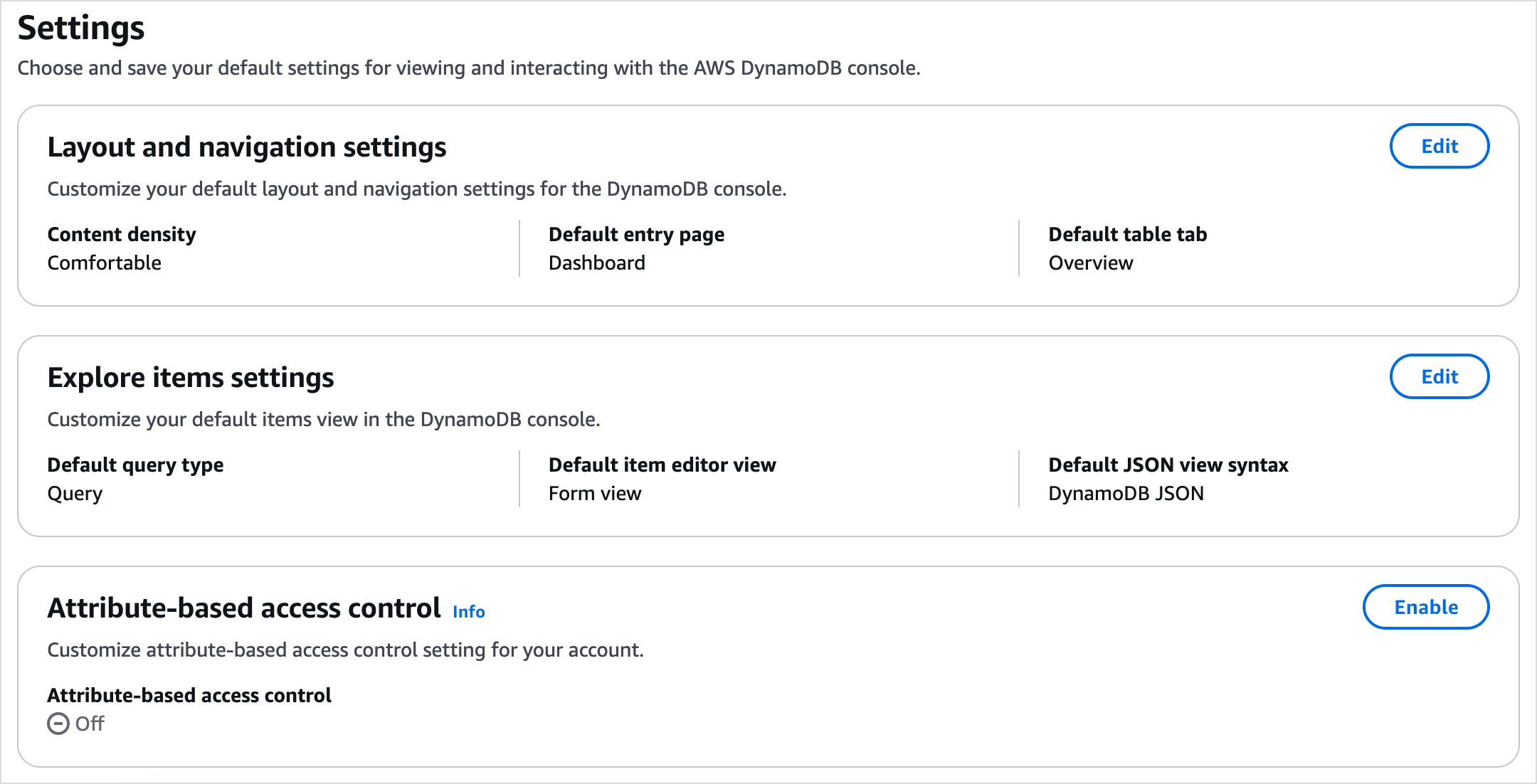

Se você não vir o cartão Controle de acesso por atributo ou se o cartão exibir o status Habilitado, isso significa que o ABAC está habilitado para sua conta. No entanto, se você vir o cartão Controle de acesso por atributo com o status Desabilitado, conforme mostrado na imagem a seguir, o ABAC não está habilitado para sua conta.

O ABAC não está habilitado para Contas da AWS para as quais as condições baseadas em tags especificadas nas políticas baseadas em identidade ou em outras políticas ainda precisam ser auditadas. Se o ABAC não estiver habilitado para sua conta, as condições baseadas em tags nas políticas destinadas a atuar nas tabelas ou nos índices do DynamoDB serão avaliadas como se nenhuma tag estivesse presente nos recursos ou nas solicitações de API. Quando o ABAC está habilitado para sua conta, as condições baseadas em tags nas políticas da conta são avaliadas levando em conta as tags anexadas às tabelas ou às solicitações de API.

Para habilitar o ABAC para sua conta, recomendamos primeiro auditar as políticas conforme descrito na seção Auditoria de políticas. Depois, inclua as permissões necessárias para o ABAC na política do IAM. Por fim, siga as etapas descritas em Habilitar o ABAC no console para habilitar o ABAC para sua conta na região atual. Depois de habilitar o ABAC, é possível cancelá-lo nos próximos sete dias corridos após a adesão.

Tópicos

Auditar as políticas antes de habilitar o ABAC

Antes de habilitar o ABAC para sua conta, audite as políticas para confirmar se as condições baseadas em tags que possam existir nas políticas da conta estão configuradas conforme o pretendido. A auditoria das políticas ajudará a evitar surpresas com alterações de autorização nos fluxos de trabalho do DynamoDB após a habilitação do ABAC. Para ver exemplos do uso de condições baseadas em atributos com tags e o comportamento antes e depois da implementação do ABAC, consulte Exemplos de uso do ABAC com tabelas e índices do DynamoDB.

Permissões do IAM necessárias para habilitar o ABAC

É necessário ter a permissão dynamodb:UpdateAbacStatus para habilitar o ABAC para sua conta na região atual. Para confirmar se o ABAC está habilitado para a conta, você também deve ter a permissão dynamodb:GetAbacStatus. Com essa permissão, é possível visualizar o status do ABAC para uma conta em qualquer região. É necessário ter essas permissões além da permissão necessária para acessar o console do DynamoDB.

A política do IAM a seguir concede a permissão para habilitar o ABAC e visualizar seu status para uma conta na região atual.

{

"version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"dynamodb:UpdateAbacStatus",

"dynamodb:GetAbacStatus"

],

"Resource": "*"

}

]

}Habilitar o ABAC no console

Faça login no AWS Management Console e abra o console do DynamoDB em https://console.aws.amazon.com/dynamodb/

. -

No painel de navegação superior, escolha a região para a qual você deseja habilitar o ABAC.

-

No painel de navegação esquerdo, escolha Configurações.

-

Na página Configurações, faça o seguinte:

-

No cartão Controle de acesso por atributo, escolha Habilitar.

-

Na caixa Confirmar configuração de controle de acesso por atributo, escolha Habilitar para confirmar sua escolha.

Isso habilita o ABAC para a região atual e o cartão Controle de acesso por atributo mostra o status Habilitado.

Se você quiser cancelar a habilitação do ABAC no console, poderá fazer isso nos próximos sete dias corridos após a habilitação. Para cancelar a habilitação, escolha Desabilitar no cartão Controle de acesso por atributo na página Configurações.

nota

A atualização do status do ABAC é uma operação assíncrona. Se as tags em suas políticas não forem avaliadas imediatamente, talvez seja necessário esperar algum tempo, pois a aplicação das alterações é final consistente.

-