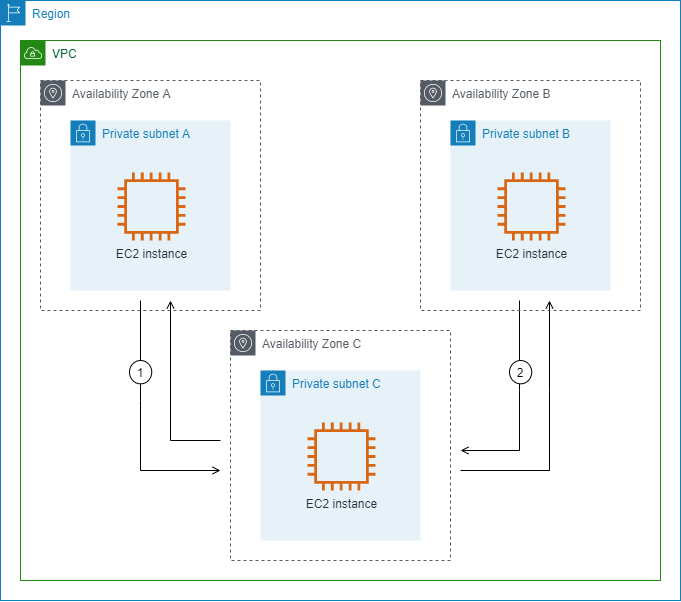

VPC に複数のサブネットがあり、ファイアウォールアプライアンスを使用して、サブネット間のトラフィックを検査するシナリオを考えてみます。VPC 内の別のサブネットの EC2 インスタンスに、ファイアウォールアプライアンスを設定してインストールします。

サブネット C の EC2 インスタンスにインストールされたファイアウォールアプライアンスを次の図に示します。このアプライアンスは、サブネット A からサブネット B (「1」を参照) およびサブネット B からサブネット A (「2」を参照) に移動するすべてのトラフィックを検査します。

VPC とミドルボックスサブネットのメインルートテーブルを使用します。サブネット A と B には、それぞれカスタムルートテーブルがあります。

ミドルボックスルーティングウィザードは、次の操作を自動的に実行します。

-

ルートテーブルを作成します。

-

必要なルートを新しいルートテーブルに追加します。

-

サブネットに関連付けられている現在のルートテーブルの関連付けを解除します。

-

ミドルボックスルーティングウィザードが作成したルートテーブルをサブネットに関連付けます。

-

ミドルボックスルーティングウィザードによって作成されたことを示すタグと、作成日を示すタグを作成します。

ミドルボックスルーティングウィザードは、既存のルートテーブルを変更しません。新しいルートテーブルを作成し、ゲートウェイおよびサブネットリソースに関連付けます。リソースが既存のルートテーブルに明示的に関連付けられている場合は、まず既存のルートテーブルの関連付けが解除され、次に新しいルートテーブルがリソースに関連付けられます。既存のルートテーブルは削除されません。

ミドルボックスルーティングウィザードを使用しない場合は、手動で設定し、サブネットとインターネットゲートウェイにルートテーブルを割り当てる必要があります。

サブネット A のカスタムルートテーブル

サブネット A のルートテーブルには、次のルートがあります。

| デスティネーション | ターゲット | 目的 |

|---|---|---|

VPC CIDR |

ローカル | ローカルルート |

Subnet B CIDR |

appliance-eni |

サブネット B を送信先とするトラフィックをミドルボックスにルーティングする |

ミドルボックスルーティングウィザードを使用すると、次のタグがルートテーブルに関連付けられます。

-

キーは「Origin」で、値は「ミドルボックスウィザード」です

-

キーは「date_created」で、値は作成時刻です (「2021-02-18T22:25:49.137Z」など)。

カスタムサブネット B ルートテーブル

サブネット B のルートテーブルには、次のルートがあります。

| デスティネーション | ターゲット | 目的 |

|---|---|---|

VPC CIDR |

ローカル | ローカルルート |

Subnet A CIDR |

appliance-eni |

サブネット A を送信先とするトラフィックをミドルボックスにルーティングする |

ミドルボックスルーティングウィザードを使用すると、次のタグがルートテーブルに関連付けられます。

-

キーは「Origin」で、値は「ミドルボックスウィザード」です

-

キーは「date_created」で、値は作成時刻です (「2021-02-18T22:25:49.137Z」など)。

メインルートテーブル

Subnet C は、メインルートテーブルを使用します。メインルートテーブルには以下のルートがあります。

| デスティネーション | ターゲット | 目的 |

|---|---|---|

VPC CIDR |

ローカル | ローカルルート |

ミドルボックスルーティングウィザードを使用すると、次のタグがルートテーブルに関連付けられます。

-

キーは「Origin」で、値は「ミドルボックスウィザード」です

-

キーは「date_created」で、値は作成時刻です (「2021-02-18T22:25:49.137Z」など)。