Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo SSL con un'istanza DB di Microsoft SQL Server

Puoi utilizzare Secure Sockets Layer (SSL) per crittografare le connessioni tra le tue applicazioni client e le istanze Amazon RDS DB che eseguono Microsoft Server. SQL SSLil supporto è disponibile in tutte le AWS regioni per tutte le edizioni Server supportateSQL.

Quando crei un'istanza SQL Server DB, Amazon RDS crea un SSL relativo certificato. Il SSL certificato include l'endpoint dell'istanza DB come nome comune (CN) del SSL certificato per proteggerlo dagli attacchi di spoofing.

Esistono 2 modi per connettersi SSL all'istanza SQL Server DB:

-

Forza SSL per tutte le connessioni: ciò avviene in modo trasparente per il client e il client non deve eseguire alcuna operazione per SSL utilizzarlo.

Nota

Quando

rds.force_sslimposti1e utilizzi le SSMS versioni 19.3, 20.0 e 20.2, verifica quanto segue:-

Abilita il certificato Trust Server in. SSMS

-

Importa il certificato nel tuo sistema.

-

-

Crittografa connessioni specifiche: questa operazione imposta una SSL connessione da un computer client specifico e devi lavorare sul client per crittografare le connessioni.

Per informazioni sul supporto Transport Layer Security (TLS) per SQL Server, vedere Supporto TLS 1.2 per Microsoft SQL Server

Forzare l'uso delle connessioni all'istanza DB SSL

È possibile forzare l'utilizzo di tutte le connessioni alla propria istanza DBSSL. Se si forzano le connessioni all'usoSSL, ciò avviene in modo trasparente per il client e il client non deve eseguire alcuna operazione per SSL utilizzarle.

Se vuoi forzareSSL, usa il rds.force_ssl parametro. Per impostazione predefinita, il parametro rds.force_ssl è impostato su 0 (off). Imposta il rds.force_ssl parametro su per 1 (on) forzare l'uso delle connessioniSSL. Il parametro rds.force_ssl è statico, quindi dopo aver modificato il valore devi riavviare l'istanza database per rendere effettiva la modifica.

Per forzare l'uso di tutte le connessioni alla tua istanza DB SSL

-

Determinare il gruppo di parametri collegato all'istanza database:

Accedi a AWS Management Console e apri la RDS console Amazon all'indirizzo https://console.aws.amazon.com/rds/

. -

Nell'angolo in alto a destra della RDS console Amazon, scegli la AWS regione della tua istanza DB.

-

Nel riquadro di navigazione, scegliere Databases (Database) quindi scegliere il nome dell'istanza database per mostrarne i dettagli.

-

Scegliere la scheda Configuration (Configurazione). Individuare il campo Gruppo di parametri nella sezione.

-

Se necessario, creare un nuovo gruppo di parametri. Se l'istanza database utilizza il gruppo di parametri predefinito, è necessario creare un nuovo gruppo di parametri. Se l'istanza database utilizza un gruppo di parametri non predefinito, è possibile scegliere di modificare il gruppo di parametri esistente oppure di creare un nuovo gruppo di parametri. Se si modifica un gruppo di parametri esistente, la modifica interessa tutte le istanze database che utilizzano tale gruppo di parametri.

Per creare un nuovo gruppo di parametri, seguire le istruzioni in Creazione di un gruppo di parametri DB in Amazon RDS.

-

Modificare il gruppo di parametri nuovo o esistente per impostare il parametro

rds.force_sslsutrue. Per modificare un gruppo di parametri, seguire le istruzioni in . -

Se è stato creato un nuovo gruppo di parametri, modificare l'istanza database per collegare il nuovo gruppo di parametri. Modificare l'impostazione DB Parameter Group (Gruppo di parametri database) dell'istanza database. Per ulteriori informazioni, consulta Modifica di un'istanza Amazon RDS DB.

-

Riavviare l'istanza database. Per ulteriori informazioni, consulta Riavvio di un'istanza database.

Crittografia di connessioni specifiche

Puoi forzare l'uso SSL di tutte le connessioni alla tua istanza DB oppure puoi crittografare le connessioni solo da computer client specifici. Per utilizzarli SSL da un client specifico, è necessario ottenere i certificati per il computer client, importare i certificati sul computer client e quindi crittografare le connessioni dal computer client.

Nota

Tutte le istanze SQL Server create dopo il 5 agosto 2014 utilizzano l'endpoint dell'istanza DB nel campo Common Name (CN) del certificato. SSL Prima del 5 agosto 2014, la verifica dei SSL certificati non era disponibile per le istanze SQL Server VPC basate. Se disponi di un'istanza SQL Server DB VPC basata che è stata creata prima del 5 agosto 2014 e desideri utilizzare la verifica del SSL certificato e assicurarti che l'endpoint dell'istanza sia incluso come CN per il SSL certificato per quell'istanza DB, rinomina l'istanza. Quando rinomini un'istanza database, viene distribuito un nuovo certificato e l'istanza viene riavviata per abilitare il nuovo certificato.

Recupero di certificati per i computer client

Per crittografare le connessioni da un computer client a un'istanza Amazon RDS DB che esegue Microsoft SQL Server, è necessario un certificato sul computer client.

Per ottenere il certificato, scaricalo nel computer client. Puoi scaricare un certificato root che funziona per tutte le regioni. Puoi anche scaricare un bundle di certificati che contiene i certificati root sia nuovi che precedenti. Inoltre, puoi scaricare certificati intermedi specifici della regione. Per ulteriori informazioni sul download, consulta .

Dopo aver scaricato il certificato appropriato, importalo nel sistema operativo Microsoft Windows seguendo la procedura nella sezione successiva.

Importazione di certificati nei computer client

Puoi utilizzare la procedura seguente per importare il certificato nel sistema operativo Microsoft Windows nel computer client.

Per importare il certificato nel sistema operativo Windows:

-

Nel menu Start digitare

Runnella casella di ricerca e premere INVIO. -

Nella casella Apri digitare

MMCe quindi scegliere OK. -

Nella MMC console, nel menu File, scegli Aggiungi/Rimuovi snap-in.

-

Nella finestra di dialogo Aggiungi o rimuovi snap-in, per Snap-in disponibili selezionare

Certificatese quindi scegliere Avanti. -

Nella finestra di dialogo Snap-in certificati scegliere Account del computer e quindi Avanti.

-

Nella finestra di dialogo Seleziona computer scegliere Fine.

-

Nella finestra di dialogo Aggiungi o rimuovi snap-in scegliere OK.

-

Nella MMC console, espandi Certificati, apri il menu contestuale (con il pulsante destro del mouse) per Trusted Root Certification Authorities, scegli Tutte le attività, quindi scegli Importa.

-

Nella prima pagina dell'Importazione guidata certificati scegliere Avanti.

-

Nella seconda pagina dell'Importazione guidata certificati scegliere Sfoglia. Nella finestra del browser modificare il tipo di file scegliendo Tutti i file (*.*), perché .pem non è un'estensione standard per i certificati. Individuare il file con estensione .pem scaricato in precedenza.

-

Scegliere Apri per selezionare il file del certificato e quindi scegliere Avanti.

-

Nella terza pagina dell'Importazione guidata certificati scegliere Avanti.

-

Nella quarta pagina dell'Importazione guidata certificati scegliere Fine. Viene visualizzata una finestra di dialogo che indica che l'importazione è riuscita.

-

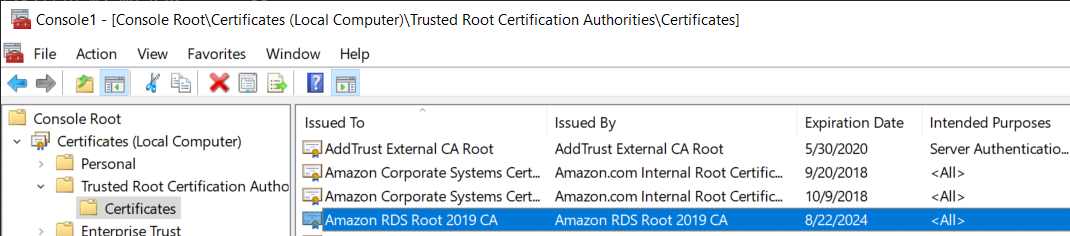

Nella MMC console, espandi Certificati, espandi Trusted Root Certification Authorities, quindi scegli Certificati. Individuare il certificato per verificarne l'esistenza, come illustrato di seguito.

Crittografia delle connessioni a un'istanza Amazon RDS DB che esegue Microsoft Server SQL

Dopo aver importato un certificato nel computer client, puoi crittografare le connessioni dal computer client a un'istanza Amazon RDS DB che esegue Microsoft SQL Server.

Per SQL Server Management Studio, usa la seguente procedura. Per ulteriori informazioni su SQL Server Management Studio, vedere Utilizzare SQL Server management studio

Per crittografare le connessioni da SQL Server Management Studio

-

Avvia SQL Server Management Studio.

-

Per Connetti al server digitare le informazioni del server, il nome utente di accesso e la password.

-

Scegliere Opzioni.

-

Selezionare Crittografa connessione.

-

Scegliere Connetti.

-

Verificare che la connessione sia crittografata eseguendo la query seguente. Verificare che la query restituisca

trueperencrypt_option.select ENCRYPT_OPTION from SYS.DM_EXEC_CONNECTIONS where SESSION_ID = @@SPID

Per qualsiasi altro SQL client, utilizzare la procedura seguente.

Per crittografare le connessioni da altri client SQL

-

Aggiungere

encrypt=truealla stringa di connessione. Questa stringa potrebbe essere disponibile come opzione o come proprietà nella pagina di connessione degli GUI strumenti.Nota

Per abilitare la SSL crittografia per i client che si connettono tramiteJDBC, potrebbe essere necessario aggiungere il RDS SQL certificato Amazon all'archivio dei certificati Java CA (cacerts). A tale scopo, è possibile utilizzare l'utilità keytool

. -

Verificare che la connessione sia crittografata eseguendo la query seguente. Verificare che la query restituisca

trueperencrypt_option.select ENCRYPT_OPTION from SYS.DM_EXEC_CONNECTIONS where SESSION_ID = @@SPID