Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

L'istanza database deve essere all'interno di un cloud privato virtuale (VPC). Un VPC è una rete virtuale logicamente isolata dalle altre reti virtuali nel cloud. AWS Amazon VPC ti consente di avviare AWS risorse, come un cluster di istanze Amazon RDS Amazon Aurora DB un'istanza EC2 , in un VPC. Il VPC può essere un VPC predefinito fornito con l'account o uno creato da te. Tutti VPCs sono associati al tuo account. AWS

Il VPC predefinito ha tre sottoreti che è possibile usare per isolare le risorse all'interno del VPC. Il VPC predefinito ha anche un gateway Internet che può essere usato per fornire l'accesso alle risorse all'interno del VPC dall'esterno del VPC.

Per un elenco di scenari relativi alle istanze database Amazon RDS in un VPC e al suo esterno, consulta Scenari per l'accesso a un di istanze DB in un VPC.

Argomenti

Nei seguenti tutorial puoi imparare a creare un VPC da usare per uno scenario Amazon RDS comune:

Uso di un'istanza database in un VPC

Ecco alcuni consigli per l'uso di un'istanza database in un VPC:

-

Il VPC deve avere almeno due sottoreti. Una sottorete è un segmento dell'intervallo di indirizzi IP di un VPC che è possibile specificare e utilizzare per raggruppare le istanze database in base alle esigenze operative e di sicurezza.

Per le implementazioni Multi-AZ, la definizione di una sottorete per due o più zone di disponibilità in una consente ad Regione AWS Amazon RDS di creare un nuovo standby in un'altra zona di disponibilità, se necessario. Assicurati di effettuare questa operazione anche per le implementazioni Single-AZ, in modo da poterle eventualmente convertire in implementazioni Multi-AZ in un secondo momento.

Nota

Il gruppo di sottorete DB per un'area locale può avere solo una sottorete.

-

Se desideri che l'istanza database nel VPC sia accessibile a livello pubblico, verifica di aver attivato gli attributi VPC DNS hostnames (Nomi host DNS) e DNS resolution (Risoluzione DNS).

-

Il VPC deve includere un gruppo di sottoreti database creato da te. Puoi creare un gruppo di sottoreti di database, specificando le sottoreti create. Amazon RDS sceglie una sottorete e un indirizzo IP all'interno di quel gruppo di sottoreti da associare all'istanza database. L'istanza database utilizza la zona di disponibilità che contiene la sottorete.

-

Il VPC deve avere un gruppo di sicurezza VPC che consente l'accesso all'istanza database.

Per ulteriori informazioni, consulta Scenari per l'accesso a un di istanze DB in un VPC.

-

I blocchi CIDR in ciascuna delle sottoreti devono essere sufficientemente grandi da contenere gli indirizzi IP di riserva per Amazon RDS da utilizzare durante le attività di manutenzione, inclusi il failover e il dimensionamento delle risorse di calcolo. Ad esempio, un intervallo come 10.0.0.0/24 e 10.0.1.0/24 è in genere sufficientemente ampio.

-

Un VPC può avere un attributo di tenancy di istanza o predefinito o dedicato. Tutte le impostazioni predefinite VPCs hanno l'attributo di tenancy dell'istanza impostato su default e un VPC predefinito può supportare qualsiasi classe di istanza DB.

Se scegli di avere il tuo di istanze DB in un VPC dedicato in cui l'attributo di tenancy dell'istanza è impostato su dedicato, la classe di istanza DB del tuo di istanze DB deve essere uno dei tipi di istanza EC2 dedicata Amazon approvati. Ad esempio, l'istanza EC2 dedicata r5.large corrisponde alla classe di istanza DB db.r5.large. Per informazioni sulla tenancy di istanza in un VPC, consulta Istanze dedicate nella Guida per l'utente Amazon Elastic Compute Cloud.

Per ulteriori informazioni sui tipi di istanze che possono essere presenti in un'istanza dedicata, consulta le istanze EC2 dedicate di Amazon

nella pagina EC2 dei prezzi di Amazon. Nota

Quando si imposta l'attributo di locazione dell'istanza su dedicato per un'istanza database, non è garantita l'esecuzione dell'istanza database su un host dedicato.

-

Quando un gruppo di opzioni è assegnato a un'istanza database, tale gruppo è associato al VPC dell'istanza database. Questo collegamento significa che non puoi utilizzare il gruppo di opzioni assegnato a un'istanza database se tenti di ripristinare l'istanza database in un diverso VPC.

-

Se ripristini un'istanza database in un VPC diverso, assicurati di assegnare il gruppo di opzioni predefinito all'istanza database, assegnare un gruppo di opzioni che sia collegato a quel VPC oppure creare un nuovo gruppo di opzioni e assegnarlo all'istanza database. Tieni presente che con le opzioni permanenti, come Oracle TDE, quando ripristini un'istanza database in un VPC diverso devi creare un nuovo gruppo di opzioni che includa l'opzione permanente.

Utilizzo di gruppi di sottoreti database

Le sottoreti sono segmenti di un intervallo di indirizzi IP di un VPC che si designa per raggruppare le risorse in base alle esigenze operative e di sicurezza. Un gruppo di sottoreti DB è una raccolta di sottoreti (generalmente private) creata in un VPC e che è possibile indicare per le istanze database. Utilizzando un gruppo di sottoreti DB, è possibile specificare un particolare VPC durante la creazione di cluster di DB utilizzando AWS CLI l'API o RDS. Se utilizzi la console, puoi scegliere il VPC e i gruppi di sottorete che desideri usare.

Ogni gruppo di sottoreti database deve avere almeno due zone di disponibilità in una determinata Regione AWS. Quando si crea un'istanza database in un VPC, è necessario selezionare anche un gruppo di sottoreti DB. Dal gruppo di sottoreti DB, Amazon RDS sceglie una sottorete e un indirizzo IP all'interno di essa da associare istanza database. Il database utilizza la zona di disponibilità che contiene la sottorete. RDS assegna sempre un indirizzo IP da una sottorete con spazio libero per gli indirizzi IP.

Se l'istanza database primaria di un'implementazione Multi-AZ ha esito negativo, Amazon RDS può promuovere l'istanza di standby corrispondente e successivamente creare una nuova istanza di standby utilizzando un indirizzo IP della sottorete in una delle altre zone di disponibilità.

Le sottoreti di un gruppo di sottoreti DB sono pubbliche o private. Le sottoreti sono pubbliche o private, a seconda della configurazione impostata per le relative liste di controllo degli accessi alla rete (rete) e le tabelle di routing. ACLs Affinché un'istanza database possa essere accessibile a livello pubblico, tutte le sottoreti nel gruppo di sottoreti database devono essere pubbliche. Se una sottorete associata a un'istanza database accessibile pubblicamente cambia da pubblica a privata, ciò può avere ripercussioni sulla disponibilità dell'istanza database.

Per creare un gruppo di sottoreti DB che supporti la modalità dual-stack, assicuratevi che a ogni sottorete che aggiungete al gruppo di sottorete DB sia associato un blocco CIDR del protocollo Internet versione 6 (). IPv6 Per ulteriori informazioni, consulta Assegnazione di indirizzi IP in Amazon RDS la sezione «Migrazione verso» IPv6 nella Amazon VPC User Guide.

Nota

Il gruppo di sottorete DB per un'area locale può avere solo una sottorete.

Quando Amazon RDS crea un'istanza database in un VPC, assegna un'interfaccia di rete all'istanza database usando un indirizzo IP dal gruppo di sottoreti del database. Tuttavia, consigliamo vivamente di usare il nome del sistema dei nomi di dominio (DNS) per collegare l'istanza database, perché l'indirizzo IP sottostante varia durante un failover.

Nota

Per ogni istanza database in esecuzione in un VPC, assicurati di riservare almeno un indirizzo in ogni sottorete nel gruppo di sottoreti DB per l'utilizzo da parte di Amazon RDS per le operazioni di ripristino.

Sottoreti condivise

Puoi creare un'istanza database in un VPC condiviso.

Alcune considerazioni da tenere a mente durante l'utilizzo di shared: VPCs

-

È possibile spostare un'istanza database da una sottorete VPC condivisa a una sottorete VPC non condivisa e viceversa.

-

I membri di un VPC condiviso devono creare un gruppo di sicurezza nel VPC per consentire loro di creare un'istanza database.

-

I proprietari e i membri di un VPC condiviso possono accedere al database utilizzando le query SQL. Tuttavia, solo il creatore di una risorsa può effettuare chiamate API sulla risorsa.

Assegnazione di indirizzi IP in Amazon RDS

Gli indirizzi IP permettono alle risorse nel VPC di comunicare tra loro e con le risorse su Internet. Amazon RDS Aurora supporta IPv4 entrambi i protocolli di IPv6 indirizzamento. Per impostazione predefinita, Amazon RDS VPC utilizzano il protocollo di indirizzamento. IPv4 Non puoi disattivare questo comportamento. Quando crei un VPC, assicurati di specificare un blocco IPv4 CIDR (un intervallo di indirizzi privati IPv4 ).

Il supporto per il IPv6 protocollo amplia il numero di indirizzi IP supportati. Utilizzando il IPv6 protocollo, ti assicuri di disporre di indirizzi disponibili sufficienti per la crescita futura di Internet. Le risorse RDS nuove ed esistenti possono utilizzare IPv4 e IPv6 indirizzare all'interno del tuo VPC. La configurazione, la protezione e la traduzione del traffico di rete tra i due protocolli utilizzati in diverse parti di un'applicazione può causare sovraccarico operativo. Puoi standardizzare il IPv6 protocollo per le risorse Amazon RDS per semplificare la configurazione di rete.

IPv4 indirizzi

Quando si crea un VPC, è necessario specificare un intervallo di IPv4 indirizzi per il VPC sotto forma di blocco CIDR, ad esempio. 10.0.0.0/16 Un gruppo di sottoreti DB definisce l'intervallo di indirizzi IP in questo blocco CIDR che può essere usato da istanze database. Questi indirizzi IP possono essere privati o pubblici.

Un IPv4 indirizzo privato è un indirizzo IP non raggiungibile su Internet. Puoi utilizzare IPv4 indirizzi privati per la comunicazione tra il tuo di istanze DB e altre risorse, come EC2 le istanze Amazon, nello stesso VPC. Ogni istanza database dispone di un indirizzo IP privato per la comunicazione nel VPC.

Un indirizzo IP pubblico è un IPv4 indirizzo raggiungibile da Internet. Puoi utilizzare gli indirizzi pubblici per la comunicazione tra istanze database e risorse su Internet, ad esempio un client SQL. Puoi controllare se instanze database ricevono un indirizzo IP pubblico.

Per un tutorial che mostra come creare un VPC con solo IPv4 indirizzi privati da utilizzare per uno scenario Amazon RDS comune, consulta. Tutorial: Creazione di un Amazon VPC da utilizzare con un'istanza database (solo IPv4)

IPv6 indirizzi

Facoltativamente, puoi associare un blocco IPv6 CIDR al tuo VPC e alle sottoreti e assegnare IPv6 gli indirizzi di quel blocco alle risorse del tuo VPC. Ogni indirizzo è unico a livello globale. IPv6

Il blocco IPv6 CIDR per il tuo VPC viene assegnato automaticamente dal pool IPv6 di indirizzi di Amazon. Non è possibile scegliere l'intervallo in modo autonomo.

Quando ti connetti a un IPv6 indirizzo, assicurati che siano soddisfatte le seguenti condizioni:

-

Il client è configurato in modo da consentire il trasferimento del traffico tra IPv6 client e database.

-

I gruppi di sicurezza RDS utilizzati dall'istanza DB sono configurati correttamente in modo da consentire il trasferimento del traffico tra client e database. IPv6

-

Lo stack del sistema operativo client consente il traffico sull' IPv6 indirizzo e i driver e le librerie del sistema operativo sono configurati per scegliere l'endpoint di istanza DB predefinito corretto (uno o due IPv4 ). IPv6

Per ulteriori informazioni IPv6, consulta la sezione Indirizzamento IP nella Amazon VPC User Guide.

Modalità dual-stack

Quando un di istanze DB è in grado di comunicare sia tramite il protocollo di IPv4 IPv6 indirizzamento che tramite quello di indirizzamento, viene eseguito in modalità dual-stack. Pertanto, le risorse possono comunicare con il di istanze DB su o IPv4 entrambi IPv6. RDS disabilita l'accesso a Internet Gateway per gli IPv6 endpoint delle istanze DB private in modalità dual-stack. RDS esegue questa operazione per garantire che gli IPv6 endpoint siano privati e accessibili solo dall'interno del VPC.

Argomenti

Per un tutorial che mostra come creare un VPC con entrambi IPv4 IPv6 gli indirizzi da utilizzare per uno scenario Amazon RDS comune, consulta. Tutorial: Creazione di un VPC per l'utilizzo con un'istanza database (modalità dual-stack)

Modalità dual-stack e gruppi di sottoreti database

Per utilizzare la modalità dual-stack, assicurati che a ogni sottorete del gruppo di sottoreti DB associato al di istanze DB sia associato un blocco CIDR. IPv6 Per soddisfare questo requisito, puoi creare un nuovo gruppo di sottoreti database o modificare un gruppo di sottoreti database esistente. Quando istanze database sono in modalità dual-stack, i client possono connettersi normalmente. Assicurati che i firewall di sicurezza dei client e i gruppi di sicurezza delle istanze RDS DB siano configurati accuratamente per consentire il trasferimento del traffico. IPv6 Per connettersi, i client utilizzano l'endpoint dell'istanza database. Le applicazioni client possono specificare il protocollo preferito per la connessione a un database. In modalità dual-stack, il di istanze DB rileva il protocollo di rete preferito del client IPv6, IPv4 o lo utilizza per la connessione.

Se un gruppo di sottoreti database smette di supportare la modalità dual-stack a causa dell'eliminazione della sottorete o dell'annullamento dell'associazione con il blocco CIDR, si può verificare una situazione di stato di rete incompatibile per le istanze database associate al gruppo di sottoreti database. Inoltre, non puoi utilizzare il gruppo di sottoreti database quando crei una nuova istanza database in modalità dual-stack.

Per determinare se un gruppo di sottoreti DB supporta la modalità dual-stack utilizzando il AWS Management Console, visualizza il Tipo di rete nella pagina dei dettagli del gruppo di sottoreti DB. Per determinare se un gruppo di sottoreti DB supporta la modalità dual-stack utilizzando il AWS CLI, esegui il comando e visualizza nell'output. describe-db-subnet-groupsSupportedNetworkTypes

Le repliche di lettura vengono trattate come istanze database indipendenti e possono avere un tipo di rete diverso dall'istanza database principale. Se si modifica il tipo di rete dell'istanza database principale di una replica di lettura, tale modifica non interessa la replica di lettura. Quando si ripristina un'istanza database, è possibile ripristinarla su qualsiasi tipo di rete supportato.

Utilizzo di istanze database in modalità dual-stack

IPv4 IPv6

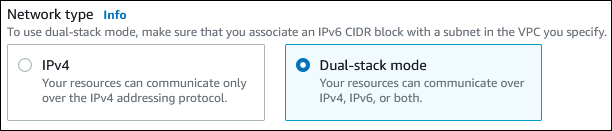

Quando si utilizza AWS Management Console per creare o modificare un'istanza DB, è possibile specificare la modalità dual-stack nella sezione Tipo di rete. L'immagine seguente mostra la sezione Network type (Tipo di rete) nella console.

Quando utilizzi la AWS CLI per creare o modificare un di istanze DB, imposta l'--network-typeopzione per utilizzare la modalità DUAL dual-stack. Quando usi l'API RDS per creare o modificare un'istanza database, per utilizzare la modalità dual-stack imposta il parametro NetworkType su DUAL. Quando modifichi il tipo di rete di un'istanza database, è possibile che si verifichi un periodo di inattività. Se la modalità dual-stack non è supportata dalla versione del motore del database o dal gruppo di sottoreti database in uso, viene restituito l'errore NetworkTypeNotSupported.

Per ulteriori informazioni sulla creazione di un'istanza database, consulta Creazione di un'istanza Amazon RDS DB. Per ulteriori informazioni sulla modifica di un'istanza database, consulta Modifica di un'istanza Amazon RDS DB.

Per determinare se un'istanza database è in modalità dual-stack utilizzando la console, visualizza l'opzione Network type (Tipo di rete) nella scheda Connectivity & security (Connettività e sicurezza) per l'istanza database in questione.

A tale scopo, devi modificare il tipo di rete dell'istanza database. La modifica potrebbe comportare tempi di inattività.

Ti consigliamo di modificare il tipo di rete delle istanze database Amazon RDS durante una finestra di manutenzione. L'impostazione predefinita del tipo di rete delle nuove istanze sulla modalità dual stack non è al momento supportata. È possibile impostare il tipo di rete manualmente utilizzando il comando modify-db-instance .

Prima di modificare un'istanza database per utilizzare la modalità dual-stack, assicurati che il gruppo di sottoreti DB supporti la modalità dual-stack. Se il gruppo di sottoreti DB associato all'istanza database non supporta la modalità dual-stack, specifica un gruppo di sottoreti database diverso che supporta tale modalità quando modifichi l'istanza database. La modifica del gruppo di sottoreti di database di un'istanza database può causare tempi di inattività.

Se si modifica il gruppo di sottoreti di database di un'istanza database prima di modificare l'istanza database per l'utilizzo della modalità Dual stack, assicurati che il gruppo di sottoreti di database sia valido per l'istanza database prima e dopo la modifica.

Per RDS per PostgreSQL, RDS per MySQL, RDS per Oracle e RDS per le istanze Single-AZ di MariadB, si consiglia di eseguire il comando con il solo parametro impostato per modificare la rete in modalità dual-stack. modify-db-instance--network-typeDUAL L'aggiunta di altri parametri al parametro --network-type nella stessa chiamata API potrebbe causare tempi di inattività. Per modificare più parametri, assicurati che la modifica del tipo di rete sia stata completata correttamente prima di inviare un'altra richiesta modify-db-instance con altri parametri.

Le modifiche al tipo di rete per le istanze DB RDS per PostgreSQL, RDS per MySQL, RDS per Oracle e RDS per MariaDB Multi-AZ causano un breve periodo di inattività e attivano un failover se si utilizza il parametro solo o se si combinano i parametri in un comando. --network-type modify-db-instance

Le modifiche del tipo di rete per le istanze database Single-AZ o Multi-AZ RDS per SQL Server causano tempi di inattività se si utilizza solo il parametro --network-type o se si combinano più parametri in un comando modify-db-instance. Le modifiche del tipo di rete causano il failover in un'istanza Multi-AZ SQL Server.

Se non riesci a connetterti al di istanze DB dopo la modifica, assicurati che i firewall di sicurezza del client e del database e le tabelle di routing siano configurati accuratamente per consentire il traffico verso il database sulla rete selezionata ( IPv4 o IPv6). Potrebbe inoltre essere necessario modificare i parametri del sistema operativo, le librerie o i driver per connetterti utilizzando un IPv6 indirizzo.

Quando modifichi un'istanza database per usare la modalità dual-stack non possono essere presenti modifiche in sospeso da implementazioni Single-AZ a implementazioni multi-AZ o viceversa.

Per modificare un di sole istanze DB per utilizzare la modalità dual-stack

-

Modificare un gruppo di sottoreti database per supportare la modalità dual-stack o creare un gruppo di sottoreti database che supporti la modalità dual-stack:

-

Associa un blocco IPv6 CIDR al tuo VPC.

Per istruzioni, consulta Aggiungere un blocco IPv6 CIDR al tuo VPC nella Amazon VPC User Guide.

-

Collega il blocco IPv6 CIDR a tutte le sottoreti del gruppo di sottoreti DB.

Per istruzioni, consulta Aggiungere un blocco IPv6 CIDR alla sottorete nella Amazon VPC User Guide.

-

Verificare che il gruppo di sottoreti database supporti la modalità dual-stack.

Se utilizzi il AWS Management Console, seleziona il gruppo di sottoreti DB e assicurati che il valore Supported network types sia Dual,. IPv4

Se utilizzi il AWS CLI, esegui il describe-db-subnet-groupscomando e assicurati che il

SupportedNetworkTypevalore per l'istanza DB siaDual, IPv4.

-

-

Modifica il gruppo di sicurezza associato al di istanze DB per consentire IPv6 le connessioni al database o crea un nuovo gruppo di sicurezza che consenta IPv6 le connessioni.

Per le istruzioni, vedere Regole del gruppo di sicurezza nella Guida per l'utente di Amazon VPC.

-

Modifica l'istanza database in modo che supporti la modalità dual-stack. A questo scopo, imposta l'opzione Network type (Tipo di rete) su Dual-stack mode (Modalità dual-stack).

In caso di utilizzo della console, accertati che le impostazioni seguenti siano corrette:

-

Tipo di rete–Dual-stack mode (Modalità dual-stack)

-

DB subnet group (Gruppo di sottoreti DB): gruppo di sottoreti database configurato in un passaggio precedente

-

Security group (Gruppo di sicurezza): gruppo di sicurezza di default configurato in un passaggio precedente

Se utilizzi la AWS CLI, assicurati che le seguenti impostazioni siano corrette:

-

--network-type–dual -

--db-subnet-group-name: gruppo di sottoreti database configurato in un passaggio precedente -

--vpc-security-group-ids: gruppo di sicurezza VPC configurato in un passaggio precedente

Per esempio:

aws rds modify-db-instance --db-instance-identifier my-instance --network-type "DUAL" -

-

Verifica che l'istanza database supporti la modalità dual-stack.

Se utilizzi la console, scegli la scheda Connectivity & security (Connettività e sicurezza) per l'istanza database. In quella scheda, assicurati che il valore dell'opzione Network type (Tipo di rete) sia Dual-stack mode (Modalità dual-stack).

Se utilizzi il AWS CLI, esegui il describe-db-instancescomando e assicurati che il

NetworkTypevalore per l'istanza DB siadual.Esegui il

digcomando sull'endpoint dell'istanza DB per identificare l' IPv6indirizzo ad esso associato.digdb-instance-endpointAAAA

Disponibilità di regioni e versioni

Il supporto varia a seconda delle versioni specifiche di ciascun motore di database e a seconda delle Regioni AWS. Per ulteriori informazioni sulla disponibilità di versioni e regioni con la modalità dual-stack, consulta Regioni e motori DB supportati per la modalità dual-stack in Amazon RDS.

Limitazioni per istanze database di rete dual-stack

Le seguenti limitazioni si applicano alle istanze database di rete dual-stack:

-

di istanze DB non possono utilizzare esclusivamente il IPv6 protocollo. Possono utilizzare IPv4 esclusivamente oppure possono utilizzare il IPv6 protocollo IPv4 and (modalità dual-stack).

-

Amazon RDS non supporta IPv6 sottoreti native.

-

Le istanze database che utilizzano la modalità dual-stack devono essere di tipo privato. Non possono essere accessibili pubblicamente.

-

La modalità dual-stack non supporta le istanza database di classe db.m3 e db.r3.

-

Per RDS per SQL Server, le istanze DB in modalità dual-stack che utilizzano endpoint listener di gruppo Always On AGs Availability presentano solo indirizzi. IPv4

-

Non è possibile utilizzare il proxy RDS con istanze database in modalità dual-stack.

-

Non è possibile utilizzare la modalità dual-stack con RDS su istanze DB. AWS Outposts

-

Non è possibile utilizzare la modalità dual-stack con istanze database in una zona locale.

Nascondere istanze database in un VPC da Internet

Uno scenario comune di Amazon RDS Aurora consiste nell'avere un VPC in cui è presente un'istanza EC2 Amazon con un'applicazione Web rivolta al pubblico e un cluster di DB con un database non accessibile al pubblico. Ad esempio, puoi creare un VPC con una sottorete pubblica e una sottorete privata. EC2 le istanze che funzionano come server Web possono essere distribuite nella sottorete pubblica. L'implementazione di istanze database viene invece eseguita nella sottorete privata. In tale implementazione, solo i server Web hanno accesso alle istanze database. Per un'illustrazione di questo scenario, consulta Un di istanze DB in un VPC ambiente accessibile da un'EC2istanza Amazon nello stesso VPC.

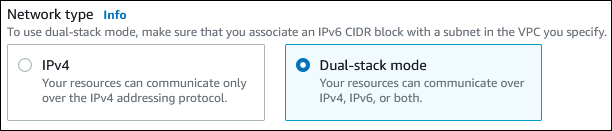

Quando si avvia un'istanza database all'interno di un VPC, l'istanza database dispone di un indirizzo IP privato per il traffico all'interno del VPC. Questo indirizzo IP privato non è accessibile pubblicamente. Puoi utilizzare l'opzione Public access (Accesso pubblico) per indicare se l'istanza database dispone anche di un indirizzo IP pubblico oltre all'indirizzo IP privato. Se l'istanza database è definito come accessibile pubblicamente, il relativo endpoint DNS utilizza l'indirizzo IP privato dall'interno del VPC. Utilizza invece l'indirizzo IP pubblico dall'esterno del VPC. L'accesso all'istanza database è in ultima analisi controllato dal gruppo di sicurezza in uso. Questo accesso pubblico non è consentito se il gruppo di sicurezza assegnato all'istanza database non include regole in entrata che lo consentono. Per un'istanza database che deve essere accessibile pubblicamente, le sottoreti nel relativo gruppo di sottoreti DB devono disporre di un gateway Internet. Per ulteriori informazioni, consulta Impossibile connettersi all'istanza database di Amazon RDS

Puoi modificare un'istanza database per attivare o disattivare l'accessibilità pubblica modificando l'opzione Public access (Accesso pubblico). Nella figura seguente viene illustrata l'opzione Public access (Accesso pubblico) nella sezione Additional connectivity configuration (Configurazioni di connettività aggiuntiva) . Per impostare l'opzione, apri la sezione Additional connectivity configuration (Configurazioni di connettività aggiuntiva) nella sezione Connectivity (Connettività) .

Per informazioni sulla modifica di un'istanza database per impostare l'opzione Public access (Accesso pubblico), consulta Modifica di un'istanza Amazon RDS DB.

Creazione di un'istanza database in un VPC

Le procedure seguenti aiutano a creare un'istanza database in un VPC. Per utilizzare il VPC predefinito, puoi iniziare con il passaggio 2 e utilizzare il VPC e il gruppo di sottoreti DB creati automaticamente. Se desideri creare un VPC aggiuntivo, puoi creare un nuovo VPC.

Nota

Se desideri che l'istanza database nel VPC sia pubblicamente accessibile, devi aggiornare le informazioni DNS per il VPC attivando gli attributi VPC DNS hostnames (Nomi host DNS) e DNS resolution (Risoluzione DNS). Per informazioni sull'aggiornamento delle informazioni DNS per un'istanza VPC, consulta Aggiornamento del supporto DNS per il VPC.

Segui questa procedura per creare un'istanza database in un VPC:

Fase 1. Creazione di un VPC

Crea un VPC con sottoreti in almeno due zone di disponibilità. Usi queste sottoreti quando crei un gruppo di sottoreti database. Se disponi di un VPC di default, viene creata automaticamente una sottorete in ciascuna zona di disponibilità nella Regione AWS.

Per ulteriori informazioni, consulta Creazione di un VPC con sottoreti pubbliche e private oppure Creazione di un VPC nella Guida per l'utente di Amazon VPC..

Fase 2: creazione di un gruppo di sottoreti database

Un gruppo di sottoreti DB è una raccolta di sottoreti (generalmente private) creata per un VPC e che è possibile definire per le istanze database. Un gruppo di sottoreti DB consente di specificare un particolare VPC quando si creano cluster di DB utilizzando AWS CLI l'API o RDS. Se utilizzi la console, puoi scegliere il VPC e le sottoreti che desideri usare. Ogni gruppo di sottoreti database deve avere almeno una sottorete in almeno due zone di disponibilità nella Regione AWS. Come best practice, ogni gruppo di sottoreti database deve disporre di almeno una sottorete per ogni zona di disponibilità nella Regione AWS.

Per le implementazioni Multi-AZ, la definizione di una sottorete per tutte le zone di disponibilità in una consente ad Regione AWS Amazon RDS di creare una nuova replica in standby in un'altra zona di disponibilità, se necessario. È possibile seguire questa best practice anche per le distribuzioni con singola zona di disponibilità, perché in futuro è possibile convertirle in distribuzioni Multi-AZ.

Per un'istanza database che deve essere accessibile pubblicamente, le sottoreti nel gruppo di sottoreti database devono disporre di un gateway Internet. Per ulteriori informazioni sui gateway Internet, consulta Eseguire la connessione a Internet utilizzando un gateway Internet nella Guida per l'utente di Amazon VPC.

Nota

Il gruppo di sottorete DB per un'area locale può avere solo una sottorete.

Quando crei un'istanza database in un VPC, puoi selezionare un gruppo di sottoreti DB. Amazon RDS sceglie una sottorete e un indirizzo IP al suo interno da associare all'istanza database. Se non esistono gruppi di sottoreti DB, Amazon RDS crea un gruppo di sottoreti predefinito quando crei un'istanza database. Amazon RDS crea e associa un'interfaccia di rete elastica all'istanza database con tale indirizzo IP. L'istanza database utilizza la zona di disponibilità contenente la sottorete.

Per le implementazioni Multi-AZ, la definizione di una sottorete per due o più zone di disponibilità in una consente ad Regione AWS Amazon RDS di creare un nuovo standby in un'altra zona di disponibilità in caso di necessità. Devi effettuare questa operazione anche per le implementazioni Single-AZ, in modo da poterle eventualmente convertire in implementazioni Multi-AZ in un secondo momento.

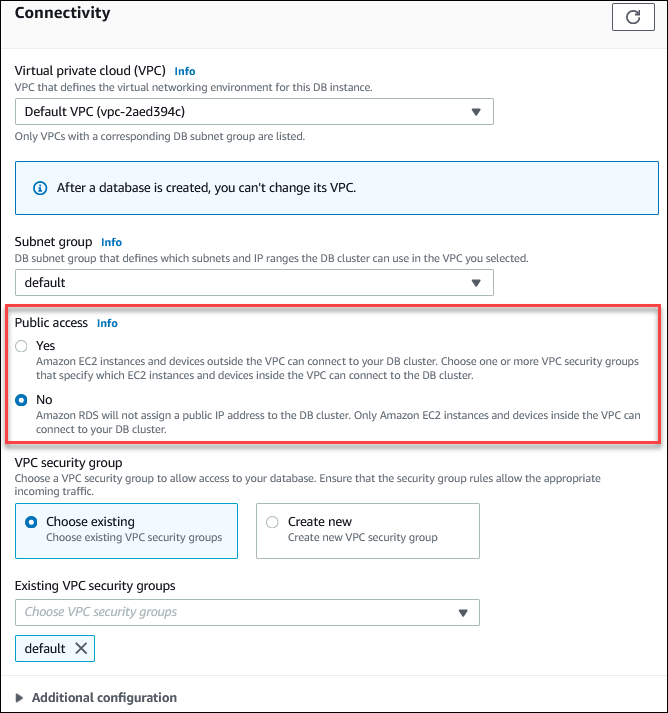

In questo passaggio, si crea un gruppo di sottoreti database e si aggiungono le sottoreti create per il VPC.

Creare un gruppo di sottoreti database

-

Aprire la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. -

Nel pannello di navigazione selezionare Subnet groups (Gruppi di sottoreti).

-

Scegli Create DB Subnet Group (Crea gruppo di sottoreti del database).

-

Per Name (Nome), digita il nome del gruppo di sottoreti database.

-

Per Description Descrizione), digita una descrizione per il gruppo di sottoreti database.

-

In VPC, scegli il VPC predefinito o il VPC creato in precedenza.

-

Nella sezione Aggiungi sottoreti, scegliere le zone di disponibilità che includono le sottoreti da Zone di disponibilità, quindi scegliere le sottoreti da Sottoreti.

Nota

Se è stata abilitata una zona locale, è possibile scegliere un gruppo zone di disponibilità nella pagina Create DB subnet group (Crea gruppo di sottorete DB). In questo caso, scegliere Availability Zone group (Gruppo zona di disponibilità), Availability Zones (Zone di disponibilità) e Subnet (Sottorete).

-

Scegliere Create (Crea).

Il nuovo gruppo di sottoreti database viene visualizzato nell'elenco dei gruppi di sottoreti database sulla console RDS. Puoi scegliere il gruppo di sottoreti database per visualizzare i dettagli, comprese tutte le sottoreti associate al gruppo, nel riquadro dei dettagli nella parte inferiore della finestra.

Fase 3: creazione di un gruppo di sicurezza VPC

Prima di creare un'istanza database, devi creare un gruppo di sicurezza VPC da associare tale istanza database. Se non crei un gruppo di sicurezza VPC, puoi utilizzare il gruppo di sicurezza predefinito quando crei un'istanza database. Per istruzioni su come creare un gruppo di sicurezza per l'istanza database, consulta Creazione di un gruppo di sicurezza VPC per un'istanza database privata oppure Controlla il traffico verso le risorse utilizzando gruppi di sicurezza nella Guida per l'utente di Amazon VPC.

Passaggio 4: creazione di un'istanza database nel VPC

In questo passaggio, si crea un'istanza database e si utilizza il nome VPC, il gruppo di sottoreti DB e il gruppo di sicurezza VPC creato nel passaggio precedente.

Nota

Se desideri che l'istanza database nel VPC sia pubblicamente accessibile, devi abilitare gli attributi VPC DNS hostnames (Nomi host DNS) e DNS resolution (Risoluzione DNS). Per ulteriori informazioni, consulta Attributi DNS per il VPC nella Guida per l'utente di Amazon VPC.

Per informazioni dettagliate su come creare un'istanza database, consulta Creazione di un'istanza Amazon RDS DB.

Quando richiesto nella sezione Connectivity (Connettività), inserisci il nome VPC, il gruppo di sottoreti DB e il gruppo di sicurezza VPC.