대부분의 AWS 계정에서는 ABAC가 기본적으로 활성화됩니다. DynamoDB 콘솔

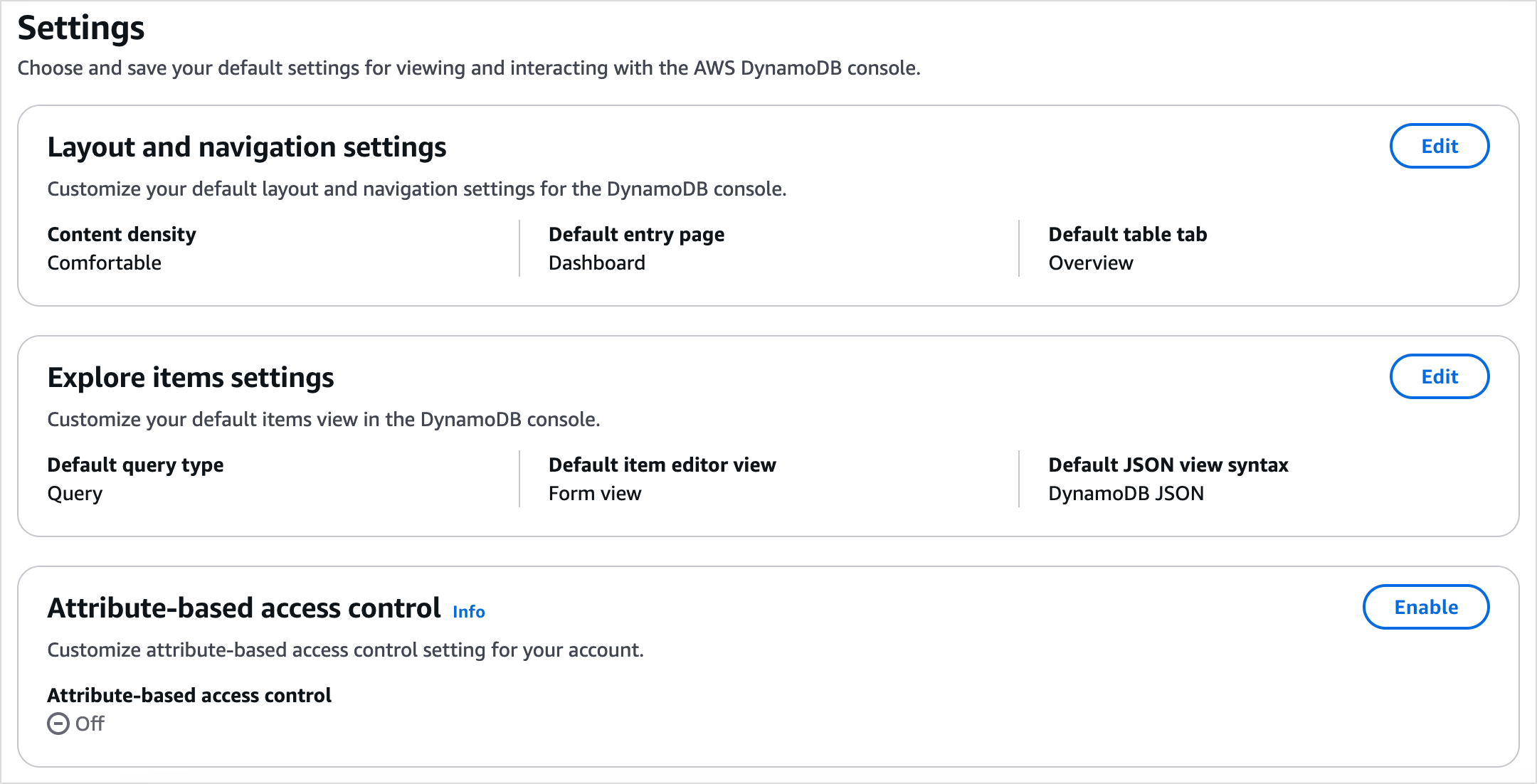

속성 기반 액세스 제어 카드가 표시되지 않거나 카드에 켜짐 상태가 표시되면 계정에 ABAC가 활성화되었음을 의미합니다. 그러나 다음 이미지와 같이 꺼짐 상태의 속성 기반 액세스 제어 카드가 표시되면 계정에 ABAC가 활성화되지 않은 것입니다.

ID 기반 정책 또는 기타 정책에 지정된 태그 기반 조건을 여전히 감사해야 하는 AWS 계정에는 ABAC가 활성화되지 않습니다. 계정에 ABAC가 활성화되지 않은 경우 DynamoDB 테이블 또는 인덱스에 적용되도록 의도된 정책의 태그 기반 조건은 리소스 또는 API 요청에 태그가 없는 것처럼 평가됩니다. 계정에 ABAC가 활성화되면 테이블 또는 API 요청에 연결된 태그를 고려하여 계정 정책의 태그 기반 조건이 평가됩니다.

계정에 ABAC를 활성화하려면 먼저 감사 정책 섹션에 설명된 대로 정책을 감사하는 것이 좋습니다. 그런 다음 IAM 정책에 ABAC에 필요한 권한을 포함합니다. 마지막으로 콘솔에서 ABAC 활성화에 설명된 단계를 수행하여 현재 리전의 계정에 ABAC를 활성화합니다. ABAC를 활성화하여 옵트인한 후 7일 이내에 옵트아웃할 수 있습니다.

ABAC를 활성화하기 전에 정책 감사

계정에 ABAC를 활성화하기 전에 정책을 감사하여 계정 내 정책에 존재할 수 있는 태그 기반 조건이 의도한 대로 설정되었는지 확인합니다. 정책을 감사하면 ABAC를 활성화한 후 DynamoDB 워크플로의 권한 부여 변경으로 인한 예상치 못한 상황을 방지할 수 있습니다. 태그와 함께 속성 기반 조건을 사용하는 예제와 ABAC 구현 전후의 동작을 보려면 DynamoDB 테이블 및 인덱스와 함께 ABAC를 사용하는 예제 섹션을 참조하세요.

ABAC를 활성화하는 데 필요한 IAM 권한

현재 리전의 계정에 ABAC를 활성화하려면 dynamodb:UpdateAbacStatus 권한이 필요합니다. 계정에 ABAC가 활성화되어 있는지 확인하려면 dynamodb:GetAbacStatus 권한도 있어야 합니다. 이 권한을 사용하면 모든 리전의 계정에 대한 ABAC 상태를 볼 수 있습니다. 이러한 권한은 DynamoDB 콘솔에 액세스하는 데 필요한 권한에 더해 필요합니다.

다음 IAM 정책은 ABAC를 활성화하고 현재 리전의 계정에 대한 상태를 볼 수 있는 권한을 부여합니다.

{

"version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"dynamodb:UpdateAbacStatus",

"dynamodb:GetAbacStatus"

],

"Resource": "*"

}

]

}콘솔에서 ABAC 활성화

AWS Management Console에 로그인하고 https://console.aws.amazon.com/dynamodb/

에서 DynamoDB 콘솔을 엽니다. -

상단 탐색 창에서 ABAC를 활성화할 리전을 선택합니다.

-

왼쪽 탐색 창에서 설정을 선택합니다.

-

설정 페이지에서 다음 작업을 수행합니다.

-

속성 기반 액세스 제어 카드에서 활성화를 선택합니다.

-

속성 기반 액세스 제어 설정 확인 상자에서 활성화를 선택하여 선택을 확인합니다.

이렇게 하면 현재 리전에 대한 ABAC가 활성화되고 속성 기반 액세스 제어 카드에 켜짐 상태가 표시됩니다.

콘솔에서 ABAC를 활성화한 후 옵트아웃하려면 옵트인 후 7일 이내에 옵트아웃할 수 있습니다. 옵트아웃하려면 설정 페이지의 속성 기반 액세스 제어 카드에서 비활성화를 선택합니다.

참고

ABAC의 상태를 업데이트하는 것은 비동기 작업입니다. 변경 사항 적용은 최종적으로 일관되므로 정책의 태그가 즉시 평가되지 않으면 얼마 동안 기다려야 할 수 있습니다.

-