Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Amazon Comprehend verwendet eine Vielzahl von Sicherheitsmaßnahmen, um die Sicherheit Ihrer Daten in unseren Jobcontainern zu gewährleisten, in denen sie gespeichert werden, während sie von Amazon Comprehend verwendet werden. Job-Container greifen jedoch über das Internet auf AWS Ressourcen zu — wie die Amazon S3 S3-Buckets, in denen Sie Daten und Modellartefakte speichern.

Um den Zugriff auf Ihre Daten zu kontrollieren, empfehlen wir Ihnen, eine Virtual Private Cloud (VPC) zu erstellen und diese so zu konfigurieren, dass die Daten und Container nicht über das Internet zugänglich sind. Informationen zum Erstellen und Konfigurieren einer VPC finden Sie unter Erste Schritte mit Amazon VPC im Amazon VPC Benutzerhandbuch. Die Verwendung einer VPC trägt zum Schutz Ihrer Daten bei, da Sie Ihre VPC so konfigurieren können, dass sie nicht mit dem Internet verbunden ist. Die Verwendung einer VPC ermöglicht es Ihnen auch, den gesamten Netzwerkverkehr in und aus unseren Jobcontainern mithilfe von VPC-Flow-Logs zu überwachen. Weitere Informationen finden Sie unter VPC-Flow-Protokolle im Amazon-VPC-Benutzerhandbuch.

Sie geben Ihre VPC-Konfiguration an, wenn Sie einen Job erstellen, indem Sie die Subnetze und Sicherheitsgruppen angeben. Wenn Sie die Subnetze und Sicherheitsgruppen angeben, erstellt Amazon Comprehend elastische Netzwerkschnittstellen (ENIs), die Ihren Sicherheitsgruppen in einem der Subnetze zugeordnet sind. ENIs ermöglichen Sie unseren Jobcontainern, sich mit Ressourcen in Ihrer VPC zu verbinden. Weitere Informationen dazu ENIs finden Sie unter Elastic Network Interfaces im Amazon VPC-Benutzerhandbuch.

Anmerkung

Für Jobs können Sie nur Subnetze mit einer Standard-Tenancy-VPC konfigurieren, in der Ihre Instance auf gemeinsam genutzter Hardware läuft. Weitere Informationen zum Tenancy-Attribut für VPCs finden Sie unter Dedicated Instances im EC2 Amazon-Benutzerhandbuch.

Einen Job für den Amazon VPC-Zugriff konfigurieren

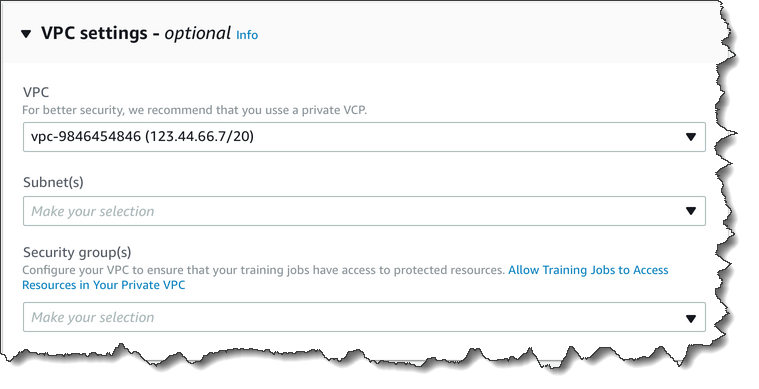

Um Subnetze und Sicherheitsgruppen in Ihrer VPC anzugeben, verwenden Sie den VpcConfig Anforderungsparameter der entsprechenden API oder geben Sie diese Informationen an, wenn Sie einen Job in der Amazon Comprehend Comprehend-Konsole erstellen. Amazon Comprehend verwendet diese Informationen, um sie zu erstellen ENIs und an unsere Jobcontainer anzuhängen. ENIs Sie stellen unseren Jobcontainern eine Netzwerkverbindung innerhalb Ihrer VPC zur Verfügung, die nicht mit dem Internet verbunden ist.

Folgendes APIs enthält den VpcConfig Anforderungsparameter:

Im Folgenden finden Sie ein Beispiel für den VpcConfig Parameter, den Sie in Ihren API-Aufruf aufnehmen:

"VpcConfig": {

"SecurityGroupIds": [

" sg-0123456789abcdef0"

],

"Subnets": [

"subnet-0123456789abcdef0",

"subnet-0123456789abcdef1",

"subnet-0123456789abcdef2"

]

}Um eine VPC von der Amazon Comprehend Comprehend-Konsole aus zu konfigurieren, wählen Sie bei der Erstellung des Jobs die Konfigurationsdetails aus dem optionalen Abschnitt VPC-Einstellungen aus.

Konfigurieren Sie Ihre VPC für Amazon Comprehend Comprehend-Jobs

Beachten Sie bei der Konfiguration der VPC für Ihre Amazon Comprehend Comprehend-Jobs die folgenden Richtlinien. Informationen zur Einrichtung einer VPC finden Sie unter Arbeiten mit VPCs und Subnetzen im Amazon VPC-Benutzerhandbuch.

Stellen Sie sicher, dass die Subnetze über genügend IP-Adressen verfügen

Ihre VPC-Subnetze sollten mindestens zwei private IP-Adressen für jede Instance in einem Job haben. Weitere Informationen finden Sie unter VPC and Subnet Sizing for IPv4 im Amazon VPC-Benutzerhandbuch.

Erstellen Sie einen Amazon S3 S3-VPC-Endpunkt

Wenn Sie Ihre VPC so konfigurieren, dass Job-Container keinen Zugriff auf das Internet haben, können sie keine Verbindung zu den Amazon S3 S3-Buckets herstellen, die Ihre Daten enthalten, es sei denn, Sie erstellen einen VPC-Endpunkt, der den Zugriff ermöglicht. Durch die Erstellung eines VPC-Endpunkts ermöglichen Sie den Job-Containern den Zugriff auf Ihre Daten während Trainings- und Analysejobs.

Wenn Sie den VPC-Endpunkt erstellen, konfigurieren Sie diese Werte:

Wählen Sie als AWS Dienstkategorie Dienste aus

Geben Sie den Dienst als an

com.amazonaws.region.s3Wählen Sie Gateway als VPC-Endpunkttyp

Wenn Sie den VPC-Endpunkt AWS CloudFormation zum Erstellen verwenden, folgen Sie der AWS CloudFormation VPCEndpointDokumentation. Das folgende Beispiel zeigt die VPCEndpointKonfiguration in einer AWS CloudFormation Vorlage.

VpcEndpoint:

Type: AWS::EC2::VPCEndpoint

Properties:

PolicyDocument:

Version: '2012-10-17'

Statement:

- Action:

- s3:GetObject

- s3:PutObject

- s3:ListBucket

- s3:GetBucketLocation

- s3:DeleteObject

- s3:ListMultipartUploadParts

- s3:AbortMultipartUpload

Effect: Allow

Resource:

- "*"

Principal: "*"

RouteTableIds:

- Ref: RouteTable

ServiceName:

Fn::Join:

- ''

- - com.amazonaws.

- Ref: AWS::Region

- ".s3"

VpcId:

Ref: VPC

Wir empfehlen Ihnen, auch eine benutzerdefinierte Richtlinie zu erstellen, die nur Anfragen von Ihrer VPC den Zugriff auf Ihre S3-Buckets ermöglicht. Weitere Informationen finden Sie unter Endpoints for Amazon S3 (Endpunkte für Amazon S3) im Amazon-VPC-Benutzerhandbuch.

Die folgende Richtlinie ermöglicht den Zugriff auf S3-Buckets. Bearbeiten Sie diese Richtlinie, um nur den Zugriff auf die Ressourcen zu ermöglichen, die Ihr Job benötigt.

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:ListBucket",

"s3:GetBucketLocation",

"s3:DeleteObject",

"s3:ListMultipartUploadParts",

"s3:AbortMultipartUpload"

],

"Resource": "*"

}

]

}Verwenden Sie die Standard-DNS-Einstellungen für Ihre Endpunkt-Routing-Tabelle, sodass die Standardlösung von Amazon S3 URLs (z. B.http://s3-aws-region.amazonaws.com/amzn-s3-demo-bucket) funktioniert. Wenn Sie keine Standard-DNS-Einstellungen verwenden, stellen Sie sicher, URLs dass die, die Sie zur Angabe der Speicherorte der Daten in Ihren Jobs verwenden, aufgelöst werden, indem Sie die Endpunkt-Routing-Tabellen konfigurieren. Informationen über Routing-Tabellen für VPC-Endpunkte finden Sie unter Routing für Gateway-Endpunkte im Amazon VPC Benutzerhandbuch.

Die standardmäßige Endpunktrichtlinie ermöglicht es Benutzern, Pakete aus den Amazon Linux- und Amazon Linux 2-Repositorys in unserem Job-Container zu installieren. Wenn Sie nicht möchten, dass Benutzer Pakete von diesem Repository installieren, erstellen Sie eine benutzerdefinierte Endpunkt-Richtlinie, die ausdrücklich den Zugriff auf die Amazon Linux- und Amazon Linux-2-Repositorys verweigert. Comprehend selbst benötigt keine solchen Pakete, sodass es keine Auswirkungen auf die Funktionalität gibt. Nachfolgend finden Sie eine Beispielrichtlinie, die den Zugriff auf diese Repositorys verweigert:

{

"Statement": [

{

"Sid": "AmazonLinuxAMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::packages.*.amazonaws.com/*",

"arn:aws:s3:::repo.*.amazonaws.com/*"

]

}

]

}

{

"Statement": [

{ "Sid": "AmazonLinux2AMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::amazonlinux.*.amazonaws.com/*"

]

}

]

}Berechtigungen für DataAccessRole

Wenn Sie eine VPC mit Ihrem Analysejob verwenden, müssen die für die Create* und DataAccessRole verwendeten Start* Operationen auch über Berechtigungen für die VPC verfügen, von der aus auf die Eingabedokumente und den Ausgabe-Bucket zugegriffen wird.

Die folgende Richtlinie bietet den erforderlichen Zugriff auf die für Create* und DataAccessRole Start* verwendeten Operationen.

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ec2:CreateNetworkInterface",

"ec2:CreateNetworkInterfacePermission",

"ec2:DeleteNetworkInterface",

"ec2:DeleteNetworkInterfacePermission",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeVpcs",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSubnets",

"ec2:DescribeSecurityGroups"

],

"Resource": "*"

}

]

}Konfiguration der VPC-Sicherheitsgruppe

Bei verteilten Aufträgen müssen Sie die Kommunikation zwischen den verschiedenen Job-Containern im selben Job zulassen. Konfigurieren Sie dazu eine Regel für Ihre Sicherheitsgruppe, mit der eingehende Verbindungen zwischen Mitgliedern derselben Sicherheitsgruppe zugelassen werden. Weitere Informationen finden Sie unter Sicherheitsgruppenregeln im Amazon VPC-Benutzerhandbuch.

Connect zu Ressourcen außerhalb Ihrer VPC her

Wenn Sie Ihre VPC so konfigurieren, dass sie keinen Internetzugang hat, haben Jobs, die diese VPC verwenden, keinen Zugriff auf Ressourcen außerhalb Ihrer VPC. Wenn Ihre Jobs Zugriff auf Ressourcen außerhalb Ihrer VPC benötigen, stellen Sie den Zugriff mit einer der folgenden Optionen bereit:

Wenn Ihr Job Zugriff auf einen AWS Dienst benötigt, der VPC-Schnittstellen-Endpunkte unterstützt, erstellen Sie einen Endpunkt, um eine Verbindung zu diesem Dienst herzustellen. Eine Liste der Services, die Schnittstellenendpunkte unterstützen, finden Sie unter VPC-Endpunkte im Amazon VPC Benutzerhandbuch. Informationen zum Erstellen eines Schnittstellen-VPC-Endpunkts finden Sie unter Interface VPC Endpoints (AWS PrivateLink) im Amazon VPC-Benutzerhandbuch.

Wenn Ihr Job Zugriff auf einen AWS Dienst benötigt, der keine VPC-Schnittstellen-Endpunkte unterstützt, oder auf eine Ressource außerhalb von AWS, erstellen Sie ein NAT-Gateway und konfigurieren Sie Ihre Sicherheitsgruppen so, dass ausgehende Verbindungen zugelassen werden. Informationen zur Einrichtung eines NAT-Gateways für Ihre VPC finden Sie unter Szenario 2: VPC with Public and Private Subnets (NAT) im Amazon VPC-Benutzerhandbuch.