Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AMIs che sono supportati da snapshot di Amazon EBS possono sfruttare la crittografia Amazon EBS. Gli snapshot sia dei dati che dei volumi root possono essere crittografati e collegati a un'AMI. Puoi avviare le istanze e copiare le immagini con supporto completo della crittografia EBS. I parametri di crittografia per queste operazioni sono supportati in tutte le regioni in cui AWS KMS è disponibile.

EC2 le istanze con volumi EBS crittografati vengono avviate AMIs allo stesso modo delle altre istanze. Inoltre, quando avvii un'istanza da una AMI basata su snapshot EBS non crittografati, puoi crittografare alcuni o tutti i volumi durante l'avvio.

Analogamente ai volumi EBS, le istantanee AMIs possono essere crittografate per impostazione predefinita AWS KMS key o su una chiave gestita dal cliente specificata dall'utente. In ogni caso, devi comunque disporre dell'autorizzazione per utilizzare la Chiave KMS selezionata.

AMIs con le istantanee crittografate possono essere condivise tra più account. AWS Per ulteriori informazioni, consulta Comprendi l'utilizzo delle AMI condivise in Amazon EC2.

Crittografia con argomenti supportati da EBS AMIs

Scenari di avvio di istanze

Le EC2 istanze Amazon vengono avviate AMIs utilizzando l'RunInstancesazione con parametri forniti tramite la mappatura dei dispositivi a blocchi, tramite AWS Management Console o direttamente utilizzando l' EC2 API o la CLI di Amazon. Per ulteriori informazioni, consulta Blocca le mappature dei dispositivi per i volumi sulle istanze Amazon EC2 . Per esempi di controllo della mappatura a blocchi dei dispositivi da AWS CLI, consulta Launch, List e Terminate Instances. EC2

Per impostazione predefinita, senza parametri di crittografia espliciti, un'operazione RunInstances mantiene lo stato della crittografia esistente degli snapshot di origine di un'AMI e ripristina i volumi EBS da tali snapshot. Se è abilitata la crittografia per impostazione predefinita, tutti i volumi creati dall'AMI (sia da snapshot crittografati che non crittografati) vengono crittografati. Se non è abilitata la crittografia predefinita, l'istanza mantiene lo stato della crittografia dell'AMI.

Puoi anche avviare un'istanza e contemporaneamente applicare un nuovo stato della crittografia ai restanti volumi fornendo i parametri di crittografia. Di conseguenza, si registrano i seguenti comportamenti:

Avvio senza parametri di crittografia

-

Uno snapshot non crittografato viene ripristinato su un volume non crittografato, a meno che non sia abilitata la crittografia predefinita, nel cui caso tutti i volumi appena creati verranno crittografati.

-

Uno snapshot crittografato di cui sei il proprietario viene ripristinato su un volume crittografato sulla stessa Chiave KMS.

-

Un'istantanea crittografata che non possiedi (ad esempio, l'AMI è condivisa con te) viene ripristinata su un volume crittografato dalla chiave KMS predefinita del tuo AWS account.

I comportamenti predefiniti possono essere sovrascritti fornendo i parametri di crittografia. I parametri disponibili sono Encrypted e KmsKeyId. La sola impostazione del parametro Encrypted comporta le seguenti operazioni:

Comportamenti di avvio dell'istanza con Encrypted impostati, ma nessun KmsKeyId specificato

-

Uno snapshot non crittografato viene ripristinato su un volume EBS crittografato dalla chiave KMS di default del tuo account AWS .

-

Uno snapshot crittografato di cui sei il proprietario viene ripristinato su un volume EBS crittografato dalla stessa Chiave KMS. (Pertanto, il parametro

Encryptednon ha alcun effetto.) -

Un'istantanea crittografata che non possiedi (ad esempio, l'AMI è condivisa con te) viene ripristinata su un volume crittografato dalla chiave KMS predefinita del tuo AWS account. (Pertanto, il parametro

Encryptednon ha alcun effetto.)

L'impostazione dei parametri Encrypted e KmsKeyId consente di specificare una Chiave KMS non predefinita per un'operazione di crittografia. Risultano i seguenti comportamenti:

Viene impostata un'istanza con Encrypted e KmsKeyId

-

Uno snapshot non crittografato viene ripristinato su un volume EBS crittografato dalla Chiave KMS specificata.

-

Uno snapshot crittografato viene ripristinato su un volume EBS crittografato non sulla Chiave KMS originale, ma sulla Chiave KMS specificata.

L'invio di KmsKeyId senza l'impostazione del parametro Encrypted causa un errore.

Le sezioni seguenti forniscono esempi di avvio di istanze AMIs utilizzando parametri di crittografia non predefiniti. In ognuno dei seguenti scenari, i parametri forniti all'operazione RunInstances portano a un cambiamento dello stato della crittografia durante il ripristino di un volume da uno snapshot.

Per informazioni sull'utilizzo della console per avviare un'istanza da un'AMI, consulta Avvia un' EC2 istanza Amazon.

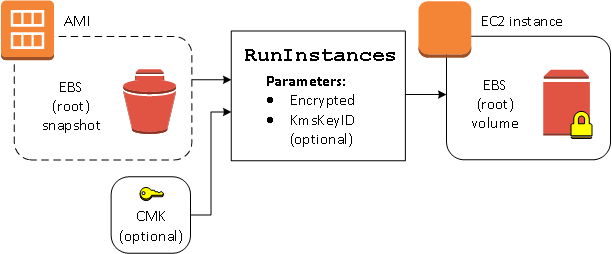

Crittografia di un volume durante l'avvio

In questo esempio, un'AMI supportata da un'istantanea non crittografata viene utilizzata per avviare un' EC2istanza con un volume EBS crittografato.

Il parametro Encrypted da solo comporta la crittografia del volume per questa istanza. La fornitura di un parametro KmsKeyId è facoltativa. Se non viene specificato alcun ID di chiave KMS, per crittografare il AWS volume viene utilizzata la chiave KMS predefinita dell'account. Per crittografare il volume su una Chiave KMS diversa di tua proprietà, specifica il parametro KmsKeyId.

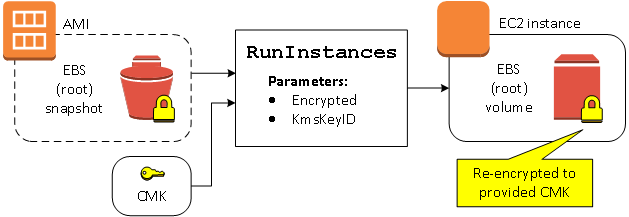

Nuova crittografia di un volume durante l'avvio

In questo esempio, un'AMI supportata da un'istantanea crittografata viene utilizzata per avviare un' EC2istanza con un volume EBS crittografato da una nuova chiave KMS.

Se sei il proprietario dell'AMI e non fornisci parametri di crittografia, l'istanza risultante ha un volume crittografato dalla stessa Chiave KMS dello snapshot. Se invece condividi l'AMI anziché esserne il proprietario e non fornisci parametri di crittografia, il volume viene crittografato dalla Chiave KMS predefinita. Con i parametri di crittografia forniti come illustrato, il volume viene crittografato dalla Chiave KMS specificata.

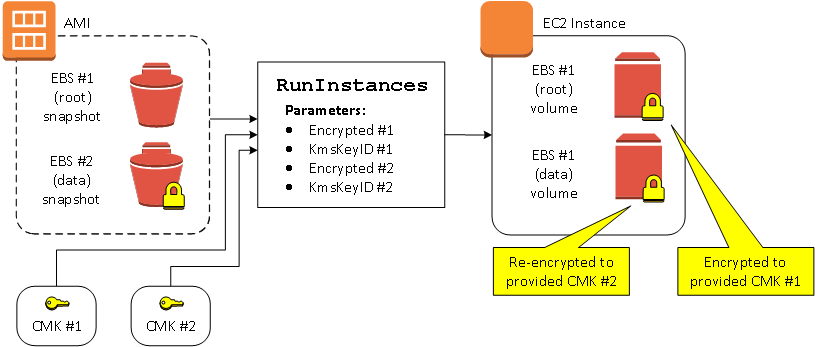

Cambio dello stato della crittografia di più volumi durante l'avvio

In questo esempio più complesso, un'AMI supportata da più istantanee (ognuna con il proprio stato di crittografia) viene utilizzata per avviare un' EC2 istanza con un volume appena crittografato e un volume ricrittografato.

In questo scenario, l'operazione RunInstances viene fornita con parametri di crittografia per ognuno degli snapshot di origine. Quando sono specificati tutti i parametri di crittografia possibili, l'istanza risultante è la stessa indipendentemente dal fatto che tu sia il proprietario dell'AMI.

Scenari di copia delle immagini

Amazon EC2 AMIs viene copiato utilizzando l'CopyImageazione, tramite o direttamente utilizzando l' EC2 API AWS Management Console o la CLI di Amazon.

Per impostazione predefinita, senza parametri di crittografia espliciti, un'azione CopyImage mantiene lo stato della crittografia esistente degli snapshot di origine di un'AMI durante la copia. Puoi anche copiare un'AMI e contemporaneamente applicare un nuovo stato della crittografia agli snapshot EBS associati fornendo i parametri di crittografia. Di conseguenza, si registrano i seguenti comportamenti:

Copia senza parametri di crittografia

-

Uno snapshot non crittografato viene copiato su un altro snapshot non crittografato, a meno che non sia abilitata la crittografia predefinita, nel cui caso tutti gli snapshot appena creati verranno crittografati.

-

Uno snapshot crittografato di cui sei il proprietario viene copiato su uno snapshot crittografato con la stessa Chiave KMS.

-

Un'istantanea crittografata di cui non sei proprietario (ovvero l'AMI è condivisa con te) viene copiata in un'istantanea crittografata dalla chiave KMS predefinita del tuo AWS account.

Tutti questi comportamenti predefiniti possono essere sovrascritti fornendo i parametri di crittografia. I parametri disponibili sono Encrypted e KmsKeyId. La sola impostazione del parametro Encrypted comporta le seguenti operazioni:

Comportamenti di copia dell'immagine con Encrypted impostati, ma nessun KmsKeyId specificato

-

Uno snapshot non crittografato viene copiato su uno snapshot crittografato dalla chiave KMS di default dell'account AWS .

-

Uno snapshot crittografato viene copiato su uno snapshot crittografato dalla stessa Chiave KMS. (Pertanto, il parametro

Encryptednon ha alcun effetto.) -

Un'istantanea crittografata che non possiedi (ad esempio, l'AMI è condivisa con te) viene copiata su un volume crittografato dalla chiave KMS predefinita del tuo AWS account. (Pertanto, il parametro

Encryptednon ha alcun effetto.)

L'impostazione di entrambi i parametri Encrypted e KmsKeyId consente di specificare una Chiave KMS gestita dal cliente per un'operazione di crittografia. Risultano i seguenti comportamenti:

Comportamenti di copia dell'immagine con Encrypted e KmsKeyId impostati

-

Uno snapshot non crittografato viene copiato su uno snapshot crittografato dalla Chiave KMS specificata.

-

Uno snapshot crittografato viene copiato su uno snapshot crittografato non sulla Chiave KMS originale, ma sulla Chiave KMS specificata.

L'invio di KmsKeyId senza l'impostazione del parametro Encrypted causa un errore.

La seguente sezione offre un esempio della copia di un'AMI utilizzando parametri di crittografia non predefiniti, il che porta a una modifica dello stato di crittografia.

Per istruzioni dettagliate sull'utilizzo della console, consulta Copiare un EC2 AMI Amazon.

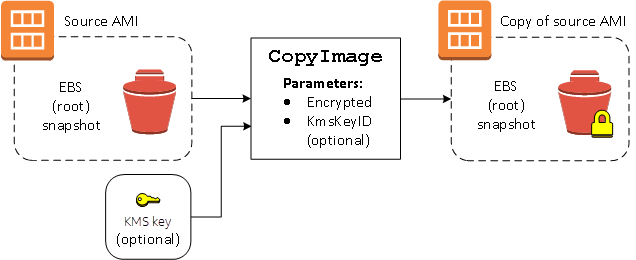

Crittografia di un'immagine non crittografata durante la copia

In questo scenario, un'AMI supportata da uno snapshot di root non crittografato viene copiato in un'AMI con uno snapshot di root crittografato. L'operazione CopyImage viene richiamata con due parametri di crittografia, inclusa una chiave gestita dal cliente. Di conseguenza, lo stato di crittografia dello snapshot root cambia, in modo che l'AMI di destinazione sia supportata da uno snapshot root contenente gli stessi dati dello snapshot di origine, ma crittografato utilizzando la chiave specificata. In entrambi AMIs i casi sono previsti costi di storage per le istantanee e addebiti per tutte le istanze avviate da una delle due AMI.

Nota

L'abilitazione della crittografia per impostazione predefinita ha lo stesso effetto dell'impostazione del parametro Encrypted a true per tutti gli snapshot nell'AMI.

L'impostazione del parametro Encrypted consente di crittografare il singolo snapshot per questa istanza. Se non specifichi il parametro KmsKeyId, per crittografare la copia snapshot viene utilizzata la chiave gestita dal cliente di default.

Nota

Puoi inoltre copiare un'immagine con più snapshot e configurare lo stato di crittografia di ognuno.