기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

데이터 암호화

데이터 암호화는 전송 중인 데이터와 저장된 데이터를 보호하는 것을 말합니다. 전송 중에 표준 TLS (전송 계층 보안) 와 함께Amazon S3 관리형 키 또는KMS keys 저장된 데이터를 사용하여 데이터를 보호할 수 있습니다.

유휴 시 암호화

Amazon TranscribeAmazon S3버킷에 있는 트랜스크립트의 서버 측 암호화를 위해 기본Amazon S3 키 (SSE-S3) 를 사용합니다.

작업을 사용할 때 사용자 고유의 StartTranscriptionJobKMS key작업을 지정하여 트랜스크립션 작업의 출력을 암호화할 수 있습니다.

Amazon Transcribe은 기본 키로 암호화된 Amazon EBS 볼륨을 사용합니다.

전송 중 데이터 암호화

Amazon Transcribe에서는 TLS 1.2를 AWS 인증서와 함께 사용하여 전송 중인 데이터를 암호화합니다. 여기에는 스트리밍 트랜스크립션이 포함됩니다.

키 관리

Amazon Transcribe와 함께KMS keys 작동하여 데이터에 대한 향상된 암호화를 제공합니다. 를 사용하면 트랜스크립션 작업을 만들 때 입력 미디어를 암호화할 수 있습니다.Amazon S3 와AWS KMS 통합하면 StartTranscriptionJob요청의 출력을 암호화할 수 있습니다.

KMS keya를 지정하지 않으면 트랜스크립션 작업의 출력이 기본Amazon S3 키 (SSE-S3) 로 암호화됩니다.

에 대한AWS KMS 자세한 내용은 AWS Key Management Service개발자 안내서를 참조하십시오.

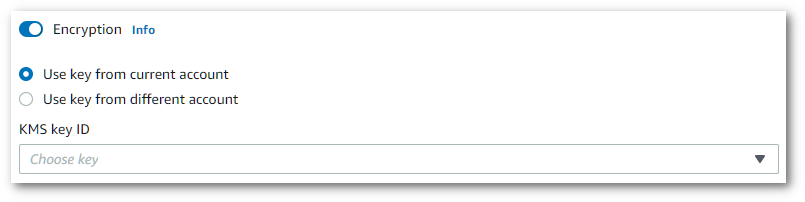

트랜스크립션 작업의 출력을 암호화하려면 요청을AWS 계정 하는 용도를 사용하거나 다른KMS key 용도의 a를 사용할지 선택할 수AWS 계정 있습니다.KMS key

KMS keya를 지정하지 않으면 트랜스크립션 작업의 출력이 기본Amazon S3 키 (SSE-S3) 로 암호화됩니다.

출력 암호화를 활성화하려면:

-

출력 데이터에서 암호화를 선택합니다.

-

현재 사용 중인 제품인지 아니면 다른 제품인지를 선택합니다AWS 계정.KMS keyAWS 계정 현재AWS 계정 키 (Enter) 의 키를 KMS key선택합니다. 다른AWS 계정 키에서 가져온 키를 사용하는 경우 해당 키의 ARN을 입력해야 합니다. 다른AWS 계정 사람의 키를 사용하려면 호출자에게 에 대한

kms:Encrypt권한이 있어야 합니다KMS key. 자세한 내용은 키 정책 생성을 참조하십시오.

API에서 출력 암호화를 사용하려면 StartCallAnalyticsJobStartMedicalTranscriptionJob, 또는 StartTranscriptionJob작업의OutputEncryptionKMSKeyId 매개 변수를KMS key 사용하여 지정해야 합니다.

현재AWS 계정 키에 있는 키를 사용하는 경우 다음 네 가지 방법 중 하나로 키를 지정할 수 있습니다.KMS key

-

KMS keyID 자체를 사용하세요. 예:

1234abcd-12ab-34cd-56ef-1234567890ab. -

KMS keyID에는 별칭을 사용하십시오. 예:

alias/ExampleAlias. -

KMS keyID에 Amazon 리소스 이름 (Amazon) 을 선택합니다. 예:

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

KMS key별칭에는 ARN을 사용합니다. 예:

arn:aws:kms:region:account-ID:alias/ExampleAlias.

현재AWS 계정 키와 AWS 계정다른 위치에 있는 키를 사용하는 경우 다음 두 가지 방법 중 하나로 키를 지정할 수KMS key 있습니다.

-

KMS keyID에는 ARN을 사용하십시오. 예:

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

KMS key별칭에는 ARN을 사용합니다. 예:

arn:aws:kms:region:account-ID:alias/ExampleAlias.

요청을 하는 주체에는 지정한 에 대한 권한이 있어야 합니다KMS key.

AWS KMS 암호화 컨텍스트

AWS KMS암호화 컨텍스트는 일반 텍스트, 비비밀 키:값 쌍의 맵입니다. 이 맵은 암호화 컨텍스트 쌍이라고 하는 인증된 추가 데이터를 나타내며, 이는 데이터에 대한 추가 보안 계층을 제공합니다. Amazon Transcribe트랜스크립션 출력을 고객 지정Amazon S3 버킷으로 암호화하려면 대칭 암호화 키가 필요합니다. 자세히 알아보려면 의 비대칭 키를 참조하십시오AWS KMS.

암호화 컨텍스트 쌍을 만들 때는 민감한 정보를 포함하지 마십시오. 암호화 컨텍스트는 비밀이 아닙니다.CloudTrail 로그에 일반 텍스트로 표시되므로 암호화 작업을 식별하고 분류하는 데 사용할 수 있습니다.

암호화 컨텍스트 쌍에는 밑줄 (), 대시 (_), 슬래시 (,-) 및 콜론 (/\:) 과 같은 특수 문자가 포함될 수 있습니다.

작은 정보

암호화 컨텍스트 쌍의 값을 암호화되는 데이터와 연관시키는 것이 유용할 수 있습니다. 필수는 아니지만 파일 이름, 헤더 값 또는 암호화되지 않은 데이터베이스 필드 등 암호화된 콘텐츠와 관련된 민감하지 않은 메타데이터를 사용하는 것이 좋습니다.

API에서 출력 암호화를 사용하려면 StartTranscriptionJob작업에서KMSEncryptionContext 파라미터를 설정합니다. 출력 암호화 작업에 대한 암호화 컨텍스트를 제공하려면OutputEncryptionKMSKeyId 파라미터가 대칭KMS key ID를 참조해야 합니다.

IAM정책과 함께 AWS KMS조건 키를 사용하여 암호화 작업 요청에 사용된 암호화 컨텍스트를KMS key 기반으로 대칭 암호화에 대한 액세스를 제어할 수 있습니다. 암호화 컨텍스트 정책의 예는 을 참조하십시오AWS KMS암호화 컨텍스트 정책.

암호화 컨텍스트는 선택 사항이며 암호화 (암호화) 을 선택합니다. 자세한 내용은 암호화 컨텍스트를 참조하세요.