As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Uma vez que o Mail Manager é implantado entre seu ambiente de e-mail (como Microsoft 365, Google Workspace ou On-Premise Exchange) e a Internet, o Mail Manager usa transmissões SMTP para encaminhar e-mails recebidos processados pelo Mail Manager para seu ambiente de e-mail. Ele também pode encaminhar e-mails enviados para outra infraestrutura de e-mail, como outro servidor Exchange ou um gateway de e-mail de terceiros, antes de enviar para os destinatários finais.

Uma transmissão SMTP é um componente vital da sua infraestrutura de e-mail, responsável por encaminhar e-mails de forma eficiente entre servidores quando designada por uma ação de regra definida em um conjunto de regras.

Especificamente, uma transmissão SMTP pode redirecionar e-mails recebidos entre o SES Mail Manager e uma infraestrutura de e-mail externa, como Exchange, gateways de e-mail on-premises ou de terceiros e outros. Os e-mails recebidos em um endpoint de entrada serão processados por uma regra que encaminhará os e-mails especificados para a transmissão SMTP designada, que, por sua vez, os repassará para a infraestrutura de e-mail externa definida na transmissão SMTP.

Quando seu endpoint de entrada recebe e-mails, ele usa uma política de tráfego para determinar quais e-mails bloquear ou permitir. Os e-mails permitidos passam para um conjunto de regras que aplica regras condicionais para executar as ações que você definiu para tipos específicos de e-mail. Uma das ações de regra que você pode definir é a SMTPRelay ação — se você selecionar essa ação, o e-mail será passado para o servidor SMTP externo definido em sua retransmissão SMTP.

Por exemplo, você pode usar a SMTPRelay ação para enviar e-mails do seu terminal de entrada para o Microsoft Exchange Server local. Você configuraria o servidor Exchange para ter um endpoint SMTP público que só pode ser acessado usando determinadas credenciais. Ao criar a retransmissão SMTP, você insere o nome do servidor, a porta e as credenciais do seu servidor Exchange e dá à retransmissão SMTP um nome exclusivo, digamos, "”. RelayToMyExchangeServer Em seguida, você cria uma regra no conjunto de regras do seu endpoint de entrada que diz: “Quando o endereço do remetente contém 'gmail.com', execute a SMTPRelay ação usando a retransmissão SMTP chamada”. RelayToMyExchangeServer

Agora, quando o e-mail do gmail.com chegar ao seu endpoint de entrada, a regra acionará a SMTPRelay ação e entrará em contato com o servidor Exchange usando as credenciais que você forneceu ao criar sua retransmissão SMTP e entregará o e-mail ao seu servidor Exchange. Assim, os e-mails recebidos de gmail.com são retransmitidos para o seu servidor Exchange.

Você deve primeiro criar uma transmissão SMTP antes que ela possa ser designada em uma ação de regra. O procedimento na próxima seção mostra como criar uma transmissão SMTP no console do SES.

Criar uma transmissão SMTP no console do SES

O procedimento a seguir mostra como usar a página transmissões SMTP no console do SES para criar transmissões SMTP e gerenciar as que você já criou.

Para criar e gerenciar transmissões SMTP usando o console

Faça login no AWS Management Console e abra o console do Amazon SES em https://console.aws.amazon.com/ses/

. -

No painel de navegação esquerdo, escolha Transmissões SMTP no Mail Manager.

-

Na página Transmissões SMTP, selecione Criar transmissão SMTP.

-

Na página Criar transmissão SMTP, insira um nome exclusivo para sua transmissão SMTP.

-

Dependendo se você deseja configurar uma transmissão SMTP de entrada (não autenticada) ou de saída (autenticada), siga as respectivas instruções:

Para configurar uma transmissão SMTP de entrada

-

Quando a transmissão SMTP é usada como um gateway de entrada para encaminhar e-mails recebidos processados pelo Mail Manager para seu ambiente de e-mail externo, será necessário primeiro configurar o ambiente de hospedagem de e-mail. Embora cada provedor de hospedagem de e-mail tenha sua própria GUI e fluxo de trabalho de configuração exclusivos, os princípios de configuração para trabalhar com gateways de entrada, como a transmissão SMTP do Mail Manager, serão semelhantes.

Para ajudar a ilustrar isso, fornecemos exemplos de como configurar o Google Workspaces e o Microsoft Office 365 para trabalhar com sua transmissão SMTP como um gateway de entrada nas seções a seguir:

nota

Certifique-se de que os domínios dos destinos dos destinatários pretendidos sejam identidades de domínio verificadas pelo SES. Por exemplo, para enviar e-mails aos destinatários abc@example.com e support@acme.com, os domínios example.com e acme.com precisam ser verificados no SES. Se o domínio do destinatário não for verificado, o SES não tentará entregar o e-mail ao servidor SMTP público. Para obter mais informações, consulte Criação e verificação de identidades no Amazon SES.

-

Depois de configurar o Google Workspaces ou o Microsoft Office 365 para trabalhar com gateways de entrada, insira o nome do host do servidor SMTP público com os valores abaixo em relação ao seu provedor:

-

Google Workspaces:

aspmx.l.google.com -

Microsoft Office 365:

<your_domain>.mail.protection.outlook.comSubstitua os pontos por “-” no nome do seu domínio. Por exemplo, se seu domínio for acme.com, digite

acme-com.mail.protection.outlook.com

-

-

Insira a porta número 25 para o servidor SMTP público.

-

Deixe a seção Autenticação em branco (não selecione nem crie um ARN secreto).

-

Selecione Criar transmissão SMTP.

-

Você pode visualizar e gerenciar as transmissões SMTP que você já criou na página Transmissões SMTP. Se houver uma transmissão SMTP que você queira remover, selecione o respectivo botão de opção e, em seguida, Excluir.

-

Para editar uma transmissão SMTP, selecione o nome dela. Na página de detalhes, você pode alterar o nome da transmissão e o nome, a porta e as credenciais de login do servidor SMTP externo selecionando o botão Editar ou Atualizar correspondente e, em seguida, Salvar alterações.

Configurar o Google Workspaces para transmissão SMTP de entrada (não autenticada)

O exemplo a seguir mostra como configurar o Google Workspaces para funcionar com uma transmissão SMTP de entrada (não autenticada) do Mail Manager.

Pré-requisitos

-

Acesso ao console de administrador do Google (Console de administrador do Google

> Aplicativos > Google Workspace > Gmail). -

Acesso ao servidor de nomes de domínio que hospeda os registros MX dos domínios que serão usados para a configuração do Mail Manager.

Para configurar o Google Workspaces para funcionar com uma transmissão SMTP de entrada

-

Adicionar endereços IP do Mail Manager à configuração do gateway de entrada

-

No console de administrador do Google

, acesse Aplicativos > Google Workspace > Gmail. -

Selecione Spam, phishing e malware e, em seguida, vá para a configuração do Gateway de entrada.

-

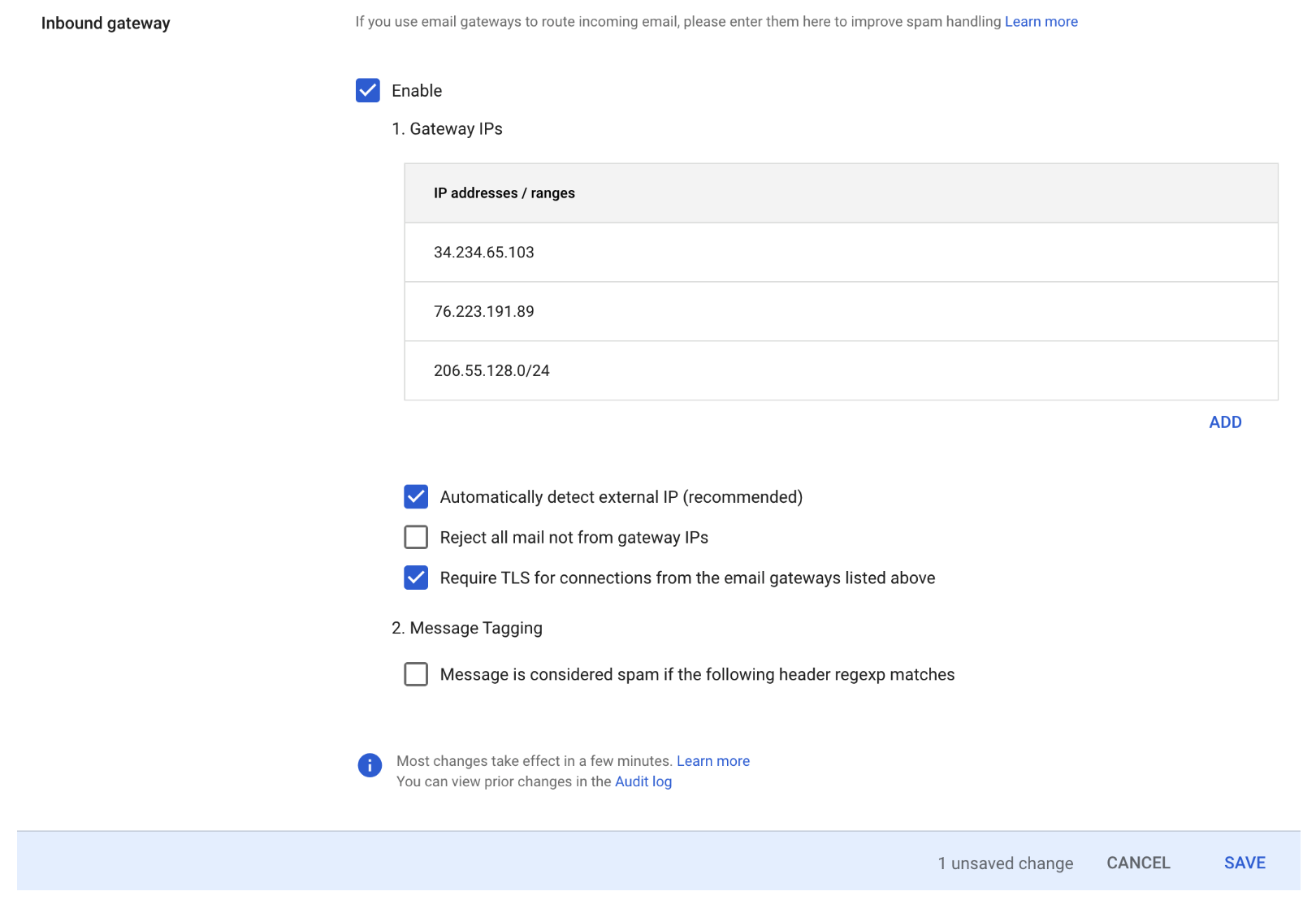

Ative o Gateway de entrada e configure-o com os seguintes detalhes:

-

No Gateway IPs, selecione Adicionar e adicione o endpoint de entrada IPs específico para sua região na tabela SMTP Relay IP Ranges.

-

Selecione Detectar automaticamente IP externo.

-

Selecione Exigir TLS para conexões dos gateways de e-mail listados acima.

-

Selecione Salvar na parte inferior da caixa de diálogo para salvar a configuração. Depois de salvo, o console do administrador mostrará o Gateway de entrada como ativado.

-

-

Configurar o Microsoft Office 365 para transmissão SMTP de entrada (não autenticada)

O exemplo passo a passo a seguir mostra como configurar o Microsoft Office 365 para funcionar com uma transmissão SMTP de entrada (não autenticada) do Mail Manager.

Pré-requisitos

-

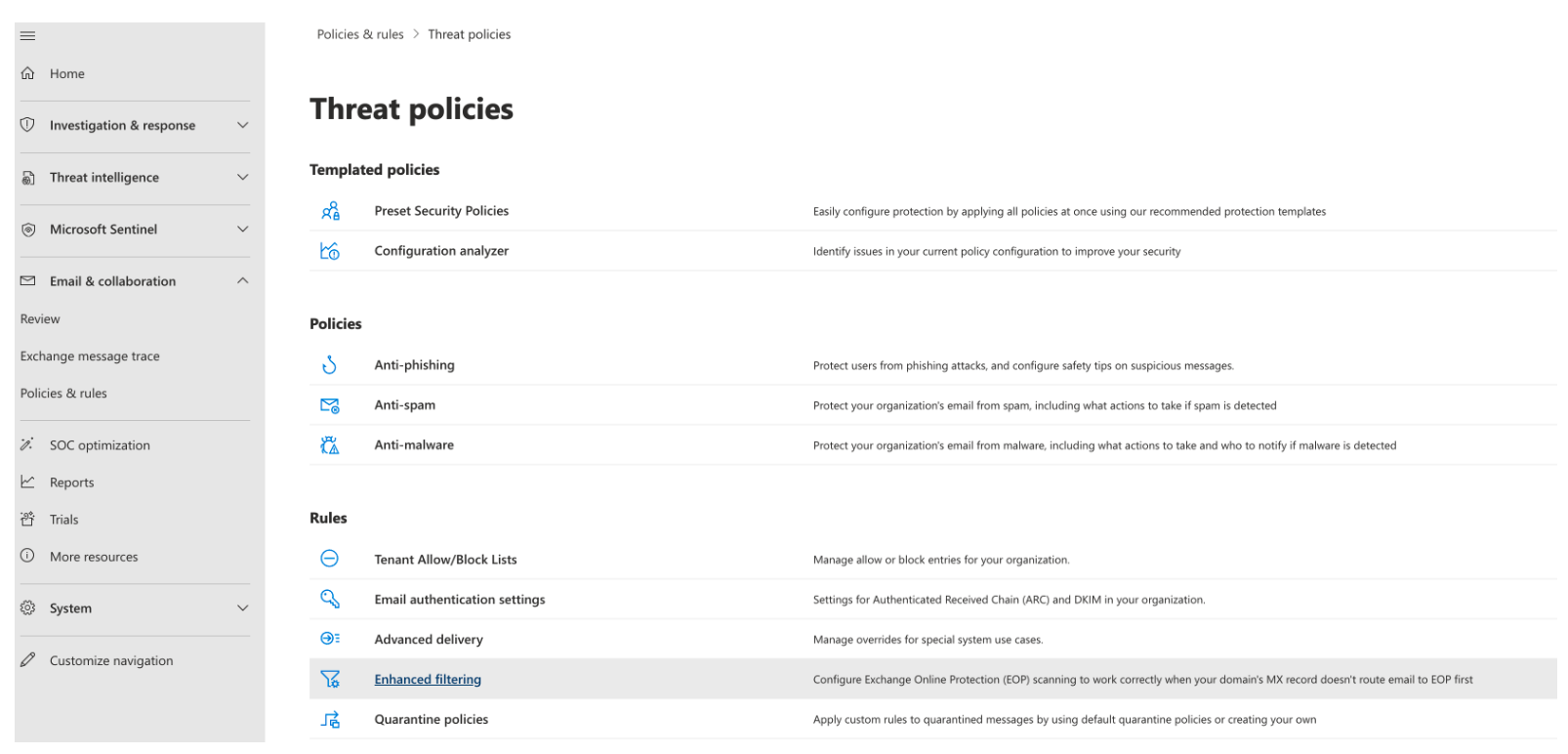

Acesso ao centro de administração do Microsoft Security (Centro de administração do Microsoft Security

> E-mail e colaboração > Políticas e regras > Políticas de ameaças). -

Acesso ao servidor de nomes de domínio que hospeda os registros MX dos domínios que serão usados para a configuração do Mail Manager.

Para configurar o Microsoft Office 365 para funcionar com uma transmissão SMTP de entrada

-

Adicionar endereços IP do Mail Manager à lista de permissões

-

No Centro de administração do Microsoft Security

, acesse E-mail e colaboração > Políticas e regras > Políticas de ameaças. -

Selecione Antispam em Políticas.

-

Selecione Política de filtro de conexão e, em seguida, Editar política de filtro de conexão.

-

Na caixa de diálogo Sempre permitir mensagens dos seguintes endereços IP ou intervalo de endereços, adicione o endpoint de entrada IPs específico da sua região na tabela de intervalos de IP de retransmissão SMTP.

-

Selecione Salvar.

-

-

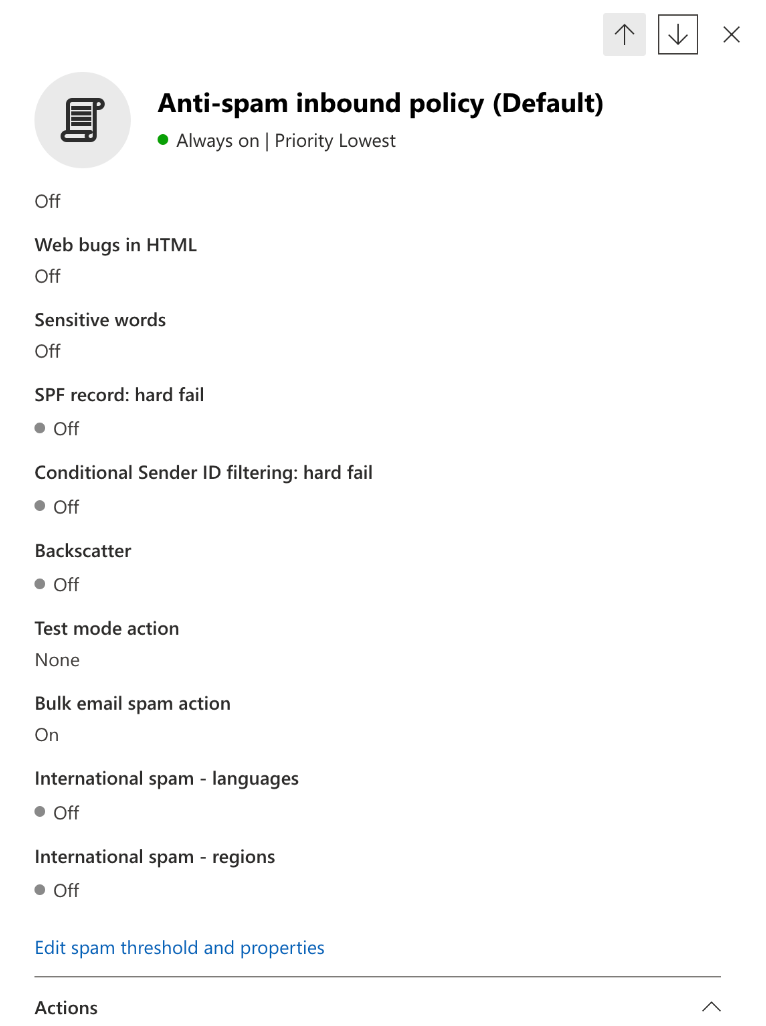

Volte para a opção Antispam e escolha Política de entrada antispam.

-

Na parte inferior da caixa de diálogo, selecione Editar limite e propriedades de spam:

-

Role até Marcar como spam e verifique se Registro SPF: falha grave está definido como Desativado.

-

Selecione Salvar.

-

-

-

Configuração de filtragem aprimorada (recomendada)

Essa opção permitirá que o Microsoft Office 365 identifique adequadamente o IP de conexão original antes que a mensagem seja recebida pelo SES Mail Manager.

-

Criar um conector de entrada

-

Faça login no novo Centro de administração do Exchange

e acesse Fluxo de e-mails > Conectores. -

Selecione Adicionar um conector.

-

Em Conexão de, selecione Organização parceira e, em seguida, Avançar.

-

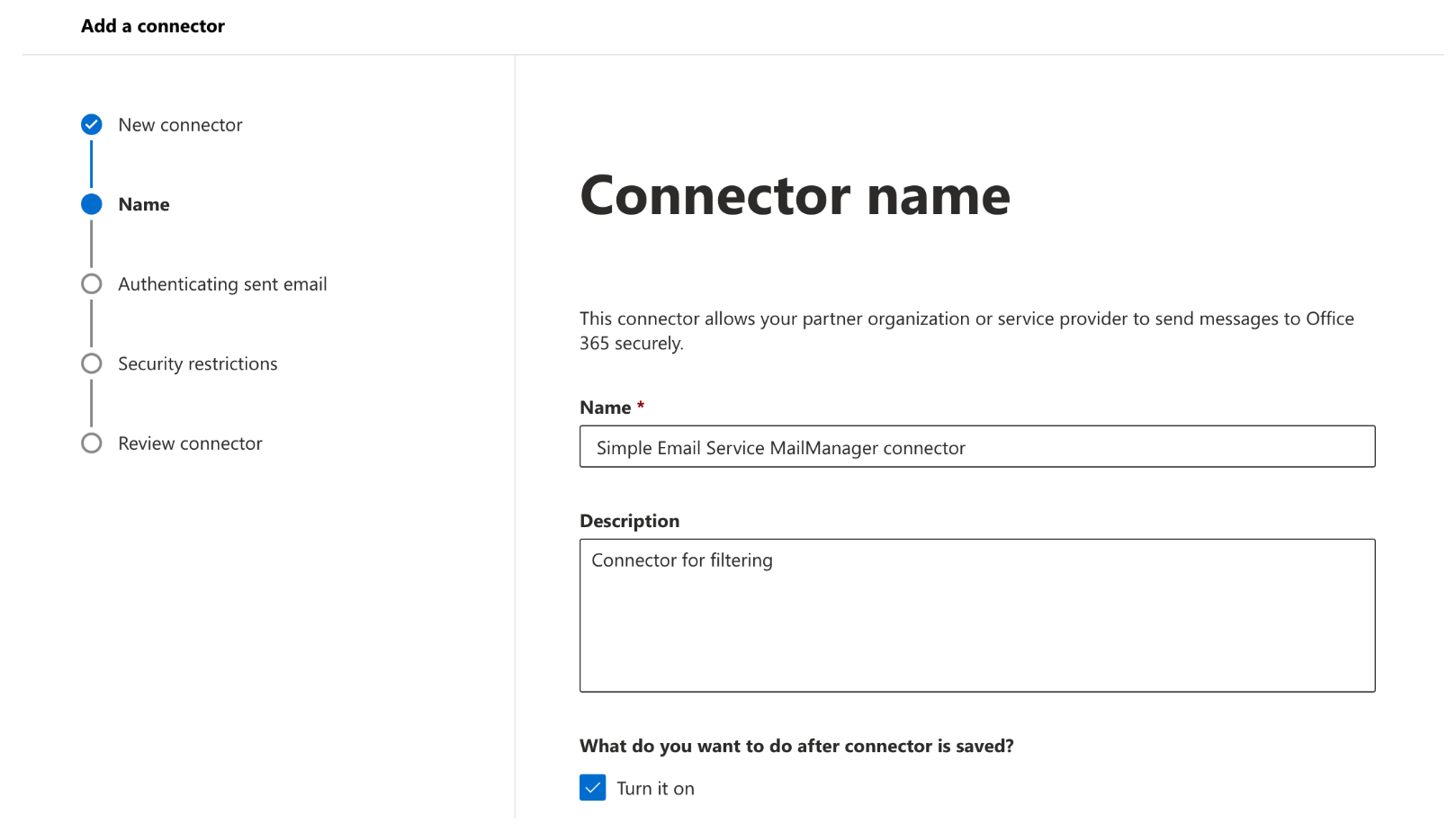

Preencha os campos da seguinte forma:

-

Nome: conector Simple Email Service Mail Manager

-

Descrição: Conector para filtragem

-

-

Escolha Próximo.

-

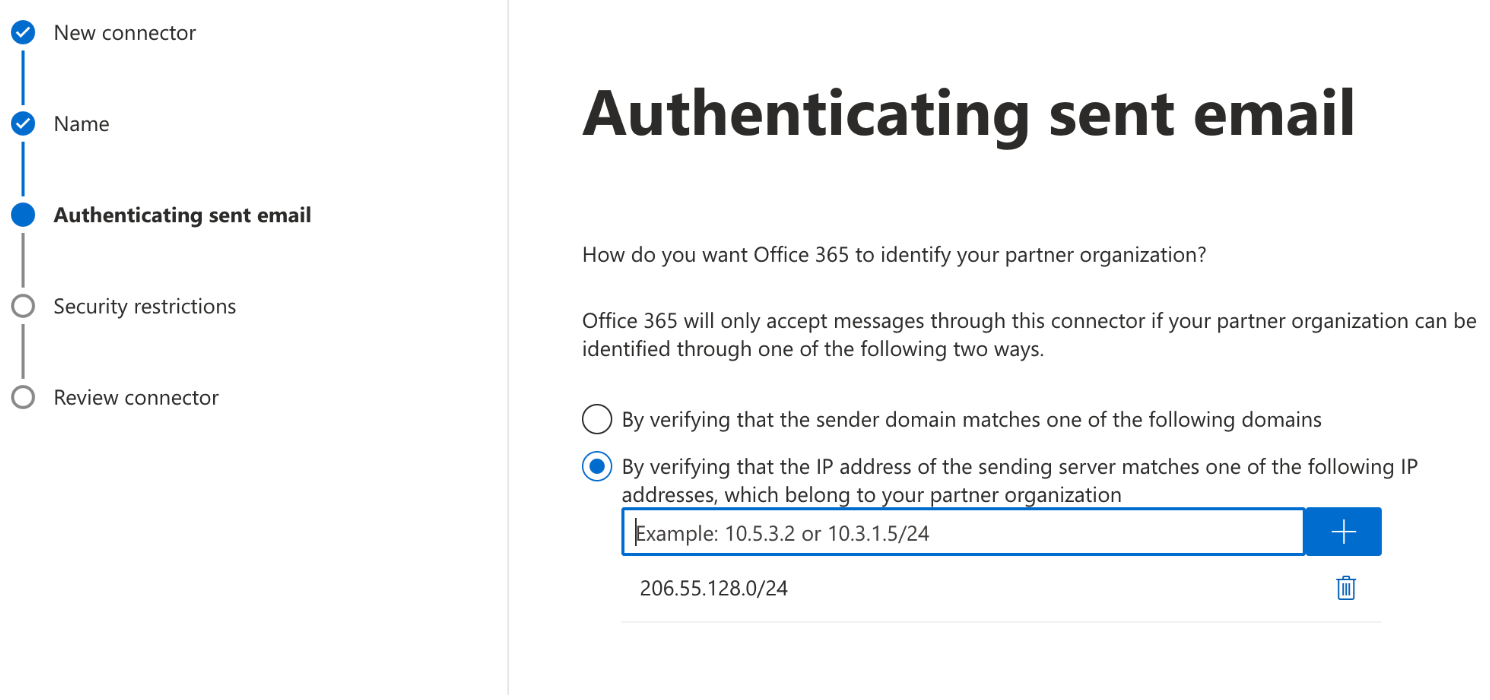

Em Autenticação de e-mail enviado, selecione Verificando se o endereço IP do servidor de envio corresponde a um dos seguintes endereços IP, que pertencem à sua organização parceira, e adicione o endpoint de entrada IPs específico da sua região na tabela Intervalos de IP de retransmissão SMTP.

-

Escolha Próximo.

-

Em Restrições de segurança, aceite a configuração padrão Rejeitar mensagens de e-mail se elas não forem enviadas por TLS e selecione Avançar.

-

Revise sua configuração e selecione Criar conector.

-

-

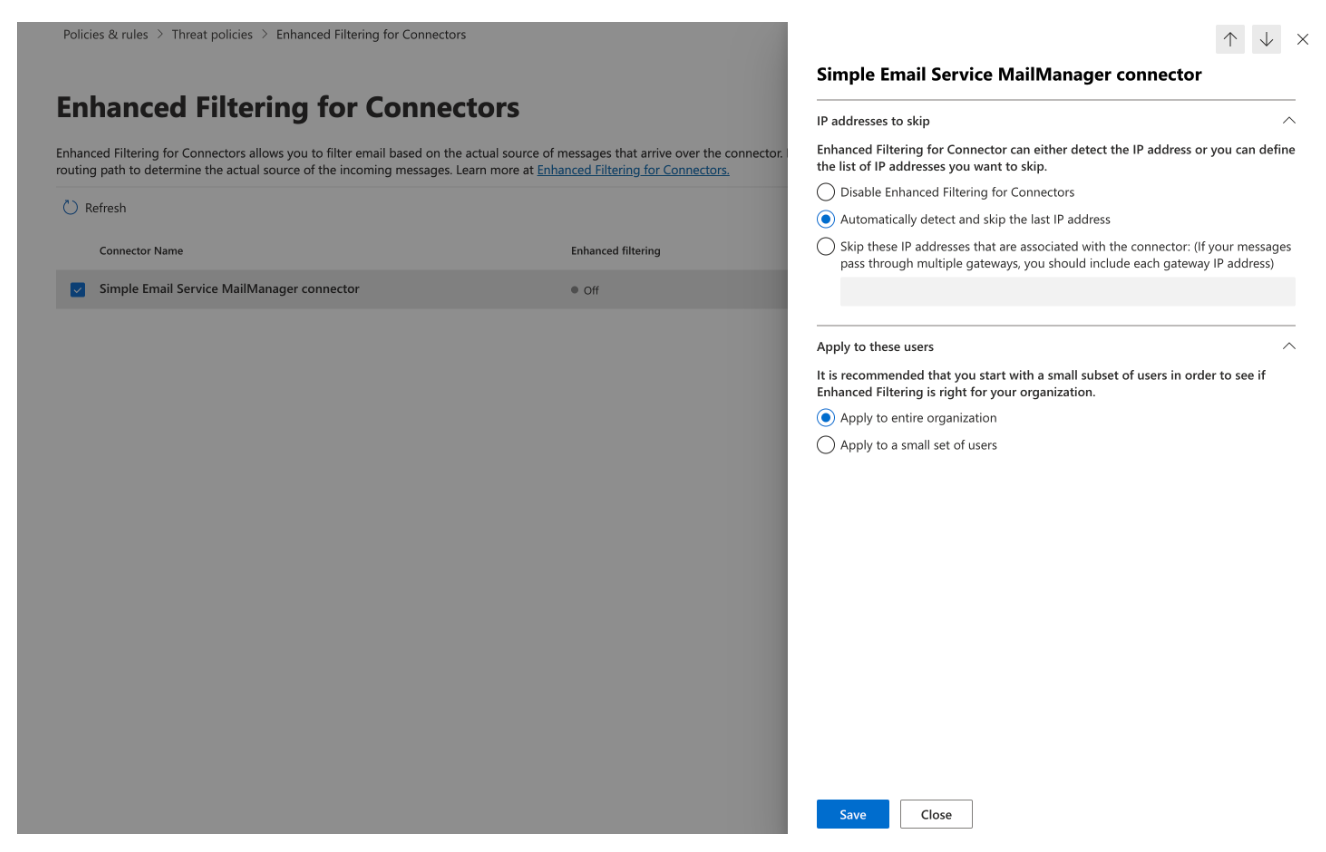

Ativar filtragem aprimorada

Agora que o conector de entrada foi configurado, você precisará habilitar a configuração de filtragem aprimorada do conector no Centro de administração do Microsoft Security.

-

No Centro de administração do Microsoft Security

, acesse E-mail e colaboração > Políticas e regras > Políticas de ameaças. -

Selecione Filtragem aprimorada em Regras.

-

Selecione o conector Simple Email Service Mail Manager que você criou anteriormente para editar seus parâmetros de configuração.

-

Selecione Detectar automaticamente e ignorar o último endereço IP e Aplicar a toda a organização.

-

Selecione Salvar.

-

-