Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Pour vous connecter à des sources de données, vous pouvez utiliser Amazon Athena avec des fournisseurs d'identité (IdPs) tels PingOne qu'Okta OneLogin, etc. À partir du pilote ODBC Athena version 1.1.13 et du pilote Athena JDBC version 2.0.25, un plugin SAML de navigateur est inclus et peut être configuré pour fonctionner avec n'importe quel fournisseur SAML 2.0. Cette rubrique explique comment configurer le pilote ODBC Amazon Athena et le plugin SAML basé sur navigateur afin d'ajouter une fonctionnalité d'authentification unique (SSO) à l'aide du fournisseur d'identité d'Okta

Prérequis

Pour suivre les étapes de ce tutoriel, vous devez avoir :

-

Pilote ODBC Athena version 1.1.13 ou ultérieure. Les versions 1.1.13 et ultérieures incluent la prise en charge SAML du navigateur. Pour les liens de téléchargement, consultez la section Connexion à Amazon Athena avec ODBC.

-

Un rôle IAM que vous souhaitez utiliser avec SAML. Pour plus d'informations, consultez la section Création d'un rôle pour la fédération SAML 2.0 du Guide de l'utilisateur IAM.

-

Un compte Okta. Pour de plus amples informations, visitez okta.com

.

Création d'une intégration d'appli dans Okta

Tout d'abord, utilisez le tableau de bord Okta pour créer et configurer une appli SAML 2.0 pour l'authentification unique à Athena.

Pour utiliser le tableau de bord Okta afin de configurer l'authentification unique pour Athena

-

Connectez-vous à la page d'administration d'Okta à l'adresse

okta.com. -

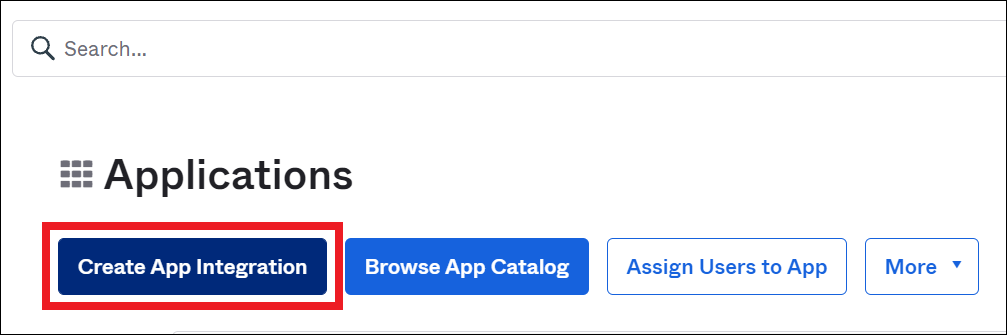

Dans le panneau de navigation, choisissez Applications, Applications.

-

Sur la page Applications, choisissez Create App Integration (Créer une intégration d'appli).

-

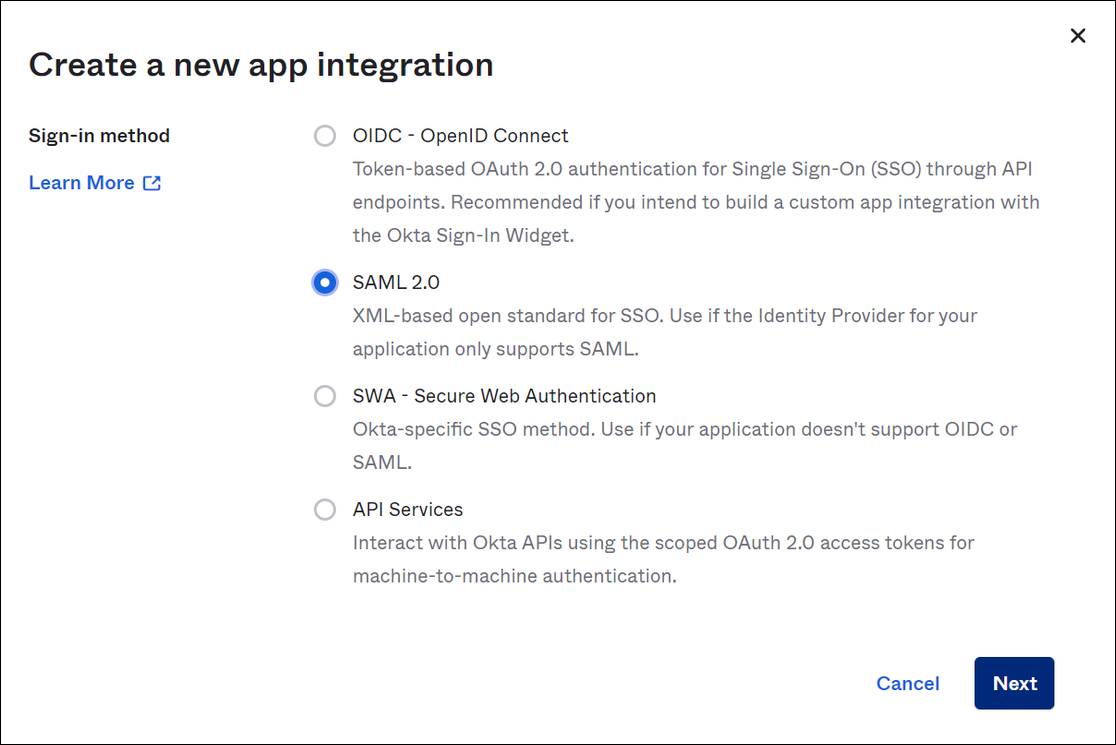

Dans la boîte de dialogue Create a new app integration (Créer une intégration d'appli), pour Sign-in method (Méthode de connexion), sélectionnez SAML 2.0, puis choisissez Next (Suivant).

-

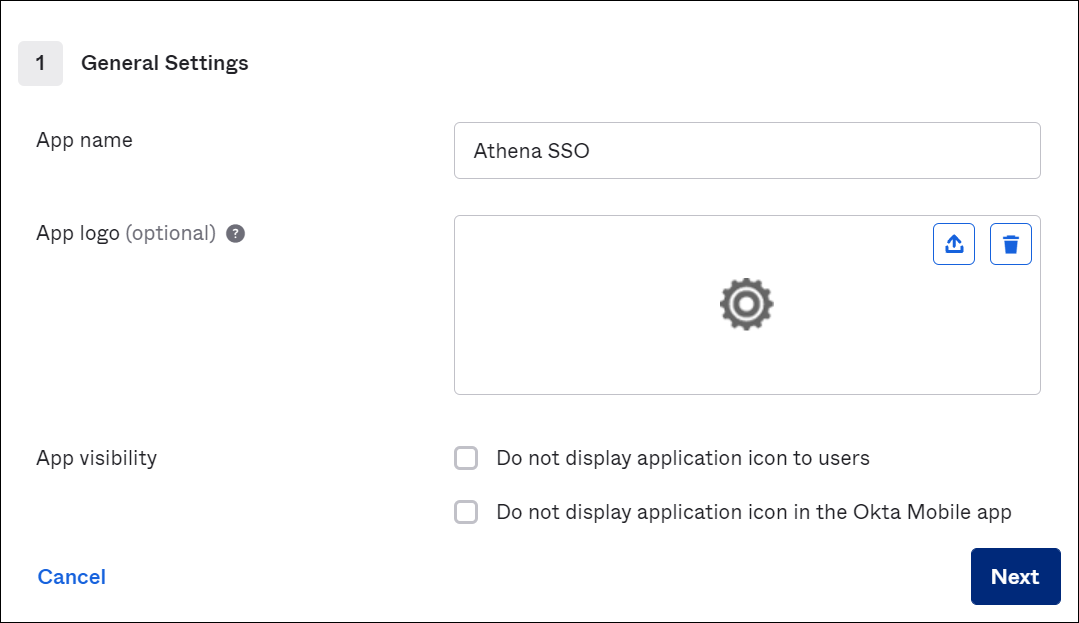

Sur la page Create SAML Integration (Créer une intégration SAML), dans la section General Settings (Paramètres généraux), saisissez un nom pour l'application. Ce didacticiel utilise le nom SSO Athena.

-

Choisissez Suivant.

-

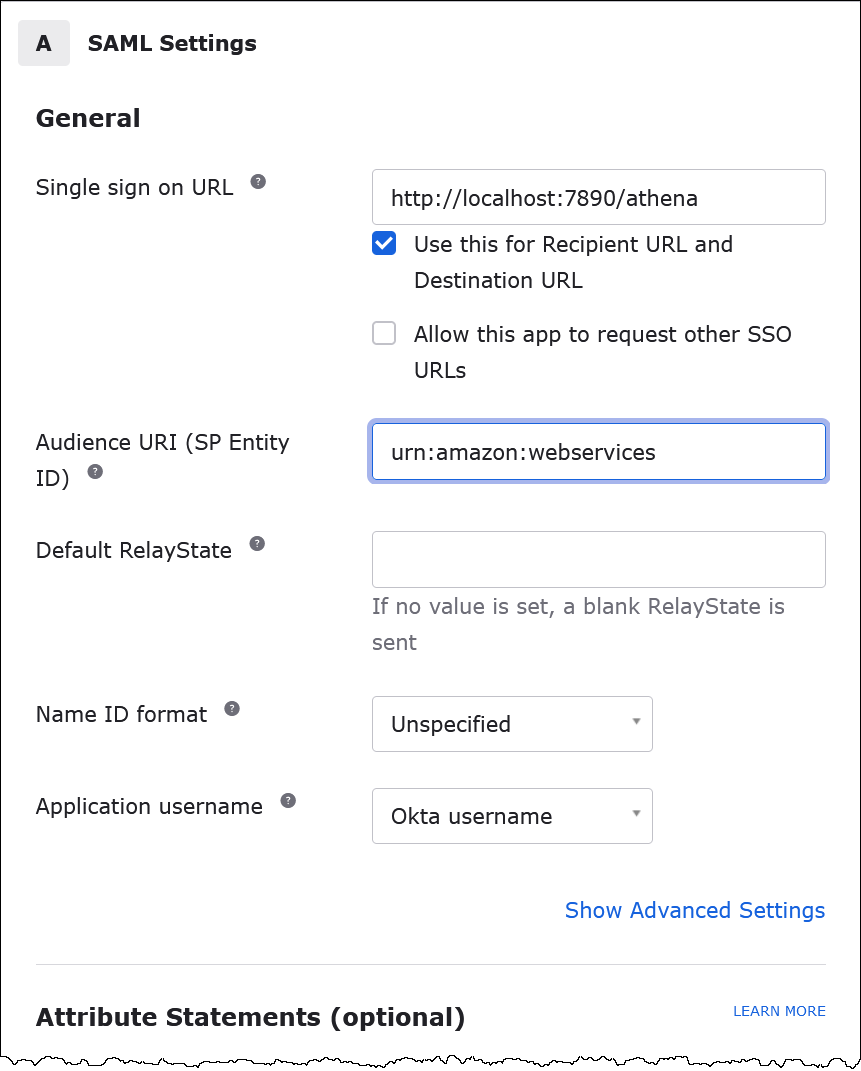

Sur la page Configurer SAML, dans la sectionSAML Settings (Paramètres SAML), saisissez les valeurs suivantes :

-

Pour Single sign on URL (URL d'authentification unique), saisissez

http://localhost:7890/athena -

Pour Audience URI (URI du public), saisissez

urn:amazon:webservices

-

-

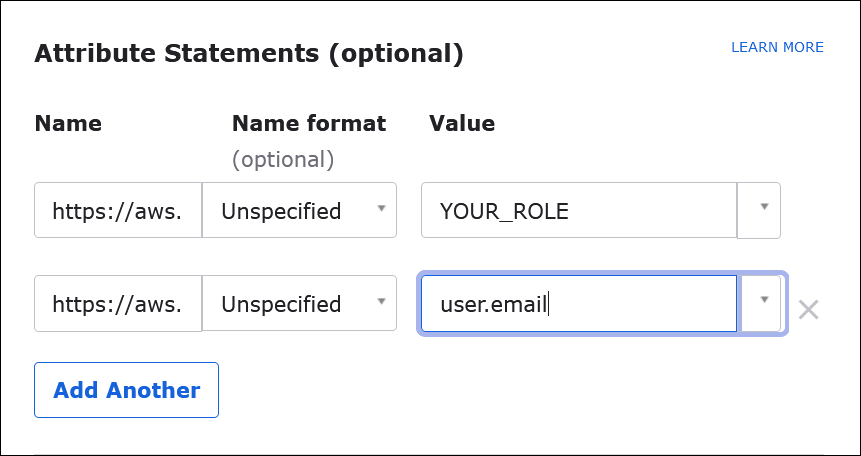

Pour Attribute Statements (optional) [Déclarations d'attributs (facultatif)], saisissez les deux paires nom-valeur suivantes : Il s'agit d'attributs de mappage obligatoires.

-

Pour Name (Nom), saisissez l'URL suivante :

https://aws.amazon.com/SAML/Attributes/RolePour Value (Valeur), saisissez le nom de votre rôle IAM. Pour plus d'informations sur le format des rôles IAM, consultez la section Configuration des assertions SAML pour la réponse d'authentification dans le Guide de l'utilisateur IAM.

-

Pour Nom, saisissez l'URL suivante :

https://aws.amazon.com/SAML/Attributes/RoleSessionNamePour le champ Value (Valeur), saisissez

user.email.

-

-

Cliquez sur Suivant, puis sur Terminer.

Lorsque Okta crée l'application, elle crée également votre URL de connexion, que vous récupérerez ensuite.

Obtention de l'URL de connexion depuis le tableau de bord Okta

Maintenant que votre application a été créée, vous pouvez obtenir son URL de connexion et d'autres métadonnées à partir du tableau de bord Okta.

Pour obtenir l'URL de connexion à partir du tableau de bord Okta

-

Dans le panneau de navigation Okta, choisissez Applications, Applications.

-

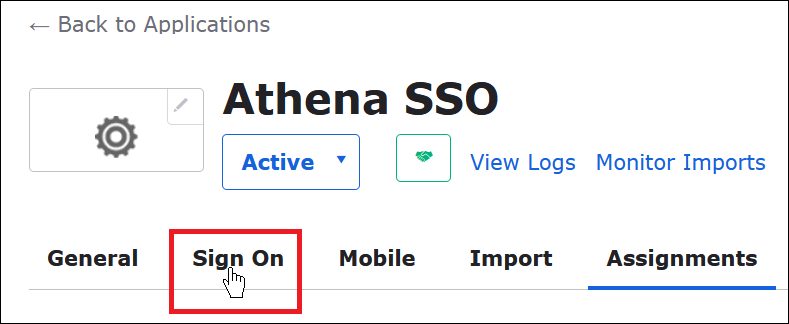

Choisissez l'application pour laquelle vous voulez trouver l'URL de connexion (par exemple, AthenaSSO).

-

Sur la page de votre application, choisissez Sign On (Connexion).

-

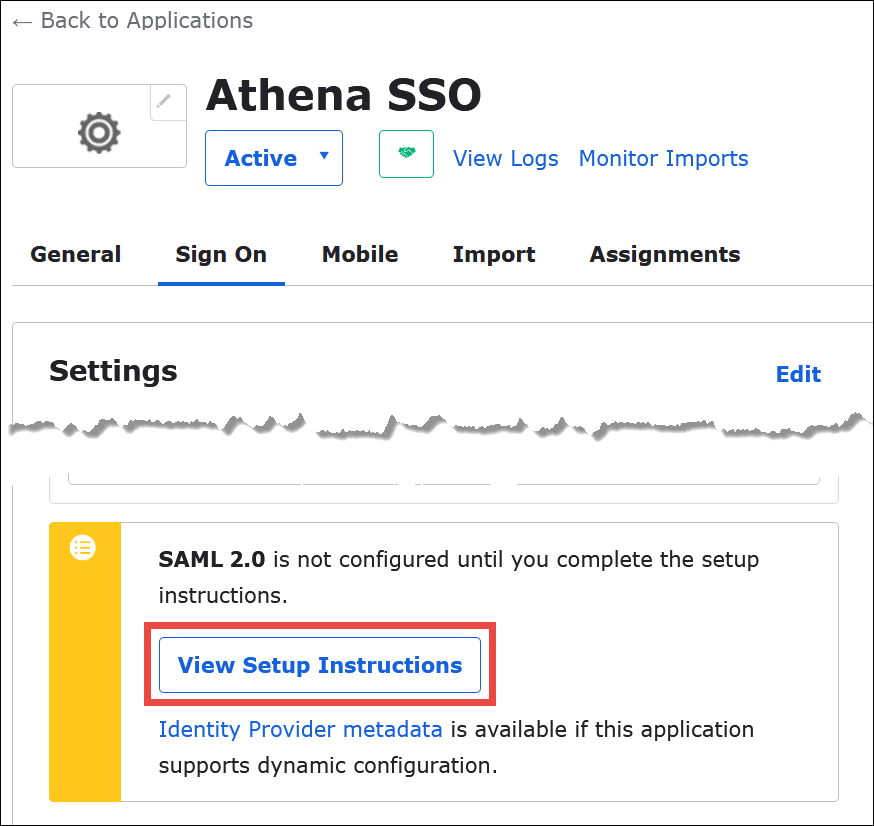

Choisissez Afficher les instructions de configuration.

-

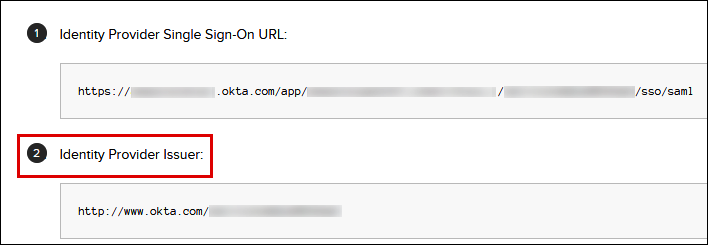

Sur la page How to Configure SAML 2.0 for Athena SSO (Comment configurer SAML 2.0 pour Athena SSO), recherchez l'URL pour Identity Provider Issuer (Émetteur du fournisseur d'identité). Certains endroits du tableau de bord Okta font référence à cette URL comme étant l'ID du SAML issuer ID (Émetteur SAML).

-

Copiez ou stockez la valeur pour Identity Provider Single Sign-On URL. (URL d'authentification unique du fournisseur d'identité)

Dans la section suivante, lorsque vous configurerez la connexion ODBC, vous fournirez cette valeur comme paramètre de connexion de l'URL de connexion pour le plugin SAML du navigateur.

Configuration de la connexion ODBC SAML du navigateur à Athena

Vous êtes maintenant prêt à configurer la connexion SAML du navigateur à Athena à l'aide du programme Sources de données ODBC sous Windows.

Pour configurer la connexion ODBC SAML du navigateur à Athena

-

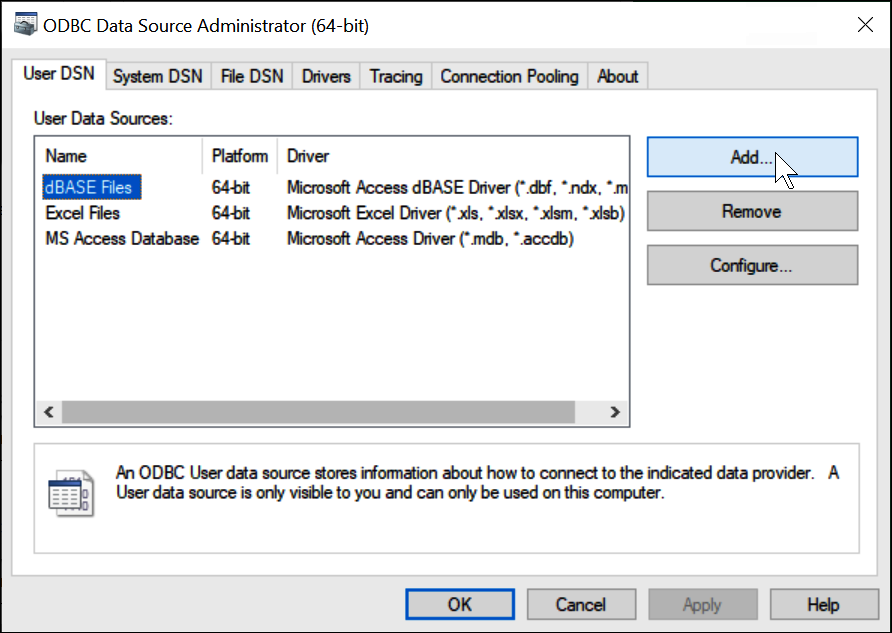

Dans Windows, lancez le programme Sources de données ODBC.

-

Dans le programme Administrateur de source de données ODBC, choisissez Ajouter.

-

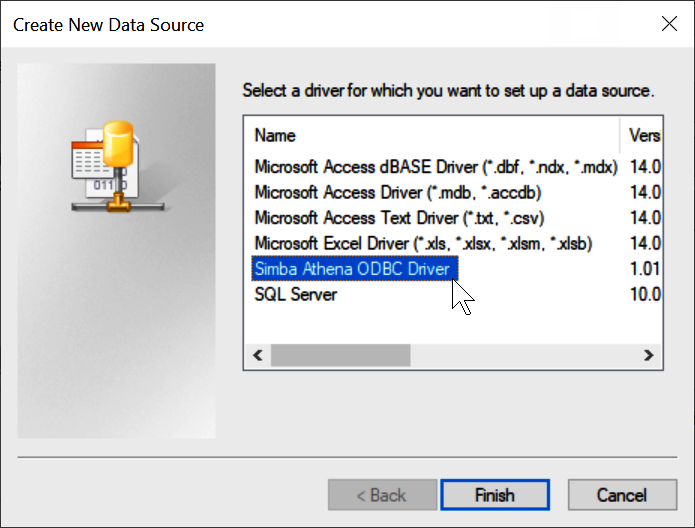

Choisissez Simba Athena ODBC Driver (Pilote ODBC Simba Athena), puis cliquez sur Finish (Terminer).

-

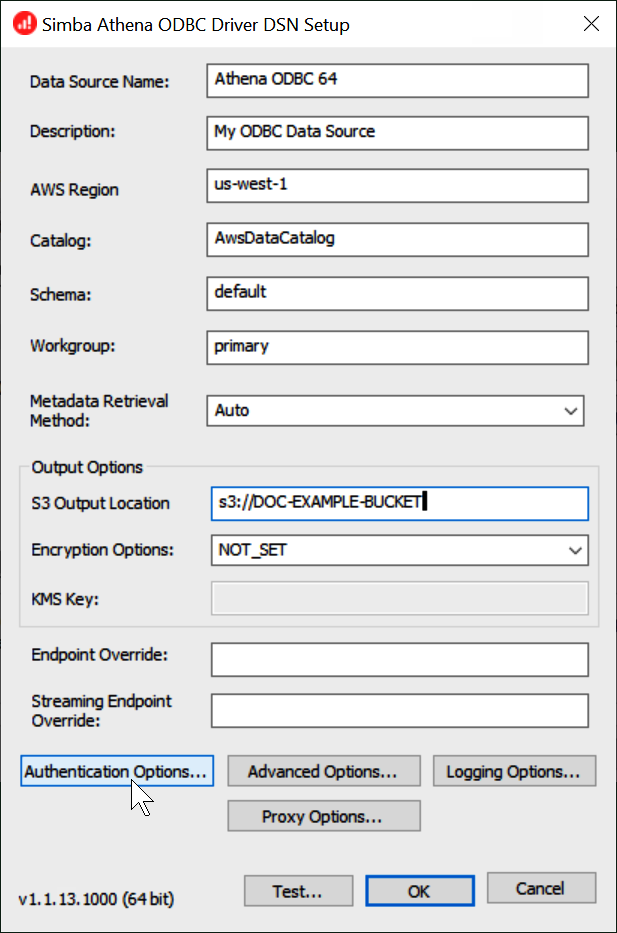

Dans la boite de dialogue Simba Athena ODBC Driver DSN Setup (Configuration DSN du pilote ODBC Simba Athena), saisissez les valeurs décrites.

-

Pour Data Source Name (Nom de la source de données), saisissez un nom pour votre source de données (par exemple, Athena ODBC 64).

-

Pour Description, saisissez la description de votre source de données.

-

Pour Région AWS, entrez le Région AWS que vous utilisez (par exemple,

us-west-1). -

Pour S3 Output Location (Emplacement de sortie S3), saisissez le chemin Amazon S3 où vous souhaitez stocker votre sortie.

-

-

Choisissez Authentication Options (Options d'authentification).

-

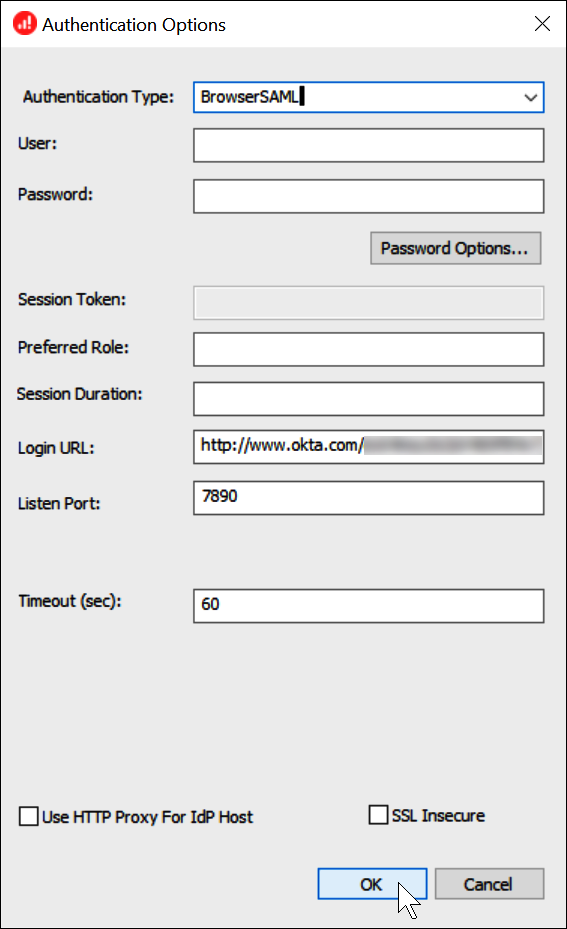

Dans la boite de dialogue Authentication Options (Options d'authentification), choisissez ou saisissez les valeurs suivantes.

-

Pour Authentication Type (Type d'authentification), choisissez BrowserSAML (Navigateur SAML).

-

Pour Login URL (URL de connexion), saisissez l'Identity Provider Single Sign-On URL (URL d'authentification unique du fournisseur d'identité) que vous avez obtenu à partir du tableau de bord Okta.

-

Pour Listen Port (Port d'écoute), saisissez 7890.

-

Pour Timeout (sec) [Délai d'attente (s)], saisissez une valeur de délai d'expiration de connexion en secondes.

-

-

Choisissez OK pour fermer les Authentication Options (Options d'authentification).

-

Choisissez Test (Tester) pour tester la connexion, ou OK pour terminer.