Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Melampirkan beberapa antarmuka jaringan ke sebuah instance berguna ketika Anda membutuhkan yang berikut ini:

Jaringan manajemen

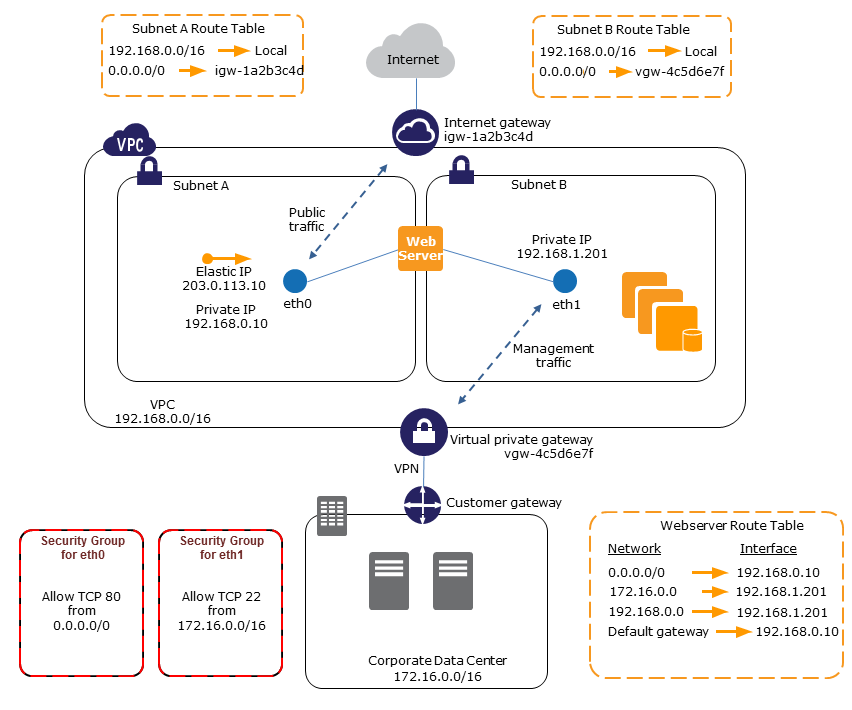

Ikhtisar berikut menjelaskan jaringan manajemen yang dibuat menggunakan beberapa antarmuka jaringan.

Kriteria

-

Antarmuka jaringan utama pada instance (misalnya, eth0) menangani lalu lintas publik.

-

Antarmuka jaringan sekunder pada instance (misalnya, eth1) menangani lalu lintas manajemen backend. Ini terhubung ke subnet terpisah yang memiliki kontrol akses yang lebih ketat, dan terletak di dalam Availability Zone yang sama dengan antarmuka jaringan utama.

Pengaturan

-

Antarmuka jaringan primer, yang mungkin atau mungkin tidak berada di belakang penyeimbang beban, memiliki grup keamanan terkait yang memungkinkan akses ke server dari internet. Misalnya, izinkan port TCP 80 dan 443 dari 0.0.0.0/0 atau dari penyeimbang beban.

-

Antarmuka jaringan sekunder memiliki grup keamanan terkait yang memungkinkan akses SSH saja, dimulai dari salah satu lokasi berikut:

-

Rentang alamat IP yang diizinkan, baik di dalam VPC, atau dari internet.

-

Subnet pribadi dalam Availability Zone yang sama dengan antarmuka jaringan utama.

-

Virtual private gateway.

-

catatan

Untuk memastikan kemampuan failover, pertimbangkan untuk menggunakan private sekunder IPv4 untuk lalu lintas masuk pada antarmuka jaringan. Jika terjadi kegagalan instans, Anda dapat memindahkan antarmuka dan/atau IPv4 alamat pribadi sekunder ke instance siaga.

Peralatan jaringan dan keamanan

Beberapa peralatan jaringan dan keamanan, seperti penyeimbang beban, server network address translation (NAT), dan server proksi lebih suka dikonfigurasi dengan beberapa antarmuka jaringan. Anda dapat membuat dan memasang antarmuka jaringan sekunder ke instans yang menjalankan tipe aplikasi ini dan mengonfigurasi antarmuka tambahan dengan alamat IP publik dan privatnya sendiri, grup keamanan, dan pemeriksaan sumber/tujuan.

Instans dual-homed dengan beban kerja di subnet yang berbeda

Anda dapat menempatkan antarmuka jaringan di setiap server web Anda yang terhubung ke jaringan tingkat menengah tempat server aplikasi berada. Server aplikasi juga bisa menjadi dual-homed ke jaringan backend (subnet) tempat server basis data berada. Alih-alih merutekan paket jaringan melalui instans dual-homed, setiap instans dual-homed menerima dan memproses permintaan di front end, memulai koneksi ke backend, dan kemudian mengirim permintaan ke server di jaringan backend.

Instans dual-homed dengan beban kerja berbeda di akun yang sama VPCs

Anda dapat meluncurkan EC2 instance dalam satu VPC dan melampirkan ENI sekunder dari VPC yang berbeda, selama antarmuka jaringan berada di Availability Zone yang sama dengan instance. Ini memungkinkan Anda membuat instance multi-homed VPCs dengan konfigurasi jaringan dan keamanan yang berbeda. Anda tidak dapat membuat instance multi-homed VPCs di berbagai akun. AWS

Anda dapat menggunakan instance dual-homed VPCs di seluruh kasus penggunaan berikut:

-

Atasi tumpang tindih CIDR antara dua VPCs yang tidak dapat diintip bersama: Anda dapat memanfaatkan CIDR sekunder dalam VPC dan mengizinkan instance untuk berkomunikasi di dua rentang IP yang tidak tumpang tindih.

Connect multiple in a single account: Aktifkan komunikasi antar sumber daya individual yang biasanya dipisahkan oleh VPCs batas-batas VPC.

Solusi anggaran rendah dan ketersediaan tinggi

Jika salah satu instans Anda yang melayani fungsi tertentu gagal, antarmuka jaringannya dapat dilampirkan ke instans pengganti atau hot standby yang telah dikonfigurasi sebelumnya untuk peran yang sama guna memulihkan layanan dengan cepat. Misalnya, Anda dapat menggunakan antarmuka jaringan sebagai antarmuka jaringan primer atau sekunder ke layanan penting seperti instans basis data atau instans NAT. Jika instans gagal, Anda (atau lebih mungkin, kode yang berjalan atas nama Anda) dapat memasang antarmuka jaringan ke instans hot standby. Karena antarmuka mempertahankan alamat IP privatnya, alamat IP Elastis, dan alamat MAC, lalu lintas jaringan mulai mengalir ke instans siaga segera setelah Anda memasang antarmuka jaringan ke instans pengganti. Pengguna mengalami kehilangan konektivitas singkat antara waktu instans gagal dan waktu saat antarmuka jaringan dilampirkan ke instans standby, tetapi tidak ada perubahan pada tabel rute VPC atau server DNS Anda yang diperlukan.