Atenção

As configurações de segurança atuais do AWS Glue não são compatíveis com os trabalhos do Ray.

Uma configuração de segurança no AWS Glue contém as propriedades que são necessárias quando você grava dados criptografados. Você cria configurações de segurança no console do AWS Glue para fornecer as propriedades de criptografia usadas por crawlers, trabalhos e endpoints de desenvolvimento.

Para ver uma lista com todas as configurações de segurança que você criou, abra o console do AWS Glue em https://console.aws.amazon.com/glue/

A lista de Configurações de segurança exibe as seguintes propriedades sobre cada configuração:

- Nome

O nome exclusivo que você forneceu quando criou a configuração. O nome pode conter letras (A a Z), números (0 a 9), hifens (-) ou sublinhados (_), e pode ter até 255 caracteres.

- Habilitar a criptografia do Amazon S3

Se ativado, o modo de criptografia do Amazon Simple Storage Service (Amazon S3), como

SSE-KMSouSSE-S3, é habilitado para armazenamento de metadados no catálogo de dados.- Habilitar a criptografia do Amazon CloudWatch Logs

Se ativado, o modo de criptografia do Amazon S3, como

SSE-KMS, será habilitado ao gravar logs no Amazon CloudWatch.- Configurações avançadas: habilitar a criptografia de marcadores de trabalho

Se ativado, o modo de criptografia do Amazon S3, como

CSE-KMS, será habiltado ao marcar trabalhos.

Você pode adicionar ou excluir configurações na seção Security configurations (Configurações de segurança) do console. Para ver mais detalhes sobre uma configuração, escolha seu nome na lista. Os detalhes incluem as informações que você definiu quando criou a configuração.

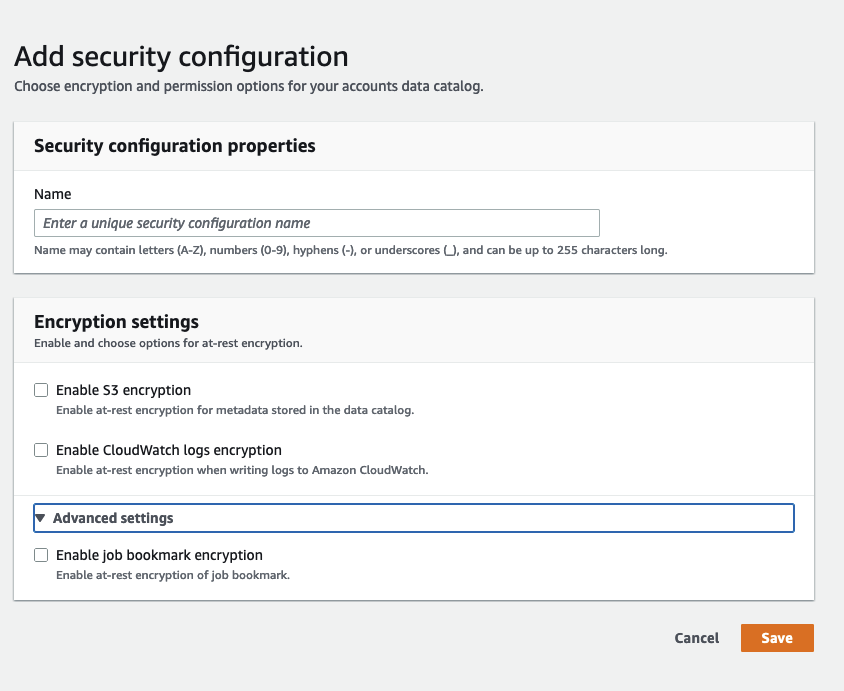

Adicionar uma configuração de segurança

Para adicionar uma configuração de segurança usando o console do AWS Glue, na página Security configurations (Configurações de segurança), escolha Add security configuration (Adicionar configuração de segurança).

Propriedades de configuração de segurança

Insira um nome de configuração de segurança exclusivo. O nome pode conter letras (A a Z), números (0 a 9), hifens (-) ou sublinhados (_), e pode ter até 255 caracteres.

Configurações de criptografia

Você pode habilitar a criptografia em repouso para metadados armazenados no catálogo de dados no Amazon S3 e nos logs no Amazon CloudWatch. Para configurar a criptografia de dados e metadados com chaves do AWS Key Management Service (AWS KMS) no console do AWS Glue, adicione uma política ao usuário do console. Essa política deve especificar os recursos permitidos como nomes de recurso da Amazon (ARNs) de chaves que são usados para criptografar armazenamentos de dados do Amazon S3, como no exemplo a seguir.

{

"Version": "2012-10-17",

"Statement": {

"Effect": "Allow",

"Action": [

"kms:GenerateDataKey",

"kms:Decrypt",

"kms:Encrypt"],

"Resource": "arn:aws:kms:region:account-id:key/key-id"}

}Importante

Quando uma configuração de segurança está anexada a um crawler ou trabalho, a função do IAM que é transmitida deve ter permissões do AWS KMS. Para ter mais informações, consulte Criptografar dados gravados pelo AWS Glue.

Ao definir uma configuração, você pode fornecer valores para as seguintes propriedades:

- Habilitar criptografia do S3

Quando você está gravando dados do Amazon S3, pode usar a criptografia no lado do servidor com chaves gerenciadas do Amazon S3 (SSE-S3) ou a criptografia no lado do servidor com chaves gerenciadas do AWS KMS (SSE-KMS). Esse campo é opcional. Para permitir acesso ao Amazon S3, escolha uma chave do AWS KMS ou Enter a key ARN (Inserir o ARN de uma chave), e forneça o ARN da chave. Insira o ARN no formato

arn:aws:kms:. Você também pode fornecer o ARN como um alias da chave, comoregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-nameSe você habilitar a interface do Spark para seu trabalho, o arquivo de log da interface do Spark carregado no Amazon S3 será aplicado com a mesma criptografia.

Importante

O AWS Glue só oferece suporte a chaves mestras do cliente (CMKs) simétricas. A lista de chaves do AWS KMS exibe apenas chaves simétricas. No entanto, se você selecionar Escolher um ARN de chave AWS KMS, o console permitirá que você insira um ARN para qualquer tipo de chave. Certifique-se de inserir apenas ARNs para chaves simétricas.

- Habilitar criptografia do CloudWatch Logs

A criptografia no lado do servidor (SSE-KMS) é usada para criptografar o CloudWatch Logs. Esse campo é opcional. Para ativá-la, escolha uma chave do AWS KMS ou Enter a key ARN (Inserir ARN da chave), e forneça o ARN da chave. Insira o ARN no formato

arn:aws:kms:. Você também pode fornecer o ARN como um alias da chave, comoregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name- Configurações avançadas: criptografia de marcadores de trabalho

A criptografia no lado do cliente (CSE-KMS) é usada para criptografar marcadores de trabalho. Esse campo é opcional. Os dados do marcador são criptografados antes de serem enviados ao Amazon S3 para armazenamento. Para ativá-la, escolha uma chave do AWS KMS ou Enter a key ARN (Inserir ARN da chave), e forneça o ARN da chave. Insira o ARN no formato

arn:aws:kms:. Você também pode fornecer o ARN como um alias da chave, comoregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name

Para obter mais informações, consulte os tópicos a seguir no Guia do usuário do Amazon Simple Storage Service:

-

Para obter informações sobre o

SSE-S3, consulte Proteção de dados usando criptografia no lado do servidor com chaves de criptografia gerenciadas do Amazon S3 (SSE-S3). -

Para obter mais informações sobre

SSE-KMS, consulte Proteger os dados usando criptografia do lado do servidor com AWS KMS keys. -

Para obter informações sobre

CSE-KMS, consulte Using a KMS key stored in AWS KMS.