Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS Glue Data Quality fornisce la crittografia di default per proteggere i dati sensibili dei clienti archiviati utilizzando chiavi AWS di crittografia proprietarie.

AWS chiavi di proprietà

AWS Glue Data Quality utilizza queste chiavi per crittografare automaticamente le risorse Data Quality dei clienti. Non è possibile visualizzare, gestire o utilizzare chiavi AWS di proprietà o controllarne l'utilizzo. Tuttavia, non è necessario intraprendere alcuna azione o modificare alcun programma per proteggere le chiavi che crittografano i dati. Per ulteriori informazioni, consulta le chiavi AWS possedute nella Guida per gli AWS KMS sviluppatori.

La crittografia predefinita dei dati a riposo aiuta a ridurre il sovraccarico operativo e la complessità associati alla protezione dei dati sensibili. Allo stesso tempo, consente di creare applicazioni sicure che soddisfano i rigorosi requisiti normativi e di conformità alla crittografia.

Sebbene non sia possibile disabilitare questo livello di crittografia o selezionare un tipo di crittografia alternativo, è possibile aggiungere un secondo livello di crittografia rispetto alle chiavi di crittografia di AWS proprietà esistenti scegliendo una chiave gestita dal cliente quando si creano le risorse Data Quality.

Chiavi gestite dal cliente

Chiavi gestite dal cliente: AWS Glue Data Quality supporta l'uso di una chiave simmetrica gestita dal cliente che puoi creare, possedere e gestire. Ciò aggiunge un secondo livello di crittografia rispetto alla crittografia di proprietà esistente. AWS Poiché avete il pieno controllo di questo livello di crittografia, potete eseguire attività come:

-

Stabilire e mantenere le policy delle chiavi

-

Stabilire e mantenere IAM politiche

-

Abilitare e disabilitare le policy delle chiavi

-

Ruotare i materiali crittografici delle chiavi

-

Aggiungere tag

-

Creare alias delle chiavi

-

Pianificare l’eliminazione delle chiavi

Per ulteriori informazioni, consulta Customer managed keys nella AWS KMS Developer Guide.

La tabella seguente riassume il modo in cui AWS Glue Data Quality crittografa diverse risorse di Data Quality.

| Tipo di dati | AWS crittografia a chiave proprietaria | crittografia a chiave gestita dal cliente |

|---|---|---|

|

Set di regole per la qualità dei dati DQDLstringa del set di regole a cui fa riferimento il set di regole DQ persistente. Questi set di regole permanenti vengono utilizzati solo nell'esperienza AWS Glue Data Catalog per ora. |

Abilitato | Abilitato |

|

Risultati della regola sulla qualità dei dati/analizzatore Elementi di risultato che contengono lo stato di superamento/esito negativo di ogni regola in un set di regole e le metriche raccolte sia dalle regole che dagli analizzatori. |

Abilitato | Abilitato |

|

Osservazioni Le osservazioni vengono generate quando viene rilevata un'anomalia nei dati. Contiene informazioni sul limite superiore e inferiore previsto e una regola suggerita basata su tali limiti. Se generati, vengono visualizzati con i risultati sulla qualità dei dati. |

Abilitato | Abilitato |

|

Statistiche Contiene informazioni sulle metriche raccolte dopo la valutazione dei dati forniti da un set di regole, come il valore della metrica (ad esempio, Completezza) RowCount, i nomi delle colonne e altri metadati. |

Abilitato | Abilitato |

|

Modelli statistici di rilevamento delle anomalie I modelli statistici contengono le serie temporali dei limiti superiore e inferiore per una determinata metrica generata sulla base di precedenti valutazioni dei dati dei clienti. |

Abilitato | Abilitato |

Nota

AWS Data Quality abilita automaticamente la crittografia dei dati inattivi utilizzando chiavi AWS proprietarie per proteggere gratuitamente i dati di identificazione personale. Tuttavia, l'utilizzo di una chiave gestita dal cliente comporta dei AWS KMS costi. Per ulteriori informazioni sui prezzi, consulta Prezzi di AWS KMS

Per ulteriori informazioni su AWS KMS, vedere AWS KMS.

Crea una chiave gestita dal cliente

È possibile creare una chiave simmetrica gestita dal cliente utilizzando AWS Management Console, o il. AWS KMS APIs

Per creare una chiave simmetrica gestita dal cliente:

-

Segui i passaggi per la creazione di AWS KMS chiavi di crittografia simmetriche nella Guida per gli sviluppatori. AWS Key Management Service

Policy della chiave

Le policy della chiave controllano l'accesso alla chiave gestita dal cliente. Ogni chiave gestita dal cliente deve avere esattamente una policy della chiave, che contiene istruzioni che determinano chi può usare la chiave e come la possono usare. Quando crei la chiave gestita dal cliente, puoi specificare una policy della chiave. Per ulteriori informazioni, consulta Key Policy in AWS KMS keys nella AWS Key Management Service Developer Guide.

Per utilizzare la chiave gestita dal cliente con le risorse relative alla qualità dei dati, nella policy chiave devono essere consentite le seguenti API operazioni:

-

kms:Decrypt— Decripta il testo cifrato che è stato crittografato con una chiave utilizzando AWS KMSGenerateDataKeyWithoutPlaintext -

kms:DescribeKey— Fornisce i dettagli chiave gestiti dal cliente per consentire ad Amazon Location di convalidare la chiave. -

kms:GenerateDataKeyWithoutPlaintext— Restituisce una chiave dati simmetrica unica da utilizzare all'esterno di. AWS KMS Questa operazione restituisce una chiave dati crittografata con una KMS chiave di crittografia simmetrica specificata dall'utente. I byte nella chiave sono casuali; non sono correlati al chiamante o alla chiave. KMS Utilizzato per ridurre KMS le chiamate che il cliente deve effettuare. -

kms:ReEncrypt*— Decripta il testo cifrato e poi lo cripta nuovamente interamente all'interno. AWS KMSÈ possibile utilizzare questa operazione per modificare la KMS chiave con cui i dati vengono crittografati, ad esempio quando si ruota manualmente una KMS chiave o si modifica la chiave che protegge un testo cifrato. KMS È inoltre possibile utilizzarla per crittografare nuovamente il testo cifrato con la stessa KMS chiave, ad esempio per modificare il contesto di crittografia di un testo cifrato.

Di seguito sono riportati alcuni esempi di policy che puoi aggiungere per Amazon Location:

"Statement" : [

{

"Sid" : "Allow access to principals authorized to use AWS Glue Data Quality",

"Effect" : "Allow",

"Principal" : {

"AWS": "arn:aws:iam::<account_id>:role/ExampleRole"

},

"Action" : [

"kms:Decrypt",

"kms:DescribeKey",

"kms:GenerateDataKeyWithoutPlaintext",

"kms:ReEncrypt*"

],

"Resource" : "*",

"Condition" : {

"StringEquals" : {

"kms:ViaService" : "glue.amazonaws.com",

"kms:CallerAccount" : "111122223333"

}

},

{

"Sid": "Allow access for key administrators",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::111122223333:root"

},

"Action" : [

"kms:*"

],

"Resource": "arn:aws:kms:region:111122223333:key/key_ID"

},

{

"Sid" : "Allow read-only access to key metadata to the account",

"Effect" : "Allow",

"Principal" : {

"AWS" : "arn:aws:iam::111122223333:root"

},

"Action" : [

"kms:Describe*",

"kms:Get*",

"kms:List*",

],

"Resource" : "*"

}

]Note sull'uso di KMS Keys in AWS Glue Data Quality

AWS Glue Data Quality non supporta le transizioni chiave. Ciò significa che se crittografate le vostre risorse di Data Quality con la chiave A e decidete di passare alla chiave B, non crittograferemo nuovamente i dati che erano stati crittografati con la chiave A per utilizzare la chiave B. È ancora possibile passare alla chiave B, ma sarà necessario mantenere l'accesso alla chiave A per accedere ai dati precedentemente crittografati con la chiave A.

Per ulteriori informazioni sulla specificazione delle autorizzazioni in una politica, consulta Autorizzazioni per i AWS servizi nelle politiche chiave nella Guida per gli sviluppatori. AWS Key Management Service

Per ulteriori informazioni sulla risoluzione dei problemi di accesso tramite chiave, consulta Risoluzione dei problemi di accesso tramite chiave nella Guida per gli AWS Key Management Service sviluppatori.

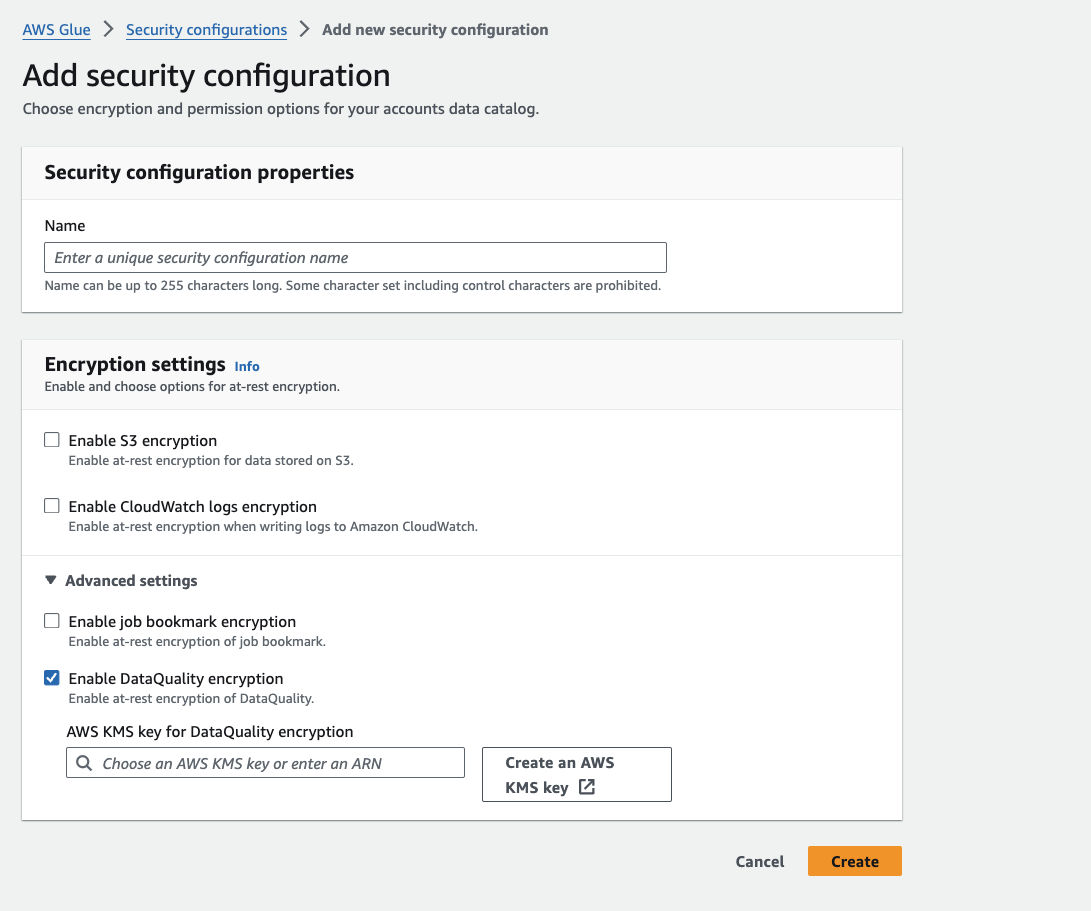

Creazione di una configurazione di sicurezza

In AWS Glue la risorsa Security Configurations contiene le proprietà necessarie quando si scrivono dati crittografati.

Per crittografare le risorse relative alla qualità dei dati:

-

Nelle impostazioni di crittografia, in Impostazioni avanzate, scegli Abilita crittografia della qualità dei dati

-

Seleziona la tua KMS chiave o scegli Crea una AWS KMS chiave

AWS Contesto di crittografia Glue Data Quality

Un contesto di crittografia è un insieme opzionale di coppie chiave-valore che contengono informazioni contestuali aggiuntive sui dati.

AWS KMS utilizza il contesto di crittografia come dati autenticati aggiuntivi per supportare la crittografia autenticata. Quando includi un contesto di crittografia in una richiesta di crittografia dei dati, AWS KMS associa il contesto di crittografia ai dati crittografati. Per decrittografare i dati, nella richiesta deve essere incluso lo stesso contesto di crittografia.

AWS Esempio di contesto di crittografia Glue Data Quality

"encryptionContext": {

"kms-arn": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"branch-key-id": "111122223333+arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"hierarchy-version": "1",

"aws-crypto-ec:aws:glue:securityConfiguration": "111122223333:customer-security-configuration-name",

"create-time": "2024-06-07T13:47:23:000861Z",

"tablename": "AwsGlueMlEncryptionKeyStore",

"type": "beacon:ACTIVE"

}Utilizzo del contesto di crittografia per il monitoraggio

Quando utilizzi una chiave simmetrica gestita dal cliente per crittografare la tua raccolta di tracker o geofence, puoi anche utilizzare il contesto di crittografia nei registri e nei registri di controllo per identificare come viene utilizzata la chiave gestita dal cliente. Il contesto di crittografia appare anche nei log generati da o. AWS CloudTrail Amazon CloudWatch Logs

Monitoraggio delle chiavi di crittografia per AWS Glue Data Quality

Quando utilizzi una chiave gestita AWS KMS dal cliente con le tue risorse AWS Glue Data Quality, puoi utilizzare AWS CloudTrail o tenere traccia delle richieste Amazon CloudWatch Logs a cui AWS Glue Data Quality invia AWS KMS.

Gli esempi seguenti sono AWS CloudTrail eventi per GenerateDataKeyWithoutPlainText e per Decrypt monitorare KMS le operazioni richiamate da AWS Glue Data Quality per accedere ai dati crittografati dalla chiave gestita dal cliente.

Decrypt

{

"eventVersion": "1.09",

"userIdentity": {

"type": "AssumedRole",

"arn": "arn:aws:sts::111122223333:role/CustomerRole",

"accountId": "111122223333",

"invokedBy": "glue.amazonaws.com"

},

"eventTime": "2024-07-02T20:03:10Z",

"eventSource": "kms.amazonaws.com",

"eventName": "Decrypt",

"awsRegion": "us-east-1",

"sourceIPAddress": "glue.amazonaws.com",

"userAgent": "glue.amazonaws.com",

"requestParameters": {

"keyId": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"encryptionAlgorithm": "SYMMETRIC_DEFAULT",

"encryptionContext": {

"kms-arn": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"branch-key-id": "111122223333+arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"hierarchy-version": "1",

"aws-crypto-ec:aws:glue:securityConfiguration": "111122223333:customer-security-configuration-name",

"create-time": "2024-06-07T13:47:23:000861Z",

"tablename": "AwsGlueMlEncryptionKeyStore",

"type": "branch:ACTIVE",

"version": "branch:version:ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE"

}

},

"responseElements": null,

"requestID": "ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE",

"eventID": "ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE",

"readOnly": true,

"resources": [

{

"accountId": "111122223333",

"type": "AWS::KMS::Key",

"ARN": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE"

}

],

"eventType": "AwsApiCall",

"managementEvent": true,

"recipientAccountId": "111122223333",

"eventCategory": "Management"

}GenerateDataKeyWithoutPlaintext

{

"eventVersion": "1.09",

"userIdentity": {

"type": "AssumedRole",

"arn": "arn:aws:sts::111122223333:role/CustomerRole",

"accountId": "111122223333",

"invokedBy": "glue.amazonaws.com"

},

"eventTime": "2024-07-02T20:03:10Z",

"eventSource": "kms.amazonaws.com",

"eventName": "GenerateDataKeyWithoutPlaintext",

"awsRegion": "us-east-1",

"sourceIPAddress": "glue.amazonaws.com",

"userAgent": "glue.amazonaws.com",

"requestParameters": {

"keyId": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"encryptionAlgorithm": "SYMMETRIC_DEFAULT",

"encryptionContext": {

"kms-arn": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"branch-key-id": "111122223333+arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"hierarchy-version": "1",

"aws-crypto-ec:aws:glue:securityConfiguration": "111122223333:customer-security-configuration-name",

"create-time": "2024-06-07T13:47:23:000861Z",

"tablename": "AwsGlueMlEncryptionKeyStore",

"type": "branch:version:ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE"

}

},

"responseElements": null,

"requestID": "ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE",

"eventID": "ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE",

"readOnly": true,

"resources": [

{

"accountId": "111122223333",

"type": "AWS::KMS::Key",

"ARN": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE"

}

],

"eventType": "AwsApiCall",

"managementEvent": true,

"recipientAccountId": "111122223333",

"eventCategory": "Management"

}ReEncyrpt

{

"eventVersion": "1.09",

"userIdentity": {

"type": "AssumedRole",

"arn": "arn:aws:sts::111122223333:role/CustomerRole",

"accountId": "111122223333",

"invokedBy": "glue.amazonaws.com"

},

"eventTime": "2024-07-17T21:34:41Z",

"eventSource": "kms.amazonaws.com",

"eventName": "ReEncrypt",

"awsRegion": "us-east-1",

"sourceIPAddress": "glue.amazonaws.com",

"userAgent": "glue.amazonaws.com",

"requestParameters": {

"destinationEncryptionContext": {

"kms-arn": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"branch-key-id": "111122223333+arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"hierarchy-version": "1",

"aws-crypto-ec:aws:glue:securityConfiguration": "111122223333:customer-security-configuration-name",

"create-time": "2024-06-07T13:47:23:000861Z",

"tablename": "AwsGlueMlEncryptionKeyStore",

"type": "branch:ACTIVE"

"version": "branch:version:12345678-SAMPLE"

},

"destinationKeyId": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"sourceAAD": "1234567890-SAMPLE+Z+lqoYOHj7VtWxJLrvh+biUFbliYDAQkobM=",

"sourceKeyId": "arn:aws:kms:ap-southeast-2:585824196334:key/17ca05ca-a8c1-40d7-b7fd-30abb569a53a",

"destinationEncryptionAlgorithm": "SYMMETRIC_DEFAULT",

"sourceEncryptionContext": {

"kms-arn": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"branch-key-id": "111122223333+arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE",

"hierarchy-version": "1",

"aws-crypto-ec:aws:glue:securityConfiguration": "111122223333:customer-security-configuration-name",

"create-time": "2024-06-07T13:47:23:000861Z",

"tablename": "AwsGlueMlEncryptionKeyStore",

"type": "branch:version:ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE"

},

"destinationAAD": "1234567890-SAMPLE",

"sourceEncryptionAlgorithm": "SYMMETRIC_DEFAULT"

},

"responseElements": null,

"requestID": "ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE",

"eventID": "ff000af-00eb-00ce-0e00-ea000fb0fba0SAMPLE",

"readOnly": true,

"resources": [

{

"accountId": "111122223333",

"type": "AWS::KMS::Key",

"ARN": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE"

},

{

"accountId": "111122223333",

"type": "AWS::KMS::Key",

"ARN": "arn:aws:kms:us-east-1:111122223333:key/1234abcd-12ab-34cd-56ef-123456SAMPLE"

}

],

"eventType": "AwsApiCall",

"managementEvent": true,

"recipientAccountId": "111122223333",

"eventCategory": "Management"

}Ulteriori informazioni

Le seguenti risorse forniscono ulteriori informazioni sulla crittografia dei dati a riposo.

-

Per ulteriori informazioni sui concetti di AWS Key Management Service base, consulta la Guida per AWS Key Management Service gli sviluppatori.

-

Per ulteriori informazioni sulle migliori pratiche di sicurezza, AWS Key Management Service consulta la Guida per gli AWS Key Management Service sviluppatori.