Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tieni presente i seguenti problemi noti per AWS Glue.

Prevenzione dell'accesso ai dati tra processi

Considerate la situazione in cui ne avete due AWS Glue I job Spark sono raggruppati in un unico AWS account, ognuno in esecuzione in un account separato AWS Glue Cluster Spark. I lavori utilizzano AWS Glue connessioni per accedere alle risorse nello stesso cloud privato virtuale (VPC). In questo caso, un processo in esecuzione in un cluster potrebbe essere in grado di accedere ai dati dal processo in esecuzione nell'altro cluster.

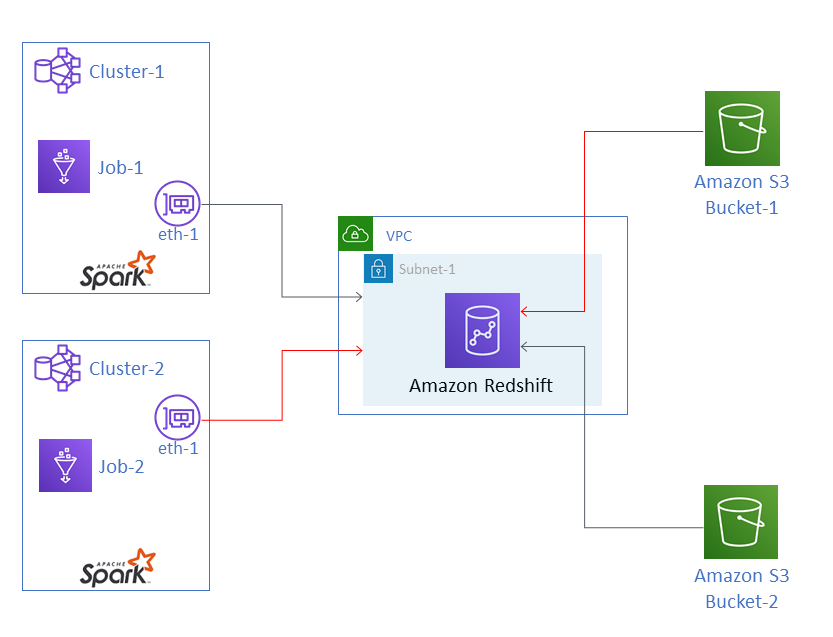

Il seguente diagramma illustra un esempio di questa situazione.

Nel diagramma, AWS Glue Job-1è in Cluster-1 esecuzione e Job-2 è in Cluster-2 esecuzione. Entrambi i processi funzionano con la stessa istanza di Amazon Redshift, che si trova in Subnet-1 di un VPC. Subnet-1 potrebbe essere una sottorete pubblica o privata.

Job-1sta trasformando i dati da Amazon Simple Storage Service (Amazon S3) Bucket-1 e scrivendo i dati su Amazon Redshift. Job-2sta facendo lo stesso con i dati in. Bucket-2 Job-1utilizza il ruolo AWS Identity and Access Management (IAM) Role-1 (non mostrato), che dà accesso aBucket-1. Job-2usa Role-2 (non mostrato), che dà accesso aBucket-2.

Questi processi dispongono di percorsi di rete che consentono la comunicazione con i cluster reciproci e quindi di accedere ai dati reciproci. Ad esempio, Job-2 può accedere ai dati in Bucket-1. Nel diagramma, questo viene mostrato come il percorso in rosso.

Per evitare questa situazione, ti consigliamo di collegare diverse configurazioni di sicurezza a Job-1 e Job-2. Allegando le configurazioni di sicurezza, l'accesso interaziendale ai dati viene bloccato in virtù di certificati che AWS Glue crea. Le configurazioni di sicurezza possono essere configurazioni fittizie . In altre parole, puoi creare le configurazioni di sicurezza senza abilitare la crittografia dei dati di Amazon S3, dei dati CloudWatch Amazon o dei segnalibri di lavoro. Tutte e tre le opzioni di crittografia possono essere disabilitate.

Per ulteriori informazioni sulle configurazioni di sicurezza, consulta Crittografia dei dati scritti da AWS Glue.

Per collegare una configurazione di sicurezza a un processo

Apri la console all' AWS Glue indirizzo. https://console.aws.amazon.com/glue/

-

Nella pagina Configure the job properties (Configura le proprietà del processo) per il processo, espandere la sezione Security configuration, script libraries, and job parameters (Configurazione di sicurezza, librerie di script e parametri di processi).

-

Selezionare una configurazione di sicurezza nell'elenco.