Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beachten Sie die folgenden bekannten Probleme für AWS Glue.

Verhindern des auftragsübergreifenden Datenzugriffs

Stellen Sie sich die Situation vor, in der Sie zwei haben AWS Glue Spark-Jobs in einem einzigen AWS Konto, von denen jeder in einem separaten Konto ausgeführt wird AWS Glue Spark-Cluster. Die Jobs verwenden AWS Glue Verbindungen für den Zugriff auf Ressourcen in derselben Virtual Private Cloud (VPC). In diesem Fall kann ein Auftrag, der in einem Cluster ausgeführt wird, auf die Daten des Auftrags zugreifen, der in dem anderen Cluster ausgeführt wird.

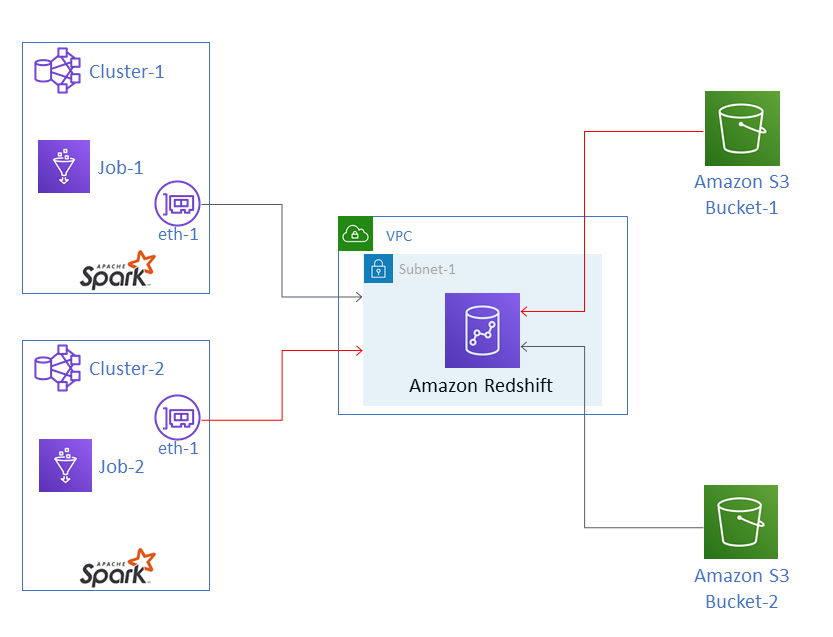

Das folgende Diagramm veranschaulicht ein Beispiel für diese Situation.

Im Diagramm AWS Glue Job-1läuft ein Cluster-1 und Job-2 läuft ein. Cluster-2 Beide Aufträge arbeiten mit derselben Instance von Amazon Redshift, die sich in Subnet-1 einer VPC befindet. Subnet-1 kann ein öffentliches oder privates Subnetz sein.

Job-1transformiert Daten aus Amazon Simple Storage Service (Amazon S3) Bucket-1 und schreibt die Daten in Amazon Redshift. Job-2macht dasselbe mit den eingehenden Daten. Bucket-2 Job-1verwendet die AWS Identity and Access Management (IAM-) Rolle Role-1 (nicht gezeigt), die Zugriff auf Bucket-1 gewährt. Job-2verwendet Role-2 (nicht gezeigt), die Zugriff auf Bucket-2 gewährt.

Diese Aufträge verfügen über Netzwerkpfade, die es ihnen ermöglichen, mit den Clustern des anderen zu kommunizieren und somit auf die Daten des anderen zuzugreifen. Beispielsweise könnte Job-2 auf Daten in Bucket-1 zugreifen. Im Diagramm wird dies als der Pfad in rot dargestellt.

Um diese Situation zu vermeiden, empfehlen wir, dass Sie verschiedene Sicherheitskonfigurationen an Job-1 und Job-2 anfügen. Durch das Anhängen der Sicherheitskonfigurationen wird der jobübergreifende Zugriff auf Daten durch Zertifikate blockiert, die AWS Glue erzeugt. Die Sicherheitskonfigurationen können Dummy-Konfigurationen sein. Das heißt, Sie können die Sicherheitskonfigurationen erstellen, ohne die Verschlüsselung von Amazon S3 S3-Daten, CloudWatch Amazon-Daten oder Job-Lesezeichen zu aktivieren. Alle drei Verschlüsselungsoptionen können deaktiviert werden.

Weitere Informationen zu den Sicherheitskonfigurationen finden Sie unter Verschlüsseln von Daten, die von AWS Glue geschrieben werden.

So fügen Sie eine Sicherheitskonfiguration an einen Auftrag an

Öffnen Sie die AWS Glue Konsole unter https://console.aws.amazon.com/glue/

. -

Erweitern Sie auf der Seite Configure the job properties (Auftragseigenschaften konfigurieren) für den Auftrag den Abschnitt Security configuration, script libraries and job parameters (Sicherheitskonfiguration, Skriptbibliotheken und Auftragsparameter).

-

Wählen Sie eine Sicherheitskonfiguration in der Liste aus.