Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Saat Anda melakukan kueri data dari Athena atau Amazon Redshift, kumpulan data yang ditanyakan akan disimpan secara otomatis di bucket AI S3 SageMaker default untuk Wilayah AWS tempat Anda menggunakan Studio Classic. Selain itu, saat Anda mengekspor Notebook Jupyter dari Amazon SageMaker Data Wrangler dan menjalankannya, aliran data, atau file.flow, disimpan ke bucket default yang sama, di bawah awalan data_wrangler_flows.

Untuk kebutuhan keamanan tingkat tinggi, Anda dapat mengonfigurasi kebijakan bucket yang membatasi AWS peran yang memiliki akses ke bucket SageMaker AI S3 default ini. Gunakan bagian berikut untuk menambahkan jenis kebijakan ini ke bucket S3. Untuk mengikuti petunjuk di halaman ini, gunakan AWS Command Line Interface (AWS CLI). Untuk mempelajari caranya, lihat Mengkonfigurasi AWS CLI di Panduan Pengguna IAM.

Selain itu, Anda perlu memberikan setiap peran IAM yang menggunakan izin Data Wrangler untuk mengakses sumber daya yang diperlukan. Jika Anda tidak memerlukan izin terperinci untuk peran IAM yang Anda gunakan untuk mengakses Data Wrangler, Anda dapat menambahkan kebijakan terkelola IAM, ke peran IAM yang Anda gunakan untuk membuat pengguna Studio Classic Anda. AmazonSageMakerFullAccess

Menambahkan Kebijakan Bucket Untuk Membatasi Akses ke Kumpulan Data yang Diimpor ke Data Wrangler

Anda dapat menambahkan kebijakan ke bucket S3 yang berisi resource Data Wrangler menggunakan kebijakan bucket Amazon S3. Sumber daya yang diunggah Data Wrangler ke bucket SageMaker AI S3 default Anda di AWS Wilayah yang Anda gunakan Studio Classic termasuk yang berikut:

-

Menanyakan hasil Amazon Redshift. Ini disimpan di bawah awalan redshift/.

-

Menanyakan hasil Athena. Ini disimpan di bawah awalan athena/.

-

File.flow yang diunggah ke Amazon S3 saat Anda menjalankan Jupyter Notebook Data Wrangler yang diekspor dihasilkan. Ini disimpan di bawah awalan data_wrangler_flows/.

Gunakan prosedur berikut untuk membuat kebijakan bucket S3 yang dapat Anda tambahkan untuk membatasi akses peran IAM ke bucket tersebut. Untuk mempelajari cara menambahkan kebijakan ke bucket S3, lihat Bagaimana cara menambahkan kebijakan Bucket S3? .

Untuk menyiapkan kebijakan bucket pada bucket S3 yang menyimpan resource Data Wrangler Anda:

-

Konfigurasikan satu atau beberapa peran IAM yang Anda inginkan untuk dapat mengakses Data Wrangler.

-

Buka command prompt atau shell. Untuk setiap peran yang Anda buat, ganti

role-namedengan nama peran dan jalankan yang berikut ini:$ aws iam get-role --role-namerole-nameDalam tanggapan, Anda melihat

RoleIdstring yang dimulai denganAROA. Salin string ini. -

Tambahkan kebijakan berikut ke bucket default SageMaker AI di AWS Wilayah tempat Anda menggunakan Data Wrangler. Ganti

regiondengan AWS Wilayah tempat bucket berada, danaccount-iddengan ID AWS akun Anda. GantiuserIds dimulaiAROAEXAMPLEIDdengan IDs AWS peran yang ingin Anda berikan izin untuk menggunakan Data Wrangler.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Principal": "*", "Action": "s3:*", "Resource": [ "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/", "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/*", "arn:aws:s3:::sagemaker-region-account-id/athena", "arn:aws:s3:::sagemaker-region-account-id/athena/*", "arn:aws:s3:::sagemaker-region-account-id/redshift", "arn:aws:s3:::sagemaker-region-account-id/redshift/*" ], "Condition": { "StringNotLike": { "aws:userId": [ "AROAEXAMPLEID_1:*", "AROAEXAMPLEID_2:*" ] } } } ] }

Buat Daftar Izinkan untuk Data Wrangler

Setiap kali pengguna mulai menjalankan Data Wrangler dari antarmuka pengguna Amazon SageMaker Studio Classic, mereka melakukan panggilan ke antarmuka pemrograman aplikasi SageMaker AI (API) untuk membuat aplikasi Data Wrangler.

Organisasi Anda mungkin tidak memberikan izin kepada pengguna Anda untuk melakukan panggilan API tersebut secara default. Untuk memberikan izin, Anda harus membuat dan melampirkan kebijakan ke peran IAM pengguna menggunakan templat kebijakan berikut: Contoh Daftar Izinkan Data Wrangler

catatan

Contoh kebijakan sebelumnya hanya memberi pengguna Anda akses ke aplikasi Data Wrangler.

Untuk informasi tentang membuat kebijakan, lihat Membuat kebijakan di tab JSON. Saat Anda membuat kebijakan, salin dan tempel kebijakan JSON dari Contoh Daftar Izinkan Data Wrangler

penting

Hapus kebijakan IAM apa pun yang mencegah pengguna menjalankan operasi berikut:

Jika Anda tidak menghapus kebijakan, pengguna Anda masih dapat terpengaruh olehnya.

Setelah membuat kebijakan menggunakan templat, lampirkan ke peran IAM pengguna Anda. Untuk informasi tentang melampirkan kebijakan, lihat Menambahkan izin identitas IAM (konsol).

Berikan Izin Peran IAM untuk Menggunakan Data Wrangler

Anda dapat memberikan izin peran IAM untuk menggunakan Data Wrangler dengan kebijakan umum yang dikelola IAM,. AmazonSageMakerFullAccessAmazonSageMakerFullAccess untuk memberikan akses ke Data Wrangler:

-

Jika Anda mengimpor data dari Amazon Redshift, nama Pengguna Database harus memiliki awalan.

sagemaker_access -

Kebijakan terkelola ini hanya memberikan izin untuk mengakses bucket dengan salah satu dari berikut ini dalam nama:

SageMaker AI,,SageMaker AIsagemaker, atau.aws-glueJika ingin menggunakan Data Wrangler untuk mengimpor dari bucket S3 tanpa frasa ini dalam nama, lihat bagian terakhir di halaman ini untuk mempelajari cara memberikan izin kepada entitas IAM untuk mengakses bucket S3 Anda.

Jika Anda memiliki kebutuhan keamanan tinggi, Anda dapat melampirkan kebijakan di bagian ini ke entitas IAM untuk memberikan izin yang diperlukan untuk menggunakan Data Wrangler.

Jika Anda memiliki kumpulan data di Amazon Redshift atau Athena yang perlu diimpor oleh peran IAM dari Data Wrangler, Anda harus menambahkan kebijakan ke entitas tersebut untuk mengakses sumber daya ini. Kebijakan berikut adalah kebijakan paling ketat yang dapat Anda gunakan untuk memberikan izin peran IAM untuk mengimpor data dari Amazon Redshift dan Athena.

Untuk mempelajari cara melampirkan kebijakan kustom ke peran IAM, lihat Mengelola kebijakan IAM di Panduan Pengguna IAM.

Contoh kebijakan untuk memberikan akses ke impor dataset Athena

Kebijakan berikut mengasumsikan bahwa peran IAM memiliki izin untuk mengakses bucket S3 yang mendasari tempat data disimpan melalui kebijakan IAM terpisah.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"athena:ListDataCatalogs",

"athena:ListDatabases",

"athena:ListTableMetadata",

"athena:GetQueryExecution",

"athena:GetQueryResults",

"athena:StartQueryExecution",

"athena:StopQueryExecution"

],

"Resource": [

"*"

]

},

{

"Effect": "Allow",

"Action": [

"glue:CreateTable"

],

"Resource": [

"arn:aws:glue:*:*:table/*/sagemaker_tmp_*",

"arn:aws:glue:*:*:table/sagemaker_featurestore/*",

"arn:aws:glue:*:*:catalog",

"arn:aws:glue:*:*:database/*"

]

},

{

"Effect": "Allow",

"Action": [

"glue:DeleteTable"

],

"Resource": [

"arn:aws:glue:*:*:table/*/sagemaker_tmp_*",

"arn:aws:glue:*:*:catalog",

"arn:aws:glue:*:*:database/*"

]

},

{

"Effect": "Allow",

"Action": [

"glue:GetDatabases",

"glue:GetTable",

"glue:GetTables"

],

"Resource": [

"arn:aws:glue:*:*:table/*",

"arn:aws:glue:*:*:catalog",

"arn:aws:glue:*:*:database/*"

]

},

{

"Effect": "Allow",

"Action": [

"glue:CreateDatabase",

"glue:GetDatabase"

],

"Resource": [

"arn:aws:glue:*:*:catalog",

"arn:aws:glue:*:*:database/sagemaker_featurestore",

"arn:aws:glue:*:*:database/sagemaker_processing",

"arn:aws:glue:*:*:database/default",

"arn:aws:glue:*:*:database/sagemaker_data_wrangler"

]

}

]

}Contoh kebijakan untuk memberikan akses ke impor dataset Amazon Redshift

Kebijakan berikut memberikan izin untuk menyiapkan sambungan Amazon Redshift ke Data Wrangler menggunakan pengguna database yang memiliki awalan dalam sagemaker_access nama. Untuk memberikan izin untuk terhubung menggunakan pengguna database tambahan, tambahkan entri tambahan "Resources" di bawah kebijakan berikut. Kebijakan berikut mengasumsikan bahwa peran IAM memiliki izin untuk mengakses bucket S3 yang mendasari tempat data disimpan melalui kebijakan IAM terpisah, jika berlaku.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"redshift-data:ExecuteStatement",

"redshift-data:DescribeStatement",

"redshift-data:CancelStatement",

"redshift-data:GetStatementResult",

"redshift-data:ListSchemas",

"redshift-data:ListTables"

],

"Resource": [

"*"

]

},

{

"Effect": "Allow",

"Action": [

"redshift:GetClusterCredentials"

],

"Resource": [

"arn:aws:redshift:*:*:dbuser:*/sagemaker_access*",

"arn:aws:redshift:*:*:dbname:*"

]

}

]

}Kebijakan untuk memberikan akses ke bucket S3

Jika kumpulan data disimpan di Amazon S3, Anda dapat memberikan izin peran IAM untuk mengakses bucket ini dengan kebijakan yang serupa dengan berikut ini. Contoh ini memberikan akses baca-tulis terprogram ke bucket bernama. test

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": ["s3:ListBucket"], "Resource": ["arn:aws:s3:::test"] }, { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject" ], "Resource": ["arn:aws:s3:::test/*"] } ] }

Untuk mengimpor data dari Athena dan Amazon Redshift, Anda harus memberikan izin peran IAM untuk mengakses awalan berikut di bawah bucket Amazon S3 default di Region Data Wrangler yang AWS digunakan:,. athena/ redshift/ Jika bucket Amazon S3 default belum ada di AWS Wilayah, Anda juga harus memberikan izin peran IAM untuk membuat bucket di wilayah ini.

Selain itu, jika Anda ingin peran IAM dapat menggunakan opsi ekspor pekerjaan Amazon SageMaker Feature Store, Pipelines, dan Data Wrangler, Anda harus memberikan akses ke awalan data_wrangler_flows/ di bucket ini.

Data Wrangler menggunakan redshift/ awalan athena/ dan untuk menyimpan file pratinjau dan dataset yang diimpor. Untuk mempelajari selengkapnya, lihat Penyimpanan Data yang Diimpor.

Data Wrangler menggunakan data_wrangler_flows/ awalan untuk menyimpan file.flow saat Anda menjalankan Notebook Jupyter yang diekspor dari Data Wrangler. Untuk mempelajari selengkapnya, lihat Ekspor.

Gunakan kebijakan yang serupa dengan berikut ini untuk memberikan izin yang dijelaskan dalam paragraf sebelumnya.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/", "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/*", "arn:aws:s3:::sagemaker-region-account-id/athena", "arn:aws:s3:::sagemaker-region-account-id/athena/*", "arn:aws:s3:::sagemaker-region-account-id/redshift", "arn:aws:s3:::sagemaker-region-account-id/redshift/*" ] }, { "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:ListBucket" ], "Resource": "arn:aws:s3:::sagemaker-region-account-id" }, { "Effect": "Allow", "Action": [ "s3:ListAllMyBuckets", "s3:GetBucketLocation" ], "Resource": "*" } ] }

Anda juga dapat mengakses data di bucket Amazon S3 dari AWS akun lain dengan menentukan URI bucket Amazon S3. Untuk melakukannya, kebijakan IAM yang memberikan akses ke bucket Amazon S3 di akun lain harus menggunakan kebijakan yang mirip dengan contoh berikut, BucketFolder di mana direktori spesifik di bucket pengguna. UserBucket Kebijakan ini harus ditambahkan ke pengguna yang memberikan akses ke bucket mereka untuk pengguna lain.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl"

],

"Resource": "arn:aws:s3:::UserBucket/BucketFolder/*"

},

{

"Effect": "Allow",

"Action": [

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::UserBucket",

"Condition": {

"StringLike": {

"s3:prefix": [

"BucketFolder/*"

]

}

}

}

]

}Pengguna yang mengakses bucket (bukan pemilik bucket) harus menambahkan kebijakan yang mirip dengan contoh berikut kepada penggunanya. Perhatikan bahwa AccountX dan TestUser di bawah ini mengacu pada pemilik bucket dan penggunanya masing-masing.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::AccountX:user/TestUser"

},

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl"

],

"Resource": [

"arn:aws:s3:::UserBucket/BucketFolder/*"

]

},

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::AccountX:user/TestUser"

},

"Action": [

"s3:ListBucket"

],

"Resource": [

"arn:aws:s3:::UserBucket"

]

}

]

}Contoh kebijakan untuk memberikan akses untuk menggunakan SageMaker AI Studio

Gunakan kebijakan seperti berikut ini untuk membuat peran eksekusi IAM yang dapat digunakan untuk menyiapkan instance Studio Classic.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"sagemaker:CreatePresignedDomainUrl",

"sagemaker:DescribeDomain",

"sagemaker:ListDomains",

"sagemaker:DescribeUserProfile",

"sagemaker:ListUserProfiles",

"sagemaker:*App",

"sagemaker:ListApps"

],

"Resource": "*"

}

]

}Kepingan Salju dan Data Wrangler

Semua izin untuk AWS sumber daya dikelola melalui peran IAM yang dilampirkan ke instans Studio Classic Anda. Administrator Snowflake mengelola izin khusus Snowflake, karena mereka dapat memberikan izin dan hak istimewa terperinci kepada setiap pengguna Snowflake. Ini termasuk database, skema, tabel, gudang, dan objek integrasi penyimpanan. Anda harus memastikan bahwa izin yang benar diatur di luar Data Wrangler.

Perhatikan bahwa COPY INTO Amazon S3 perintah Snowflake memindahkan data dari Snowflake ke Amazon S3 melalui internet publik secara default, tetapi data dalam perjalanan diamankan menggunakan SSL. Data saat istirahat di Amazon S3 dienkripsi dengan SSE-KMS menggunakan default. AWS KMS key

Sehubungan dengan penyimpanan kredensi Snowflake, Data Wrangler tidak menyimpan kredensitas pelanggan. Data Wrangler menggunakan Secrets Manager untuk menyimpan kredensialnya secara rahasia dan memutar rahasia sebagai bagian dari rencana keamanan praktik terbaik. Administrator Snowflake atau Studio Classic perlu memastikan bahwa peran eksekusi Studio Classic ilmuwan data diberikan izin untuk melakukan GetSecretValue rahasia yang menyimpan kredensyal. Jika sudah dilampirkan ke peran eksekusi Studio Classic, AmazonSageMakerFullAccess kebijakan memiliki izin yang diperlukan untuk membaca rahasia yang dibuat oleh Data Wrangler dan rahasia yang dibuat dengan mengikuti konvensi penamaan dan penandaan dalam instruksi di atas. Rahasia yang tidak mengikuti konvensi harus diberikan akses secara terpisah. Sebaiknya gunakan Secrets Manager untuk mencegah berbagi kredensyal melalui saluran yang tidak aman; namun, perhatikan bahwa pengguna yang masuk dapat mengambil kata sandi teks biasa dengan meluncurkan terminal atau notebook Python di Studio Classic dan kemudian menjalankan panggilan API dari Secrets Manager API.

Enkripsi Data dengan AWS KMS

Dalam Data Wrangler, Anda dapat mendekripsi file terenkripsi dan menambahkannya ke aliran Data Wrangler Anda. Anda juga dapat mengenkripsi output transformasi menggunakan AWS KMS kunci default atau yang Anda berikan.

Anda dapat mengimpor file jika mereka memiliki yang berikut:

-

enkripsi sisi server

-

SSE-KMS sebagai jenis enkripsi

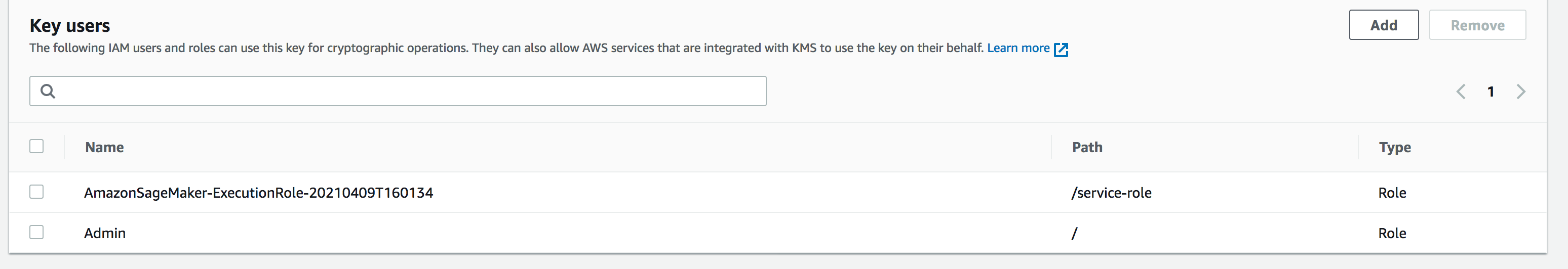

Untuk mendekripsi file dan mengimpor ke alur Data Wrangler, Anda harus menambahkan pengguna SageMaker Studio Classic yang Anda gunakan sebagai pengguna kunci.

Tangkapan layar berikut menunjukkan peran pengguna Studio Classic yang ditambahkan sebagai pengguna utama. Lihat Peran IAM

Penyiapan kunci terkelola pelanggan Amazon S3 untuk penyimpanan data impor Data Wrangler

Secara default, Data Wrangler menggunakan bucket Amazon S3 yang memiliki konvensi penamaan berikut:. sagemaker-region-account number Misalnya, jika nomor akun Anda 111122223333 dan Anda menggunakan Studio Classic di us-east-1, kumpulan data yang diimpor akan disimpan dengan konvensi penamaan berikut: sagemaker-us-east-1-111122223333

Petunjuk berikut menjelaskan cara menyiapkan kunci terkelola pelanggan untuk bucket Amazon S3 default Anda.

-

Setelah mengikuti langkah 1, navigasikan ke AWS KMS dalam AWS Management Console. Temukan kunci terkelola pelanggan yang Anda pilih di langkah 1 dari langkah sebelumnya dan tambahkan peran Studio Classic sebagai pengguna kunci. Untuk melakukannya, ikuti petunjuk di Memungkinkan pengguna kunci menggunakan kunci yang dikelola pelanggan.

Mengenkripsi Data yang Anda Ekspor

Anda dapat mengenkripsi data yang Anda ekspor menggunakan salah satu metode berikut:

-

Menentukan bahwa bucket Amazon S3 Anda memiliki objek menggunakan enkripsi SSE-KMS.

-

Menentukan AWS KMS kunci untuk mengenkripsi data yang Anda ekspor dari Data Wrangler.

Pada halaman Ekspor data, tentukan nilai untuk ID AWS KMS kunci atau ARN.

Untuk informasi selengkapnya tentang penggunaan AWS KMS kunci, lihat Melindungi Data Menggunakan Enkripsi Sisi Server dengan AWS KMS kunci yang Disimpan di AWSAWS Key Management Service (SSE-KMS).

AppFlow Izin Amazon

Saat melakukan transfer, Anda harus menentukan peran IAM yang memiliki izin untuk melakukan transfer. Anda dapat menggunakan peran IAM yang sama yang memiliki izin untuk menggunakan Data Wrangler. Secara default, peran IAM yang Anda gunakan untuk mengakses Data Wrangler adalah. SageMakerExecutionRole

Peran IAM harus memiliki izin berikut:

-

Izin ke Amazon AppFlow

-

Izin ke Katalog AWS Glue Data

-

Izin AWS Glue untuk menemukan sumber data yang tersedia

Saat Anda menjalankan transfer, Amazon AppFlow menyimpan metadata dari transfer di Katalog AWS Glue Data. Data Wrangler menggunakan metadata dari katalog untuk menentukan apakah tersedia untuk Anda kueri dan impor.

Untuk menambahkan izin ke Amazon AppFlow, tambahkan kebijakan AmazonAppFlowFullAccess AWS

terkelola ke peran IAM. Untuk informasi selengkapnya tentang menambahkan kebijakan, lihat Menambahkan atau menghapus izin identitas IAM.

Jika Anda mentransfer data ke Amazon S3, Anda juga harus melampirkan kebijakan berikut.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"s3:GetBucketTagging",

"s3:ListBucketVersions",

"s3:CreateBucket",

"s3:ListBucket",

"s3:GetBucketPolicy",

"s3:PutEncryptionConfiguration",

"s3:GetEncryptionConfiguration",

"s3:PutBucketTagging",

"s3:GetObjectTagging",

"s3:GetBucketOwnershipControls",

"s3:PutObjectTagging",

"s3:DeleteObject",

"s3:DeleteBucket",

"s3:DeleteObjectTagging",

"s3:GetBucketPublicAccessBlock",

"s3:GetBucketPolicyStatus",

"s3:PutBucketPublicAccessBlock",

"s3:PutAccountPublicAccessBlock",

"s3:ListAccessPoints",

"s3:PutBucketOwnershipControls",

"s3:PutObjectVersionTagging",

"s3:DeleteObjectVersionTagging",

"s3:GetBucketVersioning",

"s3:GetBucketAcl",

"s3:PutObject",

"s3:GetObject",

"s3:GetAccountPublicAccessBlock",

"s3:ListAllMyBuckets",

"s3:GetAnalyticsConfiguration",

"s3:GetBucketLocation"

],

"Resource": "*"

}

]

}

Untuk menambahkan AWS Glue izin, tambahkan kebijakan AWSGlueConsoleFullAccess terkelola ke peran IAM. Untuk informasi selengkapnya tentang AWS Glue izin dengan Amazon AppFlow, lihat [link-to-appflow-page].

Amazon AppFlow perlu mengakses AWS Glue dan Data Wrangler agar Anda dapat mengimpor data yang telah Anda transfer. Untuk memberikan AppFlow akses Amazon, tambahkan kebijakan kepercayaan berikut ke peran IAM.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::123456789012:root",

"Service": [

"appflow.amazonaws.com"

]

},

"Action": "sts:AssumeRole"

}

]

}

Untuk menampilkan AppFlow data Amazon di Data Wrangler, tambahkan kebijakan berikut ke peran IAM:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "glue:SearchTables",

"Resource": [

"arn:aws:glue:*:*:table/*/*",

"arn:aws:glue:*:*:database/*",

"arn:aws:glue:*:*:catalog"

]

}

]

}

Menggunakan Konfigurasi Siklus Hidup di Data Wrangler

Anda mungkin memiliki EC2 instans Amazon yang dikonfigurasi untuk menjalankan aplikasi Kernel Gateway, tetapi bukan aplikasi Data Wrangler. Aplikasi Kernel Gateway menyediakan akses ke lingkungan dan kernel yang Anda gunakan untuk menjalankan notebook dan terminal Studio Classic. Aplikasi Data Wrangler adalah aplikasi UI yang menjalankan Data Wrangler. EC2 Instans Amazon yang bukan instance Data Wrangler memerlukan modifikasi pada konfigurasi siklus hidupnya untuk menjalankan Data Wrangler. Konfigurasi siklus hidup adalah skrip shell yang mengotomatiskan penyesuaian lingkungan Amazon Studio Classic Anda. SageMaker

Untuk informasi selengkapnya tentang konfigurasi siklus hidup, lihat. Menggunakan konfigurasi siklus hidup untuk menyesuaikan Studio Classic

Konfigurasi siklus hidup default untuk instans Anda tidak mendukung penggunaan Data Wrangler. Anda dapat membuat modifikasi berikut pada konfigurasi default untuk menggunakan Data Wrangler dengan instans Anda.

#!/bin/bash set -eux STATUS=$( python3 -c "import sagemaker_dataprep" echo $? ) if [ "$STATUS" -eq 0 ]; then echo 'Instance is of Type Data Wrangler' else echo 'Instance is not of Type Data Wrangler' # Replace this with the URL of your git repository export REPOSITORY_URL="https://github.com/aws-samples/sagemaker-studio-lifecycle-config-examples.git" git -C /root clone $REPOSTIORY_URL fi

Anda dapat menyimpan skrip sebagailifecycle_configuration.sh.

Anda melampirkan konfigurasi siklus hidup ke domain Studio Classic atau profil pengguna. Untuk informasi selengkapnya tentang membuat dan melampirkan konfigurasi siklus hidup, lihat. Membuat dan mengaitkan konfigurasi siklus hidup

Petunjuk berikut menunjukkan cara melampirkan konfigurasi siklus hidup ke domain Studio Classic atau profil pengguna.

Anda mungkin mengalami kesalahan saat membuat atau melampirkan konfigurasi siklus hidup. Untuk informasi tentang kesalahan konfigurasi siklus hidup debugging,. KernelGateway kegagalan aplikasi