Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utiliser les rôles liés aux services et les autorisations de rôle pour Amazon Connect

Que sont les rôles liés au service (SLR) et pourquoi sont-ils importants ?

Amazon Connect utilise des rôles AWS Identity and Access Management liés à un service (IAM). Un rôle lié à un service est un type unique de rôle IAM lié directement à une instance Amazon Connect.

Les rôles liés aux services sont prédéfinis par Amazon Connect et incluent toutes les autorisations dont Amazon Connect a besoin pour appeler d'autres AWS services en votre nom.

Vous devez activer les rôles liés aux services afin de pouvoir utiliser les nouvelles fonctionnalités d'Amazon Connect, telles que la prise en charge du balisage, la nouvelle interface utilisateur dans la gestion des utilisateurs et les profils de routage, ainsi que les files d'attente avec assistance. CloudTrail

Pour plus d'informations sur les autres services qui prennent en charge les rôles liés à un service, consultez AWS services that work with IAM (Services AWS qui fonctionnent avec IAM) et recherchez les services avec un Yes (Oui) dans la colonne Service-Linked Role (Rôle lié à un service). Choisissez un Yes (oui) ayant un lien permettant de consulter les détails du rôle pour ce service.

Autorisations de rôle lié à un service pour Amazon Connect

Amazon Connect utilise le rôle lié à un service avec le préfixe AWSServiceRoleForAmazonConnect_ unique-id — Octroie à Amazon Connect l'autorisation d'accéder aux AWS ressources en votre nom.

Le rôle AWSService RoleForAmazonConnect préfixé lié à un service fait confiance aux services suivants pour assumer le rôle :

-

connect.amazonaws.com

La politique d'autorisation des AmazonConnectServiceLinkedRolePolicyrôles permet à Amazon Connect d'effectuer les actions suivantes sur les ressources spécifiées :

-

Action : toutes les actions Amazon Connect,

connect:*, sur toutes les ressources Amazon Connect. -

Action :

iam:DeleteRoled’IAM pour autoriser la suppression du rôle lié à un service. -

Action :

s3:GetObject,s3:DeleteObject,s3:GetBucketLocationetGetBucketAcld’Amazon S3 pour le compartiment S3 spécifié pour les conversations enregistrées.Elle accorde également

s3:PutObject,s3:PutObjectAclets3:GetObjectAclau compartiment spécifié pour les rapports exportés. -

Action : Amazon CloudWatch Logs

logs:CreateLogStreamlogs:DescribeLogStreams, etlogs:PutLogEventsvers le groupe CloudWatch Logs spécifié pour la journalisation des flux. -

Action : Amazon Lex

lex:ListBots,lex:ListBotAliasespour tous les robots créés dans le compte dans toutes les régions. -

Action : Profils des clients Amazon Connect

-

profile:SearchProfiles -

profile:CreateProfile -

profile:UpdateProfile -

profile:AddProfileKey -

profile:ListProfileObjects -

profile:ListAccountIntegrations -

profile:ListProfileObjectTypeTemplates -

profile:GetProfileObjectTypeTemplate -

profile:ListProfileObjectTypes -

profile:GetProfileObjectType -

profile:ListCalculatedAttributeDefinitions -

profile:GetCalculatedAttributeForProfile -

profile:ListCalculatedAttributesForProfile -

profile:GetDomain -

profile:ListIntegrations -

profile:GetIntegration -

profile:PutIntegration -

profile:DeleteIntegration -

profile:CreateEventTrigger -

profile:GetEventTrigger -

profile:ListEventTriggers -

profile:UpdateEventTrigger -

profile:DeleteEventTrigger -

profile:CreateCalculatedAttributeDefinition -

profile:DeleteCalculatedAttributeDefinition -

profile:GetCalculatedAttributeDefinition -

profile:UpdateCalculatedAttributeDefinition -

profile:PutProfileObject -

profile:ListObjectTypeAttributes -

profile:ListProfileAttributeValues -

profile:BatchGetProfile -

profile:BatchGetCalculatedAttributeForProfile -

profile:ListSegmentDefinitions -

profile:CreateSegmentDefinition -

profile:GetSegmentDefinition -

profile:DeleteSegmentDefinition -

profile:CreateSegmentEstimate -

profile:GetSegmentEstimate -

profile:CreateSegmentSnapshot -

profile:GetSegmentSnapshot -

profile:GetSegmentMembership

pour utiliser votre domaine Profils des clients par défaut (y compris les profils et tous les types d'objets du domaine) avec les flux Amazon Connect et les applications d'expérience de l'agent.

Note

Chaque instance Amazon Connect ne peut être associée qu'à un seul domaine à la fois. Cependant, vous pouvez associer n'importe quel domaine à une instance Amazon Connect. L'accès entre domaines au sein d'un même compte AWS et d'une même région est automatiquement activé pour tous les domaines commençant par le préfixe

amazon-connect-. Pour restreindre l'accès entre domaines, vous pouvez soit utiliser des instances Amazon Connect distinctes pour partitionner logiquement vos données, soit utiliser des noms de domaine Customer Profiles au sein de la même instance qui ne commencent pas par leamazon-connect-préfixe, empêchant ainsi l'accès entre domaines. -

-

Action : Amazon Q dans Connect

-

wisdom:CreateContent -

wisdom:DeleteContent -

wisdom:CreateKnowledgeBase -

wisdom:GetAssistant -

wisdom:GetKnowledgeBase -

wisdom:GetContent -

wisdom:GetRecommendations -

wisdom:GetSession -

wisdom:NotifyRecommendationsReceived -

wisdom:QueryAssistant -

wisdom:StartContentUpload -

wisdom:UntagResource -

wisdom:TagResource -

wisdom:CreateSession -

wisdom:CreateQuickResponse -

wisdom:GetQuickResponse -

wisdom:SearchQuickResponses -

wisdom:StartImportJob -

wisdom:GetImportJob -

wisdom:ListImportJobs -

wisdom:ListQuickResponses -

wisdom:UpdateQuickResponse -

wisdom:DeleteQuickResponse -

wisdom:PutFeedback -

wisdom:ListContentAssociations -

wisdom:CreateMessageTemplate -

wisdom:UpdateMessageTemplate -

wisdom:UpdateMessageTemplateMetadata -

wisdom:GetMessageTemplate -

wisdom:DeleteMessageTemplate -

wisdom:ListMessageTemplates -

wisdom:SearchMessageTemplates -

wisdom:ActivateMessageTemplate -

wisdom:DeactivateMessageTemplate -

wisdom:CreateMessageTemplateVersion -

wisdom:ListMessageTemplateVersions -

wisdom:CreateMessageTemplateAttachment -

wisdom:DeleteMessageTemplateAttachment -

wisdom:RenderMessageTemplate -

wisdom:CreateAIAgent -

wisdom:CreateAIAgentVersion -

wisdom:DeleteAIAgent -

wisdom:DeleteAIAgentVersion -

wisdom:UpdateAIAgent -

wisdom:UpdateAssistantAIAgent -

wisdom:RemoveAssistantAIAgent -

wisdom:GetAIAgent -

wisdom:ListAIAgents -

wisdom:ListAIAgentVersions -

wisdom:CreateAIPrompt -

wisdom:CreateAIPromptVersion -

wisdom:DeleteAIPrompt -

wisdom:DeleteAIPromptVersion -

wisdom:UpdateAIPrompt -

wisdom:GetAIPrompt -

wisdom:ListAIPrompts -

wisdom:ListAIPromptVersions -

wisdom:CreateAIGuardrail -

wisdom:CreateAIGuardrailVersion -

wisdom:DeleteAIGuardrail -

wisdom:DeleteAIGuardrailVersion -

wisdom:UpdateAIGuardrail -

wisdom:GetAIGuardrail -

wisdom:ListAIGuardrails -

wisdom:ListAIGuardrailVersions -

wisdom:CreateAssistant -

wisdom:ListTagsForResource

avec la balise de ressource

'AmazonConnectEnabled':'True'sur toutes les ressources Amazon Connect Amazon Q in Connect associées à votre instance Amazon Connect.-

wisdom:ListAssistants -

wisdom:KnowledgeBases

sur toutes les ressources Amazon Q in Connect.

-

-

Action : Amazon CloudWatch Metrics

cloudwatch:PutMetricDatapour publier les statistiques d'utilisation d'Amazon Connect pour une instance sur votre compte. -

Action :

sms:DescribePhoneNumbersetsms:SendTextMessaged’Amazon Pinpoint pour autoriser Amazon Connect à envoyer des SMS. -

Action : Amazon Pinpoint va autoriser Amazon Connect

mobiletargeting:SendMessagesà envoyer des notifications push. -

Action : groupes d'utilisateurs Amazon Cognito

cognito-idp:DescribeUserPoolet autorisation d'accédercognito-idp:ListUserPoolClientsà Amazon Connect pour sélectionner les opérations de lecture sur les ressources des groupes d'utilisateurs Amazon Cognito dotées d'une balise de ressource.AmazonConnectEnabled -

Action : Amazon Chime SDK Voice Connector

chime:GetVoiceConnectorpour autoriser l'accès en lecture à Amazon Connect sur toutes les ressources Amazon Chime SDK Voice Connector dotées d'une balise de ressource.'AmazonConnectEnabled':'True' -

Action : Connecteur vocal Amazon Chime SDK

chime:ListVoiceConnectorspour tous les connecteurs vocaux Amazon Chime SDK créés dans le compte dans toutes les régions. -

Action : WhatsApp intégration de la messagerie Amazon Connect. Accorde des autorisations Amazon Connect aux utilisateurs AWS finaux suivants de Messaging Social APIs :

-

social-messaging:SendWhatsAppMessage -

social-messaging:PostWhatsAppMessageMedia -

social-messaging:GetWhatsAppMessageMedia -

social-messaging:GetLinkedWhatsAppBusinessAccountPhoneNumber

APIs Les réseaux sociaux sont limités aux ressources de votre numéro de téléphone activées pour Amazon Connect. Un numéro de téléphone est associé

AmazonConnectEnabled : truelorsqu'il est importé dans une instance Amazon Connect. -

-

Action : WhatsApp intégration de la messagerie Amazon Connect. Accorde des autorisations Amazon Connect aux utilisateurs finaux suivants sur le réseau social de messagerie APIs :

-

social-messaging:SendWhatsAppMessage -

social-messaging:PostWhatsAppMessageMedia -

social-messaging:GetWhatsAppMessageMedia -

social-messaging:GetLinkedWhatsAppBusinessAccountPhoneNumber

APIs Les réseaux sociaux sont limités aux ressources de votre numéro de téléphone activées pour Amazon Connect. Un numéro de téléphone est associé

AmazonConnectEnabled : truelorsqu'il est importé dans une instance Amazon Connect. -

-

Mesure : Amazon SES

-

ses:DescribeReceiptRule -

ses:UpdateReceiptRule

sur toutes les règles de réception d'Amazon SES. Utilisé pour envoyer et recevoir des e-mails.

-

ses:DeleteEmailIdentitypour l'identité deinstance-aliasdomaine SES {} .email.connect.aws. Utilisé pour la gestion des domaines de messagerie fournie par Amazon Connect.

-

ses:SendRawEmailpour envoyer des e-mails avec un ensemble de configuration SES fourni par Amazon Connect (configuration-set-for-connect-DO-NOT-DELETE).

-

iam:PassRolepour AmazonConnectEmail SESAccess le rôle de service de rôle utilisé par Amazon SES. Pour la gestion des règles relatives aux reçus Amazon SES, Amazon SES exige qu'un rôle soit transmis, ce qu'il suppose.

-

Lorsque vous activez des fonctionnalités supplémentaires dans Amazon Connect, les autorisations suivantes sont ajoutées pour que le rôle lié à un service puisse accéder aux ressources associées à ces fonctionnalités en utilisant les politiques intégrées :

-

Action : Amazon Data Firehose

firehose:DescribeDeliveryStreametfirehose:PutRecordpour le flux de diffusion définifirehose:PutRecordBatchpour les flux d'événements des agents et les enregistrements de contacts. -

Action : Amazon Kinesis Data Streams

kinesis:PutRecord,kinesis:PutRecordsetkinesis:DescribeStreampour le flux spécifié pour les flux d'événements d'agent et les enregistrements de contact. -

Action : Amazon Lex

lex:PostContentpour les robots ajoutés à votre instance. -

Action : Amazon Connect Voice-ID

voiceid:*pour les domaines Voice ID associés à votre instance. -

Action : EventBridge

events:PutRuleetevents:PutTargetspour la EventBridge règle gérée par Amazon Connect pour la publication des enregistrements CTR pour les domaines Voice ID associés. -

Action : campagnes sortantes

-

connect-campaigns:CreateCampaign -

connect-campaigns:DeleteCampaign -

connect-campaigns:DescribeCampaign -

connect-campaigns:UpdateCampaignName -

connect-campaigns:GetCampaignState -

connect-campaigns:GetCampaignStateBatch -

connect-campaigns:ListCampaigns -

connect-campaigns:UpdateOutboundCallConfig -

connect-campaigns:UpdateDialerConfig -

connect-campaigns:PauseCampaign -

connect-campaigns:ResumeCampaign -

connect-campaigns:StopCampaign

pour toutes les opérations liées aux campagnes sortantes.

-

Vous devez configurer les autorisations de manière à permettre à une entité IAM (comme un utilisateur, un groupe ou un rôle) de créer, modifier ou supprimer un rôle lié à un service. Pour plus d’informations, consultez Autorisations de rôles liés à un service dans le Guide de l’utilisateur IAM.

Création d'un rôle lié à un service pour Amazon Connect

Vous n’avez pas besoin de créer manuellement un rôle lié à un service. Lorsque vous créez une nouvelle instance dans Amazon Connect dans le AWS Management Console, Amazon Connect crée pour vous le rôle lié au service.

Si vous supprimez ce rôle lié à un service et que vous avez ensuite besoin de le recréer, vous pouvez utiliser la même procédure pour recréer le rôle dans votre compte. Lorsque vous créez une nouvelle instance dans Amazon Connect, Amazon Connect crée à nouveau pour vous le rôle lié à un service.

Vous pouvez également utiliser la console IAM pour créer un rôle lié à un service avec le cas d'utilisation Amazon Connect - Accès complet. Dans l'interface de ligne de commande (CLI) IAM ou l'API IAM, créez un rôle lié à un service avec le nom de service connect.amazonaws.com. Pour plus d’informations, consultez Création d’un rôle lié à un service dans le Guide de l’utilisateur IAM. Si vous supprimez ce rôle lié à un service, vous pouvez utiliser ce même processus pour créer le rôle à nouveau.

Pour les instances créées avant octobre 2018

Astuce

Vous ne parvenez pas à vous connecter pour gérer votre AWS compte ? Vous ne savez pas qui gère votre AWS compte ? Pour obtenir de l'aide, consultez la section Résolution des problèmes de connexion au AWS compte.

Si votre instance Amazon Connect a été créée avant octobre 2018, aucun rôle lié à un service n'est configuré. Pour créer un rôle lié à un service, sur la page Présentation du compte, choisissez Créer un rôle lié à un service, comme illustré dans l'image suivante.

Pour obtenir la liste des autorisations IAM requises pour créer le rôle lié à un service, consultez Page Présentation la rubrique Autorisations requises pour l'utilisation de politiques IAM personnalisées afin de gérer l'accès à la console Amazon Connect.

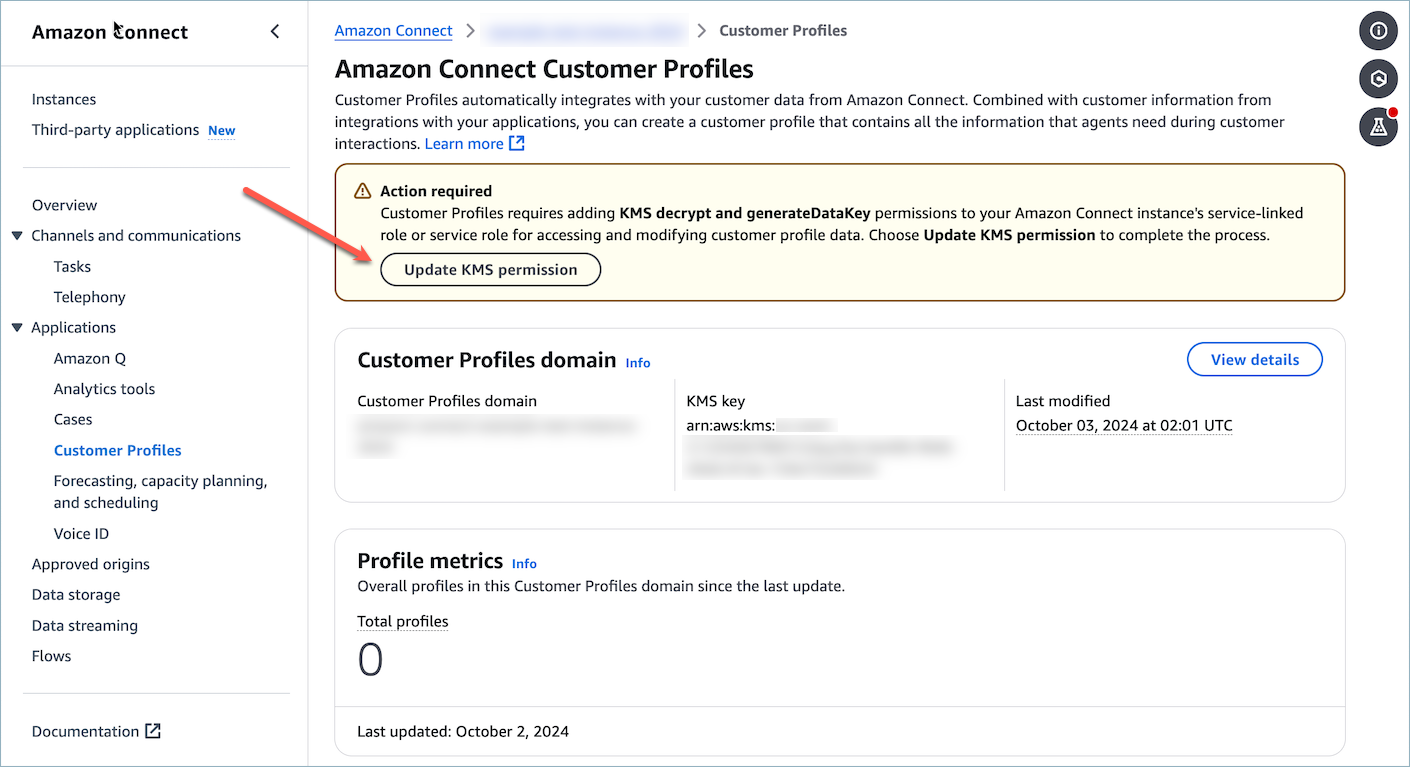

Pour les domaines de profil client créés avant le 31 janvier 2025 et configurés avec une clé KMS client pour chiffrer les données, vous devez accorder des autorisations KMS supplémentaires à votre instance Amazon Connect.

Si votre domaine de profil client associé a été créé avant le 31 janvier 2025 et que le domaine utilise une clé KMS gérée par le client (CMK) pour le chiffrement, afin de permettre l'application de la CMK par l'instance Connect, effectuez les actions suivantes :

-

Donnez à une Amazon Connect instance l'autorisation SLR (Service Linked Role) d'utiliser les AWS KMS clés de votre domaine Customer Profiles en accédant à la page des profils clients dans la console de gestion Amazon Connect AWS et en choisissant Mettre à jour l'autorisation KMS.

-

Créez un ticket d'assistance

auprès de l'équipe chargée des profils clients d'Amazon Connect pour demander l'application des autorisations CMK pour votre compte.

Pour obtenir la liste des autorisations IAM permettant de mettre à jour votre Amazon Connect instance, consultez l'autorisation requise pour les politiques IAM personnalisées pour le. Page Profils des clients

Modification d'un rôle lié à un service pour Amazon Connect

Amazon Connect ne vous permet pas de modifier le rôle AWSService RoleForAmazonConnect préfixé lié au service. Une fois que vous avez créé un rôle lié à un service, vous ne pouvez pas changer le nom du rôle, car plusieurs entités peuvent faire référence à ce rôle. Néanmoins, vous pouvez modifier la description du rôle à l’aide d’IAM. Pour plus d’informations, consultez Modification d’un rôle lié à un service dans le IAM Guide de l’utilisateur.

Vérification qu'un rôle lié à un service dispose d'autorisations pour Amazon Lex

-

Dans le panneau de navigation de la console IAM, choisissez Rôles.

-

Choisissez le nom du rôle à modifier.

Suppression d'un rôle lié à un service pour Amazon Connect

Il n'est pas nécessaire de supprimer manuellement le rôle AWSService RoleForAmazonConnect préfixé. Lorsque vous supprimez votre instance Amazon Connect dans le AWS Management Console, Amazon Connect nettoie les ressources et supprime pour vous le rôle lié au service.

Régions prises en charge pour les rôles liés à un service Amazon Connect

Amazon Connect prend en charge l'utilisation des rôles liés à un service dans toutes les régions où le service est disponible. Pour plus d’informations, consultez AWS Régions et points de terminaison.