翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon Connect 問い合わせコントロールパネル (CCP) を使用するようにネットワークをセットアップする

従来の VoIP ソリューションでは、80 や 443 など、特定の UDP ポート範囲と IP のインバウンドとアウトバウンドの両方を許可する必要があります。これらのソリューションは TCP にも適用されます。これに対して、ソフトフォンでコンタクトコントロールパネル (CCP) を使用するためのネットワーク要件は影響が大きくありません。永続的なアウトバウンド送受信接続を、ウェブブラウザを使用して確立できます。このため、インバウンドトラフィックをリッスンするためにクライアント側のポートを開く必要はありません。

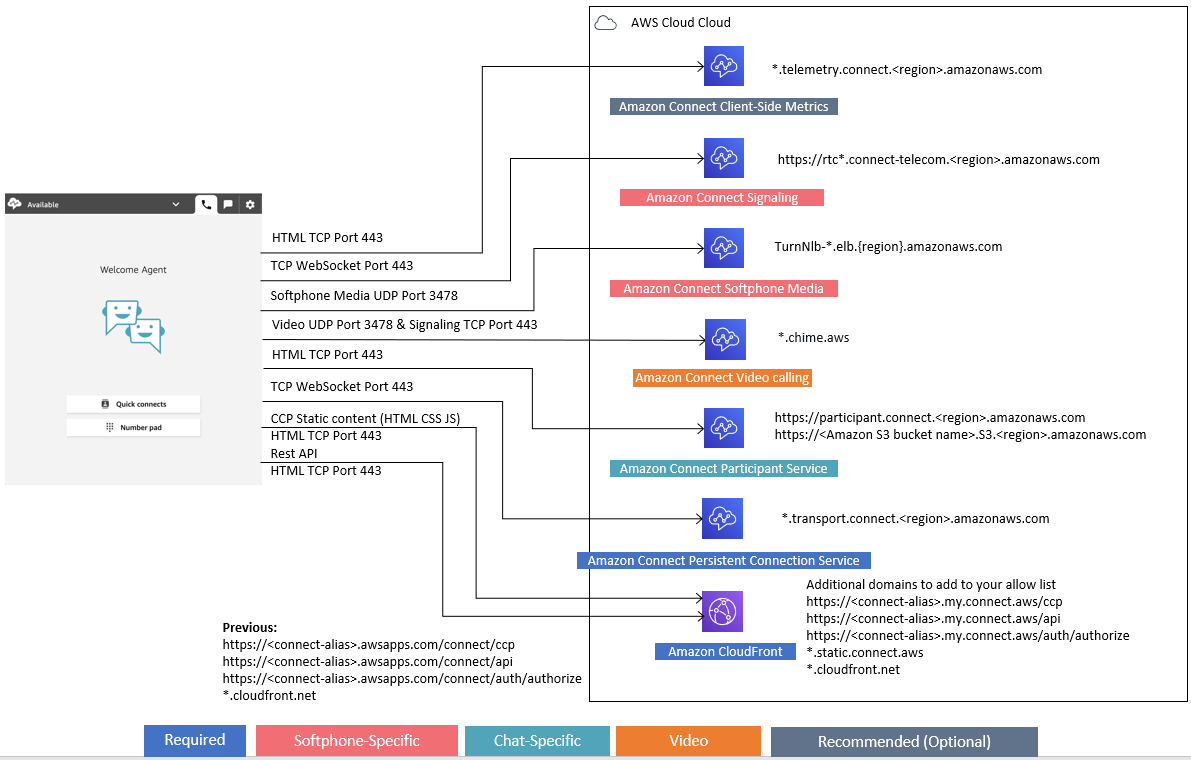

次の図は、各ポートの使用目的を示しています。

コンタクトセンターで E メールチャネルを使用している場合は、Amazon SES デベロッパーガイドを参照してください。ビジネスから大量の E メールを送信する場合は、専用 IP アドレスをリースすることをお勧めします。詳細については、Amazon SESの専用 IP アドレス」を参照してください。

以下のセクションでは、CCP を使用するための 2 つの主要な接続オプションについて説明します。

オプション 1 (推奨): Amazon EC2 および CloudFront の IP 範囲の要件をドメイン許可リストに置き換える

この最初のオプションを使用すると、影響半径を大幅に削減できます。

オプション 1 を試し、200 以上の通話でテストすることをお勧めします。ソフトフォンエラー、通話中断、会議や転送機能をテストします。エラー率が 2% を超える場合は、プロキシ解決に問題がある可能性があります。その場合は、オプション 2 の使用を検討してください。

Amazon EC2 エンドポイントのトラフィックを許可するには、次の表の 1 行目に示すように、URL とポートへのアクセスを許可します。ip-ranges.json ファイルにリストされているすべての IP アドレス範囲を許可するのではなく、これを行います。次の表の 2 行目に示すように、CloudFront のドメインを使用する利点は同じです。

ドメイン/URL 許可リスト |

AWS リージョン |

ポート |

[Direction] (方向) |

トラフィック |

|---|---|---|---|---|

rtc*.connect-telecom. これは ccp# (v1) が使用します。 このテーブルの後の注記を参照してください。 |

region を Amazon Connect インスタンスがあるリージョンに置き換えます |

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

|

*.my.connect.aws の最小許可リストは次のとおりです。

*.awsapps.com の最小許可リストは次のとおりです。 重要.awsapps.com は古いドメインであり、今後廃止されます。ドメインを my.connect.aws に更新する手順については、「Amazon Connect ドメインを更新する」を参照してください。

|

|

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

*.telemetry.connect. |

|

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

participant.connect. |

|

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

*.transport.connect. これは ccp-v2 が使用します。 |

|

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

|

|

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

TurnNlb-*.elb. 代わりに、リージョンに基づいて個別のエンドポイントを許可リストに追加するには、「NLB エンドポイント」を参照してください。 |

|

3478 (UDP) |

OUTBOUND |

SEND/RECEIVE |

これは、Amazon Connect Global Resiliency にオンボーディングした場合にのみ使用されます。 |

|

443 (HTTPS) |

OUTBOUND | SEND/RECEIVE |

*. これは、Amazon Connect Global Resiliency にオンボーディングした場合にのみ必要です。 |

|

443 (HTTPS) |

OUTBOUND | SEND/RECEIVE |

完全修飾ドメイン名 (FQDN) を顧客ごとに変更またはカスタマイズすることはできません。代わりに、オプション 2 - IP アドレス範囲を許可するを使用してください。

ヒント

特定のプロキシアプリケーションでは、rtc*.connect-telecom.、region.amazonaws.com

*.transport.connect. および region.amazonaws.com.rproxy.goskope.comhttps://myInstanceName.awsapps.com の使用時に、ウェブソケットの処理が機能に影響を及ぼす可能性があります。本稼働環境にデプロイする前に、必ずテストと検証を行ってください。

次の表に、許可リストに IP 範囲ではなくドメインを追加する場合に静的なアセットに使用する CloudFront のドメインを示します。

リージョン |

CloudFront ドメイン |

|---|---|

us-east-1 |

https://dd401jc05x2yk.cloudfront.net/ https://d1f0uslncy85vb.cloudfront.net/ |

us-west-2 |

https://d38fzyjx9jg8fj.cloudfront.net/ https://d366s8lxuwna4d.cloudfront.net/ |

ap-northeast-1 |

https://d3h58onr8hrozw.cloudfront.net/ https://d13ljas036gz6c.cloudfront.net/ |

ap-northeast-2 |

https://d11ouwvqpq1ads.cloudfront.net/ |

ap-southeast-1 |

https://d2g7up6vqvaq2o.cloudfront.net/ https://d12o1dl1h4w0xc.cloudfront.net/ |

ap-southeast-2 |

https://d2190hliw27bb8.cloudfront.net/ https://d3mgrlqzmisce5.cloudfront.net/ |

eu-central-1 |

https://d1n9s7btyr4f0n.cloudfront.net/ https://d3tqoc05lsydd3.cloudfront.net/ |

eu-west-2 |

https://dl32tyuy2mmv6.cloudfront.net/ https://d2p8ibh10q5exz.cloudfront.net/ |

注記

ca-central はドメイン *.my.connect.aws の背後に静的コンテンツをホストするため、テーブルには含まれません。

ビジネスで SAML を使用せず、ファイアウォールの制限がある場合は、リージョンごとに次のエントリを追加できます。

リージョン |

CloudFront ドメイン |

|---|---|

us-east-1 |

https://d32i4gd7pg4909.cloudfront.net/ |

us-west-2 |

https://d18af777lco7lp.cloudfront.net/ |

eu-west-2 |

https://d16q6638mh01s7.cloudfront.net/ |

ap-northeast-1 |

https://d2c2t8mxjhq5z1.cloudfront.net/ |

ap-northeast-2 |

https://d9j3u8qaxidxi.cloudfront.net/ |

ap-southeast-1 |

https://d3qzmd7y07pz0i.cloudfront.net/ |

ap-southeast-2 |

https://dwcpoxuuza83q.cloudfront.net/ |

eu-central-1 |

https://d1whcm49570jjw.cloudfront.net/ |

ca-central-1 |

https://d2wfbsypmqjmog.cloudfront.net/ |

us-gov-east-1: |

https://s3-us-gov-east-1.amazonaws.com/warp-drive-console-static-content-prod-osu/ |

us-gov-west-1: |

https://s3-us-gov-west-1.amazonaws.com/warp-drive-console-static-content-prod-pdt/ |

NLB エンドポイント

次の表に、Amazon Connect インスタンスがあるリージョンの個別のエンドポイントを示します。TurnNlb-*.elb.region.amazonaws.com ワイルドカードを使用しない場合は、代わりに、これらのエンドポイントを許可リストに追加できます。

リージョン |

Turn ドメイン/URL |

|---|---|

us-west-2 |

TurnNlb-8d79b4466d82ad0e.elb.us-west-2.amazonaws.com TurnNlb-dbc4ebb71307fda2.elb.us-west-2.amazonaws.com TurnNlb-13c884fe3673ed9f.elb.us-west-2.amazonaws.com |

us-east-1 |

TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com TurnNlb-31a7fe8a79c27929.elb.us-east-1.amazonaws.com TurnNlb-7a9b8e750cec315a.elb.us-east-1.amazonaws.com |

af-south-1 |

TurnNlb-29b8f2824c2958b8.elb.af-south-1.amazonaws.com |

ap-northeast-1 |

TurnNlb-3c6ddabcbeb821d8.elb.ap-northeast-1.amazonaws.com |

ap-northeast-2 |

TurnNlb-a2d59ac3f246f09a.elb.ap-northeast-2.amazonaws.com |

ap-southeast-1 |

TurnNlb-261982506d86d300.elb.ap-southeast-1.amazonaws.com |

ap-southeast-2 |

TurnNlb-93f2de0c97c4316b.elb.ap-southeast-2.amazonaws.com |

ca-central-1 |

TurnNlb-b019de6142240b9f.elb.ca-central-1.amazonaws.com |

eu-central-1 |

TurnNlb-ea5316ebe2759cbc.elb.eu-central-1.amazonaws.com |

eu-west-2 |

TurnNlb-1dc64a459ead57ea.elb.eu-west-2.amazonaws.com |

us-gov-west-1 |

TurnNlb-d7c623c23f628042.elb.us-gov-west-1.amazonaws.com |

オプション 2 (推奨しません): IP アドレスの範囲を許可する

2 番目のオプションは、Amazon Connect によって使用される IP アドレスとポートを定義する許可リストの使用に依存しています。この許可リストを作成するには、AWS ip-ranges.json

Amazon Connect を使用しているリージョンが AWS ip-ranges.json ファイルに表示されない場合は、グローバル値のみを使用します。

ファイルの詳細については、「Amazon Connect の IP アドレス範囲について」を参照してください。

IP 範囲エントリ |

AWS リージョン |

ポート/プロトコル |

[Direction] (方向) |

トラフィック |

|---|---|---|---|---|

AMAZON_CONNECT |

Amazon Connect インスタンスが存在する GLOBAL およびリージョン (許可リストに GLOBAL およびリージョン固有のエントリを追加する) |

3478 (UDP) |

OUTBOUND |

SEND/RECEIVE |

EC2 |

Amazon Connect インスタンスが存在する GLOBAL およびリージョン (リージョン固有のエントリが存在しない場合のみ、GLOBAL) |

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

CLOUDFRONT |

グローバル * |

443 (TCP) |

OUTBOUND |

SEND/RECEIVE |

*CloudFront は、エージェントが配置されている場所に関連してレイテンシーが最も低いエッジロケーションから、画像や javascript などの静的コンテンツを提供します。CloudFront の IP 範囲許可リストはグローバルであり、ip-ranges.json ファイルの "service": "CLOUDFRONT" に関連付けられているすべての IP 範囲が必要です。

Amazon Connect の IP アドレス範囲について

AWS ip-ranges.json

/19 IP アドレス範囲は、他のサービスと共有されません。これは、Amazon Connect がグローバルに使用するためのみのものです。

AWS ip-ranges.json ファイルでは、同じ範囲が 2 回一覧表示されます。以下に例を示します。

{ "ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON"

},

{

"ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON_CONNECT"

},

AWS は常に任意の IP 範囲を 2 回発行します。1 つは特定のサービス用、もう 1 つは「AMAZON」サービス用です。サービス内のより具体的なユースケースのために、3 回表示される場合もあります。

Amazon Connect でサポートされる新しい IP アドレス範囲がある場合、一般公開されている ip-ranges.json ファイルに追加されます。追加されたアドレス範囲は、サービスで使用される前に最低 30 日間保持されます。30 日後、新しい IP アドレス範囲を通過するソフトフォントラフィックは、その後 2 週間増加します。2 週間後には、トラフィックは、すべての利用可能な範囲と同等の新しい範囲を介してルーティングされます。

このファイルと の IP アドレス範囲の詳細については AWS、AWS 「IP アドレス範囲」を参照してください。

ステートレスファイアウォール

両方のオプションでステートレスファイアウォールを使用している場合は、前のセクションで説明した要件を使用します。次に、次の表に示すように、ブラウザで使用される一時ポート範囲を許可リストに追加する必要があります。

IP 範囲エントリ |

ポート |

[Direction] (方向) |

トラフィック |

|---|---|---|---|

AMAZON_CONNECT |

Windows 環境の場合: 49152-65535 (UDP) Linux 環境の場合: 32768 - 61000 |

INBOUND |

SEND/RECEIVE |

Amazon Connect スケジューリングでの休暇残高と手当のアップロードを許可する

Amazon Connect スケジュールで休暇残高と手当のアップロードを許可するには、次のアップロードエンドポイントをプロキシの例外リストに追加します。

-

https://bm-prod-

region-cell-1-uploadservice-staging.s3.region.amazonaws.com -

https://bm-prod-

region-cell-2-uploadservice-staging.s3.region.amazonaws.com

上記エンドポイントがサポートするアクティビティの詳細については、次のトピックを参照してください。

ソフトフォンの DNS の解決の許可

許可リストに Amazon Connect の IP 範囲を既に追加しており、DNS の名前解決に制限がない場合は、許可リストに TurnNlb-*.elb.region.amazonaws.com を追加する必要はありません。

-

ネットワークで DNS の名前解決に制限があるかどうかを確認するには、

nslookupコマンドを使用します。以下に例を示します。nslookup TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com

DNS を解決できない場合は、前述の TurnNLB エンドポイント か、TurnNlb-*.elb.region.amazonaws.com を許可リストに追加する必要があります。

このドメインを許可しない場合、エージェントがコールに応答しようとすると、問い合わせコントロールパネル (CCP) に次のエラーが表示されます。

-

ソフトフォン接続を確立できませんでした。再度お試しになるか、以下の内容で管理者にお問い合わせください。ブラウザが turn:TurnNlb-xxxxxxxxxxxxx.elb.

region.amazonaws.com:3478?transport=udp とのメディアチャネルを確立できません

ポートおよびプロトコルに関する考慮事項

Amazon Connect のネットワーク設定変更を実装するときは、次の点を考慮してください。

-

Amazon Connect インスタンスを作成したリージョンのすべてのアドレスと範囲のトラフィックを許可する必要があります。

-

CCP と Amazon Connect の間でプロキシまたはファイアウォールを使用している場合は、エージェントのシフト全体の期間をカバーするように SSL 証明書キャッシュのタイムアウトを延長します。これを行うことで、スケジュールされた作業時間内の証明書の更新に伴う接続の問題を回避できます。例えば、エージェントが 8 時間作業予定の場合 (休憩を含む)、間隔は、8 時間に休憩や昼食の時間を加えた時間に延長します。

-

ポートを開く場合、Amazon EC2 と Amazon Connect では、インスタンスと同じリージョンにあるエンドポイントのポートのみが必要です。ただし CloudFront は、エージェントの所在地に関してレイテンシーが最も低いエッジロケーションから静的コンテンツを提供します。CloudFront の IP 範囲許可リストはグローバルであり、ip-ranges.json の "service": "CLOUDFRONT" に関連付けられているすべての IP 範囲が必要です。

-

ip-ranges.json が更新されると、関連付けられた AWS サービスは 30 日後に更新された IP 範囲の使用を開始します。サービスが新しい IP 範囲へのトラフィックのルーティングを開始するときに接続が断続的になる問題を回避するには、ip-ranges.json に追加されてから 30 日以内に、新しい IP 範囲を許可リストに追加してください。

-

Amazon Connect ストリーム API でカスタム CCP を使用している場合は、Amazon Connect との通信にポートを開く必要がないメディアレス CCP を作成できますが、Amazon EC2 および CloudFront と通信するにはポートを開いておく必要があります。

リージョンの選択に関する考慮事項

Amazon Connect リージョンの選択は、データガバナンスの要件、ユースケース、各リージョンで利用可能なサービス、およびエージェント、問い合わせ、外部転送エンドポイントの地理に関するレイテンシーによって決まります。

-

エージェントの場所/ネットワーク - CCP 接続はパブリック WAN を経由するため、ワークステーションのレイテンシーが最小で、ホップが最小限に抑えられており、特にリソースと Amazon Connect インスタンスがホストされている AWS リージョンが重要です。例えば、エッジルーターに到達するために数回のホップを行う必要のあるハブおよびスポークネットワークでは、レイテンシーが発生し、通信品質が低下する可能性があります。

インスタンスとエージェントを設定するときは、必ずエージェントに地理的に最も近いリージョンにインスタンスを作成してください。会社のポリシーやその他の規制に準拠するために特定のリージョンにインスタンスを設定する必要がある場合は、エージェントのコンピュータと Amazon Connect インスタンス間のネットワークホップが最小限になる設定を選択します。

-

発信者の場所 - 通話は Amazon Connect リージョンエンドポイントに固定されているため、PSTN のレイテンシーの影響を受けます。理想的には、発信者と転送エンドポイントは、レイテンシーを最小限に抑えるために Amazon Connect インスタンスがホストされている AWS リージョンにできるだけ近い地理的に配置されます。

最適なパフォーマンスを実現し、お客様がコンタクトセンターにコールする際のレイテンシーを抑えるために、顧客がコールした場所から地理的に最も近い Amazon Connect インスタンスを作成します。複数の Amazon Connect インスタンスを作成し、顧客がコールした場所から最も近い番号で問い合わせ情報を指定できる場合があります。

-

外部転送 — 通話中は、 Amazon Connect は Amazon Connect リージョンのエンドポイントに固定されたままになります。転送されたコールの受取人によって切断されるまで、使用料は引き続き分単位で発生します。エージェントが離れたり、転送が完了しても、コールは記録されません。転送されたコールの問い合わせレコードデータやそのコール記録は、コール終了後に生成されます。PSTN のレイテンシーが増えないように、可能な限り、コールは Amazon Connect に戻して転送しないでください (循環転送と呼ばれる)。

Amazon Connect をリモートで使用しているエージェント

リモートエージェントで、組織のメインネットワークに接続されていない場所から Amazon Connect を使用しており、接続が不安定で、パケットが損失したり、レイテンシーが長い場合、ローカルネットワークに関する問題が発生する可能性があります。この問題は、VPN でリソースにアクセスする必要がある場合、複雑になります。理想的には、エージェントは AWS リソースと Amazon Connect インスタンスがホストされている AWS リージョンの近くに配置され、パブリック WAN への安定した接続を確保します。

オーディオの再ルーティング

既存のデバイスにオーディオをルーティングするときは、Amazon Connect リージョンでのデバイスの位置を考慮してください。これにより、レイテンシーが増える可能性を考慮することができます。音声を再ルーティングすると、エージェントを対象としたコールがある度に、設定されたデバイスに発信されます。エージェントがデバイスに応答すると、そのエージェントは発信者に接続されます。エージェントがデバイスに応答しない場合、エージェントまたは責任者が状態を使用可能に戻すまで、エージェントは不在着信状態に移行されます。

の使用 AWS Direct Connect

問い合わせコントロールパネル (CCP) のネットワーク接続の問題は、プライベート WAN/LAN、ISP、またはその両方 AWS を使用する へのルートに根付いていることがよくあります。 AWS Direct Connect は、エッジルーターへのプライベート LAN/WAN トラバーサルに固有の問題を解決しませんが、エッジルーターと AWS リソース間のレイテンシーと接続の問題を解決するのに役立ちます。 は、ISP に依存してリクエストを AWS リソースに動的にルーティングするのではなく、耐久性と整合性のある接続 AWS Direct Connect を提供します。また、パブリック WAN を経由するのではなく、専用ファイバー間で AWS トラフィックをリダイレクトするようにエッジルーターを設定することもできます。