本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

设置网络以使用 Amazon Connect 联系人控制面板 (CCP)

传统 VoIP 解决方案要求您允许特定的 UDP 端口范围(例如 80 和 IPs 443)的入站和出站。这些解决方案也适用于 TCP。与之相比,使用联系人控制面板 (CCP) 和软电话的网络要求干扰性较小。您可以通过 Web 浏览器建立持久出站发送/接收连接。因此,您无需打开客户端端口来侦听入站流量。

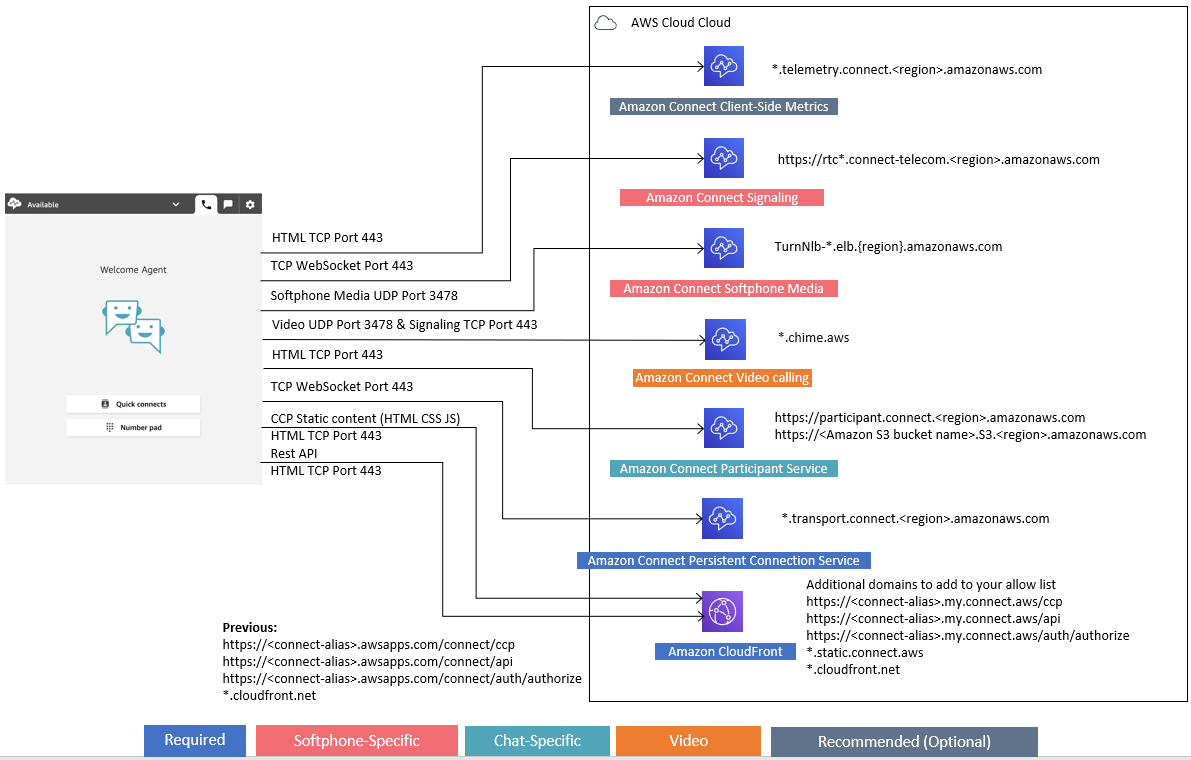

下图显示了每个端口的用途。

如果您的联络中心使用的是电子邮件渠道,请参阅 Amazon SES 开发者指南了解相关信息。如果您的企业发送大量电子邮件,则可能需要租用专用 IP 地址。有关更多信息,请参阅 Amazon SES 的专用 IP 地址。

以下部分介绍了使用 CCP 时的两种主要连接选项。

内容

选项 1(推荐):将 Amazon EC2 和 CloudFront IP 范围要求替换为域名许可名单

第一个选项可以让您显著减少影响范围。

建议您尝试选项 1,并使用 200 个以上的呼叫来测试它。测试软电话错误、电话掉线以及会议/转接功能。如果您的错误率大于 2%,则座席解析可能有问题。在这种情况下,请考虑使用选项 2。

要允许 Amazon EC2 终端节点的流量,请允许访问 URL 和端口,如下表第一行所示。您应该这样做,而不是允许 ip-ranges.json 文件中列出的 IP 地址范围。您可以获得与使用 CloudFront 的域相同的好处,如下表中第二行所示。

域/URL 允许列表 |

AWS 区域 |

端口 |

方向 |

流量 |

|---|---|---|---|---|

rtc*.connect-telecom。 由 ccp# (v1) 使用。 请参阅此表后面的注释。 |

region替换为您的 Amazon Connect 实例所在的区域 |

443(TCP) |

出站 |

发送/接收 |

|

以下是 *.my.connect.aws 的最小允许列表:

以下是 *.awsapps.com 的最小允许列表: 重要.awsapps.com 是一个即将消失的旧域。有关将域更新为 my.connect.aws 的说明,请参阅 更新您的 Amazon Connect 域。

|

|

443(TCP) |

出站 |

发送/接收 |

*.telemetry.connect。 |

|

443(TCP) |

出站 |

发送/接收 |

参与者。连接。 |

|

443(TCP) |

出站 |

发送/接收 |

*.transport.conect 由 ccp-v2 使用。 |

|

443(TCP) |

出站 |

发送/接收 |

|

|

443(TCP) |

出站 |

发送/接收 |

TurnNlb-*.elb。 要将特定端点添加到基于区域的允许列表,请参阅 NLB 端点。 |

|

3478(UDP) |

出站 |

发送/接收 |

只有在您已加入 Amazon Connect Global Resiliency 后,才会使用此选项。 |

|

443(HTTPS) |

出站 | 发送/接收 |

*。 只有在您已加入 Amazon Connect Global Resiliency 后,才会需要此选项。 |

|

443(HTTPS) |

出站 | 发送/接收 |

完全限定的域名 (FQDNs) 不能根据每个客户进行更改或自定义。而是使用选项 2-允许 IP 地址范围。

提示

使用 rtc*.connect-telecom.、region.amazonaws.com

*.transport.connect. 和 region.amazonaws.com.rproxy.goskope.comhttps://myInstanceName.awsapps.com 时,在某些座席应用程序中,Web 套接字处理可能会影响功能。请确保先执行测试进行验证,然后再部署到生产环境中。

如果您想将 CloudFront 域名而不是IP范围添加到许可名单中,则下表列出了用于静态资产的域名:

区域 |

CloudFront 域 |

|---|---|

us-east-1 |

https://dd401jc05x2yk.cloudfront.net/ https://d1f0uslncy85vb.cloudfront.net/ |

us-west-2 |

https://d38fzyjx9jg8fj.cloudfront.net/ https://d366s8lxuwna4d.cloudfront.net/ |

ap-northeast-1 |

https://d3h58onr8hrozw.cloudfront.net/ https://d13ljas036gz6c.cloudfront.net/ |

ap-northeast-2 |

https://d11ouwvqpq1ads.cloudfront.net/ |

ap-southeast-1 |

https://d2g7up6vqvaq2o.cloudfront.net/ https://d12o1dl1h4w0xc.cloudfront.net/ |

ap-southeast-2 |

https://d2190hliw27bb8.cloudfront.net/ https://d3mgrlqzmisce5.cloudfront.net/ |

eu-central-1 |

https://d1n9s7btyr4f0n.cloudfront.net/ https://d3tqoc05lsydd3.cloudfront.net/ |

eu-west-2 |

https://dl32tyuy2mmv6.cloudfront.net/ https://d2p8ibh10q5exz.cloudfront.net/ |

注意

ca-central 未包含在表中,因为我们在域 *.my.connect.aws 后面托管了静态内容。

如果您的企业不使用 SAML,并且有防火墙限制,则可以为每个区域添加以下条目:

区域 |

CloudFront 域 |

|---|---|

us-east-1 |

https://d32i4gd7pg4909.cloudfront.net/ |

us-west-2 |

https://d18af777lco7lp.cloudfront.net/ |

eu-west-2 |

https://d16q6638mh01s7.cloudfront.net/ |

ap-northeast-1 |

https://d2c2t8mxjhq5z1.cloudfront.net/ |

ap-northeast-2 |

https://d9j3u8qaxidxi.cloudfront.net/ |

ap-southeast-1 |

https://d3qzmd7y07pz0i.cloudfront.net/ |

ap-southeast-2 |

https://dwcpoxuuza83q.cloudfront.net/ |

eu-central-1 |

https://d1whcm49570jjw.cloudfront.net/ |

ca-central-1 |

https://d2wfbsypmqjmog.cloudfront.net/ |

us-gov-east-1: |

https://s3-us-gov-east-1.amazonaws.com/warp-drive-console-static-content-prod-osu/ |

us-gov-west-1: |

https://s3-us-gov-west-1.amazonaws.com/warp-drive-console-static-content-prod-pdt/ |

NLB 端点

下表列出了 Amazon Connect 实例所在区域的特定端点。如果你不想使用 TurnNlb-*.elb。 region.amazonaws.com 通配符,您可以改为将这些终端节点添加到您的许可名单中。

区域 |

启用域/URL |

|---|---|

us-west-2 |

TurnNlb-8d79b4466d82ad0e。elb.us-west-2.amazonaws.com TurnNlb-dbc4ebb71307fda2。elb.us-west-2.amazonaws.com TurnNlb-13c884fe3673ed9f。elb.us-west-2.amazonaws.com |

us-east-1 |

TurnNlb-d76454ac48d20c1e。elb.us-east-1.amazonaws.com TurnNlb-31a7fe8a79c27929。elb.us-east-1.amazonaws.com TurnNlb-7a9b8e750cec315a。elb.us-east-1.amazonaws.com |

af-south-1 |

TurnNlb-29b8f2824c2958b8。elb.af-south-1.amazonaws.com |

ap-northeast-1 |

TurnNlb-3c6ddabcbeb821d8。elb.ap-northeast-1.amazonaws.com |

ap-northeast-2 |

TurnNlb-a2d59ac3f246f09a。elb.ap-northeast-2.amazonaws.com |

ap-southeast-1 |

TurnNlb-261982506d86d300。elb.ap-southeast-1.amazonaws.com |

ap-southeast-2 |

TurnNlb-93f2de0c97c4316b。elb.ap-southeast-2.amazonaws.com |

ca-central-1 |

TurnNlb-b019de6142240b9f。elb.ca-central-1.amazonaws.com |

eu-central-1 |

TurnNlb-ea5316ebe2759cbc。elb.eu-central-1.amazonaws.com |

eu-west-2 |

TurnNlb-1dc64a459ead57ea。elb.eu-west-2.amazonaws.com |

us-gov-west-1 |

TurnNlb-d7c623c23f628042.elb。 us-gov-west-1.amazonaws.com |

选项 2(不推荐):允许 IP 地址范围

第二个选项依赖于使用允许列表来定义 Amazon Connect 可以使用的 IP 地址和端口。您可以使用 AWS ip-ranges.json

如果您使用 Amazon Connect 的区域未出现在 AWS ip-ranges.json 文件中,请仅使用全局值。

有关此文件的更多信息,请参阅 有关 Amazon Connect IP 地址范围。

IP 范围条目 |

AWS 区域 |

端口/协议 |

方向 |

流量 |

|---|---|---|---|---|

AMAZON_CONNECT |

GLOBAL 和您的 Amazon Connect 实例所在的区域(将 GLOBAL 和任何区域特定条目添加到您的允许列表中) |

3478(UDP) |

出站 |

发送/接收 |

EC2 |

GLOBAL 和您的 Amazon Connect 实例所在的区域(仅当区域特定条目不存在时为 GLOBAL) |

443(TCP) |

出站 |

发送/接收 |

CLOUDFRONT |

全球* |

443(TCP) |

出站 |

发送/接收 |

* 从边缘位置CloudFront 提供静态内容,例如图像或 javascript,与您的代理所在位置相比,延迟最低。IP 范围允许列表 CloudFront 是全球性的,需要在 ip-ranges.json 文件中与 “服务”:“CLOUDFRONT” 关联的所有 IP 范围。

有关 Amazon Connect IP 地址范围

在 AWS ip-ranges.json

/19 IP 地址范围不与其他服务共享。它在全球范围内专用于 Amazon Connect。

在 AWS ip-ranges.json 文件中,你可以看到相同的范围列出两次。例如:

{ "ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON"

},

{

"ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON_CONNECT"

},

AWS 始终将任何 IP 范围发布两次:一次用于特定服务,一次针对 “AMAZON” 服务。甚至可能为某项服务中更具体的应用场景发布第三次。

当有 Amazon Connect 支持的新 IP 地址范围时,这些地址将添加到公开可用的 ip-ranges.json 文件中。在服务使用它们之前,它们至少要保存 30 天。30 天后,通过新的 IP 地址范围的软电话流量会在后续的两周内增加。两周后,流量会通过相当于所有可用范围的新范围进行路由。

有关此文件和 IP 地址范围的更多信息 AWS,请参阅 AWS IP 地址范围。

无状态防火墙

如果这两种选项都使用无状态防火墙,则使用前一部份中所述的要求。然后,您必须将浏览器使用的临时端口范围添加到允许列表中,如下表所示。

IP 范围条目 |

端口 |

方向 |

流量 |

|---|---|---|---|

AMAZON_CONNECT |

Windows 环境:49152-65535 (UDP) Linux 环境:32768 - 61000 |

入站 |

发送/接收 |

允许在日程安排中 Amazon Connect 上传休假余额和津贴

要允许在 Amazon Connect 调度中上传休假余额和津贴,请将以下上传端点添加到您的代理例外列表中:

-

https://bm-prod-

region-cell-1-uploadservice-staging.s3。region.amazonaws.co -

https://bm-prod-

region-cell-2-uploadservice-staging.s3。region.amazonaws.co

有关这些端点支持的活动的更多信息,请参阅以下主题:

允许软电话使用 DNS 解析

如果您已经将 Amazon Connect IP 范围添加到许可名单中,并且对 DNS 名称解析没有任何限制,则无需添加 TurnNlb-*.elb。 region.amazonaws.com 加入您的许可名单。

-

要检查 DNS 名称解析是否有限制,请使用

nslookup命令。例如:nslookup TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com

如果您无法解析 DNS,则必须添加上面列出的 TurnnLB 端点或 TurnNlb-*.elb。 region.amazonaws.com 加入您的许可名单。

如果您不允许此域,您的座席在接听呼叫时,会在联系人控制面板 (CCP) 中收到以下错误:

-

无法建立软电话连接。重试或通过以下方式联系您的管理员:浏览器无法通过轮流建立媒体频道:TurnNlb-xxxxxxxxxxxxxxx.elb。

region.amazonaws.com: 3478? transport=udp

端口和协议注意事项

为 Amazon Connect 实施您的网络配置更改时,请考虑以下几点:

-

对于您在其中创建 Amazon Connect 实例的区域,需要允许所有地址和范围的流量。

-

如果您在 CCP 与 Amazon Connect 之间使用座席或防火墙,请增加 SSL 证书缓存的超时时间,以覆盖座席的所有轮班时间,这样做是为了避免在计划的工作时间内续订证书时出现连接问题。例如,如果您的座席工作为 8 小时轮班制(包括休息时间),则应将间隔延长到 8 小时(外加休息和午餐时间)。

-

在打开端口时,Amazon EC2 和 Amazon Connect 只需要与您的实例位于同一区域的终端节点的端口。 CloudFront,但是,从与您的代理所在位置相比,延迟最小的边缘位置提供静态内容。的 IP 范围许可名单 CloudFront 是全球性的,需要所有 IP 范围都与 “服务” 相关联:ip-ranges.json 中的 “CLOUDFRONT”。

-

ip-ranges.json 更新后,关联的 AWS 服务将在 30 天后开始使用更新后的 IP 范围。为避免服务开始将流量路由到新 IP 范围时出现间歇性连接问题,请确保在将新 IP 范围添加到 ip-ranges.json 的 30 天内,将其添加到允许列表中。

-

如果您使用带有 Amazon Connect Streams API 的自定义 CCP,则可以创建无需打开端口即可与 Amazon Connect 通信,但仍需要打开端口才能与亚马逊 EC2 和进行通信。 CloudFront

区域选择注意事项

Amazon Connect 区域选择取决于数据监管要求、应用场景、每个区域的可用服务和与您的座席、联系人和外部转接端点的地理位置相关的延迟。

-

座席位置/网络,CCP 连接遍历公共 WAN,因此工作站必须具有尽可能低的延迟和最少的跃点数,尤其是连接到托管资源和 Amazon Connect 实例的 AWS 区域。例如,对于需要通过多次跳转才能到达边缘路由器的星型拓扑网络,这会增加延迟并降低体验质量。

在设置实例和座席时,请确保在地理位置上最接近座席的区域创建实例。如果您需要在特定区域设置实例以遵守公司政策或其他法规,请选择能使座席的计算机与 Amazon Connect 实例之间的网络跃点数最少的配置。

-

呼叫方的位置,由于呼叫会锚定到您的 Amazon Connect 区域端点,因此会受到 PSTN 延迟的影响。理想情况下,您的来电者和转接终端节点的地理位置应尽可能靠近托管您的 Amazon Connect 实例的 AWS 区域,以实现最低延迟。

为获得最佳性能,并限制在客户呼入联系中心时遇到的延迟,请在地理位置最接近客户呼出位置的区域创建您的 Amazon Connect 实例。您考虑创建多个 Amazon Connect 实例,并在为客户提供联系信息时提供最接近他们呼出位置的号码。

-

外部转接,在呼叫期间,Amazon Connect 会保持锚定到您的 Amazon Connect 区域端点。按分钟计算的使用量会继续累计,直至转接呼叫的接收方断开呼叫。在座席下线或转接完成后,呼叫不会被记录。在呼叫终止后,会生成转接呼叫的联系人记录数据和相关的呼叫记录。在可能的情况下,请勿转接可能会转接回 Amazon Connect 的呼叫(即循环转接),以避免增加 PSTN 延迟。

座席远程使用 Amazon Connect

对于那些在连接到您组织主网络区域以外的位置使用 Amazon Connect 的远程座席,如果他们遇到连接不稳定、数据包丢失或延迟过高的问题,通常都与本地网络有关。如果需要 VPN 才能访问资源,这个问题会更为严重。理想情况下,代理位于托管您的 AWS 资源和 Amazon Connect 实例的 AWS 区域附近,并且与公共 WAN 有稳定的连接。

重新路由音频

将音频重新路由到现有设备时,请考虑该设备相对于 Amazon Connect 区域的位置。由此可以将可能存在的延迟考虑在内。如果要重新路由音频,只要对该座席进行呼叫,就会向所配置的设备发出出站呼叫。座席一旦应答该设备,该座席就会与呼叫方连接。如果座席没有应答其设备,他们就会进入错过联系人状态,直至他们或主管将其状态改回可用。

使用 AWS Direct Connect

联系人控制面板 (CCP) 网络连接问题通常源于您 AWS 使用私有 WAN/LAN、ISP 或两者的路径。虽然 AWS Direct Connect 不能解决边缘路由器的私有局域网/广域网穿越所特有的问题,但它可以帮助解决边缘路由器与资源之间的延迟和连接问题。 AWS AWS Direct Connect 提供持久、一致的连接,而不必依靠您的 ISP 将请求动态路由到 AWS 资源。它还允许您将边缘路由器配置为通过专用光纤重定向 AWS 流量,而不是通过公共 WAN。