Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso de permisos de roles y roles vinculados al servicio para Amazon Connect

¿Qué son los roles vinculados al servicio (SLR) y por qué son importantes?

Amazon Connect utiliza funciones AWS Identity and Access Management vinculadas a servicios (IAM). Un rol vinculado al servicio es un tipo único de rol de IAM que está vinculado directamente a una instancia de Amazon Connect.

Amazon Connect predefine las funciones vinculadas a servicios e incluyen todos los permisos que Amazon Connect necesita para llamar a otros AWS servicios en su nombre.

Debe habilitar las funciones vinculadas a servicios para poder utilizar las nuevas funciones de Amazon Connect, como el soporte de etiquetado, la nueva interfaz de usuario en los perfiles de gestión de usuarios y enrutamiento, y las colas con soporte. CloudTrail

Para obtener información sobre otros servicios que admiten roles vinculados al servicio, consulte Servicios de AWS que funcionan con IAM y busque los servicios que muestran Sí en la columna Rol vinculado al servicio. Elija una opción Sí con un enlace para ver la documentación acerca del rol vinculado a servicios en cuestión.

Permisos de roles vinculados al servicio para Amazon Connect

Amazon Connect utiliza el rol vinculado al servicio con el prefijo AWSServiceRoleForAmazonConnect_ unique-id — Concede permiso a Amazon Connect para acceder a AWS los recursos en su nombre.

El rol vinculado a un servicio con el AWSService RoleForAmazonConnect prefijo confía en que los siguientes servicios asuman el rol:

-

connect.amazonaws.com

La política de permisos de AmazonConnectServiceLinkedRolePolicyroles permite a Amazon Connect realizar las siguientes acciones en los recursos especificados:

-

Acción: todas las acciones de Amazon Connect,

connect:*, en todos los recursos de Amazon Connect. -

Acción:

iam:DeleteRolede IAM para permitir la eliminación del rol vinculado al servicio. -

Acción: Amazon S3

s3:GetObject,s3:DeleteObject,s3:GetBucketLocationyGetBucketAclpara el bucket de S3 especificado para las conversaciones registradas.También concede

s3:PutObject,s3:PutObjectAclys3:GetObjectAclen el bucket especificado para los informes exportados. -

Acción: Amazon CloudWatch Logs

logs:CreateLogStreamylogs:PutLogEventsal grupo de CloudWatch registros especificado para el registro de flujos.logs:DescribeLogStreams -

Acción:

lex:ListBotsylex:ListBotAliasesde Amazon Lex para todos los bots creados en la cuenta en todas las regiones. -

Acción: Perfiles de clientes de Amazon Connect

-

profile:SearchProfiles -

profile:CreateProfile -

profile:UpdateProfile -

profile:AddProfileKey -

profile:ListProfileObjects -

profile:ListAccountIntegrations -

profile:ListProfileObjectTypeTemplates -

profile:GetProfileObjectTypeTemplate -

profile:ListProfileObjectTypes -

profile:GetProfileObjectType -

profile:ListCalculatedAttributeDefinitions -

profile:GetCalculatedAttributeForProfile -

profile:ListCalculatedAttributesForProfile -

profile:GetDomain -

profile:ListIntegrations -

profile:GetIntegration -

profile:PutIntegration -

profile:DeleteIntegration -

profile:CreateEventTrigger -

profile:GetEventTrigger -

profile:ListEventTriggers -

profile:UpdateEventTrigger -

profile:DeleteEventTrigger -

profile:CreateCalculatedAttributeDefinition -

profile:DeleteCalculatedAttributeDefinition -

profile:GetCalculatedAttributeDefinition -

profile:UpdateCalculatedAttributeDefinition -

profile:PutProfileObject -

profile:ListObjectTypeAttributes -

profile:ListProfileAttributeValues -

profile:BatchGetProfile -

profile:BatchGetCalculatedAttributeForProfile -

profile:ListSegmentDefinitions -

profile:CreateSegmentDefinition -

profile:GetSegmentDefinition -

profile:DeleteSegmentDefinition -

profile:CreateSegmentEstimate -

profile:GetSegmentEstimate -

profile:CreateSegmentSnapshot -

profile:GetSegmentSnapshot -

profile:GetSegmentMembership

para utilizar su dominio predeterminado de Perfiles de clientes (incluidos los perfiles y todos los tipos de objetos del dominio) con los flujos de Amazon Connect y las aplicaciones de experiencia de agente.

nota

Cada instancia de Amazon Connect solo puede asociarse a un dominio simultáneamente. Sin embargo, puede vincular cualquier dominio a una instancia de Amazon Connect. El acceso entre dominios dentro de la misma cuenta y región de AWS se habilita automáticamente para todos los dominios que comiencen con el prefijo

amazon-connect-. Para restringir el acceso entre dominios, puede usar instancias de Amazon Connect independientes para particionar sus datos de forma lógica o usar nombres de dominio de perfiles de clientes dentro de la misma instancia que no comiencen con el prefijoamazon-connect-, lo que impide el acceso entre dominios. -

-

Acción: Amazon Q en Connect

-

wisdom:CreateContent -

wisdom:DeleteContent -

wisdom:CreateKnowledgeBase -

wisdom:GetAssistant -

wisdom:GetKnowledgeBase -

wisdom:GetContent -

wisdom:GetRecommendations -

wisdom:GetSession -

wisdom:NotifyRecommendationsReceived -

wisdom:QueryAssistant -

wisdom:StartContentUpload -

wisdom:UntagResource -

wisdom:TagResource -

wisdom:CreateSession -

wisdom:CreateQuickResponse -

wisdom:GetQuickResponse -

wisdom:SearchQuickResponses -

wisdom:StartImportJob -

wisdom:GetImportJob -

wisdom:ListImportJobs -

wisdom:ListQuickResponses -

wisdom:UpdateQuickResponse -

wisdom:DeleteQuickResponse -

wisdom:PutFeedback -

wisdom:ListContentAssociations -

wisdom:CreateMessageTemplate -

wisdom:UpdateMessageTemplate -

wisdom:UpdateMessageTemplateMetadata -

wisdom:GetMessageTemplate -

wisdom:DeleteMessageTemplate -

wisdom:ListMessageTemplates -

wisdom:SearchMessageTemplates -

wisdom:ActivateMessageTemplate -

wisdom:DeactivateMessageTemplate -

wisdom:CreateMessageTemplateVersion -

wisdom:ListMessageTemplateVersions -

wisdom:CreateMessageTemplateAttachment -

wisdom:DeleteMessageTemplateAttachment -

wisdom:RenderMessageTemplate -

wisdom:CreateAIAgent -

wisdom:CreateAIAgentVersion -

wisdom:DeleteAIAgent -

wisdom:DeleteAIAgentVersion -

wisdom:UpdateAIAgent -

wisdom:UpdateAssistantAIAgent -

wisdom:RemoveAssistantAIAgent -

wisdom:GetAIAgent -

wisdom:ListAIAgents -

wisdom:ListAIAgentVersions -

wisdom:CreateAIPrompt -

wisdom:CreateAIPromptVersion -

wisdom:DeleteAIPrompt -

wisdom:DeleteAIPromptVersion -

wisdom:UpdateAIPrompt -

wisdom:GetAIPrompt -

wisdom:ListAIPrompts -

wisdom:ListAIPromptVersions -

wisdom:CreateAIGuardrail -

wisdom:CreateAIGuardrailVersion -

wisdom:DeleteAIGuardrail -

wisdom:DeleteAIGuardrailVersion -

wisdom:UpdateAIGuardrail -

wisdom:GetAIGuardrail -

wisdom:ListAIGuardrails -

wisdom:ListAIGuardrailVersions -

wisdom:CreateAssistant -

wisdom:ListTagsForResource

con la etiqueta de recurso

'AmazonConnectEnabled':'True'en todos los recursos de Amazon Q in Connect de Amazon Connect asociados con la instancia de Amazon Connect.-

wisdom:ListAssistants -

wisdom:KnowledgeBases

en todos los recursos de Amazon Q in Connect.

-

-

Acción: Amazon CloudWatch Metrics publicará

cloudwatch:PutMetricDatalas métricas de uso de Amazon Connect de una instancia en su cuenta. -

Acción:

sms:DescribePhoneNumbersysms:SendTextMessagede Amazon Pinpoint para permitir que Amazon Connect envíe SMS. -

Acción: Amazon Pinpoint

mobiletargeting:SendMessagespara permitir que Amazon Connect envíe notificaciones push. -

Acción: grupos de usuarios de Amazon Cognito

cognito-idp:DescribeUserPoolycognito-idp:ListUserPoolClientspara permitir el acceso de Amazon Connect a determinadas operaciones de lectura en los recursos de los grupos de usuarios de Amazon Cognito que tienen una etiqueta de recursoAmazonConnectEnabled. -

Acción:

chime:GetVoiceConnectorde Amazon Chime SDK Voice Connector para permitir el acceso de lectura a Amazon Connect en todos los recursos del Amazon Chime SDK Voice Connector que tengan una etiqueta de recurso'AmazonConnectEnabled':'True'. -

Acción:

chime:ListVoiceConnectorsde Amazon Chime SDK Voice Connector para todos los conectores de voz del Amazon Chime SDK creados en la cuenta en todas las regiones. -

Acción: WhatsApp integración de Amazon Connect Messaging. Otorga permisos de Amazon Connect a las siguientes redes sociales de mensajería para usuarios AWS finales APIs:

-

social-messaging:SendWhatsAppMessage -

social-messaging:PostWhatsAppMessageMedia -

social-messaging:GetWhatsAppMessageMedia -

social-messaging:GetLinkedWhatsAppBusinessAccountPhoneNumber

APIs Las redes sociales están restringidas a los recursos de tu número de teléfono que están habilitados para Amazon Connect. Se etiqueta un número de teléfono

AmazonConnectEnabled : truecuando se importa a una instancia de Amazon Connect. -

-

Acción: WhatsApp integración de Amazon Connect Messaging. Otorga permisos de Amazon Connect a las siguientes redes sociales de mensajería para usuarios finales APIs:

-

social-messaging:SendWhatsAppMessage -

social-messaging:PostWhatsAppMessageMedia -

social-messaging:GetWhatsAppMessageMedia -

social-messaging:GetLinkedWhatsAppBusinessAccountPhoneNumber

APIs Las redes sociales están restringidas a los recursos de tu número de teléfono que están habilitados para Amazon Connect. Se etiqueta un número de teléfono

AmazonConnectEnabled : truecuando se importa a una instancia de Amazon Connect. -

-

Acción: Amazon SES

-

ses:DescribeReceiptRule -

ses:UpdateReceiptRule

en todas las normas de recepción de Amazon SES. Se utiliza para enviar y recibir correos electrónicos.

-

ses:DeleteEmailIdentitypara la identidad deinstance-aliasdominio SES {} .email.connect.aws. Se utiliza para la administración del dominio de correo electrónico proporcionada por Amazon Connect.

-

ses:SendRawEmailpara enviar correos electrónicos con un conjunto de configuraciones de SES proporcionado por Amazon Connect (configuration-set-for-connect-DO-NOT-DELETE).

-

iam:PassRolepara AmazonConnectEmail SESAccess el rol de servicio de rol que utiliza Amazon SES. Para la gestión de reglas de recibos de Amazon SES, Amazon SES exige que se le asigne una función, la cual asume.

-

A medida que se habilitan las características adicionales en Amazon Connect, se agregan permisos adicionales para el rol vinculado al servicio a fin de acceder a los recursos asociados con estas características mediante el uso de políticas en línea:

-

Acción:

firehose:DescribeDeliveryStream,firehose:PutRecordyfirehose:PutRecordBatchde Amazon Data Firehose para la secuencia de entrega definida para las secuencias de eventos de agente y los registros de contacto. -

Acción:

kinesis:PutRecord,kinesis:PutRecordsykinesis:DescribeStreamde Amazon Kinesis Data Streams para el flujo especificado para los flujos de eventos de agente y los registros de contacto. -

Acción:

lex:PostContentde Amazon Lex para los bots agregados a su instancia. -

Acción:

voiceid:*de Amazon Connect Voice ID para los dominios de Voice ID asociados a su instancia. -

Acción: EventBridge

events:PutRuleyevents:PutTargetspara la EventBridge regla gestionada de Amazon Connect para publicar registros de CTR para los dominios de Voice ID asociados. -

Acción: campañas externas

-

connect-campaigns:CreateCampaign -

connect-campaigns:DeleteCampaign -

connect-campaigns:DescribeCampaign -

connect-campaigns:UpdateCampaignName -

connect-campaigns:GetCampaignState -

connect-campaigns:GetCampaignStateBatch -

connect-campaigns:ListCampaigns -

connect-campaigns:UpdateOutboundCallConfig -

connect-campaigns:UpdateDialerConfig -

connect-campaigns:PauseCampaign -

connect-campaigns:ResumeCampaign -

connect-campaigns:StopCampaign

para todas las operaciones relacionadas con las campañas externas.

-

Debe configurar permisos para permitir a una entidad de IAM (como un usuario, grupo o rol) crear, editar o eliminar un rol vinculado a servicios. Para obtener más información, consulte Permisos de roles vinculados a servicios en la Guía del usuario de IAM.

Creación de un rol vinculado al servicio para Amazon Connect

No necesita crear manualmente un rol vinculado a servicios. Cuando creas una nueva instancia en Amazon Connect en AWS Management Console, Amazon Connect crea el rol vinculado al servicio por ti.

Si elimina este rol vinculado a servicios y necesita crearlo de nuevo, puede utilizar el mismo proceso para volver a crear el rol en su cuenta. Cuando cree una nueva instancia en Amazon Connect, este volverá a crear el rol vinculado al servicio para usted.

También puede utilizar la consola de IAM para crear un rol vinculado al servicio con el caso de uso de Amazon Connect - Acceso completo. En la CLI de IAM o la API de IAM, cree un rol vinculado a servicio con el nombre de servicio connect.amazonaws.com. Para obtener más información, consulte Crear un rol vinculado a un servicio en la Guía del usuario de IAM. Si elimina este rol vinculado al servicio, puede utilizar este mismo proceso para volver a crear el rol.

Para las instancias creadas antes de octubre de 2018

sugerencia

¿Tienes problemas para iniciar sesión para administrar tu cuenta? AWS ¿No sabe quién administra su cuenta de AWS ? Para obtener ayuda, consulte Troubleshooting AWS account sign-in issues.

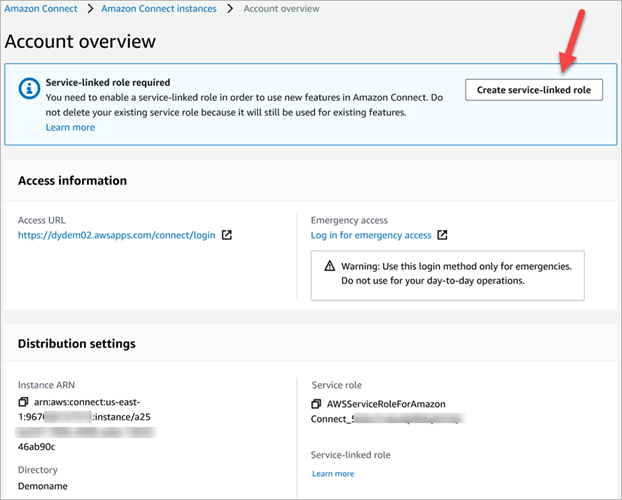

Si su instancia de Amazon Connect se creó antes de octubre de 2018, no tiene configurados los roles vinculados al servicio. Para crear un rol vinculado al servicio, en la página Información general de la cuenta, elija Crear un rol vinculado al servicio, como se muestra en la siguiente imagen.

Para obtener una lista de los permisos de IAM necesarios para crear el rol de IAM vinculado al servicio, consulte Página de información general en el tema Permisos necesarios para utilizar políticas de IAM personalizadas para administrar el acceso a la consola de Amazon Connect.

En el caso de los dominios de perfil de cliente creados antes del 31 de enero de 2025 y configurados con una clave KMS de cliente para cifrar datos, debe conceder permisos de KMS adicionales a su instancia de Amazon Connect.

Si su dominio de perfil de cliente asociado se creó antes del 31 de enero de 2025 y el dominio utiliza una clave KMS gestionada por el cliente (CMK) para el cifrado, para permitir que la instancia de Connect aplique la CMK, lleve a cabo las siguientes acciones:

-

Proporcione el permiso de rol vinculado a servicios (SLR) de una Amazon Connect instancia para usar AWS KMS las claves de su dominio de perfiles de clientes navegando a la página de perfiles de clientes en la consola de administración de Amazon Connect AWS y seleccionando el permiso Actualizar KMS.

-

Crea un ticket de soporte

con el equipo de perfiles de clientes de Amazon Connect para solicitar la aplicación de los permisos de CMK para tu cuenta.

Para obtener una lista de los permisos de IAM para actualizar su Amazon Connect instancia, consulte el permiso necesario para las políticas de IAM personalizadas de. Página de Perfiles de clientes

Edición de un rol vinculado al servicio para Amazon Connect

Amazon Connect no le permite editar la función vinculada al servicio con AWSService RoleForAmazonConnect prefijo. Después de crear un rol vinculado al servicio, no podrá cambiar el nombre del rol, ya que varias entidades podrían hacer referencia al rol. Sin embargo, sí puede editar la descripción del rol con IAM. Para obtener más información, consulte Editar un rol vinculado a servicios en la Guía del usuario de IAM.

Comprobación de que un rol vinculado al servicio tiene permisos para Amazon Lex

-

En el panel de navegación de la consola de IAM, elija Roles.

-

Seleccione el nombre del rol que desea modificar.

Eliminación de un rol vinculado al servicio para Amazon Connect

No es necesario que elimine manualmente el rol con el AWSService RoleForAmazonConnect prefijo. Cuando eliminas tu instancia de Amazon Connect en AWS Management Console, Amazon Connect limpia los recursos y elimina el rol vinculado al servicio por ti.

Regiones compatibles con los roles vinculados al servicio de Amazon Connect

Amazon Connect es compatible con el uso de roles vinculados al servicio en todas las regiones en las que el servicio está disponible. Para obtener más información, consulte AWS Regiones y puntos de conexión.