기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon Connect 에이전트 워크스페이스에서 서드파티 애플리케이션 사용

요구 사항

사용자 지정 IAM 정책을 사용하여 서드파티 애플리케이션에 대한 액세스를 관리하는 경우, 사용자가 AWS Console에서 서드파티 애플리케이션을 통합하려면 다음과 같은 IAM 권한이 필요합니다. 사용자에게는 AmazonConnect_FullAccess 외에도 다음 권한이 필요합니다.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"app-integrations:CreateApplication",

"app-integrations:GetApplication",

"iam:GetRolePolicy",

"iam:PutRolePolicy",

"iam:DeleteRolePolicy"

],

"Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*",

"Effect": "Allow"

}

]

}

서드파티 애플리케이션을 통합하는 방법

참고

서드파티 애플리케이션을 인스턴스에 통합하려면 인스턴스가 SLR(Service-Linked Role)을 사용하고 있는지 확인합니다. 인스턴스가 현재 SLR을 사용하지 않지만 서드파티 애플리케이션을 통합하려는 경우 SLR로 마이그레이션해야 합니다. 서드파티 애플리케이션은 SLR을 사용하는 인스턴스에서만 통합 및 사용할 수 있습니다. 자세한 내용은 2018년 10월 이전에 만든 인스턴스의 경우 섹션을 참조하세요.

-

Amazon Connect Console

(https://console.aws.amazon.com/connect/)을 엽니다. -

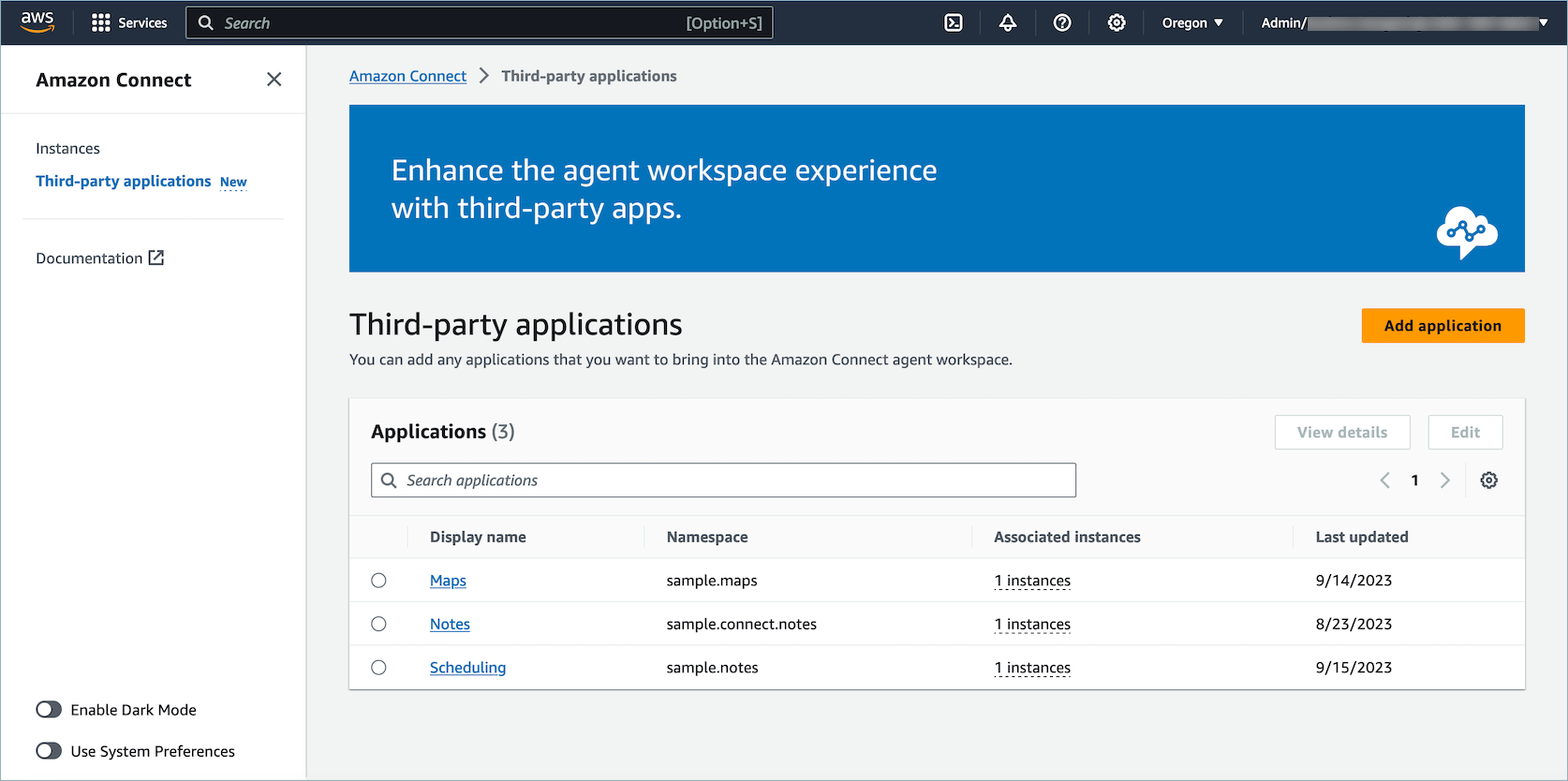

왼쪽 탐색 창에서 서드파티 애플리케이션을 선택합니다. 이 메뉴가 표시되지 않는다면 해당 리전에서 이 기능을 사용할 수 없기 때문입니다. 이 기능을 사용할 수 있는 리전을 확인하려면 리전별 Amazon Connect 기능 가용성 섹션을 참조하세요.

-

서드파티 애플리케이션 페이지에서 애플리케이션 추가를 선택합니다.

-

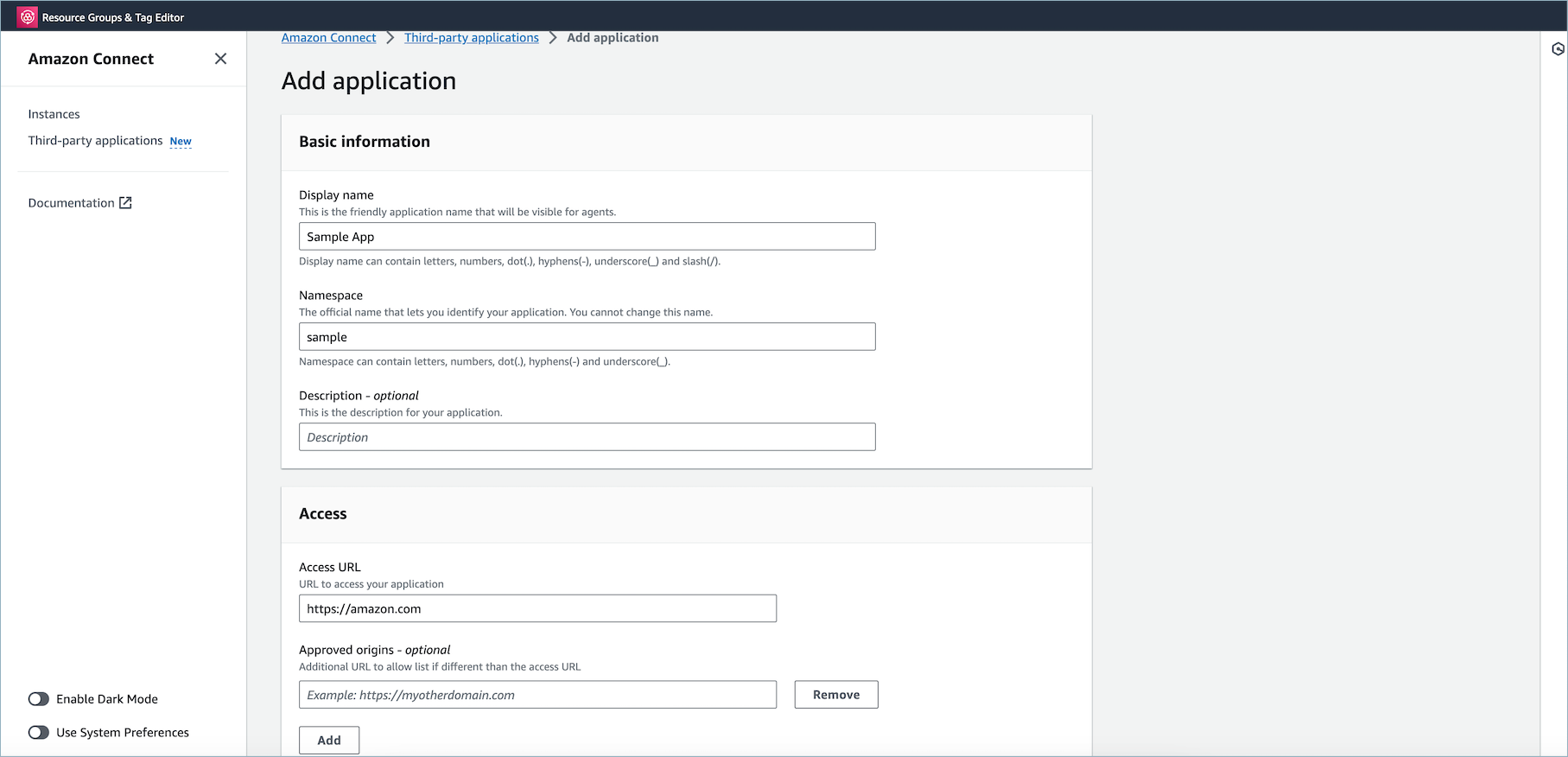

애플리케이션 추가 페이지에서 다음을 입력합니다.

-

기본 정보

-

표시 이름: 애플리케이션의 기억하기 쉬운 이름입니다. 이 이름은 보안 프로필과 에이전트 Workspace 내의 탭에 있는 에이전트에게 표시됩니다. 나중에 돌아와서 이 이름을 변경할 수 있습니다.

-

네임스페이스: 애플리케이션의 고유한 공식 이름입니다. 액세스 URL당 애플리케이션이 하나만 있는 경우에는 액세스 URL의 오리진을 사용하는 것이 좋습니다. 이 이름은 변경할 수 없습니다.

-

설명(선택 사항): 필요에 따라 이 애플리케이션에 대한 설명을 입력할 수 있습니다. 이 설명은 에이전트에게 표시되지 않습니다.

-

-

액세스

-

액세스 URL: 애플리케이션이 호스팅되는 URL입니다. 로컬 호스트가 아닌 경우 URL은 https로 시작하는 보안 URL이어야 합니다.

참고

모든 URL이 iframe이 가능한 것은 아닙니다. URL에서 iframe이 가능한지 확인하는 두 가지 방법은 다음과 같습니다.

-

URL의 iframe 가능 여부를 확인하는 데 도움이 되는 서드파티 도구가 있는데, 이를 Iframe Tester

라고 합니다. -

URL에서 iframe이 가능한 경우 이 페이지에서 미리 보기로 렌더링됩니다.

-

URL에서 iframe이 가능하지 않은 경우 이 페이지의 미리 보기에 오류가 표시됩니다.

-

이 웹 사이트에 오류가 표시되어도 에이전트 Workspace에서 앱이 여전히 iframe으로 표시될 수 있습니다. 이는 앱 개발자가 앱을 Workspace에만 임베드할 수 있고 다른 곳에는 임베드할 수 없도록 잠글 수 있기 때문입니다. 앱 개발자로부터 이 앱을 받은 경우에는 이 앱을 에이전트 Workspace에 연동해 보는 것이 좋습니다.

-

-

-

기술 관련 사용자의 경우: 연동하려는 애플리케이션의 보안 정책 내용을 확인하세요.

-

Firefox: 햄버거 메뉴 > 기타 도구 > 웹 개발자 도구 > 네트워크

-

Chrome: 점 3개 메뉴 > 기타 도구 > 개발자 도구 > 네트워크

-

기타 브라우저: 개발자 도구에서 네트워크 설정을 찾습니다.

-

Content-Security-Policy 프레임 상위 지시문은

https://이어야 합니다.your-instance.my.connect.aws-

지시어가

same origin또는deny인 경우 이 URL은 AWS/Amazon Connect에서 iframe을 사용 수 없습니다.

-

-

앱을 iframe할 수 없는 경우 수행할 수 있는 작업은 다음과 같습니다.

-

앱/URL을 제어하는 경우 앱의 콘텐츠 보안 정책을 업데이트할 수 있습니다. 여기에서 앱 개발자를 위한 모범 사례/앱이 Connect 에이전트 Workspace에만 임베드될 수 있도록 보장 섹션을 참조하세요.

-

앱/URL을 제어할 수 없는 경우에는 앱 개발자에게 연락하여 앱의 콘텐츠 보안 정책을 업데이트하도록 요청할 수 있습니다.

-

-

승인된 오리진(선택 사항): 액세스 URL과 다른 경우 허용해야 하는 URL을 허용 목록에 추가합니다. 로컬 호스트가 아닌 경우 URL은 https로 시작하는 보안 URL이어야 합니다.

-

-

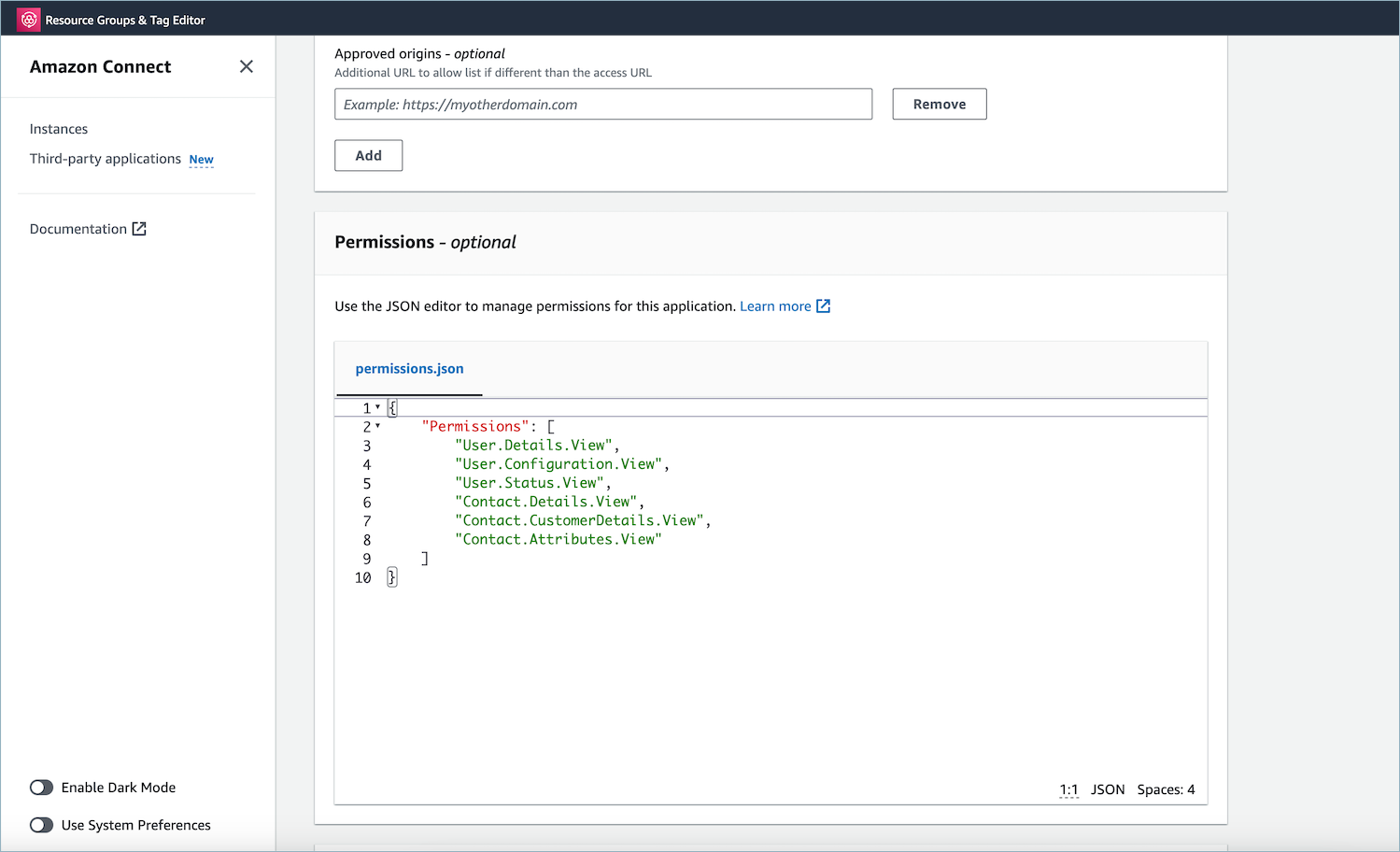

이벤트 및 요청에 권한을 추가합니다.

다음은 AWS 콘솔을 사용하여 새 애플리케이션을 온보딩하고 권한을 할당하는 방법의 예입니다. 이 예시에서는 애플리케이션에 6가지 권한이 할당됩니다.

기본 정보 및 액세스 세부 정보 제공

-

인스턴스 연결

-

이 계정 리전 내의 모든 인스턴스에 이 애플리케이션에 대한 액세스 권한을 부여할 수 있습니다.

-

애플리케이션을 인스턴스에 연결하는 것은 선택 사항이지만, 애플리케이션을 인스턴스와 연결하지 않으면 이 애플리케이션을 사용할 수 없습니다.

-

워크스페이스 데이터 통합을 위해 애플리케이션에 권한 부여

-

-

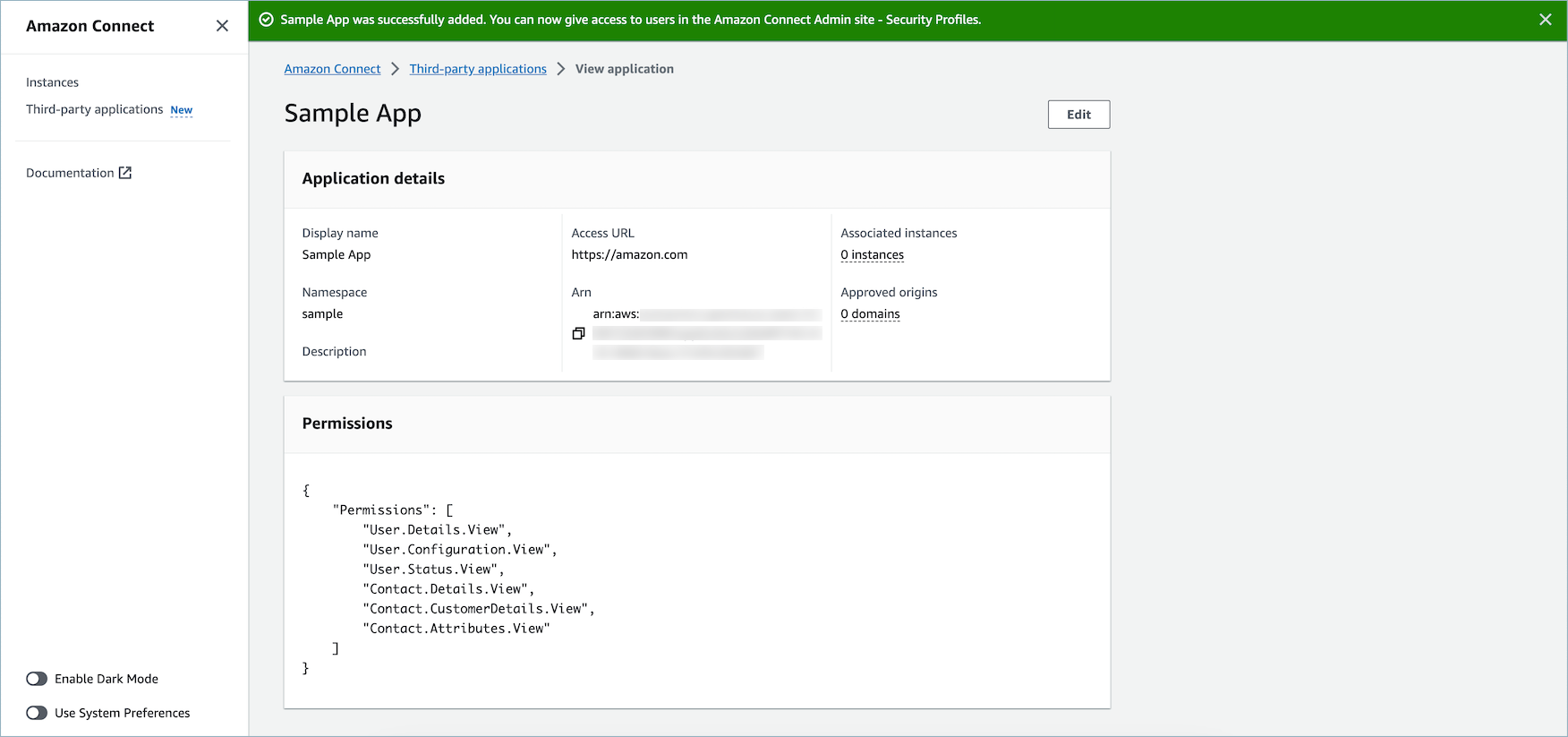

저장(Save)을 선택합니다.

-

애플리케이션이 성공적으로 생성되었다면 서드파티 애플리케이션 페이지로 돌아가 성공 배너가 표시되고 목록에 애플리케이션이 표시됩니다.

표시 이름, 액세스 URL, 권한 등 기존 앱의 특정 속성을 편집할 수 있습니다.

-

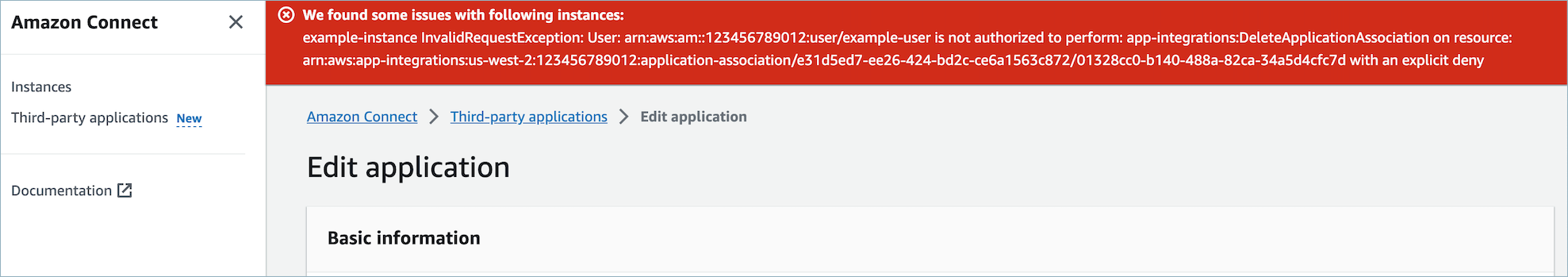

애플리케이션을 만들거나 애플리케이션을 인스턴스에 연결하는 과정에서 오류가 발생한 경우 오류 메시지가 표시되며, 해당 조치를 취하여 문제를 해결할 수 있습니다.

-

서드 파티 애플리케이션 삭제

당분간 서드 파티 애플리케이션을 사용하지 않으려는 경우 삭제할 수 있습니다. 일시적으로 사용을 중단하고 싶지만 가까운 장래에 다시 사용하려는 경우 다시 추가하지 않아도 되도록 인스턴스와 연결을 끊는 것이 좋습니다. 타사 애플리케이션을 삭제하려면 AWS 콘솔로 이동하여 애플리케이션을 선택한 다음 삭제를 선택합니다.

문제 해결

-

애플리케이션이 인스턴스와 연결되어 있는 경우 작업이 실패합니다. 먼저 모든 인스턴스에서 애플리케이션 연결을 끊어야 합니다. 그런 다음 돌아와서 삭제할 수 있습니다.

작은 정보

2023년 12월 15일 이전에 애플리케이션을 생성한 경우 애플리케이션과 인스턴스 연결을 업데이트할 때 문제가 발생할 수 있습니다. IAM 정책을 업데이트해야 하기 때문입니다.

다음 권한을 포함하도록 IAM 정책을 업데이트해야 합니다.

-

app-integrations:CreateApplicationAssociation -

app-integrations:DeleteApplicationAssociation

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"app-integrations:CreateApplication",

"app-integrations:GetApplication"

],

"Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*",

"Effect": "Allow"

},

{

"Action": [

"app-integrations:CreateApplicationAssociation",

"app-integrations:DeleteApplicationAssociation"

],

"Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application-association/*",

"Effect": "Allow"

},

{

"Action": [

"iam:GetRolePolicy",

"iam:PutRolePolicy",

"iam:DeleteRolePolicy"

],

"Resource": "arn:aws:iam::<aws-account-Id>:role/aws-service-role/connect.amazonaws.com/AWSServiceRoleForAmazonConnect_*",

"Effect": "Allow"

}

]

}